按照老师发的复习资料罗列知识点,仅用于期末复习通过考试!!

(考察内容相同的尽量都放在一起)

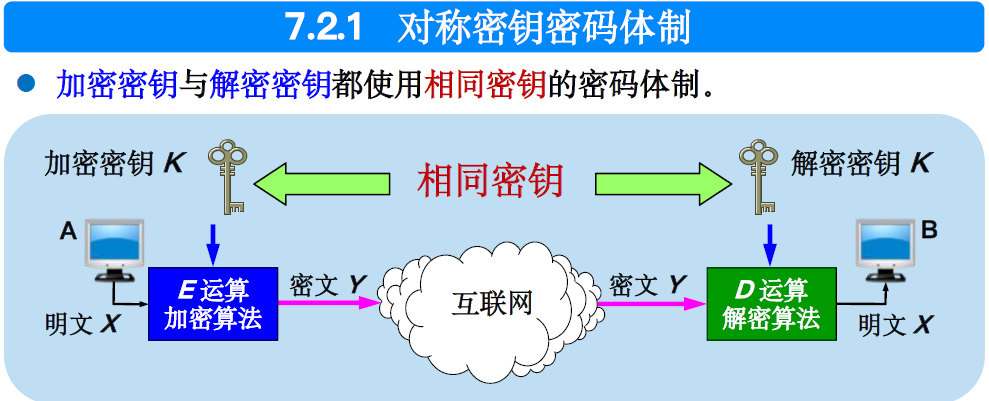

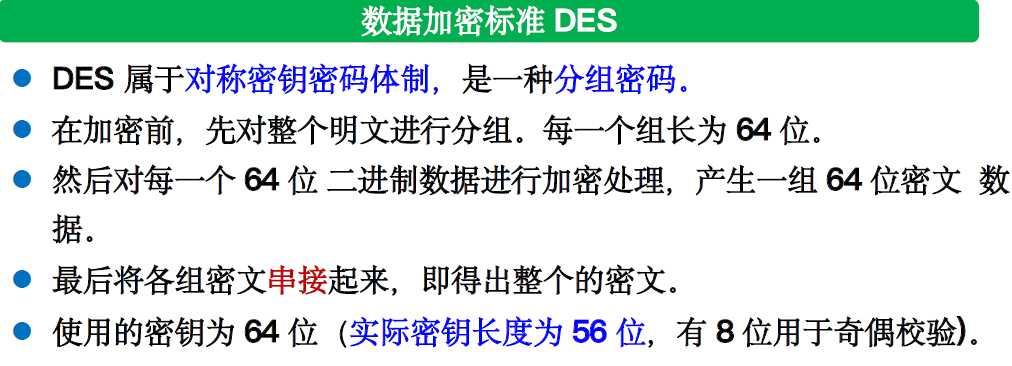

7.1 、DES 是对称加密体制中的一种, 它具有的特点 (C )?

A. 加密密钥不等于解密密钥 B. 加密密钥不能推导出解密密钥

C. 加密密钥等于解密密钥 D. 加密密钥推导出解密密钥是困难的

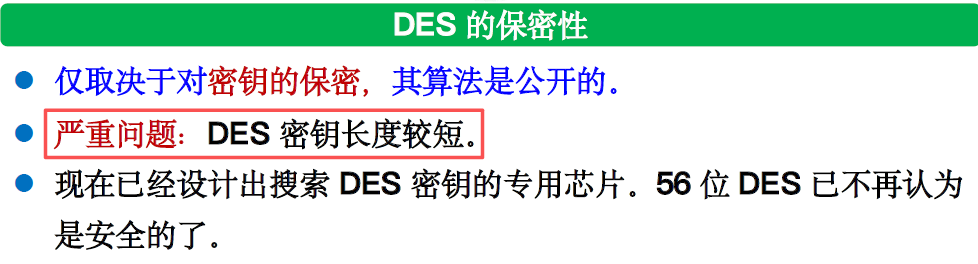

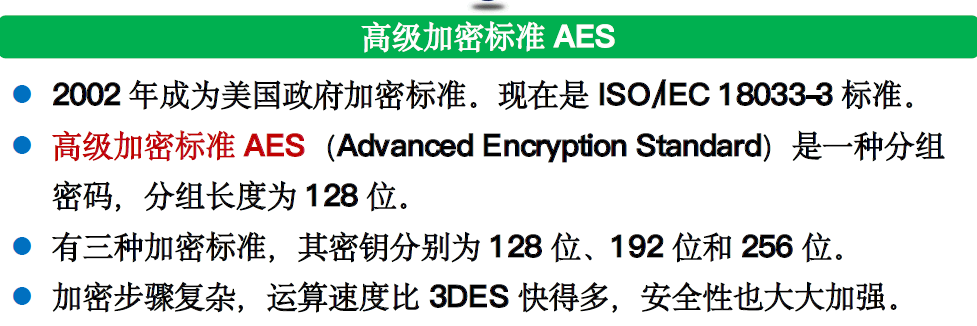

7.2 、AES 是针对 DES 什么问题而提出的 ( B )?

A. 加密速度慢 B. 密钥太短

C. 算法公开 D. 算法存在问题

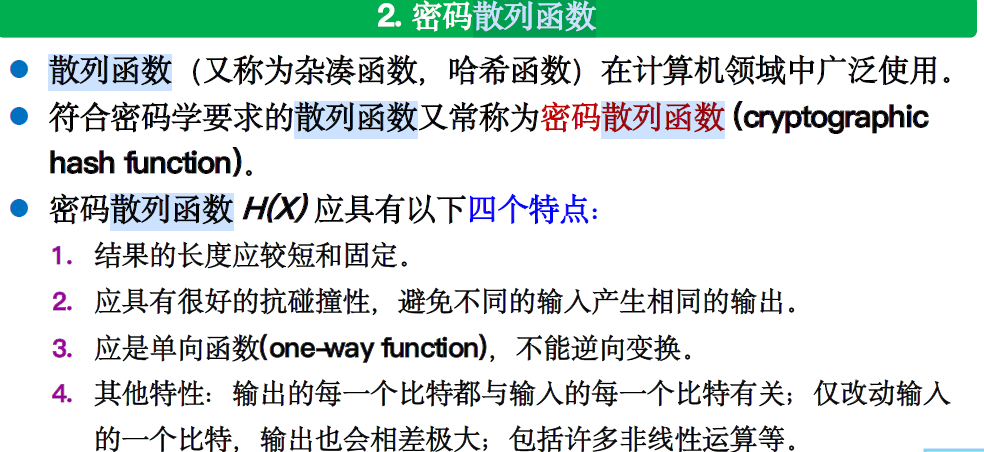

(多选)7.12 、下面关于密码散列函数的描述中正确的有( ABD )?

A. 计算散列函数运算相当快 B. 散列函数的输入和输出的关系是多对 一

C. 散列函数不是单向函数 D. 散列函数的输出长度固定

散列函数问题:可以防篡改,但不能防伪造,不能真正实现报文鉴别

- 散列函数 (比如 MD5、SHA-256):是一种无密钥的单向函数,输入任意长度数据,输出固定长度的 "散列值(哈希值)",用于验证数据完整性(比如文件下载后对比哈希值,确认是否被篡改)。

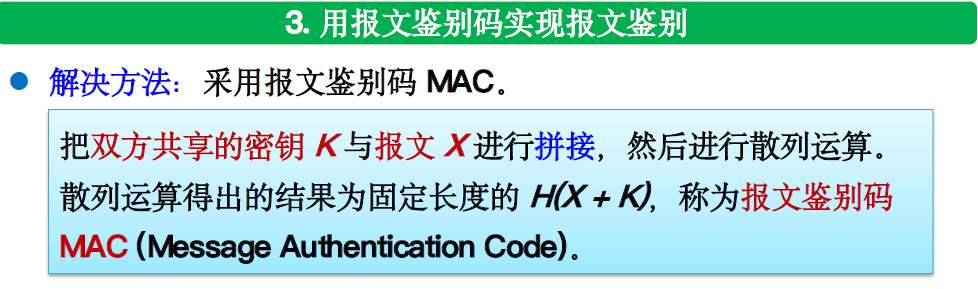

- 报文鉴别码(MAC) :是带密钥的散列函数,计算时需要 "数据 + 共享密钥",只有持有相同密钥的双方才能计算出正确的 MAC 值,既验证完整性,也能鉴别发送方身份(防止伪造)。

7.3 、下面关于散列函数和报文鉴别码 MAC 描述中, 正确的是哪一个( B )?

A. 散列函数计算需要密钥 B. 报文鉴别码计算需要密钥

C. 只有拥有密钥才可计算散列值 D. 散列函数和报文鉴别码都不需要密钥

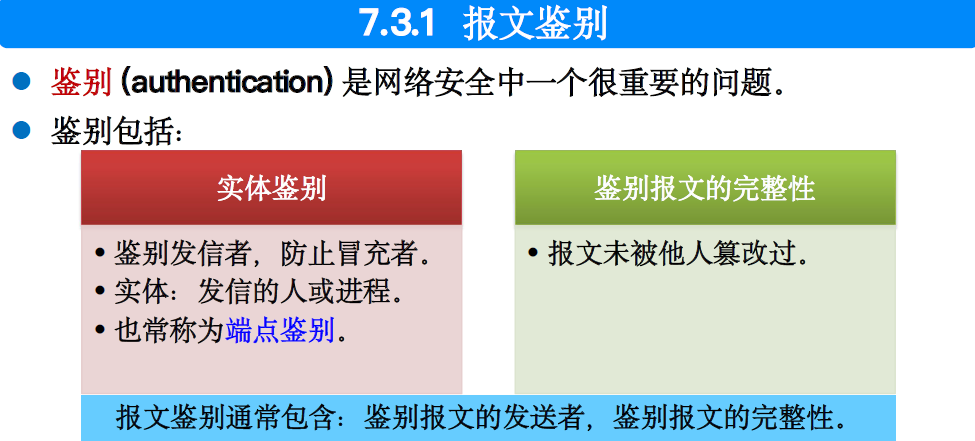

7.4 、( A ) 服务用来确认网络中信息传送的源结点与目的结点的用户身份是否真实。

A. 实体鉴别 B. 数据完整性

C. 防抵赖 D. 访问控制

(多选)7.10 、鉴别是网络安全中一个重要的问题, 内容包括( AC )?

A. 鉴别发信者 B. 鉴别登记是否齐全

C. 鉴别报文的完整性 D. 鉴别日志是否篡改

数字签名的三个功能:

1 . 实体鉴别:证明来源。

2. 报文鉴别:防篡改,保证完整性。

3. 不可否认:防抵赖。

(多选)7.11 、数字签名进行鉴别可以达到的功能包括 ( ABC )?

A. 报文完整性 B. 不可否认性

C. 鉴别发送信者 D. 机密性

(多选)7.13 、实体鉴别和报文鉴别不同之处 ( AB )?

A. 报文鉴别对每个收到的报文都要鉴别报文的发送者 B. 实体鉴别只需验证一次

C. 报文鉴别和实体鉴别都只需鉴别一次 D. 报文鉴别和实体鉴别都需要多次鉴别

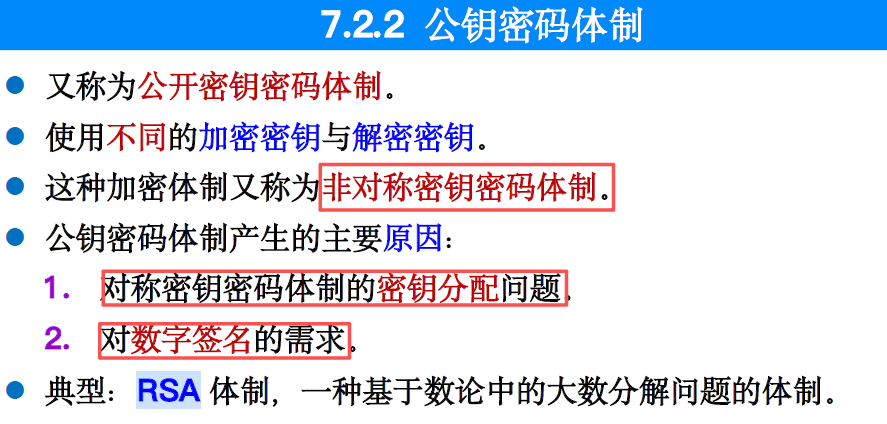

两类密码体制:

对称密钥密码体制

公钥密码体制

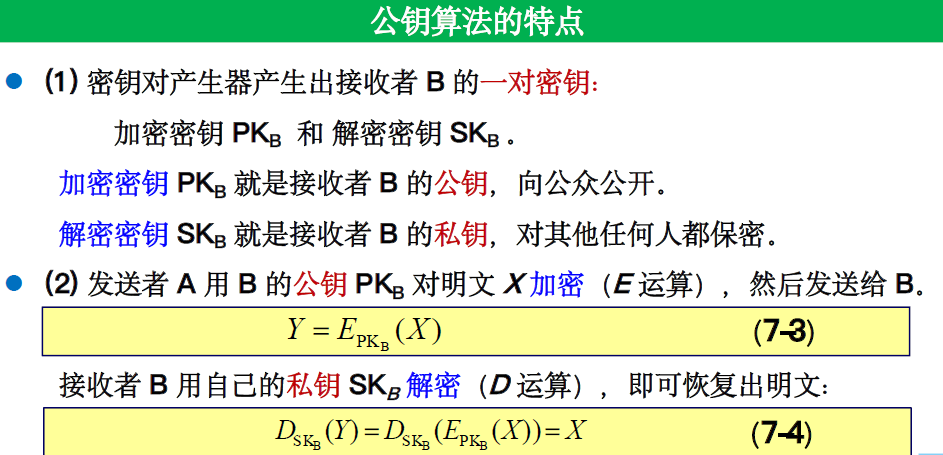

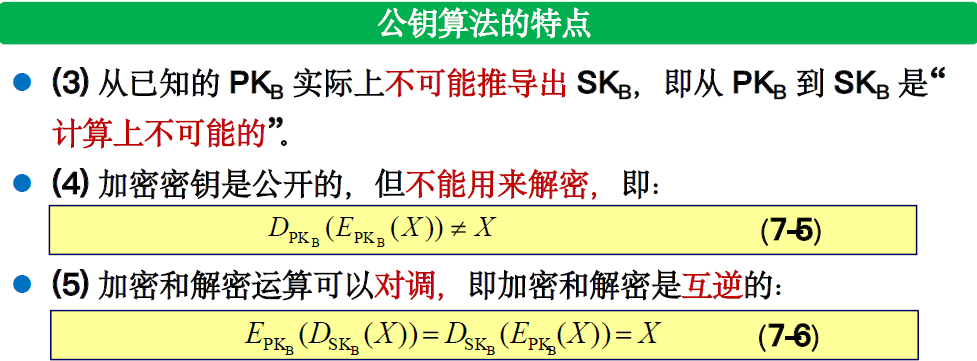

(多选)7.7 、RSA 的公钥与私钥的描述中正确的有 ( BCD )?

A. 公钥能比较容易推导出私钥 B. 公钥应该公开, 用于加密

C. 私钥不能公开, 用于解密

D. 私钥加密的内容(即数字签名),拥有公钥的都可以验证

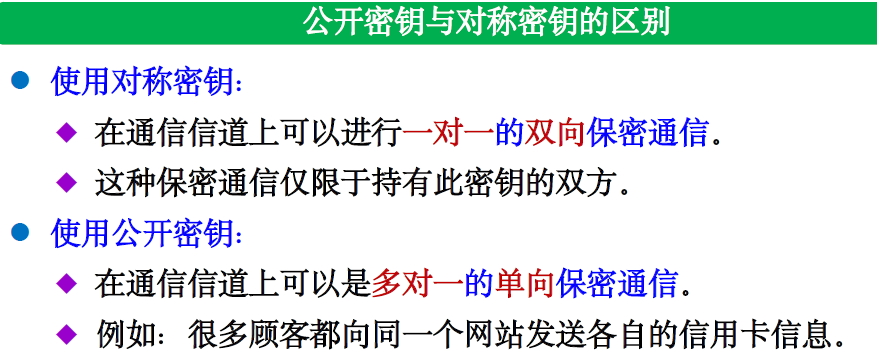

(多选)7.8 、对称密码体制存在的困难包括 ( BC )?

A. 加密速度慢 B. 密钥分配和管理的困难

C. 无法实现不可否认性 D. 密钥太长

(多选)7.9 、公钥密码体制的优势 ( BC )?

A. 加密速度快 B. 密钥分配与管理容易

C. 能实现不可否认性 D. 密钥比较短

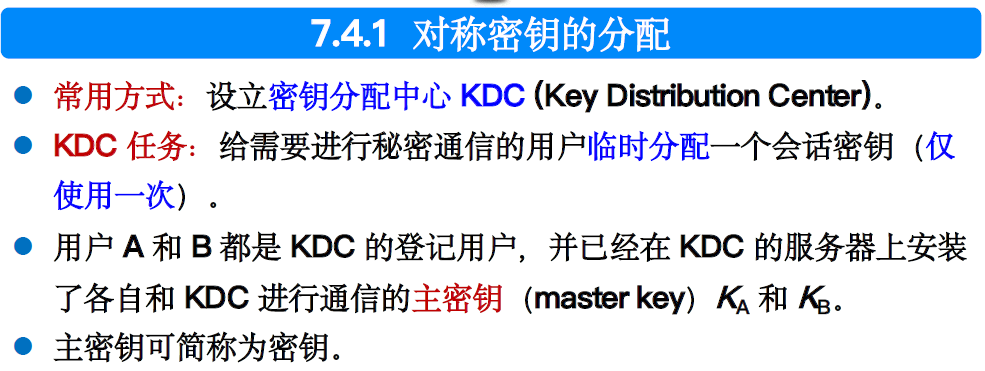

(多选)7.14 、对称密钥分配的分配存在哪些问题 ( AC )?

A. 需要的密钥数量非常大 B. 密钥数量少

C. 网外分配方式 D. 网内分配方式

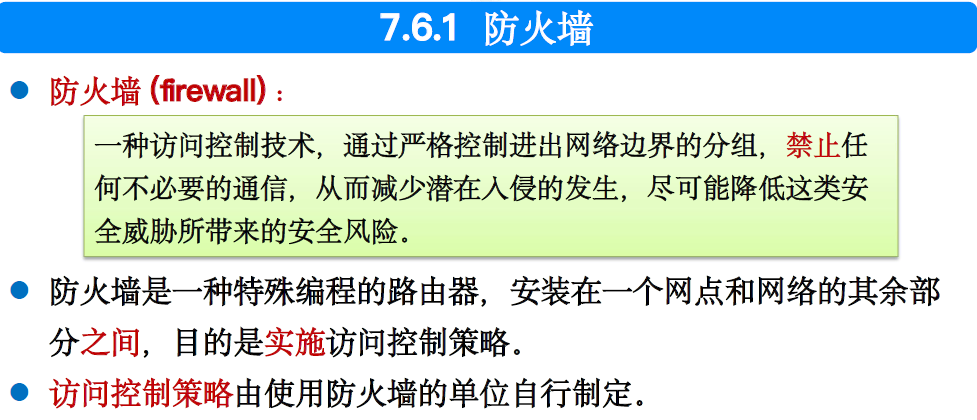

7.5 、在企业内部网与外部网之间, 用来检查网络请求分组是否合法, 保护网络资源不被非法使用的技术是( B )。

A. 防病毒技术 B. 防火墙技术

C. 差错控制技术 D. 流量控制技术

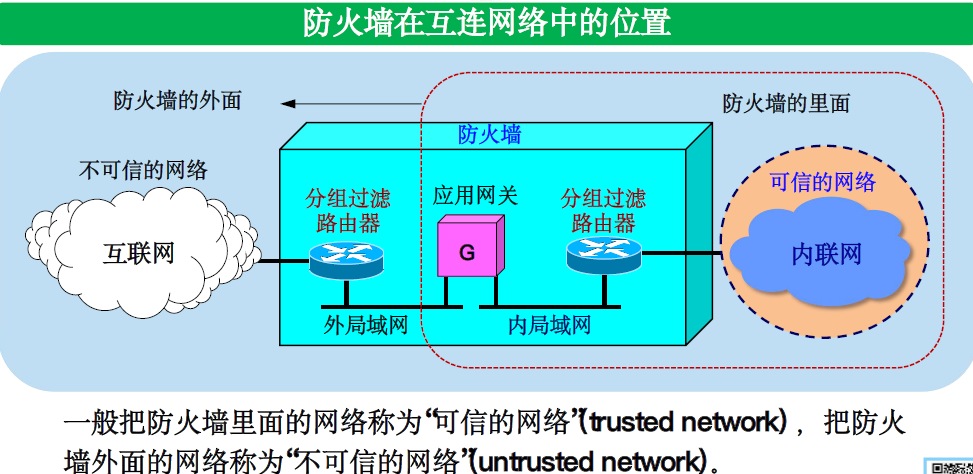

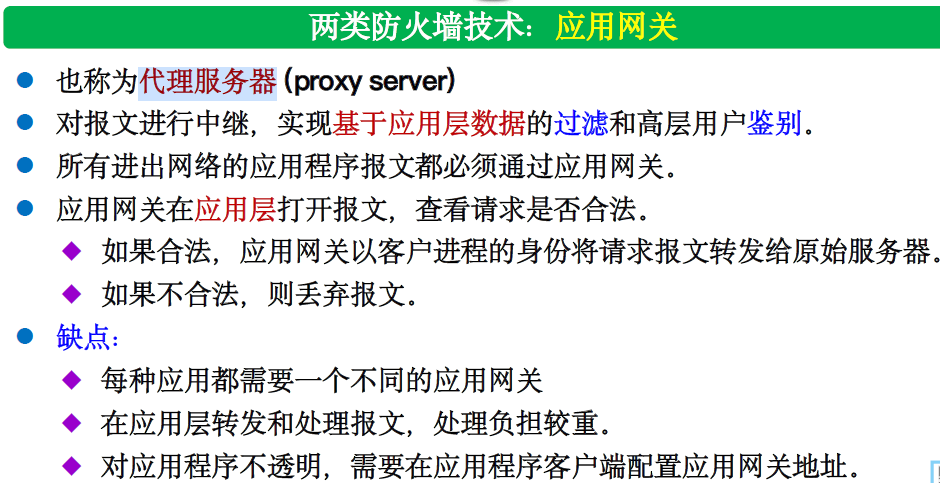

(多选)7.18 、防火墙技术一般分为哪两类( AC )?

A. 分组过滤路由器 B. 帧过滤转发

C. 应用网关 D. 报文段过滤

7.6、在 Intranet 服务器中,( D )作为 WWW 服务的本地缓冲区,将 Intranet 用户从 Internet 中访问过的主页或文件的副本存放其中,用户下一次访问时可以直接从中取出,提高用户访 问速度, 节省费用。

A. Web 服务器 B. 数据库服务器

C. 电子邮件服务器 D. 代理服务器

(多选)7.17 、下面关于防火墙描述中, 正确的有 ( ABC )?

A. 一种访问控制技术 B. 一种特殊编程的路由器

C. 系统防御的第一道防线 D. 防火墙外面是可信的网络

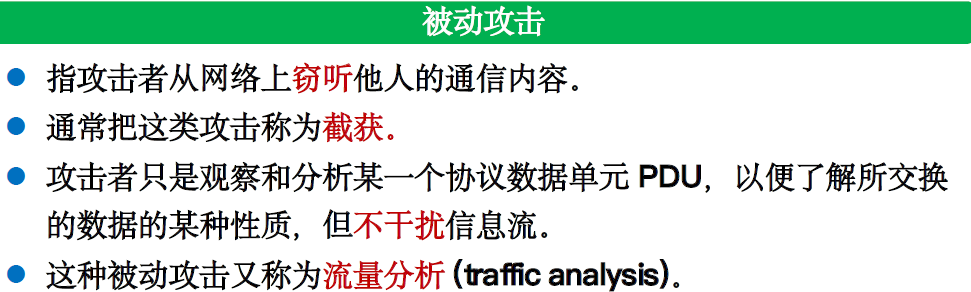

7.7、计算机网络安全的威胁可分为主动攻击和被动攻击,下列属于被动攻击的是( C )。

A. 中断 B. 篡改

C. 截获 D. 伪造

(多选)7.1 、计算机网络的通信面临的两大威胁是( AC )?

A. 被动攻击 B. 偷听

C. 主动攻击 D. 恶意程序

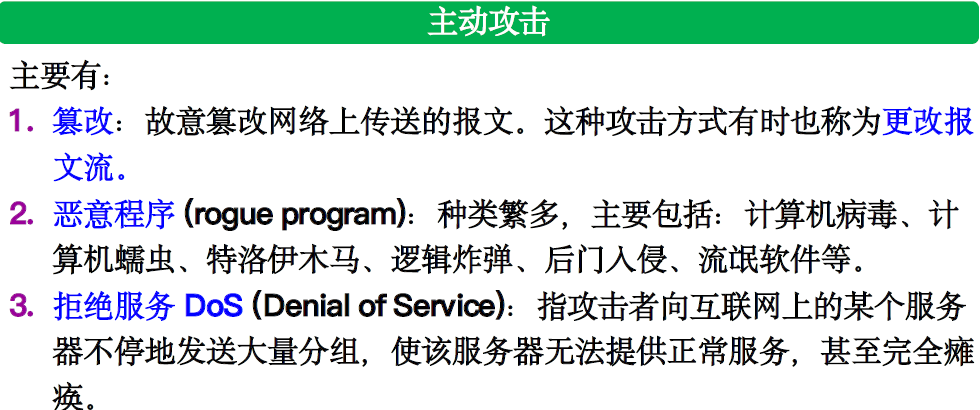

(多选)7.2 、下面属于主动攻击的有( BCD )?

A. 截获 B. 篡改

C. 恶意程序 D. 拒绝服务

7.8 、( C ) 执行的功能超出它所声称的功能, 如一个编译程序除了执行编译任务外, 还把用户的源程序偷偷地拷贝下来。

A. 计算机病毒 B. 计算机蠕虫

C. 特洛伊木马 D. 逻辑炸弹

选项解析

- A. 计算机病毒:需要依附于其他程序(宿主程序),通过自我复制传播,题目中未体现 "复制传播" 的特点,因此不符合。

- B. 计算机蠕虫:是独立的恶意程序,通过网络自主传播(比如利用系统漏洞扩散),与 "伪装正常功能" 无关,不符合。

- C. 特洛伊木马 :核心特点是伪装成正常、有用的程序(声称执行合法功能),但暗中执行恶意操作(比如窃取数据、控制设备)。题目中 "编译程序除了编译,还偷偷拷贝源程序" 正是这种 "伪装正常功能 + 暗中作恶" 的特征,符合特洛伊木马的定义。

- D. 逻辑炸弹:是隐藏在程序中的 "触发式恶意代码"(比如满足特定时间、条件时才执行破坏操作),不具备 "伪装正常功能" 的特点,不符合。

7.9 、在常用的网络安全策略中, 最重要的是 ( B )。

A. 检测 B. 防护

C. 响应 D. 恢复

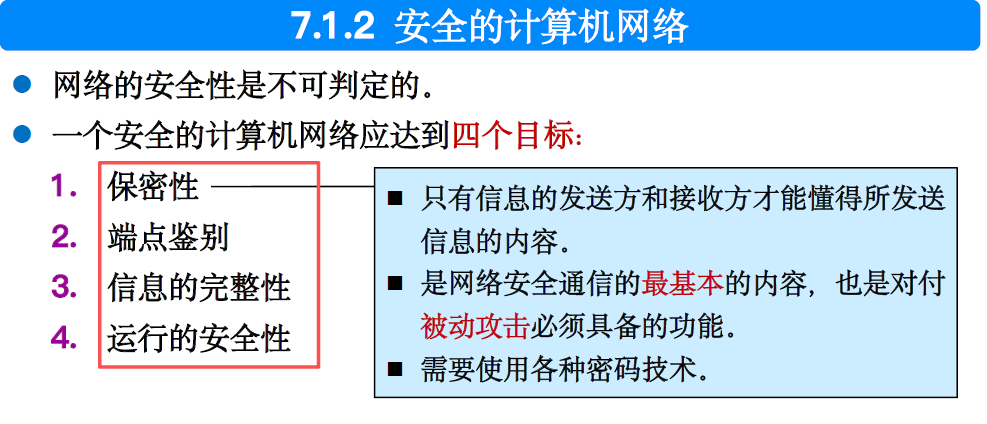

(多选)7.3 、计算机网络通信安全目标包括 ( BCD )?

A. 检测被动攻击 B. 检测更改报文流和拒绝服务

C. 防止恶意程序 D. 防止析出报文内容和流量分析

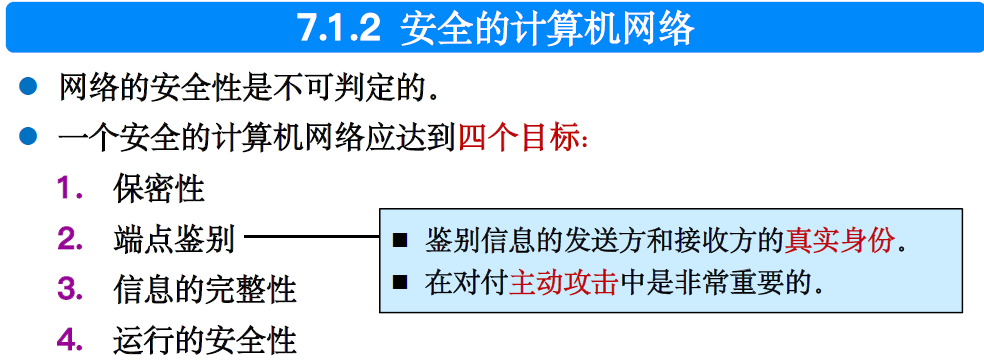

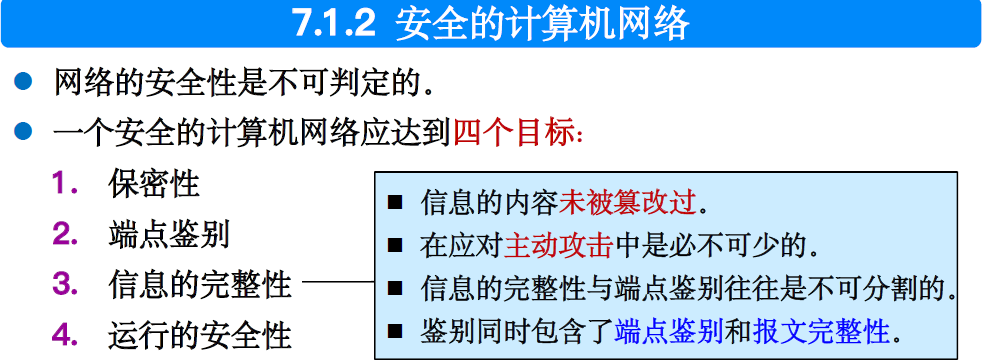

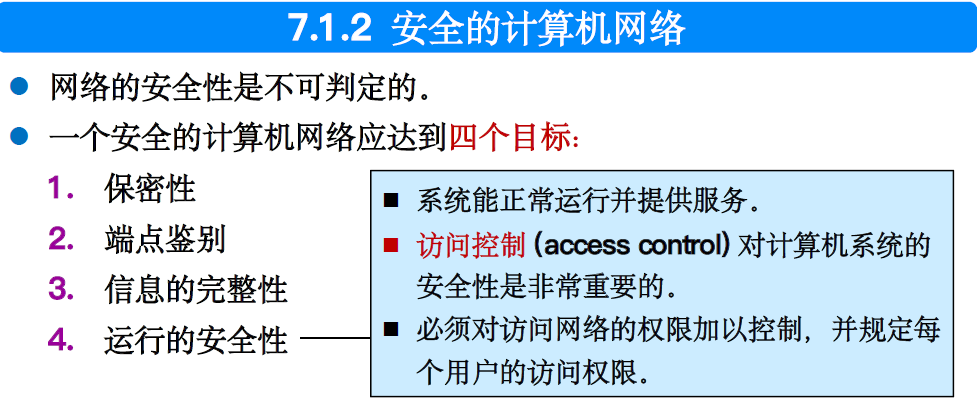

(多选)7.4 、一个安全的计算机网络应设法达到的目标有 ( ABCD )?

A. 机密性 B. 端点鉴别

C. 信息的完整性 D. 运行的安全性

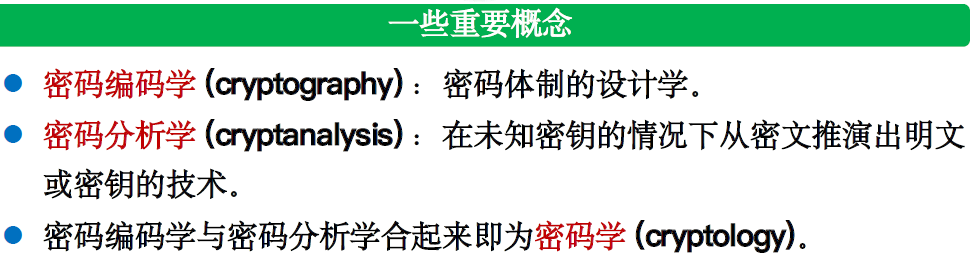

(多选)7.5 、密码学包括 ( AB )?

A. 密码编码学 B. 密码分析学

C. 编程 D. 算法

(多选)7.6 、密码学发展史上的两个重要里程碑是指 ( CD )?

A. 凯撒密码 B. AES

C. DES D. 公钥密码体制

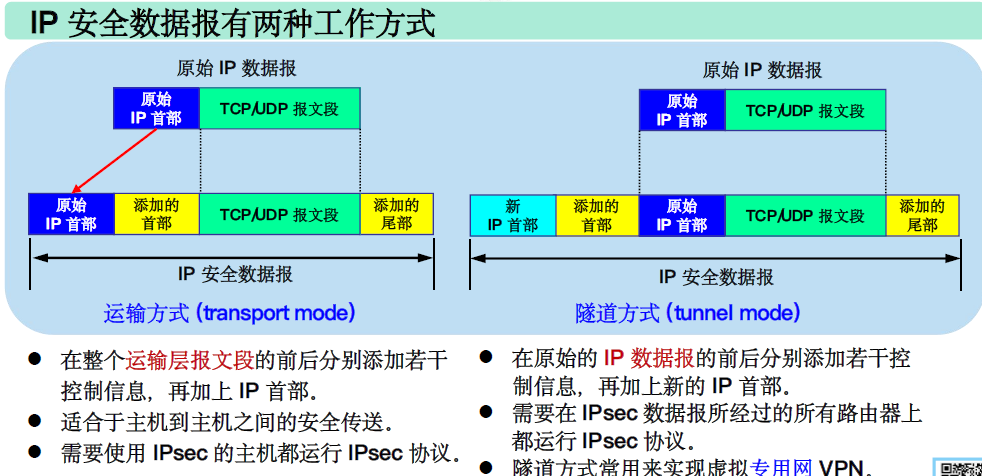

(多选)7.15 、IPsec 支持 IPv4 和 IPv6, 有关它的描述正确的有( AC )?

A. 工作方式包括运输方式和隧道方式 B. IP 首部是加密的

C. 数据部分是经过加密的, 且能够被鉴别 D. 数据部分是经过加密的 ,但不能被鉴别

(多选)7.16 、下面关于 PGP 的描述中, 正确的有( ABCD )?

A. 一个完整的电子邮件安全软件包 B. 加密

C. 签名 D. 鉴别

(多选)7.19 、下面关于入侵检测系统 IDS 的描述中, 正确的有( BCD )?

A. 系统防御的第一道防线 B. 系统防御的第二道防线

C. 基于特征的入侵检测 D. 基于异常的入侵检测