国际知名咨询机构Forrester权威发布的《2025年应用安全状况报告》(The State Of Application Security, 2025),为全球应用安全行业提供了兼具数据支撑与技术洞察的全景视图。报告基于对千余名安全决策者、开发者及行业从业者的调研分析,系统梳理了应用架构迭代、攻击手段演进、合规体系升级背景下的安全态势,涵盖AI与API融合风险、供应链攻击升级、DevSecOps深化落地等核心议题,成为解读当前应用安全挑战与未来技术演进路径的重要行业参考。基于该报告的核心数据与深度分析,本文将从技术视角拆解行业现状、研判发展趋势,并提出针对性的防御体系构建策略。

一、行业技术现状与核心安全挑战

应用安全领域正面临由技术架构迭代与攻击手段演进共同引发的系统性挑战。现代应用已形成"开源组件+第三方服务+AI模型+API接口"的复杂架构,据Legit Security 2025年报告显示,71%的组织在源代码中集成AI模型,而Black Duck Software数据表明开源代码占应用程序代码总量的70%,这种架构特性直接导致攻击面呈指数级扩张。同时,全球合规体系对应用安全的约束持续强化,美国联邦机构、欧盟《网络弹性法案》、澳大利亚信号局信息安全手册等均明确要求提供软件物料清单(SBOM),供应链透明化已成为硬性技术门槛。

(一)AI与API融合引发的新型安全风险

生成式AI(genAI)的规模化应用催生了安全防御的新盲区。Treblle 2024年数据显示,AI相关API数量同比增长807%,而Wallarm的漏洞分析表明,2023-2024年AI相关常见漏洞和暴露(CVE)数量激增1025%,其中77.4%直接关联API安全问题。这一现象的核心技术诱因在于:LLM调用过程中的Prompt注入、模型投毒等攻击手段,与API的身份认证缺陷、权限滥用形成叠加效应。更值得警惕的是,52%的API请求未经过身份验证,而60%的开发者依赖多厂商API网关执行安全策略,导致策略一致性难以保障,进一步放大了攻击面。

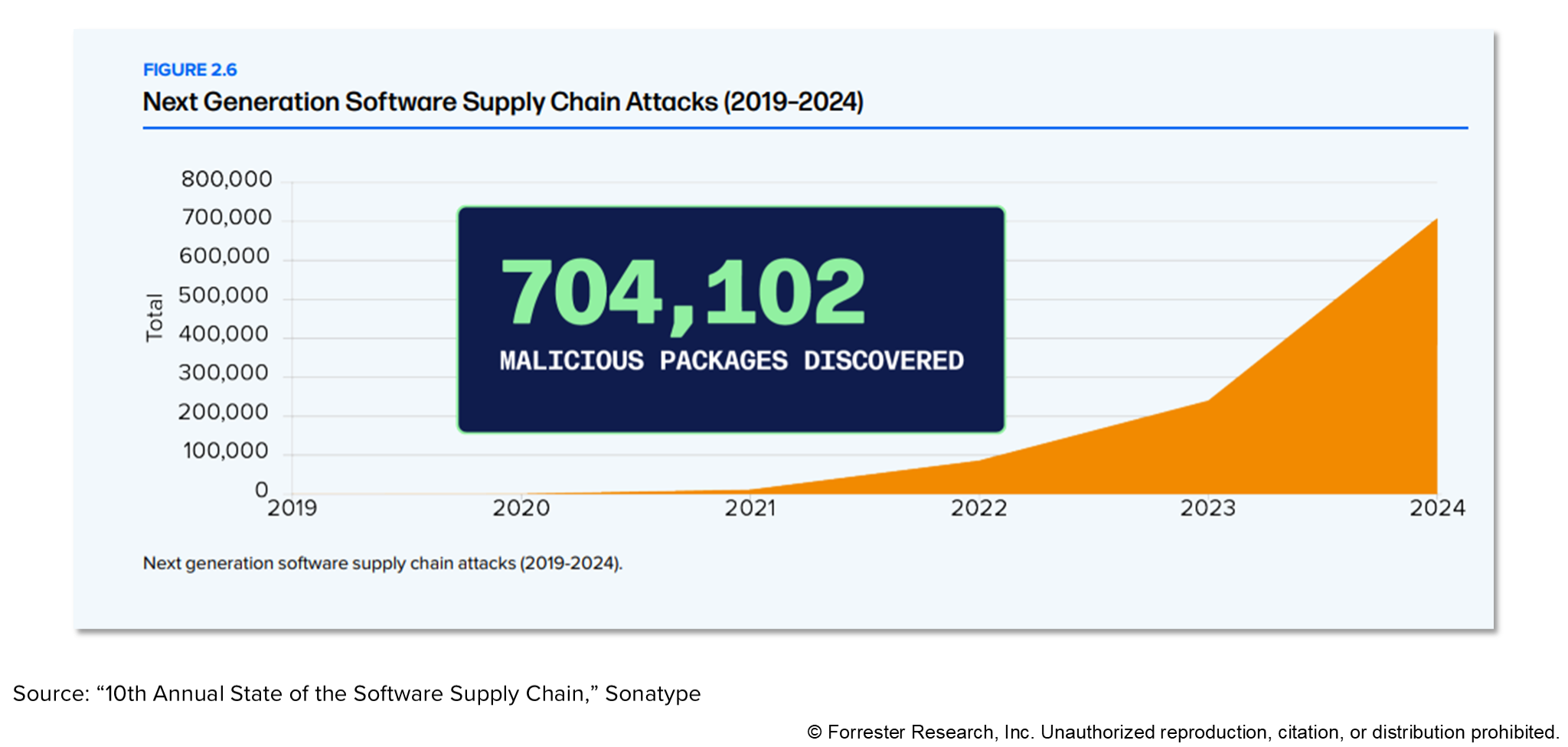

(二)软件供应链攻击的技术升级与防御困境

下一代软件供应链攻击已突破传统漏洞利用模式,转向针对开发流程与自动化工具的精准打击。Sonatype报告显示,2024年恶意软件包数量同比增长156%,达到704,102个,这类攻击利用供应链上游组件的隐式信任与CI/CD管道的自动化特性,实现"植入-扩散-触发"的攻击闭环。与传统漏洞攻击不同,此类攻击具有极强的隐蔽性:恶意组件可通过开源生态渗透,在编译阶段注入后门,且攻击行为与正常开发流程高度耦合,常规的静态检测工具难以识别。更严峻的是,CISA 2024年已知被利用漏洞清单中,50%为API相关漏洞,供应链与API安全风险形成交叉感染。

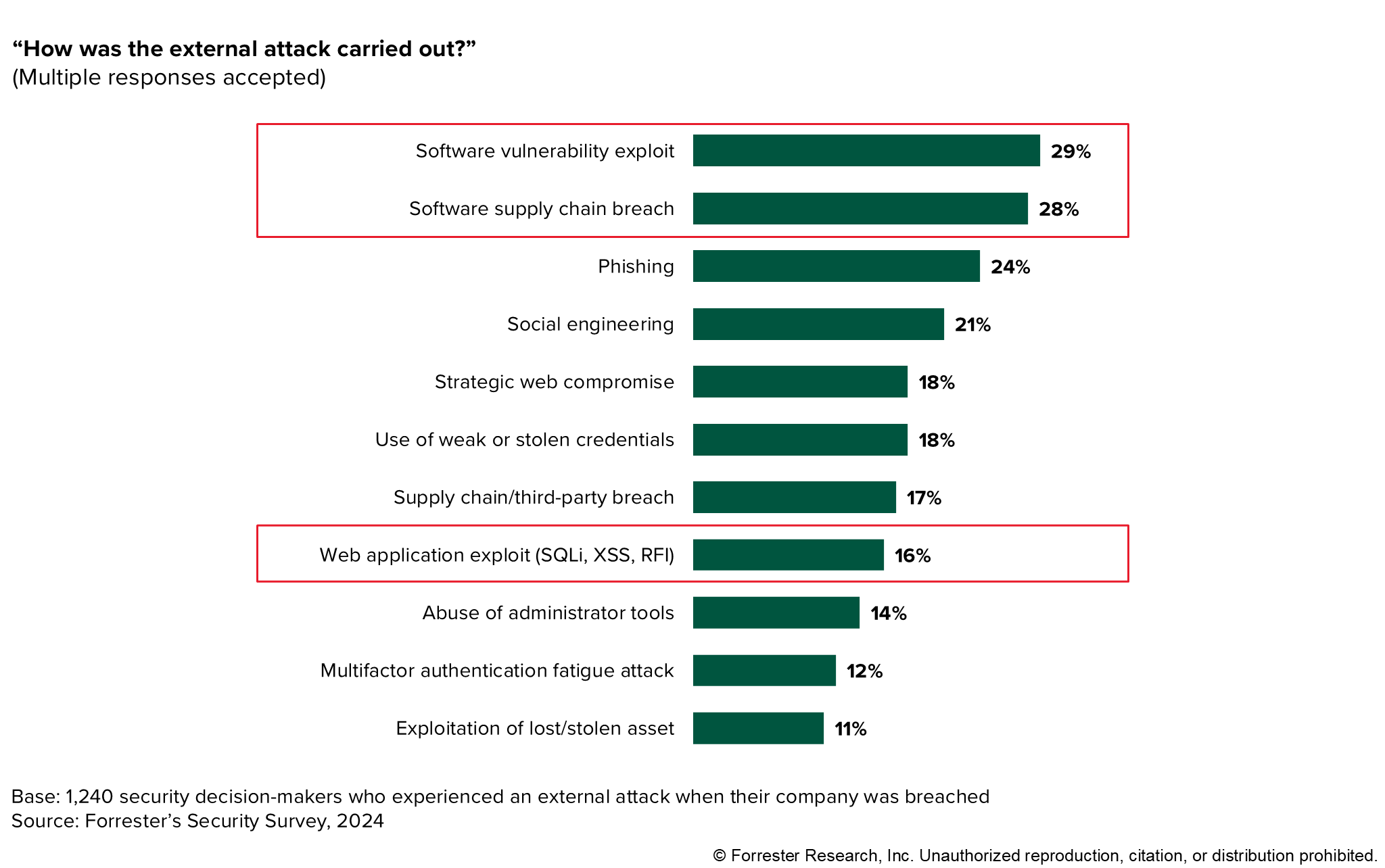

(三)传统攻击向量的持续演化与防御短板

分布式拒绝服务(DDoS)攻击呈现"分层化、自动化"特征。Cloudflare 2024年报告显示,DDoS攻击总量同比增长53%,其中7层攻击占比超50%,且75%的7层攻击由僵尸网络发起,高科技、电商、社交媒体成为主要目标行业。同时,传统Web应用漏洞并未消亡,SQL注入、跨站脚本攻击(XSS)等仍是核心威胁,16%的安全决策者确认此类漏洞导致组织遭遇数据泄露。这一现象反映出防御体系的结构性缺陷:多数组织仍依赖单一防护工具,73%的安全决策者表示其使用的多种应用安全工具无法实现检测结果的关联分析,导致告警碎片化与防御响应滞后。 ## 二、应用安全技术演进趋势与投资方向 面对复杂多变的安全态势,行业正加速推进防御技术的迭代与应用安全体系的重构。安全投资呈现"新兴技术突破+传统工具升级"的双轨特征,且工具选型逐渐向开发流程深度融合,DevSecOps理念的技术落地进入深水区。

(一)技术投资的核心聚焦领域

从工具投资趋势来看,安全决策者正优先布局具备"上下文感知+风险量化"能力的技术方案。Forrester 2024年调查显示,31%的组织计划加大对应用风险管理与安全态势管理工具的投入,30%聚焦应用安全可观测性技术,29%重点强化API安全能力。这一趋势的核心逻辑在于:现代应用的分布式架构要求防御工具具备跨环境、跨组件的态势感知能力,而传统基于规则的检测模式已无法应对AI驱动的动态攻击。 传统工具的技术升级同样关键。27%的组织计划增加Web应用防火墙(WAF)投资,26%强化动态应用安全测试(DAST)能力,这类工具正通过集成AI检测引擎、API防护模块实现功能扩展。例如,部分DAST解决方案已实现对API接口的自动化渗透测试,WAF则新增API发现与权限校验功能,以适配多厂商API网关的复杂环境。

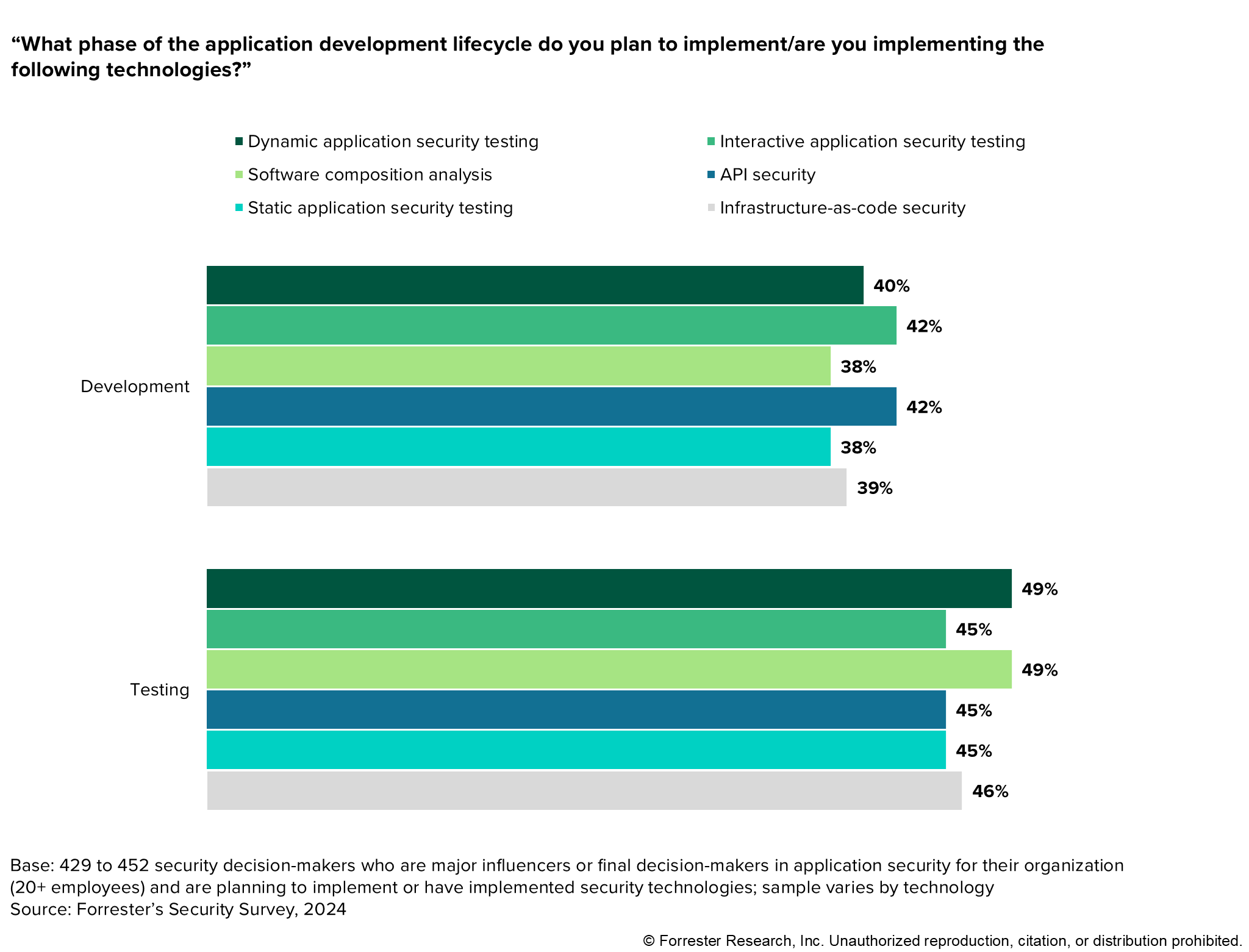

(二)DevSecOps的技术深化路径

DevSecOps的落地已从"工具集成"向"流程内嵌+文化融合"演进。77%的安全决策者将应用安全工具直接集成至CI/CD管道,实现安全测试的自动化与左移。技术层面呈现两大特征:一是测试阶段的全覆盖,49%的组织在测试阶段同时部署DAST与软件成分分析(SCA),45%实施交互式应用安全测试(IAST);二是开发阶段的前置防御,42%的组织在开发阶段开展API安全配置与权限校验,39%实施SCA以提前识别违规依赖组件。 开发者在安全工具选型中的话语权持续提升,62%的组织将开发团队列为应用安全技术的最终决策者,这一趋势在金融服务与保险行业尤为显著(73%)。这推动安全工具向"开发者友好"方向迭代,核心技术要求包括:快速扫描能力、无侵入式集成、可操作的检测结果输出,而非单纯追求漏洞检出率。

在此背景下,以悬镜安全为代表的DevSecOps厂商展现出突出的技术适配性,其构建的第四代DevSecOps数字供应链安全管理体系,以原创专利级"多模态SCA + AI智能代码疫苗+SBOM风险情报预警"为核心,形成了覆盖代码审计、开源治理、安全测试、渗透模拟、积极防御到情报预警的全流程产品矩阵------从灵脉AI开发安全卫士、源鉴SCA开源威胁管控平台、灵脉IAST灰盒安全测试平台,到灵脉PTE自动化渗透测试、云鲨RASP自适应云防御平台、云脉XSBOM供应链安全情报预警、夫子ASPM数字供应链安全态势感知平台,实现了数字供应链安全各环节的安全能力闭环。其中,悬镜开创的OpenSCA开源社区已成为国内用户量最多、应用场景最广的开源SCA技术(中国信通院《中国DevOps现状调查报告2024》),其轻量级架构支持IDE、命令行、云平台等多场景适配,可灵活融入开发流程,完美契合"开发者友好"的迭代需求,同时支持国际三大主流SBOM格式及中国首个数字供应链SBOM格式DSDX,兼顾合规与实用性。

在工具链协同与落地效率上,悬镜的方案展现出显著优势:以IAST为单探针切入点,通过运行时轻量级插桩实现低侵入式集成,避免了传统工具对CI/CD流水线效率的影响;其独创的AI智能代码疫苗技术,可将防御逻辑注入应用本身,实现上线前"出厂免疫"、上线后"持续自免疫"的全生命周期防护,解决了传统工具"检测-修复"脱节的痛点。

从实践来看,悬镜的DevSecOps方案已实现多行业深度落地,覆盖金融、车联网、泛互联网、智能制造、通信及能源等关键领域,形成了多样化的客户实践案例,印证了其技术方案的普适性与灵活性。 此外,75%的组织已建立开发者安全倡导者计划,通过技术培训与实践分享,将安全编码规范嵌入开发流程。悬镜安全不仅通过产品工具降低开发团队的安全使用门槛,更通过XSBOM供应链安全情报社区提供实时风险预警服务,并联合行业机构发布《软件供应链安全治理与运营白皮书》,助力企业构建"工具+情报+文化"的全方位数字供应链安全建设体系能力。

(三)行业差异化的技术应用特征

不同行业的应用安全技术路径呈现显著分化。金融服务与零售行业聚焦新兴技术突破:38%的金融行业组织计划加大应用安全可观测性投资,37%的零售行业布局应用风险管理工具,同时强化API安全(29%)以应对多厂商API网关的管理挑战。悬镜安全在金融行业的实践颇具代表性,其为中信建投打造的DevSecOps敏捷开发安全方案获评中国信通院安全及风险管理领域最佳实践案例,通过SCA+IAST+RASP的协同防御,实现了开源风险精准管控与运行时威胁实时拦截。生产制造行业侧重代码安全与基础防护,29%的组织计划升级静态应用安全测试(SAST)与IAST,29%强化DDoS防护以保障物理供应链安全,悬镜的灵脉PTE自动化渗透测试平台可通过AI驱动的渗透模拟,为制造企业的工业互联网应用提供自动化安全测试。公共部门、教育与医疗行业则以基础工具补位为主,36%加大WAF投资,33%强化SCA以满足SBOM合规要求,悬镜源鉴SCA的信创适配能力(兼容主流信创操作系统、CPU架构)可有效支撑此类行业的合规建设需求。

三、面向未来的应用安全防御体系构建策略

基于当前技术态势与演进趋势,构建高效的应用安全防御体系需围绕"风险量化、技术融合、流程闭环"三大核心,实现从被动响应到主动防御的转型。

(一)建立基于SBOM的供应链安全治理体系

SBOM已成为供应链安全的核心技术抓手,组织需构建"生成-分析-响应"的全生命周期管理流程。技术层面应实现:一是SBOM的自动化生成,确保覆盖开源组件、第三方服务与AI模型依赖;二是与漏洞情报的实时联动,通过SCA工具持续监测组件的CVE风险;三是跨组织的共享机制,尤其针对供应链上下游企业,实现风险的快速传导与协同处置。悬镜安全在此领域的实践可提供重要参考,其通过源鉴SCA的源码组件成分分析、代码成分溯源分析、制品成分二进制分析、AI模型安全扫描、容器镜像成分扫描、运行时成分动态追踪及开源供应链安全情报预警分析七大核心引擎,实现了从软件到硬件、从应用到底层的全栈资产可视,实现了供应链安全全栈解析能力,结合XSBOM供应链安全情报社区的实时威胁数据,可快速定位"与我有关"的组件风险,并支持跨企业的SBOM共享与协同响应,完美适配全球合规要求。同时,需结合行业合规要求,将SBOM与合规检查工具集成,满足全球各地的监管要求。

(二)构建AI与API融合场景的专项防御方案

针对AI与API引发的新型风险,需建立分层防御体系。技术层面包括:一是API全生命周期安全,实施统一的身份认证与权限管理,通过API网关实现流量控制与异常检测,结合DAST/IAST开展自动化渗透测试;二是AI模型安全防护,部署模型投毒检测工具、Prompt注入防御系统,参考《OWASP大语言模型应用Top 10风险清单》建立风险评估体系;三是上下文感知的威胁检测,利用应用安全可观测性工具,关联API调用日志、AI模型输出、组件行为数据,实现攻击行为的精准识别。

(三)推进安全工具链的整合与标准化

解决告警碎片化问题的核心在于工具链的整合与数据互通。组织应优先选择支持开放接口的安全工具,实现DAST、SAST、SCA、WAF等产品的检测结果关联分析。技术架构上可引入安全编排自动化与响应(SOAR)平台,通过剧本化流程实现告警分诊、优先级排序与自动响应。悬镜的夫子ASPM数字供应链安全态势感知平台可实现全工具链数据的汇聚与关联分析,通过可视化面板呈现攻击面态势,为SOAR平台提供精准的决策输入。同时,建立统一的风险量化标准,结合应用业务价值、攻击面暴露程度、漏洞利用难度,实现安全资源的精准分配。

(四)深化DevSecOps的技术与文化融合

持续推进安全左移与自动化,将安全测试嵌入开发全流程。开发阶段应强化API安全配置、SCA与安全编码规范检查;测试阶段实现DAST、IAST、SCA的协同检测;生产阶段通过WAF、运行时应用自我保护(RASP)与可观测性工具,构建动态防御能力。悬镜的全栈方案在此环节展现出独特优势:开发阶段通过灵脉AI开发安全卫士实现源代码缺陷实时检测,测试阶段由灵脉IAST与PTE协同完成自动化渗透与风险验证,生产阶段通过云鲨RASP实现未知威胁的自适应防御,形成"左移防御+运行时免疫"的完整闭环。同时,需强化跨团队协作,建立安全、开发、运维三方的常态化沟通机制,将安全目标纳入产品迭代计划,通过技术培训与实践激励,培育"全员安全"的文化氛围。悬镜安全联合中国电信研究院打造的"基于云道的DevSecOps智适应威胁管理解决方案"入选IDC"中国20大杰出安全项目",其核心经验便在于构建了跨团队的安全协同机制,实现了技术工具与组织文化的深度融合。

结语

2025 年的应用安全领域,复杂性与机遇并存。AI 的规模化应用、API 的爆炸式增长、供应链攻击的技术升级,推动防御体系向 "智能化、集成化、合规化" 演进。展望 2026,这一演进趋势将进一步深化:AI 大模型与智能体将全面渗透应用开发全流程,攻击手段也将向 "AI 生成攻击脚本、智能体自主构建攻击链路" 升级,安全防御的对抗维度从 "被动检测" 转向 "主动预判";全球合规体系将进一步聚焦 AI 安全,针对模型训练数据合规、生成内容安全、AI 供应链溯源的监管要求将逐步落地,推动安全与业务的深度绑定。对于 AI 安全,我们期待看到三大突破:一是模型安全防护从 "单点加固" 走向 "全生命周期管控",实现从训练数据净化、模型投毒检测到推理阶段 Prompt 注入防御的闭环能力;二是 AI 驱动的防御技术实现规模化落地,通过自适应学习、智能决策等能力,解决告警冗余、响应滞后等行业痛点;三是行业标准与技术规范加速统一,为 AI 安全的技术研发、产品选型与合规落地提供明确指引。