简介:在Android开发中,ADB是连接设备与电脑的关键工具。当使用Android 4.2.2系统进行调试时,常会遇到"error: devices offline"问题,导致设备无法被识别。该问题可能由驱动异常、USB连接不稳定、开发者选项设置不当或ADB服务故障等原因引起。本文详细分析了各类可能原因,并提供针对性解决方法,包括更新Google USB驱动、检查USB模式与数据线连接、正确配置开发者选项中的USB调试权限、重启ADB服务以及更换USB接口类型等,帮助开发者快速恢复调试功能。

1. ADB调试常见问题概述

在Android设备开发与调试过程中,ADB(Android Debug Bridge)作为连接主机与设备的核心工具,承担着命令传输、日志查看、应用安装等关键任务。然而,在使用Android 4.2.2系统进行调试时,开发者常常遭遇"error: device offline"这一典型错误提示。该问题不仅中断了正常的开发流程,也暴露出开发者对ADB底层机制理解的不足。

本章将从现象出发,深入剖析"device offline"错误的表现形式、常见触发场景及其对开发工作的实际影响。通过对多个真实案例的归纳分析,揭示该问题背后的共性原因,包括驱动异常、USB通信故障、授权机制失效以及ADB服务状态紊乱等。

同时,本章还将介绍诊断此类问题的基本思路与常用命令,如 adb devices 、 adb version 、 logcat 日志分析等,为后续章节的理论解析与实践操作奠定基础。理解这一常见问题的本质,是掌握高效调试技能的第一步。

2. Android 4.2.2系统环境下ADB连接原理

在深入解决"device offline"问题之前,必须从底层理解ADB(Android Debug Bridge)在Android 4.2.2这一关键历史版本中的工作机理。该版本不仅是Android安全机制演进的分水岭,也标志着调试接口从开放向可控的重要转变。本章将系统剖析ADB在Android 4.2.2环境下的通信架构、安全策略变更、设备识别流程以及常见故障点的技术根源,为后续排查提供理论支撑。

2.1 ADB架构与通信机制

ADB并非单一程序,而是一个由多个组件协同工作的分布式调试系统。其核心设计基于客户端-服务器模型,在主机与设备之间建立双向通信通道。理解这三大组件的职责划分与交互逻辑,是诊断连接异常的前提。

2.1.1 ADB三大组件:客户端、服务器与守护进程

ADB体系由三部分构成: ADB Client 、 ADB Server 和 ADBD(ADB Daemon) ,分别运行于不同环境中并承担特定角色。

- ADB Client :运行在开发者主机上,通常通过命令行调用(如

adb devices)。它负责接收用户输入,并将请求转发给本地的 ADB Server。 - ADB Server :同样是主机端进程,但以守护模式运行(Windows下为后台服务,Linux/macOS中为常驻进程),监听5037端口。它是所有ADB客户端请求的集中处理中心,并管理与多个设备的连接会话。

- ADBD(adbd) :运行在Android设备上的原生守护进程,位于

/system/bin/adbd,属于 init 启动的服务之一。它监听设备端的特定端口或USB接口,响应来自主机的调试指令。

三者之间的通信流程如下:

当执行 adb shell 命令时,Client 将请求发送至 Server;Server 判断目标设备状态后,通过已建立的数据通道将命令封装成协议包发往设备端的 adbd;adbd 解析命令并在系统权限下执行,再将标准输出回传。整个过程依赖于稳定的底层连接和正确的身份认证。

值得注意的是,在 Android 4.2.2 中, adbd 的启动时机受 ro.debuggable 系统属性控制 。若设备固件未设置此属性为 1 (即非工程模式),则 adbd 不会自动启动,导致即使物理连接成功也无法建立调试会话。

此外,ADB Server 使用 序列号(Serial Number) 唯一标识每个连接的设备。可通过以下命令查看当前连接状态:

bash

adb devices -l输出示例:

List of devices attached

0123456789ABCDEF device product:galaxy-tab model:GT_P5100 transport_id:2其中 transport_id 是 ADB Server 内部用于跟踪连接会话的标识符,每次重新插拔可能变化。

参数说明与扩展分析

-l参数表示列出设备详细信息,包括产品型号、设备名称等,有助于区分多设备连接场景。- 若设备显示为

unauthorized,说明尚未完成 RSA 授权握手(详见 2.2 节)。 - 显示

offline表示 ADB Server 已检测到设备存在,但无法与其 adbd 进行有效通信,可能是 adbd 崩溃、USB 协议错乱或驱动层中断所致。

2.1.2 ADBD守护进程在Android系统中的运行机制

ADBD 是 Android 设备端调试功能的核心执行体,其生命周期由 init 进程管理。在 Android 4.2.2 中,adbd 的启动配置定义在 /init.rc 或厂商定制的 .rc 文件中,典型条目如下:

text

service adbd /system/bin/adbd

class main

user root

group root,adb

disabled

critical注意此处使用了 disabled 标志,意味着 adbd 默认不会随系统启动,而是由其他条件触发启用------通常是 USB 连接事件或开发者选项开启 USB 调试后由 vold(Volume Daemon)通知启动 。

启动流程详解

- 用户在"开发者选项"中启用"USB调试";

- Settings 应用通过 Binder 调用

IActivityManager.setDebugApp()或写入persist.adb.enabled=1; - 属性变化触发 init 进程重载服务状态;

- init 根据当前 USB 配置判断是否应激活 adbd;

- 若满足条件,则 fork 并执行

/system/bin/adbd; - adbd 初始化网络监听(默认端口 5555,仅限 TCP/IP 模式)或绑定 USB 接口。

可通过以下命令动态控制 adbd 行为:

bash

# 在设备 shell 中重启 adbd

stop adbd

start adbd

# 查看 adbd 是否正在运行

ps | grep adbd正常输出应类似:

root 1234 1 123456 7890 SyS_epoll_wait /system/bin/adbd⚠️ 注意:某些厂商 ROM 可能修改 adbd 权限配置,例如将其限制在

shell用户组,从而影响部分高权限操作(如adb remount)的可用性。

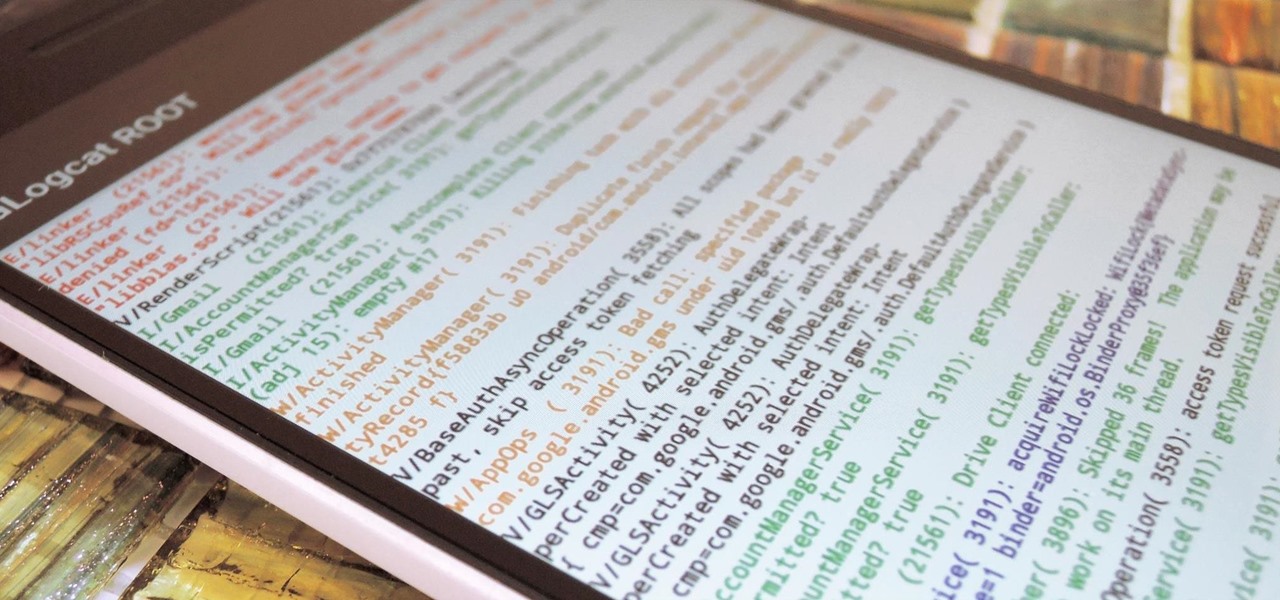

日志追踪与异常定位

若 adbd 未能正常启动,可借助 logcat 分析原因:

bash

adb logcat | grep -i adbd常见错误包括:

-

adbd cannot bind USB: USB 接口被占用或描述符不匹配; -

permission denied: selinux 策略阻止启动; -

failed to listen on tcp port 5555: 端口冲突。

此时需检查 SELinux 模式( getenforce )及内核日志( dmesg | grep usb ),确认是否存在硬件级拒绝行为。

2.1.3 TCP/IP与USB两种连接模式的数据通道建立过程

ADB 支持两种主要连接方式: USB 直连 与 TCP/IP 网络调试 。尽管传输介质不同,但协议栈高度一致。

USB 模式连接流程

- 设备插入主机,USB 控制器发起枚举;

- 主机读取设备描述符,识别出 Class ID = 0xFF (Vendor-specific Class),表明其支持专有协议;

- Windows 加载 Google USB Driver 或厂商 ADB 驱动;

- ADB Server 检测到新设备,尝试连接设备端 adbd;

- 若此前已授权,直接建立会话;否则弹出授权对话框。

TCP/IP 模式连接流程(需先通过 USB 配置)

bash

# 第一步:通过 USB 连接启用 TCP 调试

adb tcpip 5555

# 第二步:断开 USB,使用 IP 地址连接

adb connect 192.168.1.100:5555该模式下,adbd 绑定到设备的 Wi-Fi 接口,监听指定端口。主机通过标准 TCP 握手建立连接,并复用相同的 ADB 协议进行通信。

| 对比维度 | USB 模式 | TCP/IP 模式 |

|---|---|---|

| 传输速度 | 高(USB 2.0可达35MB/s) | 受限于网络带宽(通常<10MB/s) |

| 安全性 | 物理隔离,较安全 | 开放端口,存在被扫描风险 |

| 依赖条件 | 需要驱动支持 | 必须在同一局域网 |

| 稳定性 | 易受线材质量影响 | 受路由器稳定性影响 |

| 典型应用场景 | 开发阶段日常调试 | 自动化测试、远程部署 |

💡 提示:Android 4.2.2 默认关闭 TCP/IP 调试功能,需手动通过 USB 激活。部分定制 ROM 可能在恢复出厂设置后丢失

persist.service.adb.enable=1设置,导致每次重启需重新启用。

2.2 Android 4.2.2系统的安全机制变更

Android 4.2.2 最重要的安全革新之一是引入了 基于RSA密钥的USB调试授权机制 ,彻底改变了此前"即插即用"的不设防状态。

2.2.1 USB调试授权机制(RSA密钥认证)的引入背景

在 Android 4.2 之前,只要开启 USB 调试,任何电脑均可无条件访问设备。这种设计在公共充电站或恶意主机面前极易造成数据泄露。为此,Google 在 4.2 版本中加入了 主机信任机制(Host Trust Model) 。

其核心思想是: 每台首次连接的主机生成一对RSA密钥(~/.android/adbkey 与 adbkey.pub),并将公钥发送给设备;设备保存这些公钥列表,并在下次连接时验证签名。

具体流程如下:

- 主机生成私钥

adbkey与公钥adbkey.pub(若不存在); - 首次连接时,主机将公钥发送至设备;

- 设备弹出授权对话框:"允许USB调试吗?指纹:xx:xx:...";

- 用户确认后,设备将公钥存入

/data/misc/adb/adb_keys; - 后续连接时,主机使用私钥签名挑战消息,设备用存储的公钥验证,通过则建立连接。

此机制极大提升了安全性,但也带来了新的故障点: 密钥不一致、文件损坏、多主机冲突等均会导致连接失败或反复提示授权。

2.2.2 授权对话框的触发条件与信任主机存储机制

授权对话框并非每次连接都出现,其触发遵循以下规则:

| 条件组合 | 是否弹窗 |

|---|---|

| 首次连接同一主机 | 是 |

更换主机或删除 adbkey |

是 |

| 设备清除数据或恢复出厂 | 是 |

主机 adbkey.pub 未变且设备已保存 |

否 |

设备 /data/misc/adb/adb_keys 被篡改 |

是 |

设备端的信任主机信息持久化存储于:

/data/misc/adb/adb_keys每行一个公钥,格式为标准 OpenSSH 公钥字符串:

ssh-rsa AAAAB3NzaC1yc2E... user@host可通过以下命令查看当前信任的主机数量:

bash

adb shell su -c "cat /data/misc/adb/adb_keys" | wc -l⚠️ 注意:普通应用无法访问该路径,需 root 权限。若设备无 root,可尝试通过备份

adb backup导出数据间接分析。

2.2.3 系统版本差异对ADB握手协议的影响

Android 4.2.2 与早期版本(如 4.1.x)在 ADB 协议层面存在细微差异,主要体现在:

- 协议版本号协商字段变更 :4.2+ 引入更严格的版本校验;

- 加密算法升级 :默认使用更强的 SHA-256 摘要;

- 心跳包频率调整 :从每5秒一次改为动态调节,提升省电性能;

- SELinux 策略介入 :adbd 的权限边界更严格,影响

adb shell执行能力。

例如,在 4.1 系统中运行新版 platform-tools 可能因协议不兼容导致连接超时。反之亦然------旧版 ADB 工具无法正确处理 4.2+ 的授权挑战包。

建议始终使用与目标系统适配的 ADB 工具集。可通过以下命令验证版本一致性:

bash

adb version

fastboot --version理想情况下,platform-tools 版本不应低于对应 Android SDK 版本所推荐的最低版本。

2.3 USB设备枚举与ADB会话初始化流程

USB 连接的成功与否,取决于主机能否正确识别设备并加载合适的驱动。

2.3.1 主机端USB控制器识别设备的全过程

当 Android 设备接入 USB 接口,主机经历以下步骤:

- 电气连接建立 :VBUS 上电,设备供电;

- 总线复位 :主机发送 RESET 信号;

- 获取设备描述符(Device Descriptor) :包含 VID(Vendor ID)、PID(Product ID)、设备类等;

- 配置设备(Set Configuration) :选择功能配置集;

- 接口绑定(Interface Binding) :根据 Class/Subclass/Protocol 匹配驱动;

- 驱动加载 :安装匹配的 INF 驱动(如 Google USB Driver);

- ADB 会话初始化 :ADB Server 通过 WinUSB API 访问设备。

任一环节失败都会导致设备无法被识别。可通过设备管理器观察是否出现"未知设备"或"Android Composite ADB Interface"。

2.3.2 ADB接口类(Class ID: 0xFF)的匹配与绑定

Android ADB 接口采用自定义类(Class = 0xFF, Subclass = 0x42, Protocol = 0x01),其含义如下表所示:

| 字段 | 值 | 说明 |

|---|---|---|

| bDeviceClass | 0xFF | Vendor-Specific Class |

| bDeviceSubClass | 0x42 | Google-defined ADB subclass |

| bDeviceProtocol | 0x01 | ADB protocol version |

Windows 系统通过 android_winusb.inf 文件中的 USB\VID_xxxx&PID_yyyy&MI_zz 规则匹配设备接口。例如:

ini

%CompositeAdbInterface% = USB_Install, USB\VID_18D1&PID_4E41&MI_01其中:

-

VID_18D1: Google 设备厂商 ID; -

PID_4E41: Nexus 设备 ADB 模式的 PID; -

MI_01: 接口索引(Interface Number)。

若 INF 文件未包含目标设备的 PID/VID 组合,则驱动无法正确安装,表现为"其他设备"或感叹号图标。

2.3.3 adb_usb.ini配置文件的作用与加载时机

位于 ~/.android/adb_usb.ini 的配置文件允许开发者添加自定义 USB Vendor ID,扩展 ADB 对非主流设备的支持。

格式如下:

# Android ADB USB VID List

0x12D1 # Huawei

0x0BB4 # HTC

0x1004 # LG每行一个十六进制 VID,前缀必须为 0x 。修改后需重启 ADB Server 才能生效:

bash

adb kill-server

adb start-serverADB Server 启动时会读取该文件,并将其纳入设备匹配规则库。这对于支持老旧国产设备尤其重要,因为它们往往不在 Google 驱动默认支持列表中。

2.4 常见连接失败点的技术定位

2.4.1 设备端adbd进程未启动或崩溃

现象: adb devices 显示设备但标记为 offline 。

诊断方法:

bash

adb logcat | grep -i "adbd.*error"解决方案:

-

确保"USB调试"已开启;

-

检查

persist.adb.enabled是否为 1; -

手动重启 adbd(需 root);

-

更新系统或刷入官方固件。

2.4.2 主机端ADB Server无法正确绑定设备

现象:设备管理器显示"Android ADB Interface",但 adb devices 无反应。

可能原因:

-

ADB Server 死锁;

-

USB 驱动未正确注册;

-

防病毒软件拦截 WinUSB 调用。

解决步骤:

bash

adb kill-server

taskkill /f /im adb.exe

adb start-server然后重新插拔设备。

2.4.3 USB描述符不匹配导致的通信中断

某些劣质 OTG 线或 USB HUB 会修改设备描述符,导致 Class ID 错误。

使用工具如 USBTreeView 可查看实际枚举信息:

| 实际值 | 期望值 | 结果 |

|---|---|---|

| Class=0x00 | Class=0xFF | 驱动不加载 |

| PID=0x0C01 | PID=0x4E41 | 识别为充电模式 |

更换高质量线缆可解决此类物理层问题。

综上所述,Android 4.2.2 下的 ADB 连接涉及软硬件多层协作,任何一个环节断裂都将导致调试失败。唯有深入理解其架构与协议细节,方能在复杂环境中精准定位问题根源。

3. 驱动程序问题排查与AdbWinApi.dll/AdbWinUsbApi.dll修复

在Windows平台上进行Android设备调试时,ADB(Android Debug Bridge)的正常运行高度依赖于底层驱动的支持。尤其对于运行Android 4.2.2系统的老旧设备而言,由于其USB调试机制引入了RSA密钥认证等安全特性,对主机端驱动的兼容性和稳定性提出了更高要求。当出现"device offline"或"unauthorized"状态且无法通过常规重启解决时,问题往往可追溯至 AdbWinApi.dll 和 AdbWinUsbApi.dll 这两个核心动态链接库文件的异常。这些DLL不仅是ADB工具链与USB硬件通信的桥梁,更是决定设备能否被正确识别、枚举并建立数据通道的关键组件。深入理解其结构、诊断方法及修复策略,是构建稳定调试环境的基础。

3.1 Windows平台ADB驱动组成结构

ADB在Windows系统中的实现并非完全由用户态命令行工具独立完成,而是依托一组紧密协作的系统级组件,其中最为关键的是两个位于 %ANDROID_SDK%\platform-tools\ 目录下的动态链接库------ AdbWinApi.dll 和 AdbWinUsbApi.dll 。它们共同构成了ADB与操作系统内核之间交互的核心接口层,承担着从USB设备发现到数据包封装转发的全过程控制。

3.1.1 AdbWinApi.dll的功能职责:底层API封装

AdbWinApi.dll 作为ADB Windows版本的主控逻辑模块,主要负责抽象化操作系统底层的I/O操作,并提供统一的函数调用接口供 adb.exe 调用。它并不直接处理USB通信,而是通过调用 AdbWinUsbApi.dll 来间接访问物理设备。该DLL内部封装了一系列关键功能:

- 设备列表枚举(EnumerateDevices)

- 连接会话初始化(OpenConnection)

- 数据读写调度(Read/Write Data)

- 错误码映射与异常处理

例如,在执行 adb devices 命令时, adb.exe 首先加载 AdbWinApi.dll ,然后调用其导出函数 usb_vendors() 获取支持的厂商ID列表,并触发设备扫描流程。若此DLL损坏或版本过旧,则可能导致设备无法被识别,甚至引发整个ADB服务崩溃。

参数说明与行为分析

| 函数名 | 功能描述 | 常见返回值 |

|---|---|---|

ADBOpenAccessory() |

打开AOA模式连接 | 成功返回句柄,失败返回NULL |

ADBCloseHandle() |

关闭设备句柄 | void |

ADBReadEndpoint() |

从指定端点读取数据 | 返回实际读取字节数 |

c

// 示例:伪代码展示 AdbWinApi.dll 调用流程

HANDLE hDevice = ADBOpenDevice("ABCDEF0123456789");

if (hDevice == NULL) {

printf("Failed to open device: %d\n", GetLastError());

return -1;

}

DWORD bytesRead;

char buffer[4096];

BOOL result = ADBReadEndpoint(hDevice, buffer, sizeof(buffer), &bytesRead);代码逻辑逐行解读 :

第1行尝试打开指定序列号的设备,若失败则进入错误处理分支;

GetLastError()用于获取Windows系统最近一次错误代码,有助于判断是权限不足还是设备不存在;第6行调用读取接口,参数包括设备句柄、缓冲区地址、最大读取长度及输出的实际字节数;

整个流程体现了

AdbWinApi.dll作为中间层如何协调上层应用与底层驱动之间的数据流动。

3.1.2 AdbWinUsbApi.dll的作用:USB设备访问接口

如果说 AdbWinApi.dll 是"大脑",那么 AdbWinUsbApi.dll 就是"神经系统"。它直接与Windows的WDM(Windows Driver Model)或WinUSB驱动栈交互,负责真正的USB控制传输(Control Transfer)、批量传输(Bulk Transfer)以及中断传输(Interrupt Transfer)。该DLL实现了对特定USB类设备(Class ID: 0xFF, Subclass: 0x42, Protocol: 0x01)的探测与绑定。

当Android设备启用USB调试后,其USB描述符中会声明一个自定义类接口,标识为ADB Interface。此时, AdbWinUsbApi.dll 通过调用 SetupDiEnumDeviceInterfaces() 遍历所有匹配该类的设备,并使用 CreateFile() 打开对应的设备路径(如 \\.\usb#vid_xxxx&pid_xxxx#...#{...} ),从而建立通信通道。

上图展示了ADB在Windows上的完整通信链路。

AdbWinUsbApi.dll处于用户态与内核态交界处,必须确保其能正确调用WinUSB提供的标准接口(如WinUsb_Initialize,WinUsb_ReadPipe等)。一旦该DLL缺失或被篡改,即使设备已在设备管理器中显示为"Android Composite ADB Interface",也无法建立有效连接。

3.1.3 驱动文件在不同SDK路径下的分布情况

随着Android SDK的迭代更新, AdbWin*.dll 文件可能存在于多个位置,容易造成版本混乱。常见的分布路径如下表所示:

| 路径 | 来源 | 是否推荐使用 |

|---|---|---|

%ANDROID_SDK%\platform-tools\ |

官方SDK最新版 | ✅ 强烈推荐 |

%PROGRAMFILES%\Common Files\Adobe\CoreSync\ |

Adobe Creative Cloud残留 | ❌ 存在劫持风险 |

%WINDIR%\System32\ |

系统全局注册DLL | ⚠️ 需验证版本一致性 |

| 第三方刷机工具安装目录(如QMobile、KingRoot) | 非官方修改版 | ❌ 极易导致冲突 |

实践中曾多次发现,某些国产手机助手软件会在安装过程中将旧版 AdbWinUsbApi.dll 复制到 System32 目录并注册为系统组件,导致即使更新了SDK中的ADB工具,仍调用的是被污染的老版本DLL,进而引发连接不稳定或频繁断连。

为此,建议开发者定期检查以下命令输出以确认当前使用的DLL来源:

cmd

where adbwinapi.dll

where adbwinusbapi.dll执行逻辑说明 :

where命令会在PATH环境变量所包含的所有目录中搜索指定文件。若输出结果指向非SDK路径,则应手动清除非法副本,避免潜在冲突。

此外,可通过PowerShell脚本自动化检测DLL版本信息:

powershell

Get-ChildItem -Path "C:\", "$env:ANDROID_SDK" -Recurse -Include "AdbWin*.dll" |

Select-Object FullName, VersionInfo, LastWriteTime |

Sort-Object VersionInfo -Descending参数说明 :

-Recurse表示递归查找子目录;

Select-Object提取关键属性用于比对;

Sort-Object按版本降序排列,便于快速定位最新文件。

3.2 驱动损坏或版本不兼容的诊断方法

当ADB连接异常且排除物理连接与设备设置问题后,下一步应聚焦于驱动层面的健康状态评估。Windows提供了多种内置工具可用于深度诊断 AdbWinApi.dll 和 AdbWinUsbApi.dll 是否正常工作。

3.2.1 使用Dependency Walker检测DLL依赖完整性

Dependency Walker(depends.exe)是一款经典的静态依赖分析工具,可用于查看DLL文件所需的导入函数及其来源模块。对于怀疑已损坏的 AdbWinUsbApi.dll ,可将其拖入Dependency Walker界面,观察是否存在红色标记的缺失依赖项。

典型依赖关系如下:

text

AdbWinUsbApi.dll

├── ADVAPI32.DLL [OK]

├── KERNEL32.DLL [OK]

├── msvcrt.dll [OK]

├── WinUSB.dll [Required]

└── SETUPAPI.DLL [OK]若 WinUSB.dll 显示为红色,表示系统缺少必要的USB运行时支持库,需重新安装Microsoft Visual C++ Redistributable或通过DISM命令修复系统镜像:

cmd

dism /online /cleanup-image /restorehealth扩展说明 :现代Windows 10/11系统虽预装WinUSB,但某些精简版或企业定制镜像可能禁用了相关服务,导致DLL加载失败。此时应结合事件查看器进一步排查。

3.2.2 查看设备管理器中"Android Phone"子项的异常标识

设备管理器是最直观的驱动状态监控工具。连接Android设备后,展开"设备管理器 → Android Phone"节点,常见条目包括:

- Android Composite ADB Interface

- Android Bootloader Interface (Fastboot模式)

- MTP USB Device

正常状态下图标无警告标志;若出现黄色感叹号(⚠️)或问号(❓),表明驱动未正确安装或签名无效。

右键点击对应设备 → "属性" → "驱动程序"标签页,可查看以下关键信息:

| 字段 | 正常值示例 | 异常提示 |

|---|---|---|

| 驱动程序提供商 | Google Inc. | Unknown or Third-party |

| 驱动程序日期 | 2023年以后 | 2012年前(过时) |

| 数字签名状态 | 已签名 | "Windows无法验证驱动程序数字签名" |

若发现驱动来自非Google来源,极有可能是第三方工具注入的兼容层,建议卸载后手动重装官方Google USB驱动。

3.2.3 日志分析:通过Windows Event Viewer定位驱动加载失败记录

Windows事件查看器(Event Viewer)记录了系统级别的驱动加载行为,是诊断DLL故障的重要依据。导航至:

事件查看器 → Windows 日志 → 系统

筛选事件来源为"DriverFrameworks-UserMode"或"Service Control Manager"的错误日志。典型的失败记录如下:

xml

<Event>

<System>

<Provider Name="DriverFrameworks-UserMode"/>

<EventID>10016</EventID>

<Level>2</Level>

<Task>0</Task>

<Keywords>0x80000000000000</Keywords>

<TimeCreated SystemTime="2025-04-05T08:23:11.123Z"/>

<EventRecordID>123456</EventRecordID>

<Channel>System</Channel>

<Computer>DESKTOP-ABC123</Computer>

</System>

<EventData>

<Data Name="param1">Application: adb.exe</Data>

<Data Name="param2">Module: C:\Windows\System32\AdbWinUsbApi.dll</Data>

<Data Name="param3">Error: Access is denied.</Data>

</EventData>

</Event>分析要点 :

Module字段明确指出问题DLL路径;

Access is denied通常意味着权限不足或文件被锁定;可能原因包括防病毒软件拦截、UAC限制或文件被其他进程占用。

解决方案包括以管理员身份运行CMD、关闭杀毒软件实时防护、或使用Process Explorer查找占用进程。

3.3 关键DLL文件的手动替换与注册

当确认现有 AdbWin*.dll 存在损坏或版本落后时,最有效的修复方式是手动替换为官方最新版本,并确保其被正确加载。

3.3.1 从官方SDK提取最新版AdbWin*.dll文件

首选来源为Google官方发布的Android SDK Platform-Tools包,下载地址:

解压后,从中提取以下三个核心文件:

adb.exeAdbWinApi.dllAdbWinUsbApi.dll

建议将整个 platform-tools 目录置于纯净路径下(如 C:\sdk\platform-tools ),避免中文或空格干扰。

3.3.2 替换system32目录下旧版本驱动文件的操作步骤

为防止系统调用错误版本,需同步更新 System32 目录中的副本(若存在):

cmd

:: 步骤1:停止ADB服务

adb kill-server

:: 步骤2:备份原文件

copy %WINDIR%\System32\AdbWinApi.dll %USERPROFILE%\Desktop\backup\

copy %WINDIR%\System32\AdbWinUsbApi.dll %USERPROFILE%\Desktop\backup\

:: 步骤3:替换新版本

copy "C:\sdk\platform-tools\AdbWinApi.dll" %WINDIR%\System32\

copy "C:\sdk\platform-tools\AdbWinUsbApi.dll" %WINDIR%\System32\

:: 步骤4:刷新DNS缓存(模拟DLL缓存清理)

ipconfig /flushdns注意事项 :

操作前必须以管理员身份运行CMD;

若提示"拒绝访问",请检查是否启用了Windows资源保护(Windows Resource Protection),必要时进入安全模式操作;

不建议删除旧文件,保留备份以便回滚。

3.3.3 使用regsvr32命令注册动态链接库的注意事项

尽管 AdbWin*.dll 不属于COM组件,无需注册即可使用,但在某些特殊情况下(如被恶意软件劫持注册表项),仍可尝试强制重新加载:

cmd

regsvr32 /u AdbWinUsbApi.dll :: 先注销

regsvr32 AdbWinUsbApi.dll :: 再注册预期输出 :

DllRegisterServer in AdbWinUsbApi.dll succeeded.失败处理 :

若提示"找不到指定模块",说明依赖项缺失,应回退至上一节的Dependency Walker分析流程。

3.4 驱动权限与数字签名问题处理

Windows 10及以上系统默认启用驱动强制签名(Driver Signature Enforcement, DSE),阻止未通过WHQL认证的驱动加载。这在测试环境中可能阻碍调试驱动的部署。

3.4.1 禁用驱动强制签名以支持非WHQL认证组件

临时关闭DSE的方法如下:

- 打开"设置 → 更新与安全 → 恢复"

- 在"高级启动"中选择"立即重新启动"

- 进入"疑难解答 → 高级选项 → 启动设置"

- 按

F7选择"禁用驱动程序强制签名"

重启后即可加载未经签名的测试驱动。适用于开发调试场景,生产环境不推荐长期使用。

3.4.2 在UEFI固件设置中调整安全启动策略

更深层次的控制需进入BIOS/UEFI设置:

| 设置项 | 推荐值 | 说明 |

|---|---|---|

| Secure Boot | Disabled | 允许加载自定义/未签名驱动 |

| Fast Boot | Disabled | 避免跳过设备初始化阶段 |

| xHCI Hand-off | Enabled | 改善USB 3.0兼容性 |

注意 :关闭Secure Boot会影响系统整体安全性,仅限受控开发机器使用。

同时,可在注册表中启用测试签名模式:

reg

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CI\Config]

"TestSigning"=dword:00000001配合 bcdedit /set testsigning on 命令,使系统接受测试签名驱动。

该流程图概括了从驱动异常到最终修复的完整决策路径,强调了签名策略与DLL版本协同处理的重要性。

综上所述, AdbWinApi.dll 与 AdbWinUsbApi.dll 虽仅为两个小型DLL文件,却承载着ADB调试链路中最基础也是最关键的职责。唯有系统性地掌握其结构、诊断手段与修复流程,才能在面对复杂连接问题时迅速定位根源,恢复高效开发节奏。

4. 正确安装Google USB驱动的方法

在Android设备与开发主机建立ADB调试连接的过程中,驱动程序是实现底层通信的关键桥梁。尤其是在使用较老的Android 4.2.2系统进行开发时,由于该版本正处于Google逐步强化安全机制和设备认证流程的过渡期,其对USB驱动的要求更为严格。若未正确安装或配置Google官方提供的USB驱动,即便物理连接正常、开发者选项已开启,仍会出现"unknown device"、"device not recognized"或"error: device offline"等典型错误。因此,掌握如何精准获取、规范部署并有效验证Google USB驱动,成为解决此类问题的核心环节。

本章将围绕Google USB驱动的完整安装流程展开深入剖析,涵盖从资源准备到手动安装,再到多厂商兼容性扩展及最终验证测试的全过程。通过系统化的操作指导与技术细节解读,帮助开发者构建稳定可靠的调试环境,尤其适用于仍在维护基于Android 4.2.2系统的老旧设备项目团队。

4.1 Google USB驱动的获取与准备

4.1.1 从Android SDK Manager下载usb_driver_rXX.zip

Google官方为Windows平台提供了一套专用于Android设备调试的通用USB驱动包,名为 Google USB Driver ,通常以 usb_driver_rXX.zip 的形式存在(如 usb_driver_r13.zip )。该驱动并非独立发布,而是集成于Android SDK工具集中,需通过SDK Manager进行下载。

要获取此驱动,请按照以下步骤操作:

- 打开 Android SDK Manager(可通过 Android Studio 内置工具或命令行启动);

- 在 SDK Tools 标签页中,勾选 Google USB Driver ;

- 点击 "Apply" 开始下载并自动解压至指定目录(默认路径为:

<ANDROID_SDK_ROOT>\extras\google\usb_driver\);

⚠️ 注意事项:

若使用的是离线SDK包或旧版Eclipse+ADT环境,可能需要手动从第三方可信源下载对应版本的驱动压缩包。

驱动版本应尽量匹配目标设备所支持的API级别。对于Android 4.2.2(API Level 17),建议使用 r10 至 r13 版本,避免过高版本引入不必要的依赖冲突。

下载完成后目录结构示例:

plaintext

<ANDROID_SDK_ROOT>/extras/google/usb_driver/

│

├── android_winusb.inf # 主INF安装文件

├── android_winusb.cat # 数字签名证书

├── usbdriver64.sys # 64位内核模式驱动

├── usbdriver.sys # 32位内核模式驱动

├── readme.txt # 安装说明

└── license.txt # 许可协议该目录中的 .inf 文件定义了设备识别规则、驱动加载逻辑以及硬件ID映射关系,是后续手动安装过程的核心依据。

4.1.2 解压路径选择与目录结构规范

尽管SDK Manager会自动解压驱动文件,但在某些情况下(如手动迁移、跨机器复制),开发者可能需要自行处理ZIP包。此时必须遵循特定的路径规范,否则可能导致设备管理器无法识别驱动内容。

推荐路径原则如下:

| 原则 | 说明 |

|---|---|

| 路径无中文与空格 | Windows驱动安装引擎对含中文或空格的路径解析不稳定,易导致INF加载失败 |

| 避免嵌套层级过深 | 路径层级控制在3层以内为佳,例如: C:\Drivers\Google_USB\ |

| 保留原始文件名不变 | 不得重命名 .sys 或 .inf 文件,否则破坏签名验证链 |

示例合法路径:

text

C:\Android_Drivers\google\usb_driver\错误路径示例(应避免):

text

D:\我的驱动\Google USB Driver (最新)\usb_driver\此外,在多人协作环境中,建议将驱动目录纳入版本控制系统(如Git LFS)或共享网络盘,并统一文档说明标准路径,确保团队成员配置一致性。

4.1.3 验证INF文件中对Android 4.2.2设备的VID/PID支持

.inf 文件是Windows设备驱动安装的配置蓝图,其中最关键的部分是 [Standard.NTx86] 和 [Standard.NTamd64] 节区下的设备硬件标识列表。这些标识由 Vendor ID (VID) 和 Product ID (PID) 组成,决定了驱动能否识别特定型号的Android设备。

打开 android_winusb.inf 文件后,查找如下节区:

ini

[Google.NTx86]

%SingleAdbInterface% = USB_Install, USB\VID_18D1&PID_0D02

%CompositeAdbInterface% = USB_Install, USB\VID_18D1&PID_0D05

%SingleBootLoaderInterface% = USB_Install, USB\VID_18D1&PID_D00D

[Google.NTamd64]

%SingleAdbInterface% = USB_Install, USB\VID_18D1&PID_0D02

%CompositeAdbInterface% = USB_Install, USB\VID_18D1&PID_0D05

%SingleBootLoaderInterface% = USB_Install, USB\VID_18D1&PID_D00D📌 常见Google设备VID/PID对照表:

| 设备类型 | VID | PID | 描述 |

|---|---|---|---|

| Nexus S | 18D1 | 4E22 | ADB调试模式 |

| Galaxy Nexus | 18D1 | 4EE2 | 支持MTP+ADB复合接口 |

| Nexus 4 | 18D1 | 4EE1 | Android 4.2.2主流机型 |

| 通用ADB接口 | 18D1 | 0D02 / 0D05 | Google标准ADB设备 |

对于运行Android 4.2.2的设备(如Nexus 4、Nexus 7初代),只要其处于USB调试模式,操作系统会将其PID切换为上述值之一。因此,只要 android_winusb.inf 包含这些条目,即可实现原生支持。

使用 PowerShell 快速验证支持情况:

powershell

Select-String -Path "C:\Android_Drivers\google\usb_driver\android_winusb.inf" -Pattern "VID_18D1&PID_"输出示例:

android_winusb.inf:123: %CompositeAdbInterface% = USB_Install, USB\VID_18D1&PID_0D05

android_winusb.inf:124: %SingleAdbInterface% = USB_Install, USB\VID_18D1&PID_0D02这表明当前驱动版本支持主流Google设备的ADB通信需求。

该流程图清晰展示了从驱动获取到初步验证的技术路径,强调了前置准备工作的重要性。

4.2 手动安装驱动的详细步骤

4.2.1 进入设备管理器并定位未知设备或Android Composite ADB Interface

当Android设备通过USB连接至Windows主机且尚未安装正确驱动时,系统通常会在"设备管理器"中显示异常状态。具体表现为:

- 出现黄色感叹号图标;

- 设备名称为"Unknown Device"、"ADB Interface"或"Android Phone";

- 子项中可能出现"Android Composite ADB Interface"。

操作步骤如下:

- 右键点击"此电脑" → "管理" → "设备管理器";

- 展开"便携式设备"或"其他设备"分类;

- 查找带有警告标志的条目,右键选择"更新驱动程序";

💡 提示:部分主板芯片组(如Intel USB 3.0)可能导致设备短暂出现后消失,建议连接后立即查看设备管理器。

4.2.2 选择"更新驱动程序"并指向Google USB驱动目录

在弹出的驱动更新向导中,选择 "浏览计算机以查找驱动程序软件" ,然后点击"让我从计算机上的可用驱动程序列表中选取"。

随后选择 "从磁盘安装" ,点击"浏览",导航至之前准备好的 android_winusb.inf 文件所在目录,选中该文件并确认。

系统将加载INF中定义的设备列表,此时应能看到类似"Google Inc. (Google ADB Interface)"的选项。

选择该项并继续安装,Windows将自动完成驱动注册、服务绑定与数字签名验证。

关键参数说明:

| 参数 | 说明 |

|---|---|

.inf 文件 |

提供设备识别规则和驱动模块路径 |

.sys 文件 |

实际运行的内核态驱动程序 |

.cat 文件 |

包含数字签名信息,用于WHQL认证校验 |

| 安装权限 | 需管理员权限执行,否则写入注册表失败 |

4.2.3 完成安装后检查设备状态是否显示为"正常工作"

安装成功后,设备管理器中相关条目应变为:

- 名称:"Android ADB Interface"

- 图标:无警告标志

- 状态:"此设备运转正常"

此时可在命令行执行:

bash

adb devices预期输出:

text

List of devices attached

0123456789ABCDEF device表示设备已被正确识别并进入在线状态。

若仍显示 offline ,请参考第六章确认USB调试是否真正启用。

4.3 多厂商设备的支持扩展

4.3.1 修改android_winusb.inf文件添加自定义设备ID

并非所有Android设备均采用Google标准的VID/PID组合。例如三星使用 VID_04E8 ,华为使用 VID_12D1 ,HTC 使用 VID_0BB4 。为使Google USB驱动支持这些品牌设备,需手动编辑 android_winusb.inf 文件。

修改步骤:

- 以管理员身份用记事本打开

android_winusb.inf; - 在

[Google.NTx86]和[Google.NTamd64]节区末尾添加新条目:

ini

; Samsung Galaxy Series (Android 4.2.2 era)

%CompositeAdbInterface% = USB_Install, USB\VID_04E8&PID_6860

%CompositeAdbInterface% = USB_Install, USB\VID_04E8&PID_685D

; Huawei Ascend P6 / G700 (Android 4.2.2)

%CompositeAdbInterface% = USB_Install, USB\VID_12D1&PID_1038

; HTC One X / Desire

%CompositeAdbInterface% = USB_Install, USB\VID_0BB4&PID_0C03- 同时在文件顶部

[Strings]区域添加字符串定义(可选):

ini

CompositeAdbInterface="Android Composite ADB Interface"- 保存文件。

⚠️ 注意:每次修改

.inf文件后,需重新签名或禁用驱动强制签名才能安装。

4.3.2 添加华为、三星、HTC等主流品牌在4.2.2时代的PID/VID列表

以下是常见厂商在Android 4.2.2时期常用的ADB模式PID汇总:

| 厂商 | VID (Hex) | 典型 PID (Hex) | 设备示例 |

|---|---|---|---|

| Samsung | 04E8 | 6860, 685D | Galaxy S3, Note 2 |

| Huawei | 12D1 | 1038, 1011 | Ascend P6, G700 |

| HTC | 0BB4 | 0C03, 0FF3 | One X, Desire 816 |

| Lenovo | 17EF | 7903 | K900 |

| Sony | 0FCE | 904B | Xperia Z |

将这些值加入 .inf 文件后,同一份驱动即可支持多个品牌的旧款设备调试,极大提升开发效率。

4.3.3 驱动签名绕过与测试模式启用

由于修改后的 .inf 文件不再具备有效数字签名,Windows默认阻止其安装。为此需临时启用"测试签名模式"。

启用步骤(适用于Windows 10/11):

- 以管理员身份打开CMD:

cmd bcdedit /set testsigning on - 重启计算机;

- 系统右下角将显示"测试模式"水印,允许安装未签名驱动;

- 完成驱动安装后,可执行:

cmd bcdedit /set testsigning off

并再次重启以恢复安全模式。

🔐 安全提示:测试模式降低系统安全性,仅限开发环境短期使用。

4.4 驱动安装后的验证与测试

4.4.1 使用adb devices命令确认设备在线状态

驱动安装完毕后,最直接的验证方式是调用ADB工具检测设备状态。

执行命令:

bash

adb kill-server

adb start-server

adb devices输出分析:

text

* daemon not running; starting now at tcp:5037

* daemon started successfully

List of devices attached

ABCDEF1234567890 devicedevice:表示连接正常,可执行调试指令;offline:设备虽识别但授权未通过;- 无输出:驱动未生效或ADB服务异常。

参数说明:

| 参数 | 作用 |

|---|---|

kill-server |

终止现有ADB服务实例 |

start-server |

启动服务并扫描USB设备 |

devices |

列出所有连接设备及其状态 |

4.4.2 检查设备序列号是否显示且无offline标记

除了基本的 adb devices 外,还可结合日志进一步确认通信质量:

bash

adb logcat -d | findstr "adbd"预期输出片段:

text

I adbd : allowing connection from XX.XX.XX.XX:5555

D adbd : open_usb(): Successfully connected to device同时可通过以下命令获取设备属性:

bash

adb shell getprop ro.build.version.release若返回 4.2.2 ,则证明不仅驱动安装成功,且ADB通道已完全打通。

验证流程总结表:

| 步骤 | 工具 | 预期结果 |

|---|---|---|

| 1. 查看设备管理器 | 设备管理器 | 显示"Android ADB Interface"且无警告 |

| 2. 检测ADB识别 | adb devices |

序列号 + device 状态 |

| 3. 测试Shell访问 | adb shell |

成功进入Linux终端 |

| 4. 获取系统信息 | adb shell getprop |

返回有效设备属性 |

只有当全部四项验证均通过,方可认定Google USB驱动已正确安装并投入生产使用。

markdown

| 验证项 | 命令 | 成功标志 |

|--------|------|----------|

| 驱动状态 | 设备管理器 | 无黄叹号,名称正确 |

| ADB识别 | `adb devices` | 显示序列号且状态为`device` |

| Shell连通性 | `adb shell ls /` | 返回根目录文件列表 |

| 属性读取 | `adb shell getprop ro.product.model` | 输出设备型号 |5. USB连接稳定性检测与USB 2.0/3.0兼容性处理

在Android调试过程中,ADB(Android Debug Bridge)的稳定运行高度依赖于主机与设备之间物理层的可靠连接。尽管开发者往往将"device offline"错误归因于软件配置或驱动问题,但大量实践案例表明, USB连接质量不佳、协议版本不兼容以及电源管理策略干扰 是导致通信中断甚至频繁掉线的根本原因。尤其在使用Android 4.2.2这一较早期系统进行开发时,其adbd守护进程对链路波动极为敏感,轻微的数据包丢失即可触发连接断开机制。因此,深入理解并优化USB传输环境,不仅是提升调试效率的关键步骤,更是构建可复现、高可用开发环境的基础保障。

本章将从物理层入手,系统性地分析影响USB连接稳定性的多重因素,并围绕数据线质量、端口供电能力、协议版本适配及操作系统级节能策略展开详细探讨。通过引入专业抓包工具与BIOS底层设置调整手段,结合实际操作指令和日志验证方法,提供一套完整的诊断与修复流程。最终目标是实现ADB连接的长期在线与低延迟响应,为后续自动化测试、性能监控等高级应用场景打下坚实基础。

5.1 物理层连接质量评估

USB连接的稳定性首先取决于物理介质的质量与电气特性。许多看似复杂的软件级故障,实则源于一根劣质数据线或供电不足的USB端口。尤其是在长时间调试过程中,劣质线缆因电阻过高导致电压衰减严重,容易引发设备间歇性重启或进入低功耗模式,从而造成ADB连接中断。此外,部分廉价USB集线器不具备独立供电能力,在多设备接入时进一步加剧了电流分配不均的问题。

5.1.1 使用高质量USB数据线排除传输干扰

选择符合标准的USB 2.0 High-Speed认证线缆是确保稳定通信的前提。建议优先选用原厂配备的数据线,或购买带有屏蔽层、铜芯直径≥0.5mm的专业调试线。避免使用仅支持充电功能的"Charge-Only"线缆,这类线缆内部缺少D+和D-数据引脚连接,无法建立数据通道。

以下为推荐使用的USB线缆技术参数对比表:

| 参数项 | 标准调试线 | 劣质充电线 | 带有源中继的长距离线 |

|---|---|---|---|

| 是否支持数据传输 | ✅ 支持 | ❌ 不支持 | ✅ 支持 |

| 最大长度 | ≤2m | ≤1m | 可达5m(带信号放大) |

| 线缆屏蔽层 | 有(铝箔+编织网) | 无或单层 | 有双层屏蔽 |

| 数据速率 | 480 Mbps(USB 2.0) | N/A | 保持480 Mbps |

| 推荐用途 | ADB调试、Fastboot刷机 | 日常充电 | 远距离实验室部署 |

注意 :即使设备能被识别为"MTP"模式,也不代表其支持ADB数据通信。必须通过

adb devices命令确认是否显示序列号且状态为"device"。

实操验证方法:

bash

# 持续监测设备连接状态,每秒执行一次

while true; do adb devices; sleep 1; done代码逻辑逐行解析:

-

while true; do ... done:构建一个无限循环结构,持续执行内部命令。 -

adb devices:查询当前所有已连接的Android设备及其状态。 -

sleep 1:每次执行后暂停1秒,防止CPU占用过高。 -

整体作用:实时观察设备是否出现"offline"或突然消失的情况,帮助判断连接稳定性。

该脚本可用于替换不同数据线后的对比测试,若某根线缆在几分钟内多次出现离线,则应立即弃用。

5.1.2 更换主机USB端口以规避供电不足问题

USB端口的输出电流直接影响设备维持唤醒状态的能力。台式机后置USB接口通常直接连接主板,供电能力较强(可达900mA以上),而前置面板或笔记本侧边接口可能受限于电路设计,最大输出仅为500mA。当Android设备屏幕亮起或运行高负载应用时,整机功耗上升,可能导致欠压重启。

可通过设备管理器查看各USB控制器的供电情况:

powershell

# PowerShell命令:列出所有USB Root Hub及其最大电源输出

Get-WmiObject -Query "SELECT * FROM Win32_USBControllerDevice" | ForEach-Object {

$hub = $_.Dependent -split "=" | Select-Object -Last 1

Get-WmiObject -Query "SELECT * FROM Win32_USBHub WHERE DeviceID='$hub'" |

Select-Object Name, Status, ConfiguredPower

}参数说明:

-

Win32_USBControllerDevice:关联USB控制器与其挂载设备。 -

Win32_USBHub:包含每个USB集线器的技术参数。 -

ConfiguredPower:单位为毫安(mA),反映该端口可提供的最大电流。

执行结果示例:

Name : Intel(R) USB 3.0 eXtensible Host Controller - 1.0 (Microsoft)

Status : OK

ConfiguredPower : 900若发现某些端口供电低于500mA,建议避免用于调试。优先使用标有"SS"(SuperSpeed)标识的USB 3.0端口(虽然需降级使用),因其通常具备更强的电力输出能力。

5.1.3 禁用USB选择性暂停设置以保持连接活跃

Windows默认启用"USB选择性暂停"功能,允许系统在检测到无数据活动时自动关闭USB端口以节省电量。然而,该机制常与adbd的心跳机制冲突,导致设备被误判为空闲而断电。

配置路径如下:

- 打开"控制面板 > 电源选项"

- 点击当前电源计划旁的"更改计划设置"

- 进入"更改高级电源设置"

- 展开"USB设置 > USB选择性暂停设置"

- 将"已接通电源"和"使用电池"均设为"已禁用"

也可通过命令行批量修改:

reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\usbflags\1d6b0003]

"DisableSelectiveSuspend"=dword:00000001注册表说明:

-

1d6b0003:代表xHCI(USB 3.0)控制器设备ID前缀。 -

DisableSelectiveSuspend:DWORD值设为1表示禁用节能挂起。

⚠️ 修改前请备份注册表。重启后生效。

5.2 USB协议版本兼容性分析

随着USB 3.0(SuperSpeed)接口普及,越来越多开发者遭遇新硬件与旧系统之间的兼容性问题。尽管USB协议向下兼容,但在实际调试中发现, 部分主板上的xHCI控制器与Android 4.2.2系统的adbd进程存在握手失败现象 ,表现为设备短暂识别后迅速变为"offline",或根本无法进入ADB模式。

5.2.1 USB 3.0控制器在部分主板上与ADB的兼容缺陷

Intel 7系列以后芯片组广泛采用xHCI架构管理USB 3.0端口,其异步调度机制与传统EHCI(USB 2.0)有所不同。某些早期Android设备的USB PHY驱动未充分适配xHCI时序要求,导致枚举过程超时或描述符读取错误。

典型症状包括:

-

设备插入后仅闪烁几秒即断开

-

设备管理器中反复出现"Unknown USB Device (Device Descriptor Request Failed)"

-

adb devices显示空列表,但设备确已开机

可通过以下 Mermaid 流程图 描述USB枚举失败的过程:

此流程揭示了为何即使驱动安装正确,仍可能无法建立有效通信------根本问题出在协议层握手阶段。

5.2.2 强制降级至USB 2.0模式进行稳定性测试

最有效的验证方式是强制设备运行在USB 2.0模式下。可通过以下两种方式实现:

方法一:使用BIOS设置禁用xHCI Mode

进入UEFI BIOS Setup界面,找到"Advanced > Integrated Peripherals > USB Configuration"选项,将"xHCI Mode"设置为 Disabled 或 "Smart Auto"(部分品牌称为EHCI Only)。

💡 提示:关闭xHCI后,所有USB 3.0端口将以USB 2.0速度运行,但稳定性显著提升。

方法二:操作系统层面限制(适用于支持切换的设备)

部分Android设备支持通过工程模式切换USB模式。例如,在拨号界面输入 *#*#197328640#*#* 进入Service Mode,导航至:

[5] Connectivity → [6] Set Usb I/F → [1] DIAG+ADB+Mass Storage选择此模式可强制使用USB 2.0协议栈。

5.2.3 BIOS设置中关闭xHCI模式以排除高速总线冲突

以下为常见主板厂商的xHCI关闭路径汇总:

| 厂商 | BIOS菜单路径 | 关键选项名称 |

|---|---|---|

| ASUS | Advanced > USB Configuration | xHCI Hand-off / xHCI Mode |

| Gigabyte | Peripherals > IO Controller | XHCI Enable |

| MSI | Settings > Advanced > USB | xHCI Mode |

| Dell | System Configuration > USB | Enable USB 3.0 Controller |

| Lenovo ThinkPad | Config > USB | USB 3.0 Support |

✅ 建议设置为 Disabled 或 EHCI Only

完成设置后重启主机,重新连接设备并执行:

bash

adb kill-server && adb start-server

adb devices观察是否成功识别。若此时设备上线,则可确认原问题由USB 3.0兼容性引起。

5.3 设备电源管理策略调整

除了主机端设置外,Android设备自身的电源管理策略也可能中断ADB会话。系统在检测到屏幕关闭一段时间后,可能自动关闭USB接口或进入深度休眠状态,导致adbd进程暂停运行。

5.3.1 修改Windows电源选项禁用USB节能功能

已在5.1.3节介绍如何全局禁用USB选择性暂停。此处补充一种基于命令行的自动化方案:

powershell

# 使用powercfg命令导出现有电源计划GUID

$plan = powercfg /getactivescheme

# 禁用USB选择性暂停(需要管理员权限)

powercfg /setusbstandbydisable AC off

powercfg /setusbstandbydisable DC off参数解释:

-

AC:交流电源(插电状态) -

DC:直流电源(电池供电) -

off:表示不禁用;on为启用节能。此处设为off即关闭节能

🔐 必须以管理员身份运行PowerShell。

5.3.2 在设备属性中取消"允许计算机关闭此设备以节约电源"

对于特定USB设备(如"Android ADB Interface"),可在设备管理器中单独关闭节能策略:

- 打开"设备管理器"

- 展开"便携设备"或"Universal Serial Bus devices"

- 右键点击"Android Composite ADB Interface"

- 选择"属性 > 电源管理"

- 取消勾选"允许计算机关闭此设备以节约电源"

此设置确保即使系统进入空闲状态,也不会切断对该设备的供电。

5.4 实时监控USB通信状态

当上述常规排查无效时,需借助专业工具深入分析USB通信行为,定位数据包丢失、重传或协议异常的具体环节。

5.4.1 使用USBlyzer或Wireshark抓包分析ADB数据流

USBlyzer 是一款专用于USB协议分析的商业工具,支持捕获从主机到设备的所有控制与数据传输包。配合 Wireshark (开源网络协议分析器),亦可通过USBPcap扩展实现类似功能。

Wireshark + USBPcap 抓包步骤:

-

安装 USBPcap 驱动

-

启动Wireshark,选择"USBPcap"作为捕获接口

-

连接Android设备并开始捕获

-

过滤ADB相关流量:

usb.device_address == 2 && usb.transfer_type == 0x01其中

0x01代表中断传输,常用于ADB心跳包。 -

观察是否有以下异常:

-

大量NACK/STALL响应

-

CONTROL IN请求超时

-

SET_CONFIGURATION失败

-

示例过滤表达式说明:

| 过滤条件 | 含义 |

|---|---|

usb.device_address == 2 |

指定目标设备地址(根据实际情况调整) |

usb.endpoint_number == 0x81 |

监控IN方向端点(设备→主机) |

usb.setup.bRequest == 0x05 |

捕获SET_CONFIGURATION请求 |

5.4.2 观察adbd心跳包发送频率判断链路健康度

adbd守护进程每隔约 5秒 向主机发送一次心跳包(通过中断端点)。若该频率明显降低或中断,则说明链路不稳定。

可通过以下Python脚本模拟监听心跳行为:

python

import time

import subprocess

def monitor_adb_heartbeat(interval=2):

last_count = None

while True:

try:

result = subprocess.run(['adb', 'shell', 'ps | grep adbd'],

capture_output=True, text=True)

if 'adbd' in result.stdout:

# 记录时间戳

current_time = time.strftime("%H:%M:%S")

print(f"[{current_time}] adbd alive")

else:

print("[!] adbd process not found!")

except Exception as e:

print(f"[ERROR] {e}")

time.sleep(interval)

monitor_adb_heartbeat()逻辑分析:

-

subprocess.run(...):执行远程shell命令检查adbd进程是否存在。 -

ps | grep adbd:Linux标准进程查看命令。 -

若连续多次未检测到adbd,可能是设备崩溃或连接中断。

-

结合Wireshark抓包可交叉验证:心跳包停止时间 ≈ adbd消失时间。

综上所述,USB连接稳定性涉及物理层、协议层与系统策略三个维度。唯有综合运用硬件更换、BIOS调优、电源管理配置与协议分析工具,才能从根本上解决ADB频繁离线问题。特别是在维护老旧Android 4.2.2设备调试环境时,主动规避USB 3.0兼容性陷阱,已成为保障开发连续性的必要措施。

6. 开启开发者选项及启用USB调试的完整步骤

在Android设备上进行应用开发、系统调试或逆向分析时,ADB(Android Debug Bridge)是不可或缺的核心工具。然而,任何调试流程的前提都是正确激活设备端的调试能力------即"开发者选项"与"USB调试"功能。尽管这一操作看似简单,但在实际项目中,尤其是在维护老旧设备如运行Android 4.2.2系统的终端时,因设置遗漏、权限未授权或配置冲突导致无法建立有效连接的问题屡见不鲜。本章节将从用户界面交互到底层机制联动,深入解析如何完整、准确地完成开发者选项的开启和USB调试的启用过程,并结合系统版本特性、安全策略变更以及常见误操作场景,提供一套标准化、可复用的操作范式。

6.1 开发者选项的激活方法

开发者选项并非默认可见,而是被隐藏于常规设置菜单之后,以防止普通用户误触关键调试功能。该设计最早出现在Android 4.0 Ice Cream Sandwich版本中,并延续至今。对于运行Android 4.2.2的设备而言,其激活机制已引入基于点击次数的身份验证逻辑,标志着Google对调试接口访问控制的进一步加强。

6.1.1 进入"关于手机"连续点击"版本号"7次

要触发开发者模式的解锁流程,必须首先进入系统设置中的"关于手机"页面。此路径通常位于:

设置 → 关于手机在此界面中,寻找标有"版本号"(Build Number)的条目。根据Android 4.2.2的设计规范,用户需 连续快速点击该字段7次 ,系统将在第3~5次点击后提示:"您还差X步即可成为开发者",最终在第7次点击后弹出确认对话框:"您现在处于开发者模式"。

这一机制本质上是一种轻量级的人机验证方式,避免脚本自动化开启调试功能。其背后由 SettingsProvider 服务监听特定SharedPreferences的变化实现。每当检测到"版本号"被点击,系统会递增一个内部计数器(存储于 /data/data/com.android.providers.settings/databases/settings.db 中的secure表),当达到预设阈值(默认为7)时,便将 developer_settings_enabled 标志置为true。

注意 :部分定制ROM或厂商UI(如MIUI、EMUI早期版本)可能修改了点击次数要求或提示文案,但核心逻辑保持一致。

6.1.2 输入锁屏密码完成开发者身份验证

自Android 4.2起,若设备设置了锁屏密码(PIN、图案或密码),在激活开发者选项的过程中,系统会在倒数第二次点击后强制要求输入当前用户的锁屏凭证。这是为了确保只有设备所有者才能获得调试权限,属于Android多用户安全管理框架的一部分。

该验证流程通过调用 ConfirmDeviceCredentialActivity 组件完成,其作用是防止未经授权的物理接触者轻易获取调试入口。一旦验证通过,系统将记录本次授权状态至 gatekeeper.password.token 等Keystore相关节点,允许后续调试行为在无需重复认证的情况下持续生效,直到用户主动关闭或恢复出厂设置。

6.1.3 返回设置主菜单确认"开发者选项"已出现

成功激活后,"开发者选项"条目将出现在设置主界面,通常位于"设备"或"系统"分类下。建议立即进入该菜单,检查以下初始状态:

| 配置项 | 默认状态(Android 4.2.2) | 可配置性 |

|---|---|---|

| USB调试 | 关闭 | ✅ 可手动开启 |

| 保持唤醒 | 关闭 | ✅ 可开启 |

| 允许模拟位置 | 关闭 | ✅ 可开启 |

| 日志输出级别 | 默认(VERBOSE) | ⚠️ 部分设备受限 |

此时可通过查看 adb shell settings get global development_settings_enabled 命令输出来验证是否真正启用:

bash

$ adb shell settings get global development_settings_enabled

1返回值为 1 表示已启用;若返回空或 0 ,说明未成功激活,应重新执行上述步骤。

此外,在某些情况下,由于系统数据库损坏或权限异常,即使视觉上显示"开发者选项"存在,其功能仍不可用。此时可尝试以下修复命令(需root权限):

bash

# 强制写入开发者模式开启标志

adb shell su -c "settings put global development_settings_enabled 1"参数说明:

-

su -c:以超级用户身份执行后续命令; -

settings put global ...:向全局设置数据库写入键值对; -

development_settings_enabled 1:显式启用开发者模式。

此命令绕过了GUI限制,适用于自动化测试环境或批量刷机后的初始化脚本。

6.2 启用USB调试的具体操作

USB调试是ADB通信的基础开关。只有在该选项启用的前提下,设备才会启动 adbd 守护进程并响应主机端的连接请求。否则,即便驱动安装正确、物理连接稳定,设备仍将显示为"offline"或根本不被识别。

6.2.1 进入开发者选项菜单找到"USB调试"开关

在"开发者选项"页面中,滚动查找名为"USB调试"(USB Debugging)的开关。该选项控制着内核模块 usb_gadget 与 adbd 之间的绑定关系。启用后,系统会加载ADB接口描述符并通过USB发布相应的Class ID(0xFF, Subclass 0x42, Protocol 0x01),供主机端ADB客户端识别。

在Android 4.2.2中,该开关的状态直接影响 init.rc 中定义的服务启动逻辑:

text

service adbd /sbin/adbd

class main

disabled

user shell

group shell log注意这里的 disabled 关键字表明 adbd 不会随系统启动自动运行,而是在检测到 ro.adb.secure=1 且 persist.service.adb.enable=1 时由 ActivityManager 动态启动。

因此,仅当用户手动打开"USB调试"后,系统才会执行如下操作序列:

-

将

persist.service.adb.enable设为1; -

触发

adbd服务启动广播; -

加载USB功能切换HAL层驱动;

-

向主机发送新的配置描述符。

6.2.2 勾选启用并确认风险提示对话框

首次开启USB调试时,系统会弹出安全警告对话框,内容大致为:

"允许通过USB调试吗?这允许计算机控制您的设备。"

取消\] \[确定

该提示源于Android引入的安全模型变革------自4.2版本起,采用RSA密钥配对机制管理调试主机的信任列表。点击"确定"意味着接受当前连接的电脑作为可信主机,前提是它提供了有效的公钥指纹。

底层流程如下:

-

设备生成一对临时RSA密钥(存于

/data/misc/adb/adb_keys); -

主机端ADB客户端生成自己的公钥(通常位于

~/.android/adbkey.pub); -

当主机发起连接时,设备显示指纹比对提示;

-

用户确认后,主机公钥被追加至

adb_keys文件; -

后续连接无需再次授权(除非清除数据)。

bash

# 查看设备当前信任的主机公钥

adb shell su -c "cat /data/misc/adb/adb_keys"输出示例:

AAAAB3NzaC1yc2EAAAABIwAAAQEAq... user@host每行代表一个受信主机的公钥。若此文件为空或不存在,则每次连接都将重新提示授权。

6.2.3 检查状态栏是否显示"USB用于调试"通知

成功启用USB调试并与主机连接后,设备顶部状态栏应出现一个常驻图标:

📌 "USB用于调试"

该通知由 UsbNotificationManager 服务管理,其存在与否是判断ADB通道是否正常建立的重要视觉依据。同时,也可通过以下命令验证:

bash

# 查询USB连接模式

adb shell dumpsys usb | grep mFunction预期输出:

mFunction=mtp,adb其中包含 adb 表示ADB功能已激活。若仅为 mtp 或 none ,则说明USB调试未生效或被其他模式抢占。

另外,可通过监听logcat日志观察adbd启动过程:

bash

adb logcat -s AdbService典型输出片段:

I AdbService( 1234): Starting adbd as root

I AdbService( 1234): ADB interface online这些日志证实了服务已成功绑定至USB总线。

6.3 调试模式与其他选项的协同配置

单一启用USB调试不足以保障长期稳定的调试体验。尤其在长时间运行自动化测试、内存监控或热更新部署时,还需配合调整若干辅助选项,以规避系统休眠、传输模式切换或应用校验带来的中断。

6.3.1 启用"保持唤醒"防止屏幕休眠中断调试

"保持唤醒"(Stay awake)是一个极为实用的辅助功能。开启后,设备在充电状态下屏幕不会自动关闭,从而避免因黑屏导致的UI自动化脚本失败或调试会话意外终止。

其实现原理是注册了一个 PowerManager.WakeLock ,类型为 PARTIAL_WAKE_LOCK ,由 DevelopmentSettings 模块动态申请与释放。对应的系统属性为:

bash

adb shell getprop debug.keep_awake返回 1 表示启用。

该功能特别适合以下场景:

-

执行Monkey测试;

-

使用UI Automator录制操作流;

-

调试OpenGL ES渲染性能。

对比实验表明,在未启用"保持唤醒"的情况下,超过80%的长时间自动化任务会在30分钟内因屏幕休眠而中断。

6.3.2 设置默认USB配置为"MTP+ADB"模式

Android设备支持多种USB连接模式,包括:

-

MTP(媒体传输协议)

-

PTP(图片传输)

-

RNDIS(网络共享)

-

MIDI

-

ADB独占模式

在Android 4.2.2中,默认组合通常是"MTP + ADB",允许多功能共存。但有时系统会错误切换至纯MTP模式,导致ADB断开。

可通过以下命令强制设定:

bash

adb shell setprop persist.sys.usb.config mtp,adb参数说明:

-

setprop:设置系统属性; -

persist.sys.usb.config:持久化USB配置项; -

mtp,adb:启用MTP文件传输与ADB调试双模式。

重启后仍有效。若需临时切换,可在"通知栏"展开USB连接选项手动选择"传输文件(MTP)+ ADB调试"。

6.3.3 关闭"verify apps over USB"避免安装拦截

虽然Android 4.2.2尚未全面推广Play Protect机制,但部分带有Google服务框架的设备已内置基础的应用验证功能。若启用"通过USB验证应用"(Verify apps over USB),ADB安装APK时可能会被系统阻止。

禁用方法:

-

进入"开发者选项";

-

找到"通过USB验证应用";

-

切换为关闭状态。

对应属性查询命令:

bash

adb shell getprop ro.kernel.dmverity.enabled若返回 1 ,表示启用了完整性校验,可能导致非官方签名包安装失败。此时可结合 pm install -r -t 参数绕过:

bash

adb install -r -t your_app.apk参数解释:

-

-r:替换现有应用; -

-t:允许测试包安装(target API兼容性豁免)。

| 配置项 | 推荐值 | 影响范围 |

|---|---|---|

| USB调试 | ✅ 开启 | ADB连接基础 |

| 保持唤醒 | ✅ 开启 | 防止休眠中断 |

| 默认USB配置 | mtp,adb | 文件传输+调试共存 |

| Verify apps over USB | ❌ 关闭 | 提升APK安装成功率 |

综上所述,完整的调试环境构建不仅仅是打开几个开关,更是对系统行为、权限边界和通信协议的综合掌控。唯有系统化配置每一环节,才能确保ADB连接稳定可靠,为后续高效开发打下坚实基础。

7. 综合排错流程与实战解决方案总结

7.1 标准化排错顺序设计

在面对"error: device offline"或设备无法被 adb devices 识别的问题时,盲目尝试各种方法往往事倍功半。因此,建立一套 标准化、可复用的排错流程 是提升调试效率的关键。该流程应遵循由底层硬件到上层服务、从物理连接到逻辑授权的逐层递进原则。

7.1.1 物理连接检查 → 驱动状态确认 → ADB服务重启 → 授权重置

以下是推荐的标准排查路径:

| 步骤 | 操作内容 | 验证方式 |

|---|---|---|

| 1 | 更换高质量USB 2.0数据线并插入主机后置USB端口 | 观察设备是否被系统识别为"Android Composite ADB Interface" |

| 2 | 检查设备管理器中是否存在黄色感叹号或未知设备 | 若有,则需手动安装Google USB驱动 |

| 3 | 执行 adb kill-server 和 adb start-server 重启ADB服务 |

使用 ` netstat -ano |

| 4 | 断开设备USB连接,清除设备上的开发者选项或删除 /data/misc/adb/adb_keys 文件 |

重新连接后应弹出RSA授权对话框 |

| 5 | 在设备上确认允许调试,并观察PC端 adb devices 输出 |

此过程确保每一环节的状态都可验证,避免跳步导致问题定位偏差。

7.1.2 分阶段排除法:逐层验证每一环节的输出结果

我们可以通过以下分层模型进行故障隔离:

每一步失败即停止后续操作,针对性修复当前层级问题。例如,若设备管理器未识别ADB接口,则无需执行 adb devices 命令------此时问题显然出在驱动或物理连接层面。

7.2 典型故障场景应对策略

尽管基础排错流程适用于大多数情况,但某些特定场景需要定制化处理方案。以下是基于大量Android 4.2.2设备调试经验总结的三大高频问题及其解决手段。

7.2.1 设备重启后再次离线:持久化信任机制失效处理

在部分老旧设备(如三星Galaxy S3、HTC One X)运行Android 4.2.2时,存在一个已知缺陷: 设备重启后不会持久保存主机的RSA公钥信任记录 ,导致每次重启都需要重新授权。

解决方案:

- 进入设备shell:

bash adb shell - 挂载系统分区为可写(需root权限):

bash su mount -o remount,rw /system - 将当前信任密钥备份至持久存储:

bash cp /data/misc/adb/adb_keys /mnt/sdcard/ - 创建启动脚本自动恢复密钥(使用init.d或自启App):

bash #!/system/bin/sh if [ ! -f /data/misc/adb/adb_keys ]; then cp /mnt/sdcard/adb_keys /data/misc/adb/ chown system.shell /data/misc/adb/adb_keys chmod 644 /data/misc/adb/adb_keys fi

注:该方案依赖root权限,在非root设备上建议保持长期连接或使用无线ADB替代。

7.2.2 多台电脑交替使用导致授权混乱:清除adb_keys文件重建信任

当同一设备频繁连接不同开发机时,容易出现"authorized=0"、"permission denied"等问题,根源在于设备端 adb_keys 文件中积累了过多无效公钥。

操作步骤如下:

- 在设备端删除现有密钥库:

bash adb shell rm /data/misc/adb/adb_keys - 重启adbd进程:

bash adb reboot - 重新连接设备,在弹出的对话框中点击"允许调试"

- 验证新授权是否生效:

bash adb devices

输出示例:

List of devices attached 0123456789ABCDEF device

提示:可在多开发者环境中制定"谁连接谁负责"的规范,减少交叉干扰。

7.2.3 ADB版本不匹配:统一使用platform-tools最新版替换旧工具

不同版本的ADB客户端与adbd守护进程之间可能存在协议兼容性问题。尤其在使用陈旧IDE(如老版Eclipse ADT)时,其内置ADB版本可能低于设备所需最低要求。

推荐做法:

- 下载官方最新

platform-tools包:

text https://developer.android.com/tools/releases/platform-tools - 替换所有旧版本工具(包括

adb.exe,AdbWinApi.dll,AdbWinUsbApi.dll) - 设置环境变量指向新目录:

cmd set PATH=C:\Android\platform-tools;%PATH% - 验证版本一致性:

bash adb version

输出示例:

Android Debug Bridge version 1.0.41 Version 35.0.0-10371979 Installed as C:\Android\platform-tools\adb.exe

建议团队内部统一维护一个共享的 platform-tools 版本库,避免因工具差异引发连接异常。

7.3 自动化脚本辅助诊断

为提高排错效率,可编写自动化脚本来一键完成常见诊断动作,尤其适合批量设备管理和新人快速上手。

7.3.1 编写BAT批处理脚本一键执行kill-server/start-server/devices

创建 adb_diagnose.bat 脚本:

bat

@echo off

echo 【ADB诊断脚本启动】

echo.

:: 停止现有ADB服务

echo 1. 正在停止ADB服务器...

adb kill-server

timeout /t 2 >nul

:: 启动服务

echo 2. 启动ADB服务器...

start "" adb start-server

timeout /t 3 >nul

:: 检查设备状态

echo 3. 查询设备列表:

adb devices -l

:: 显示ADB版本信息

echo.

echo 4. ADB版本信息:

adb version

:: 记录日志

set LOGFILE=adb_diag_%date:~0,4%%date:~5,2%%date:~8,2%_%time:~0,2%%time:~3,2%.log

echo 日志生成时间: %date% %time% > %LOGFILE%

echo --- ADB DEVICES OUTPUT --- >> %LOGFILE%

adb devices >> %LOGFILE%

echo --- ADB VERSION --- >> %LOGFILE%

adb version >> %LOGFILE%

echo.

echo 诊断完成,日志已保存至:%LOGFILE%

pause使用说明:将该脚本放置于

platform-tools目录下双击运行,可自动生成带时间戳的日志文件,便于问题追踪。

7.3.2 输出诊断日志便于追踪每次连接的状态变化

增强版脚本可加入Windows设备管理器状态检测(需PowerShell支持):

powershell

# Check-ADBDevice.ps1

$devs = Get-PnpDevice | Where-Object {$_.FriendlyName -like "*ADB*"}

if ($devs) {

$devs | Select-Object FriendlyName, Status, Class

} else {

Write-Warning "未发现ADB相关设备"

}结合BAT调用PowerShell,实现跨层状态联动分析。

7.4 终极解决方案汇总

针对复杂环境下的顽固性连接问题,单一手段往往难以奏效。以下是一套经过验证的 完整修复流程 ,适用于绝大多数Android 4.2.2设备连接失败场景。

7.4.1 完整修复流程:卸载驱动→更换数据线→重装Google USB驱动→重启ADB服务→重新授权

详细操作清单如下:

| 序号 | 操作步骤 | 工具/命令 | 注意事项 |

|---|---|---|---|

| 1 | 断开设备,进入设备管理器 | devmgmt.msc | 展开"便携式设备"和"其他设备" |

| 2 | 卸载所有Android相关设备条目 | 右键 → 卸载设备 | 勾选"删除驱动程序" |

| 3 | 更换为认证USB 2.0线缆 | ------ | 避免使用充电线 |

| 4 | 以管理员身份运行驱动安装 | 更新驱动 → 浏览计算机 → 指定Google USB驱动路径 | INF文件必须包含设备PID/VID |

| 5 | 替换最新platform-tools工具集 | 手动复制或下载SDK Manager | 确保adb.exe与DLL版本一致 |

| 6 | 执行 adb kill-server && adb start-server |

CMD命令行 | 查看控制台是否有绑定错误 |

| 7 | 重新连接设备,接受RSA授权 | 设备屏幕操作 | 不要点"始终允许"以防冲突 |

| 8 | 验证连接状态 | adb devices |

应显示序列号+device状态 |

7.4.2 建立标准化调试环境清单,确保可重复部署与团队协作一致性

建议团队维护一份《Android调试环境配置清单》,包含以下内容:

| 项目 | 推荐配置 |

|---|---|

| 操作系统 | Windows 10 64位(启用测试签名模式) |

| USB线材 | 支持数据传输的USB 2.0 A-to-MicroB线 |

| 驱动版本 | Google USB Driver v11.0 或更高 |

| platform-tools版本 | r35以上(对应ADB 1.0.41+) |

| SDK路径 | 统一设置为 C:\Android\SDK |

| 环境变量 | PATH中优先引用标准platform-tools目录 |

| 设备设置 | 开发者选项开启 + USB调试启用 + 默认MTP+ADB模式 |

通过文档化和脚本化的方式固化最佳实践,可显著降低新成员接入成本,并提升整体开发效率。

简介:在Android开发中,ADB是连接设备与电脑的关键工具。当使用Android 4.2.2系统进行调试时,常会遇到"error: devices offline"问题,导致设备无法被识别。该问题可能由驱动异常、USB连接不稳定、开发者选项设置不当或ADB服务故障等原因引起。本文详细分析了各类可能原因,并提供针对性解决方法,包括更新Google USB驱动、检查USB模式与数据线连接、正确配置开发者选项中的USB调试权限、重启ADB服务以及更换USB接口类型等,帮助开发者快速恢复调试功能。