SSL/TLS认证流程与CA证书字段详解

目录

证书内容:

主题信息

通用名称(CN) GOTOPROD Sub CA

组织(O) GOTO_CA

国家(C) CN

签发者信息

通用名称(CN) GOTOPROD Root CA

组织(O) GOTO_CA

国家(C) CN

证书信息

序列号 5444FDFBA855C228

根证书 否

算法 SHA256WithRSA

证书类型 CA

证书品牌 Other

私钥长度 2048 Bits

SHA1指纹 91E8AD0828462B593D2

SHA256指纹 F046B352F5258DD276FC1E4CE6A58E763B

公钥PIN-SHA256 qdV7XkoJ2TnxK+jvVBPeQ5UhdMuuPu1H3L6ZPPTXXXX=

颁发日期 2025-06-10 16:08:46

截止日期 2050-06-04 16:08:46

有效期 8895天

公钥

30820122300D06092A86

OpenSSL

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 6072257454905082408 (0x5444fdfba855c228)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=CN, O=GOTO_CA, CN=GOTOPROD Root CA

Validity

Not Before: Jun 10 08:08:46 2025 GMT

Not After : Jun 4 08:08:46 2050 GMT

Subject: C=CN, O=GOTO_CA, CN=GOTOPROD Sub CA

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:b7:ef:cd:9c:81:72:18:54:fb:2f:1f:ef:44:f8:

26:6f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Key Identifier:

4B:B7:73:15:5B:1A:95:D5:25:AF:99:FB:3A:CB:AC:8B:8C:3F:0F:1A

X509v3 Basic Constraints: critical

CA:TRUE

Subject Information Access:

CA Repository - URI:http://127.0.0.1:8080/ca.htm

AD Time Stamping - URI:http://127.0.0.1:8080/timestamping.htm

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Signature Algorithm: sha256WithRSAEncryptionSSL/TLS认证流程概述

SSL/TLS(Secure Sockets Layer/Transport Layer Security)是用于保护网络通信的安全协议,主要用于HTTPS、邮件等场景中的加密和身份验证。认证过程主要发生在TLS握手阶段(Handshake),客户端(例如浏览器)和服务器建立连接时验证对方的身份,防止中间人攻击(MITM)。整个流程涉及公钥基础设施(PKI),其中证书扮演核心角色。

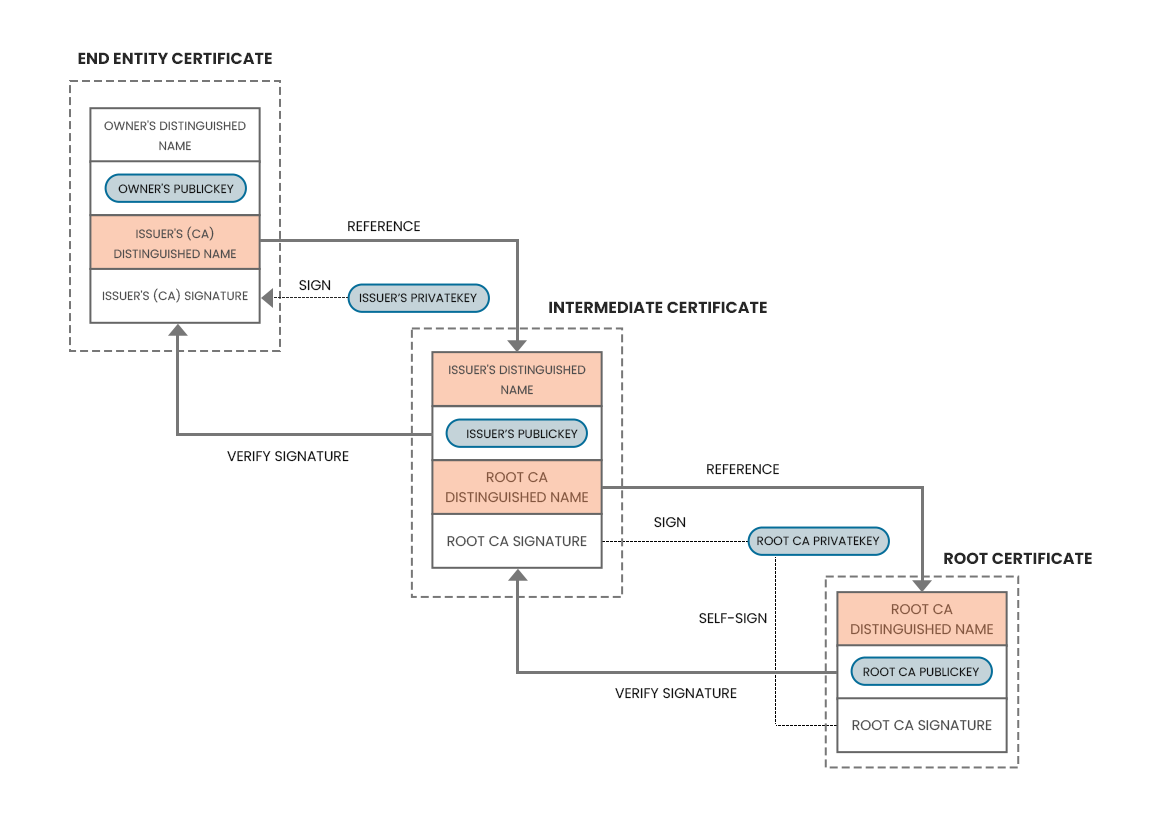

核心概念:证书链(Chain of Trust)

在PKI体系中,证书形成层级信任链:根CA(自签名,可信)→ 中间CA(子CA)→ 终端证书(服务器/客户端证书) 。您提供的证书是一个子CA证书(GOTOPROD Sub CA),由GOTOPROD Root CA签发,主要用于签发下级证书,并在链验证中作为中间环节传递信任。

图1:PKI证书层级结构 - 根CA签发中间CA,中间CA签发终端实体证书

PKI证书链与信任体系

证书链验证流程图

┌─────────────────────────────────────────────────────────────┐

│ 客户端(浏览器)信任存储 │

│ ┌──────────────────────────────────────────────────────┐ │

│ │ 预置可信根CA证书(GOTOPROD Root CA) │ │

│ │ • 自签名证书,预装在操作系统/浏览器中 │ │

│ │ • 作为信任锚点(Trust Anchor) │ │

│ └──────────────────────────────────────────────────────┘ │

└─────────────────────────────────────────────────────────────┘

│

▼

┌─────────────────────────────────────────────────────────────┐

│ 中间CA证书(GOTOPROD Sub CA) │

│ ┌──────────────────────────────────────────────────────┐ │

│ │ 由根CA签发,用于签发终端证书 │ │

│ │ • 包含根CA的数字签名 │ │

│ │ • 包含公钥用于验证下级证书 │ │

│ │ • Basic Constraints: CA=TRUE │ │

│ └──────────────────────────────────────────────────────┘ │

└─────────────────────────────────────────────────────────────┘

│

▼

┌─────────────────────────────────────────────────────────────┐

│ 终端服务器证书(example.com) │

│ ┌──────────────────────────────────────────────────────┐ │

│ │ 由中间CA签发,标识具体服务实体 │ │

│ │ • CN/SAN匹配域名(example.com) │ │

│ │ • 包含服务器公钥用于密钥交换 │ │

│ │ • Key Usage: Digital Signature, Key Encipherment │ │

│ └──────────────────────────────────────────────────────┘ │

└─────────────────────────────────────────────────────────────┘信任链验证步骤

过期

有效

否

是

否

是

否

是

是

否

否

是

开始验证

接收服务器证书链

提取终端证书

检查有效期

验证失败

提取Issuer名称

查找中间CA证书

用中间CA公钥验证终端证书签名

签名有效?

验证中间CA证书

用根CA公钥验证中间CA签名

签名有效?

检查根CA在信任存储中

存在?

检查吊销状态

已吊销?

检查域名匹配

CN/SAN匹配?

信任链验证通过

拒绝连接/显示警告

继续密钥交换

TLS握手详细流程

完整TLS 1.2握手流程图

客户端(浏览器) 服务器(Web服务)

│ │

│ 1. Client Hello │

│ ───────────────────────────────────────────────> │

│ • TLS版本(如1.2) │

│ • 支持的加密套件列表 │

│ • 客户端随机数(Client Random) │

│ • 支持的压缩方法 │

│ │

│ 2. Server Hello │

│ <─────────────────────────────────────────────── │

│ • 选定TLS版本和加密套件 │

│ • 服务器随机数(Server Random) │

│ │

│ 3. Certificate │

│ <─────────────────────────────────────────────── │

│ • 服务器证书(终端实体证书) │

│ • 中间CA证书(GOTOPROD Sub CA) │

│ • 根CA证书(可选,通常客户端已有) │

│ │

│ 4. Server Key Exchange(可选) │

│ <─────────────────────────────────────────────── │

│ • 密钥交换参数(如DH参数) │

│ │

│ 5. Certificate Request(可选,双向认证) │

│ <─────────────────────────────────────────────── │

│ │

│ 6. Server Hello Done │

│ <─────────────────────────────────────────────── │

│ │

│ ╔════════════════════════════════════════════════╗ │

│ ║ 【证书验证阶段 - 核心认证步骤】 ║ │

│ ║ • 验证证书链完整性 ║ │

│ ║ • 检查有效期和吊销状态 ║ │

│ ║ • 验证域名匹配 ║ │

│ ║ • 检查Key Usage扩展 ║ │

│ ╚════════════════════════════════════════════════╝ │

│ │

│ 7. Client Key Exchange │

│ ───────────────────────────────────────────────> │

│ • 用服务器公钥加密的预主密钥(Pre-master Secret) │

│ │

│ 8. Change Cipher Spec │

│ ───────────────────────────────────────────────> │

│ • 通知后续消息使用协商的密钥加密 │

│ │

│ 9. Finished(加密) │

│ ───────────────────────────────────────────────> │

│ • 验证握手完整性 │

│ │

│ 10. Change Cipher Spec │

│ <─────────────────────────────────────────────── │

│ │

│ 11. Finished(加密) │

│ <─────────────────────────────────────────────── │

│ │

│ ╔════════════════════════════════════════════════╗ │

│ ║ 【加密通信建立】 ║ │

│ ║ • 使用派生的会话密钥加密应用数据 ║ │

│ ╚════════════════════════════════════════════════╝ │证书验证详细流程

OCSP/CRL服务 根CA存储 证书链 客户端 OCSP/CRL服务 根CA存储 证书链 客户端 阶段1:链式签名验证 阶段2:有效性检查 阶段3:完整性确认 接收证书链(终端+中间CA) 提取终端证书Issuer GOTOPROD Sub CA 提取中间CA公钥 验证终端证书签名 提取中间CA的Issuer GOTOPROD Root CA 查找根CA公钥 根CA公钥 验证中间CA签名 检查有效期(Not Before/After) 查询证书序列号状态 证书有效(未吊销) 验证域名(CN/SAN匹配) 检查Basic Constraints 验证Key Usage 计算证书指纹(SHA-256) 比对预期指纹(如有固定) 所有检查通过 → 信任建立

证书字段详解与认证作用

字段映射认证流程图

┌─────────────────────────────────────────────────────────────┐

│ 证书字段与验证流程映射 │

└─────────────────────────────────────────────────────────────┘

主题信息 (Subject)

│

├─ 通用名称 (CN): GOTOPROD Sub CA ───────────────────────────┐

│ │ │

│ └─> 用途:标识证书持有者 │

│ 流程:在链验证中识别中间CA │

│ 检查:与上级Issuer匹配,确保链连续性 │

│

├─ 组织 (O): GOTO_CA ────────────────────────────────────────┐

│ │ │

│ └─> 用途:提供组织上下文 │

│ 流程:增强身份验证,用于合规检查 │

│ 检查:与签发者组织一致,防篡改 │

│

└─ 国家 (C): CN ─────────────────────────────────────────────┐

│

└─> 用途:地理/法律管辖识别

流程:辅助合规检查(如GDPR)

检查:不直接影响技术验证

签发者信息 (Issuer)

│

├─ 通用名称 (CN): GOTOPROD Root CA ──────────────────────────┐

│ │ │

│ └─> 🔑 关键字段:构建信任链 │

│ 流程: │

│ 1. 提取Issuer名称 → 查找上级证书 │

│ 2. 使用上级公钥验证当前证书签名 │

│ 3. 递归直到根CA(自签名,预信任) │

│

├─ 组织 (O): GOTO_CA ────────────────────────────────────────┐

│ │

│ └─> 用途:链内一致性检查

│ 流程:验证组织名称匹配,检测伪造

│

└─ 国家 (C): CN ─────────────────────────────────────────────┘

└─> 用途:签发者地理信息

证书核心信息

│

├─ 序列号: 5444FDFBA855C228 ─────────────────────────────────┐

│ │ │

│ └─> 🔑 关键字段:唯一标识 │

│ 流程:吊销检查(CRL/OCSP查询) │

│ 检查:序列号不在吊销列表中 │

│

├─ 算法: SHA256WithRSA ──────────────────────────────────────┐

│ │ │

│ └─> 🔑 关键字段:签名算法 │

│ 流程:签名验证 │

│ 步骤: │

│ 1. 计算证书内容SHA-256哈希 │

│ 2. 用Issuer公钥解密签名 │

│ 3. 比对哈希值,确认完整性 │

│

├─ 证书类型: CA ─────────────────────────────────────────────┐

│ │ │

│ └─> 用途:权限限制 │

│ 流程:Basic Constraints扩展验证 │

│ 检查:CA:TRUE 允许签发下级证书 │

│ 失败:若终端证书CA:TRUE,拒绝(防止滥用) │

│

├─ 私钥长度: 2048 Bits ──────────────────────────────────────┐

│ │ │

│ └─> 用途:安全强度 │

│ 流程:密钥交换 │

│ 检查:≥2048位(现代标准) │

│ 应用:公钥加密预主密钥 │

│

├─ SHA256指纹: F046B352F5258DD2... ──────────────────────────┐

│ │ │

│ └─> 用途:证书固定(Pinning) │

│ 流程:HPKP/CT验证 │

│ 检查:与预设指纹匹配,防MITM │

│

├─ 公钥PIN-SHA256: qdV7XkoJ2TnxK+... ────────────────────────┐

│ │ │

│ └─> 🔑 关键字段:公钥固定 │

│ 流程: │

│ 1. 提取证书公钥 │

│ 2. 计算SHA-256哈希(Base64) │

│ 3. 与预设值比对 │

│ 失败:不匹配则视为中间人攻击 │

│

├─ 颁发日期: 2025-06-10 ─────────────────────────────────────┐

│ │

│ └─> 用途:有效期起始

│ 流程:时间检查(当前时间 ≥ Not Before)

│ 失败:证书未生效(防止预发证书滥用)

│

└─ 截止日期: 2050-06-04 ─────────────────────────────────────┘

└─> 用途:有效期结束

流程:时间检查(当前时间 ≤ Not After)

失败:证书过期,拒绝连接

公钥信息

│

└─ 公钥: 30820122300D06092A86... ─────────────────────────────┐

│ │

└─> 🔑 核心组件:RSA 2048位 │

模数: 00:b7:ef:...:26:6f │

指数: 65537 │

│ │

├─ 用途1:验证下级证书签名(作为CA) │

│ 流程:证书链验证时使用 │

│ │

└─ 用途2:加密会话密钥(终端证书) │

流程:Client Key Exchange阶段 │

步骤:用公钥加密Pre-master Secret │

服务器用私钥解密,派生会话密钥

X509v3扩展(关键约束)

│

├─ Subject Key Identifier: 4B:B7:73:...:1A ──────────────────┐

│ │

│ └─> 用途:快速证书识别

│ 流程:构建证书链时匹配AKI/SKI

│ 优化:加速链验证路径构建

│

├─ Basic Constraints: critical, CA:TRUE ─────────────────────┐

│ │ │

│ └─> 🔑 关键扩展:CA权限约束 │

│ critical: 必须识别并处理 │

│ CA:TRUE: 允许作为CA签发证书 │

│ 流程:验证证书角色 │

│ 检查: │

│ • 中间CA必须有CA:TRUE │

│ • 终端证书必须有CA:FALSE或省略 │

│

├─ Key Usage: critical, Certificate Sign, CRL Sign ──────────┐

│ │ │

│ └─> 🔑 关键扩展:用途限制 │

│ critical: 强制执行 │

│ Certificate Sign: 允许签发证书 │

│ CRL Sign: 允许签发证书吊销列表 │

│ 流程:验证操作权限 │

│ 失败:若用于非授权操作(如加密数据),拒绝 │

│

└─ Subject Information Access ───────────────────────────────┘

├─ CA Repository: http://127.0.0.1:8080/ca.htm

│ └─> 用途:获取CA证书和CRL

│ 流程:下载中间CA证书或CRL列表

│ 注意:本地URI表示私有PKI

│

└─ AD Time Stamping: http://127.0.0.1:8080/timestamping.htm

└─> 用途:时间戳服务

流程:证明证书在特定时间有效

应用:非否认性、长期验证字段用途对照表

| 字段类别 | 具体字段 | 含义与值 | 在SSL/TLS认证过程中的用途和作用 |

|---|---|---|---|

| 主题信息 (Subject) | 通用名称 (CN): GOTOPROD Sub CA | 证书主体的常见名称,标识这个子CA。 | 在链验证中,用于标识证书持有者。在终端证书中,CN用于匹配服务器域名(例如网站域名),但这里是CA证书,主要用于日志和管理系统识别。如果链中CN不匹配预期,可能导致验证失败。 |

| 组织 (O): GOTO_CA | 主体所属组织。 | 增强身份验证,提供组织上下文。在信任链验证时,客户端检查是否与签发者匹配,确保证书来自合法组织。用于合规检查(如企业内部CA)。 | |

| 国家 ©: CN (中国) | 主体所在国家。 | 用于地理/法律管辖识别。在全球信任中,可能影响政策合规(如欧盟GDPR),但在认证流程中主要是辅助信息,不直接影响验证。 | |

| 签发者信息 (Issuer) | 通用名称 (CN): GOTOPROD Root CA | 签发此证书的上级CA的名称。 | 关键用于信任链构建:在验证时,客户端用Issuer的公钥验证此证书的签名。如果Issuer是根CA且在信任存储中,则信任传递到此子CA。流程中,这是递归验证的起点。 |

| 组织 (O): GOTO_CA | 签发者组织。 | 与主题O匹配,确保链内一致性。用于检测伪造(如果组织不符,可能表示链被篡改)。 | |

| 国家 ©: CN | 签发者国家。 | 同上,辅助合规检查。 | |

| 证书信息 | 序列号: 5444FDFBA855C228 (十进制: 6072257454905082408) | 唯一标识符,由签发CA分配。 | 在吊销检查中至关重要:客户端查询CRL(证书吊销列表)或OCSP时,使用序列号检查证书是否被吊销(例如私钥泄露)。如果吊销,认证失败,连接中断。 |

| 根证书: 否 | 表示不是根CA。 | 指导验证路径:客户端知道需要向上追溯到根CA。如果是"是",则自验证签名。 | |

| 算法: SHA256WithRSA | 签名算法(SHA-256哈希 + RSA加密)。 | 用于签名验证:在握手时,客户端计算证书哈希,用签发者公钥解密签名并比较。如果算法过时(如SHA-1),浏览器可能拒绝。SHA-256确保抗碰撞,RSA提供非对称加密。 | |

| 证书类型: CA | 表示这是CA证书,可签发他人证书。 | 限制用途:在Basic Constraints扩展中强化。如果非CA证书试图签发他人,验证失败。防止终端证书滥用为CA。 | |

| 证书品牌: Other | 非商用品牌(如自建CA)。 | 影响信任:公共CA(如Let's Encrypt)自动信任,但"Other"需要手动导入根CA到信任存储。否则,浏览器显示警告(如"连接不安全")。 | |

| 私钥长度: 2048 Bits | 对应公钥的私钥大小。 | 安全强度:在密钥交换时,公钥用于加密预主密钥。2048位是标准,抵抗量子前破解。如果太短,认证可能失败(现代浏览器要求至少2048位)。 | |

| SHA1指纹: 91E8AD0828462B593D298FDD594ECBCAB376B447 | 证书的SHA-1哈希。 | 历史兼容,用于手动验证或旧系统。但SHA-1弱,已弃用;在现代流程中很少用,优先SHA-256。 | |

| SHA256指纹: F046B352F5258DD276FC1E4CE6268FEAC2980124242F9AF66DF2E7DCA58E763B | 证书的SHA-256哈希。 | 用于证书固定(Pinning)和手动检查:在握手时,如果启用HPKP或CT(证书透明度),比较指纹以检测MITM。如果不匹配,连接拒绝。 | |

| 公钥PIN-SHA256: qdV7XkoJ2TnxK+jvVBPeQ5UhdMuuPu1H3L6ZPPTchkA= | 公钥信息的SHA-256哈希(Base64编码)。 | 用于公钥固定(HPKP或类似机制):浏览器/客户端预设预期公钥哈希,如果接收证书公钥不匹配,视为攻击,认证失败。增强对CA妥协的防护。 | |

| 颁发日期: 2025-06-10 16:08:46 (GMT: Jun 10 08:08:46 2025) | 生效起始时间。 | 有效期检查:在握手时,如果当前时间早于此,证书无效,连接失败。防止回放攻击。 | |

| 截止日期: 2050-06-04 16:08:46 (GMT: Jun 4 08:08:46 2050) | 过期时间。 | 同上,如果当前时间晚于此,证书过期,认证失败。长有效期(25年)适合CA,但需定期监控。 | |

| 有效期: 8895天 | 从颁发到截止的天数。 | 辅助计算,不直接用于流程,但长有效期增加风险(私钥暴露时间长)。现代政策限制终端证书有效期短(如398天)。 | |

| 公钥 | 公钥: 30820122300D06092A86... (RSA, 2048位, 模数: 00:b7:ef:...:26:6f, 指数: 65537) | 主体的公钥,用于验证签名或加密。 | 核心:在链验证中,用上级公钥验证此证书签名;在密钥交换中,如果是终端证书,用于加密会话密钥。这里作为CA公钥,用于验证其签发的下级证书。指数65537是高效标准值。 |

| OpenSSL额外信息 | Version: 3 (0x2) | X.509 v3,支持扩展。 | 启用扩展字段,如Key Usage。没有扩展的v1证书在现代TLS中不支持高级功能。 |

| Signature Algorithm: sha256WithRSAEncryption | 整体签名算法(重复)。 | 如上,确保证书完整性。 | |

| X509v3扩展 | Subject Key Identifier: 4B:B7:73:...:1A | 主体公钥的哈希标识。 | 快速标识链中证书,优化验证路径(尤其多中间CA时)。用于CRL分发点等。 |

| Basic Constraints: critical, CA:TRUE | 关键扩展,确认CA权限,无路径长度限制。 | 强制限制:允许签发无限层级下级证书。如果违反(非CA签发他人),验证失败。Critical表示不支持的客户端必须拒绝。 | |

| Subject Information Access: CA Repository URI: http://127.0.0.1:8080/ca.htm ; AD Time Stamping URI: http://127.0.0.1:8080/timestamping.htm | 提供CA仓库和时间戳服务URL(本地地址)。 | 用于获取额外信息:在验证时,客户端可下载CRL或时间戳证明。本地URI表示内部系统,便于私有PKI管理,但公网部署需替换。时间戳用于非否认性(证明证书在某时有效)。 | |

| Key Usage: critical, Certificate Sign, CRL Sign | 关键扩展,限制用途:仅签证书和CRL。 | 用途限制:在握手时,检查是否匹配预期(例如不能用于数据加密)。如果滥用,验证失败。Critical确保强制执行。 |

实际认证流程示例

场景:客户端访问由GOTOPROD Sub CA签发的服务器

┌─────────────────────────────────────────────────────────────────┐

│ 完整认证流程示例 │

└─────────────────────────────────────────────────────────────────┘

步骤1: 连接建立

─────────────────

客户端请求: https://server.example.com

服务器响应: 发送证书链

├── 终端证书: server.example.com (由GOTOPROD Sub CA签发)

├── 中间CA: GOTOPROD Sub CA (由GOTOPROD Root CA签发)

└── 根CA: [通常不发送,客户端已有]

步骤2: 链式验证(核心流程)

─────────────────────────────

验证Level 1: 终端证书 (server.example.com)

│

├─ 检查Issuer: CN=GOTOPROD Sub CA, O=GOTO_CA, C=CN

│ └─> 匹配中间CA证书

│

├─ 提取中间CA公钥 (来自GOTOPROD Sub CA证书)

│ 公钥模数: 00:b7:ef:...:26:6f (2048-bit RSA)

│

├─ 验证签名: sha256WithRSAEncryption

│ 1. 计算终端证书内容SHA-256哈希

│ 2. 用中间CA公钥解密签名值

│ 3. 比对哈希值 ✓ 匹配

│

├─ 检查有效期: 2025-06-10 至 2026-06-10 ✓ 当前有效

│

├─ 检查域名: CN/SAN = server.example.com ✓ 匹配请求域名

│

└─ 检查Key Usage: Digital Signature, Key Encipherment ✓ 符合TLS

验证Level 2: 中间CA (GOTOPROD Sub CA) [您的证书]

│

├─ 检查Issuer: CN=GOTOPROD Root CA, O=GOTO_CA, C=CN

│ └─> 匹配根CA(在信任存储中)

│

├─ 提取根CA公钥 (来自系统信任存储)

│

├─ 验证签名: sha256WithRSAEncryption ✓ 根CA签名有效

│

├─ 检查有效期: 2025-06-10 至 2050-06-04 ✓ 长期有效

│

├─ 检查Basic Constraints: CA:TRUE, critical ✓ 确认为CA证书

│

├─ 检查Key Usage: Certificate Sign, CRL Sign ✓ 允许签发证书

│

└─ 序列号检查: 5444FDFBA855C228

└─> OCSP查询: 状态=Good(未吊销)✓

验证Level 3: 根CA (GOTOPROD Root CA)

│

└─ 自签名验证: 在系统信任存储中 ✓ 信任锚点确认

步骤3: 密钥交换

─────────────────

1. 客户端生成Pre-master Secret(随机数)

2. 使用server.example.com公钥加密(RSA密钥交换)

3. 发送Client Key Exchange消息

4. 双方派生会话密钥(基于Client Random + Server Random + Pre-master)

步骤4: 安全通信

─────────────────

• 使用协商的AES-256-GCM加密应用数据

• HMAC-SHA256确保完整性

• 证书验证完成,连接安全建立 ✓关键验证点流程图

扩展约束

有效性检查

签名验证

Issuer: GOTOPROD Sub CA

Issuer: GOTOPROD Root CA

终端证书

中间CA公钥验证

中间CA证书

根CA公钥验证

根CA信任存储

有效期检查

Not Before/After

吊销检查

OCSP/CRL查询

序列号: 5444FDFBA855C228

域名验证

CN/SAN匹配

Basic Constraints

CA:TRUE确认

Key Usage

Certificate Sign允许

Subject Key ID

链路径优化

总结与最佳实践

认证流程核心要点

- 信任链完整性:必须能从终端证书追溯到受信任的根CA,每一级签名都必须验证通过

- 时效性管理:证书必须在有效期内,且需定期检查吊销状态

- 权限控制:通过Basic Constraints和Key Usage严格控制证书用途,防止滥用

- 密钥安全:2048位RSA是目前最低标准,建议向3072位或ECDSA过渡

私有CA(GOTOPROD)部署注意事项

| 注意事项 | 说明 | 建议 |

|---|---|---|

| 根CA分发 | 私有根CA不受公共信任 | 需在客户端手动导入根证书到信任存储 |

| 本地URI | SIA扩展使用127.0.0.1 | 生产环境需替换为可访问的公网地址 |

| 有效期监控 | CA证书25年有效期 | 建立到期提醒机制,提前规划密钥轮换 |

| CRL发布 | 需维护证书吊销列表 | 确保CA Repository URI可访问,定期发布CRL |

| 量子安全 | 2048位RSA面临量子威胁 | 关注后量子密码学标准,规划算法升级 |

通过理解每个证书字段在TLS握手和验证流程中的具体作用,可以更好地设计、部署和维护PKI基础设施,确保通信安全和身份可信。

辑。*