最近机圈最热闹的两件事:一是小米彻底收紧了 Bootloader 解锁权限,二是任天堂又起诉了几个卖 Switch 破解芯片的商家。

很多兄弟可能会觉得:"我花钱买的硬件,凭什么不让我完全控制?"

但在厂商的逻辑里,一旦你拿到了最高权限,你就打破了我们辛苦建立的"商业围墙"。

为了看懂这场关于"控制权"的战争,我们不需要去啃枯燥的《操作系统导论》,只需要把视角缩小到纳秒级别,看看当你按下电源键的那一惊心动魄的瞬间,计算机内部到底上演了一场怎样的"权力交接"。

一、蛮荒时代的地图

在 CPU 刚刚醒来的那一刻,它面对的是一片漆黑的存储荒原------硬盘。要把庞大的操作系统装进脑子(内存)里,首先得有一张地图。

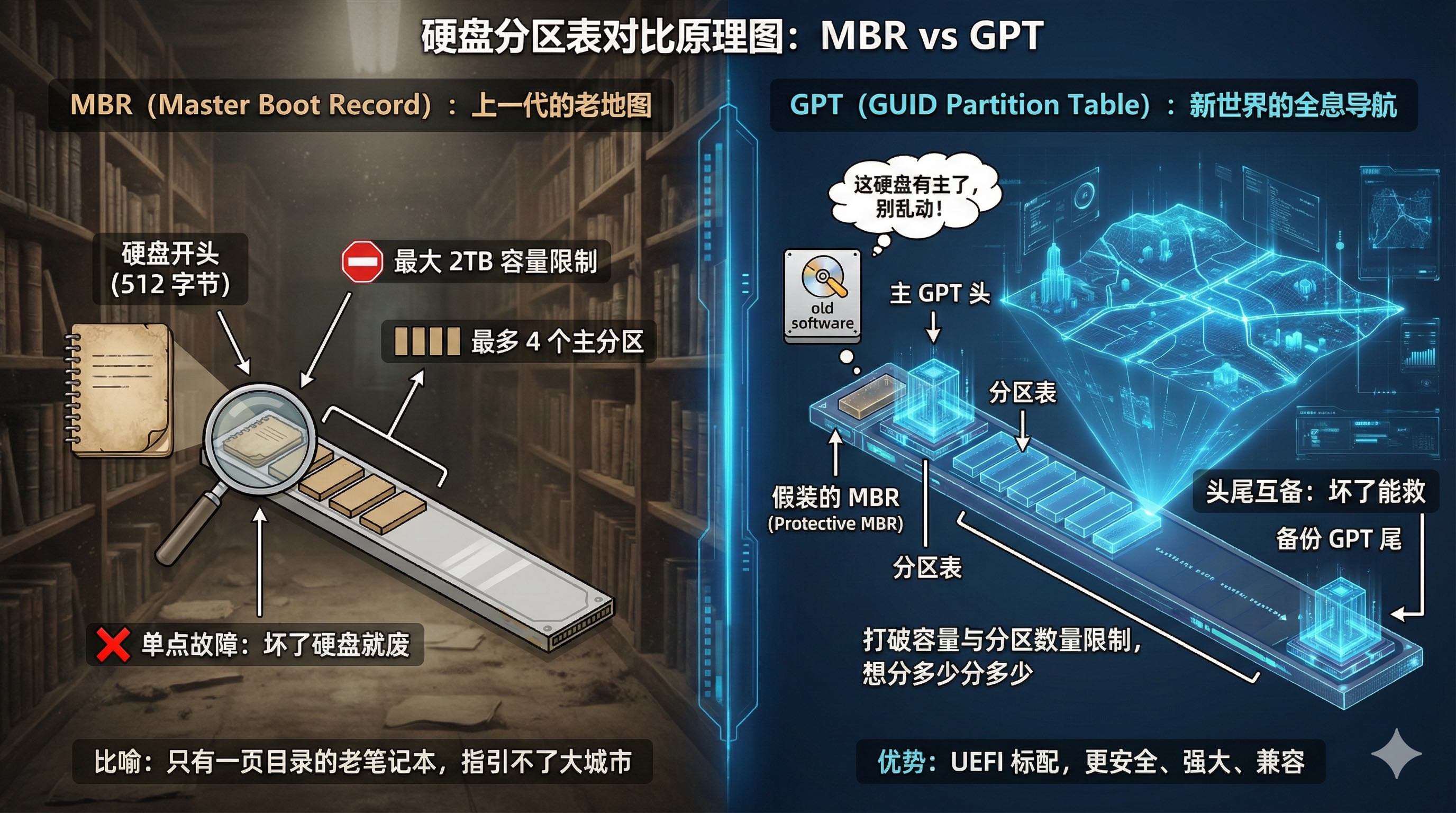

1. MBR:上一代的老地图

在以前,我们使用的是 MBR (Master Boot Record) 。它的样子非常寒酸,只占据硬盘最开头的 512 字节。

哪怕你现在的硬盘有 10TB,MBR 也只有这点地盘。这就导致了它先天不足:因为记录地址的空间太小,它最大只能识别 2TB 的硬盘,而且最多只能分 4 个主分区。它就像一本只有一页目录的老旧笔记本,既写不下太多东西,也指引不了通往大城市的路。

2. GPT:新世界的全息导航

现在的电脑几乎都标配 UEFI 启动,与之搭配的是 GPT (GUID Partition Table) 分区表。

它的优势显而易见:彻底打破了容量和分区数量的限制,想分多少就分多少。更重要的是它具备了容灾机制------MBR 坏了,整块硬盘的数据可能就读不出来了;但 GPT 聪明地在硬盘的"车头"和"车尾"各存了一份,坏了还能救。

为了照顾那些老旧的软件,现在的 GPT 硬盘还会在开头保留一个"假装的 MBR"。它的唯一作用就是告诉老软件:"这块硬盘已经有主了,别乱动。"

二、第一棒火炬手

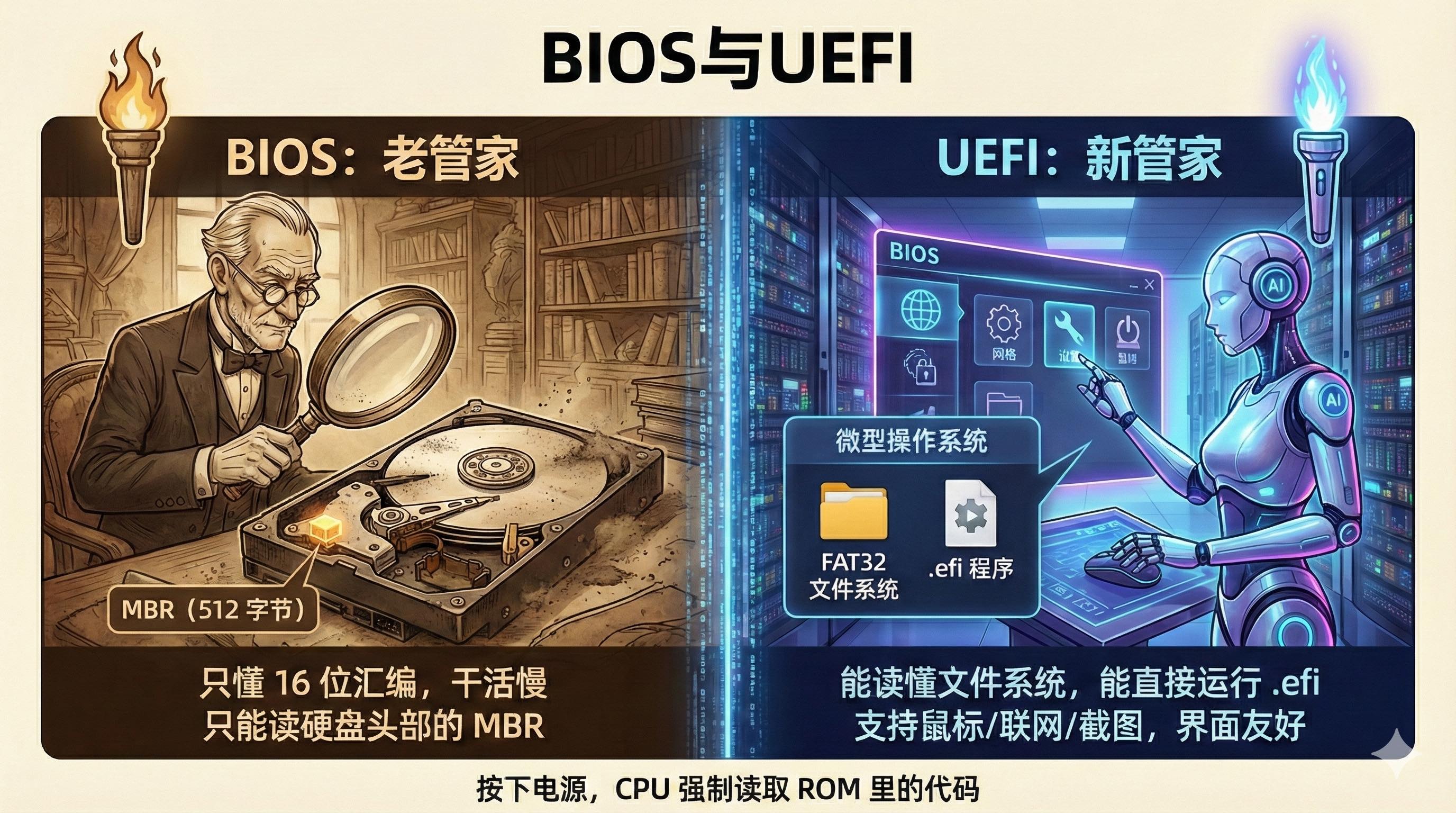

当你按下电源键,电流涌入主板,CPU 做的第一件事是"硬编码"写死的:强制读取一段"绝对权威"的代码。

这里住着硬件的灵魂------固件 (Firmware)。不过,根据设备类型的不同,这里的管家也分为两派。

1. PC 界的管家:从 BIOS 到 UEFI

在漫长的 PC 发展史中,管家换了一届。

- 老管家叫 BIOS。它是个守旧派,只懂 16 位汇编语言,只能呆板地读取硬盘头部的 MBR,干活慢且效率低。

- 新管家叫 UEFI 。它本质上已经是一个微型操作系统 了。它能读懂文件系统(比如 FAT32),能直接运行后缀为

.efi的可执行程序,甚至能联网。这也是为什么现在的 BIOS 界面能用鼠标、能截图,甚至做得花里胡哨的原因。

2. 嵌入式界的管家:BootROM

对于小米手机 或 Switch 这种嵌入式设备(通常是 ARM 架构),虽然它们没有像电脑那样可以按 Del 键进入的图形化 UEFI 界面,但核心逻辑是一样的。

它们依靠的是芯片出厂时就在内部烧录死的一小段代码------BootROM。它是硬件苏醒后执行的第一段代码,比任何软件都早,且无法被修改。它的职责单一而神圣:初始化最基本的硬件,然后去寻找并验证下一棒接力者。

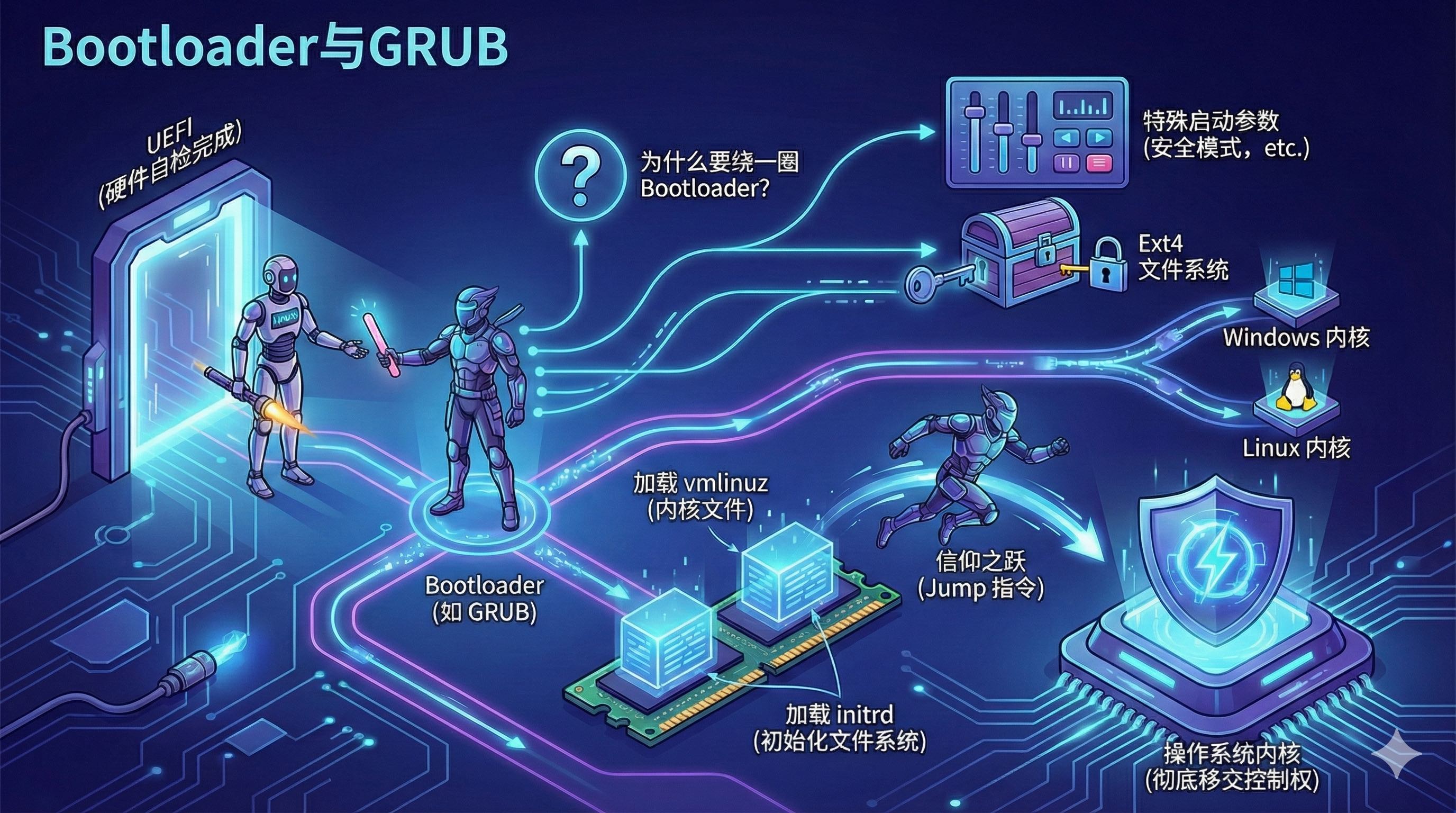

三、灵活的中间人

当 UEFI 或 BootROM 自检完硬件,准备把权力移交给操作系统时,它不会直接唤醒 Windows 或 Linux 的内核,而是先唤醒一位中间人------Bootloader(在 Linux PC 世界里通常是 GRUB,在安卓/手机世界里通常是 U-Boot 或厂商自研的 Bootloader)。

为什么要绕一圈,不能直接加载内核吗?

原因在于操作系统内核(Kernel)太"娇贵"了:

- 它可能需要特殊的启动参数(比如你需要进入安全模式,或者开启调试)。

- 它可能躺在固件读不懂的文件系统里(比如 Linux 的 Ext4 格式,UEFI 原生可能只认 FAT)。

- 你可能安装了双系统,需要有人来问你到底进哪一个。

所以,Bootloader 就像是一个专业的"领路人"。它负责把内核文件(vmlinuz)和初始化文件系统(initrd)搬运到内存里,一切准备就绪后,执行一个信仰之跃(Jump 指令),将 CPU 的控制权彻底移交给内核。

四、阶级森严

内核(Kernel)一旦接管了 CPU,做的第一件事就是利用 CPU 的硬件特性,建立起森严的等级制度。这是系统安全的基石。

1. 消失的 Ring 1 和 Ring 2

Intel x86 架构在设计之初,其实定义了 4 个特权级:Ring 0 (内核,最高权限)、Ring 1 & 2 (原本给驱动)、Ring 3(应用程序,最低权限)。

但在现代操作系统(Windows/Linux)中,Ring 1 和 Ring 2 几乎被废弃了,只剩下了两极分化的 Ring 0 和 Ring 3。

这最核心的原因是移植性(Portability) 。当年的 Linux 和 Windows NT 为了能跑在不同的 CPU 架构上(比如 MIPS、ARM),遇到了一个大难题:很多非 x86 的 RISC 架构硬件设计上非常精简,只支持两个层级(内核态 Kernel Mode 和用户态 User Mode)。为了保证代码通用,操作系统设计者索性决定:"好,那我们也只用两层,把中间的砍掉。"

2. 物理层面的防线

现在的 CPU 内部,有一个 CS 寄存器 明确记录了当前的身份:

- 0 (上帝模式):你可以执行所有指令,开关中断、读写任意内存、直接操作硬盘 IO。

- 3 (平民模式):你只能做数学运算,严禁直接触碰硬件。

如果你的 App(运行在 Ring 3)试图执行一条"读取硬盘"的汇编指令,CPU 硬件在解码阶段就会发现:"你只有 3 级权限,却想执行 0 级指令?" 于是直接抛出异常,内核捕获后会直接把这个 App 杀掉------这就是程序**崩溃(Crash)**的本质。

3. 唯一的通道:Syscall

那平民(App)想办事(比如读文件、联网)怎么办?必须去敲衙门的鼓------这叫系统调用(Syscall)。

- App 执行

SYSCALL指令。 - CPU 瞬间切换到 Ring 0,跳转到内核预设好的代码位置。

- 换栈(Stack Switching):这是关键一步,CPU 会自动把栈指针从"用户栈"切换到"内核栈"。这是为了防止黑客在栈里埋雷,确保内核在一个绝对干净的环境下工作。

- 内核替你办完事,把结果拷回用户内存,然后退回 Ring 3。

五、真假美猴王

这是很多技术爱好者最容易搞混的地方:"我手机 Root 了,是不是就意味着我的 App 运行在 Ring 0 了?"

答案是:NO。即使你 Root 了,你的 App 依然运行在 Ring 3。

1. Root 只是一个"通行证"

我们需要区分两个概念:

- Root (User ID = 0) :这是软件层面 的概念。它只是 Linux 系统里的一条用户记录。它的权力在于:内核被设计为"无条件听从 Root 用户的请求"。

- Ring 0 :这是硬件层面的概念。只有内核代码本身运行在这里。

2. 皇帝与刽子手

当你获取了 Root 权限,运行一个命令 rm -rf /(删库跑路)时,过程是这样的:

- Root 用户 发起删除文件的请求。

- 内核 检查发起者:哟,是 ID 为 0 的大哥啊。虽然删除系统文件很危险,但既然大哥说了,我就照做。

- 内核(Ring 0) 驱动硬盘磁头,物理擦除数据。

总结一下 :Root 用户就像是拿着"圣旨"的钦差大臣,但他本身还是个人(运行在 Ring 3);而 Ring 0 才是那个真正持刀动手的刽子手。Root 拿到了最高行政权,但没有拿到最高物理执行权。

六、打破枷锁

理解了上面的"信任链"和"权限墙",我们终于可以看懂黑客是如何一步步攻破系统的。这个过程,本质上就是一场精密的外科手术。

1. 撕开封条:手机解锁 BL (Bootloader)

正常的手机启动链条是严丝合缝的:BootROM (硬件) → 验证 Bootloader 签名 → 验证 Kernel (系统内核) 签名。

所谓的 BL 锁,就是厂商让 Bootloader 严格查验下一级(Kernel)是不是官方原厂的。如果是官方的,放行;如果被人动过手脚(比如为了 Root),拒绝启动。

而解锁 BL,就是用官方给的工具(或者利用漏洞),给 Bootloader 下达一道指令:"别查签名了,不管我刷进去什么烂七八糟的内核,你都给我跑。"

注意代价:解锁 BL 虽然让你获得了自由,但也破坏了完整的信任链(Android Verified Boot)。此时,系统里的 TEE(可信执行环境)会感知到环境不安全,从而导致银行 App 闪退、微信/支付宝指纹支付失效等后果。

2. 植入假肢:从解锁到获取 Root 的全过程

很多小白以为解了 BL 就自动 Root 了,其实不是。解锁只是打开了大门,房间(系统)还是空的。要拿到 Root,必须进行一场**"器官移植"**。

以 Android 上最流行的 Magisk 为例,它的核心魔法叫做 "Systemless"(不触动 System 分区),标准流程是:

- 提取器官 :从官方刷机包里提取出

boot.img。 - 手术改造 :Magisk 会像病毒一样,把自己的核心代码(

su文件和守护进程)注入 到这个镜像里,而完全不去修改原本的 System 分区。 - 移植手术 :因为你之前解锁了 BL,Bootloader 看到这个被篡改过的镜像,虽然签名不对,但它耸耸肩:"反正你解锁了,你开心就好",然后把它刷进了硬盘。

- 夺舍:手机重启,内核加载。Magisk 的守护进程随之启动,接管了权限管理。

3. 终极破解:Switch 与芯片硬破

如果说手机 Root 还是软件层面的博弈,那么 Switch 的破解就是物理层面的暴力美学。Switch 破解的核心动力非常朴素:因为穷,不想买游戏,所以必须绕过游戏签名验证。

(1) 上古时代的"软破"

最早的一批 Switch(2018 年前出厂),芯片(Tegra X1)里的 BootROM 代码写挫了。黑客不仅需要用一根回形针短接手柄滑轨 进入 RCM(恢复)模式,还需要配合电脑或注入器通过 USB 接口发送一段 Payload,利用缓冲区溢出漏洞欺骗 CPU。这属于"老天爷赏饭吃",任天堂除了出新硬件,软件层面根本修补不了。

(2) 现代的"硬破" (Modchip 芯片破解)

任天堂后来修复了漏洞。现在的破解必须拆机 ,在主板上极其精细地焊接一颗第三方芯片 。这玩意的原理叫 "电压故障注入" (Voltage Glitching)。

- 【原理】 Switch 启动时,CPU 会读取官方 Bootloader 并进行签名校验。

- 【攻击】 焊在主板上的破解芯片像狙击手一样,死死盯着 CPU。当 CPU 准备执行"校验签名"这一行代码的纳秒级瞬间 ,破解芯片突然拉低 CPU 的核心电压 (VCC)。

- 【结果】 电压骤降导致 CPU 就像被电击了一下,脑子"懵"了那么一瞬间。它刚好跳过了校验指令 ,或者将寄存器里校验失败的

False错误地读成了True。

这就好比保安拦住你要查身份证,你没带。但在保安张嘴问你"身份证呢?"的一瞬间,你突然在他耳边敲了一记锣。保安脑子一片空白,下意识地摆摆手:"行行行,进去吧。"

(3) 鸠占鹊巢:Atmosphere (大气层)

既然通过"电击"保安混进了大门,我们就不加载任天堂官方系统了,而是加载 Atmosphere 。它本质上是一个定制的 Bootloader + 系统补丁集。它接管了启动流程,并且在内存中实时修改任天堂的 OS,欺骗系统说:"这张盗版卡是通过验证的"。

七、猫鼠游戏

Root 成功了,并不代表你可以高枕无忧。事实上,这才是你和 App 开发商(尤其是银行、游戏)之间"猫鼠游戏"的开始。

1. App 是怎么发现你 Root 的?

App 也是运行在 Ring 3 的平民,它不能直接问 CPU "我是不是被 Root 了"。但它有很多间接手段:

- 查户口(文件扫描) :App 会偷偷扫描你的

/bin或/sbin目录,看看有没有su这个文件,或者有没有安装Magisk Manager这个 App。 - 打电话问家长(Play Integrity API) :这是最狠的一招。App 会发起一个请求,通过 Google 的服务去询问你的底层硬件。Google 会检查你的 Bootloader 状态。如果你解锁了,硬件层面的 TEE (可信执行环境) 就会老实交待:"是的,我的大门被打开了。"

2. Magisk 的隐身术:命名空间隔离 (Namespace Isolation)

既然 App 会查文件,那我们在它查房的时候,把违禁品藏起来不就好了?这就是 Magisk Hide(现在进化为 Zygisk/Shamiko)的核心原理。

Linux 内核有一个强大的功能叫 Mount Namespace。它可以让每个进程看到完全不同的文件系统视图。

- 平时:你的文件系统里确实有 Root 相关的文件。

- 当你打开银行 App 时:Magisk 会立刻拦截这个启动过程,为这个银行 App 单独创建一个"平行宇宙"。

- 在那个宇宙里 :Magisk 会利用

unmount指令,把su文件、Magisk 相关的模块全部"卸载"掉。 - 结果:银行 App 睁开眼,看到的是一个干干净净、仿佛从未被 Root 过的官方系统。它满意地点点头,让你通过了。

3. 道高一尺,魔高一丈

现在,这场战争已经进化到了硬件层面。

像 KernelSU 这种新一代 Root 方案,直接把自己藏进了内核里(Ring 0),让运行在 Ring 3 的 App 根本无从查起。而 App 厂商则开始联合手机厂商,试图通过硬件密钥证明 (Key Attestation) 让你在解锁 Bootloader 的那一刻起,就永远失去通过"安全验证"的资格。

只要你为了自由解开了锁,你就注定要一直在这个猫鼠游戏里通过不断的"伪装"生存下去。

八、总结:心智模型

看完全文,你应该在脑海里建立起这样一张图:

- 地图 (MBR 与 GPT):决定了地盘怎么分。

- 接力 (BootROM/UEFI → Bootloader → Kernel):是一场从硬件到软件的信任接力赛。

- 高墙 (Ring 0 vs Ring 3):是为了防止平民(App)瞎搞硬件。

- Root:是 Ring 3 世界里的皇帝,他可以命令 Ring 0 办事,但他自己依然在墙外。

- 破解 :无论是 Root 手机还是破解 Switch,本质都是想方设法打断信任链的传递。

- 攻防:Root 之后,是一场利用"平行宇宙"(Namespace)欺骗 App 的猫鼠游戏。