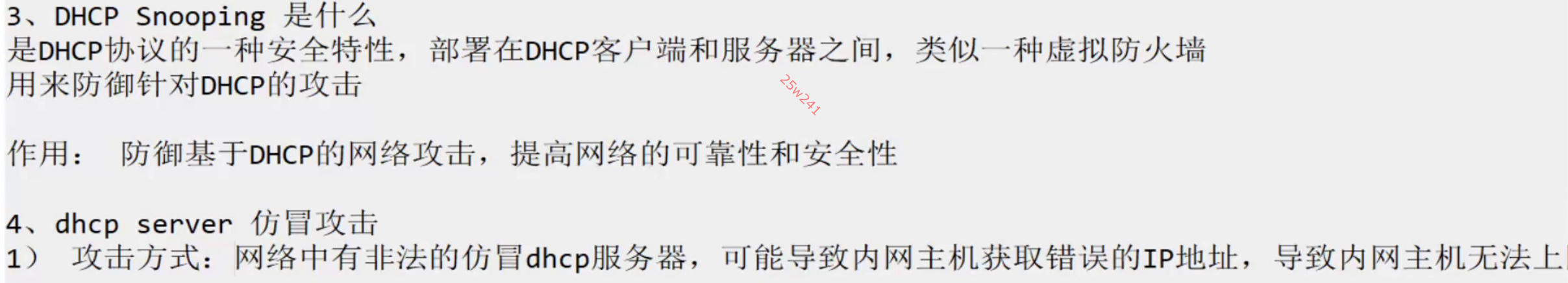

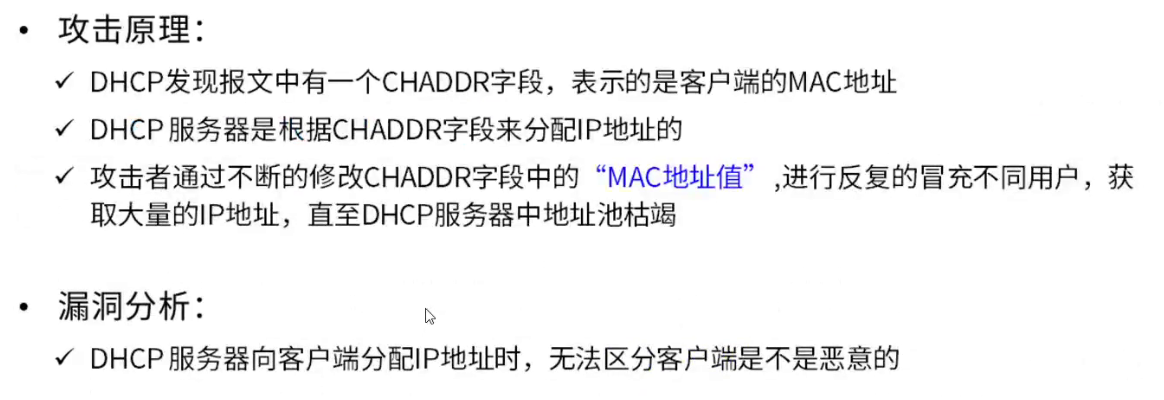

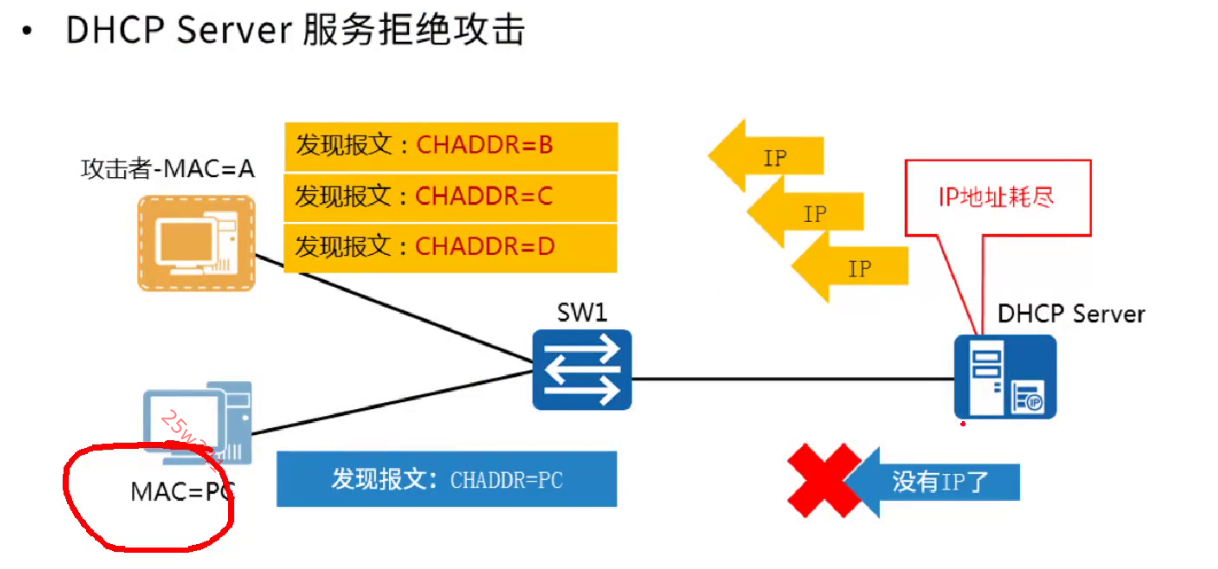

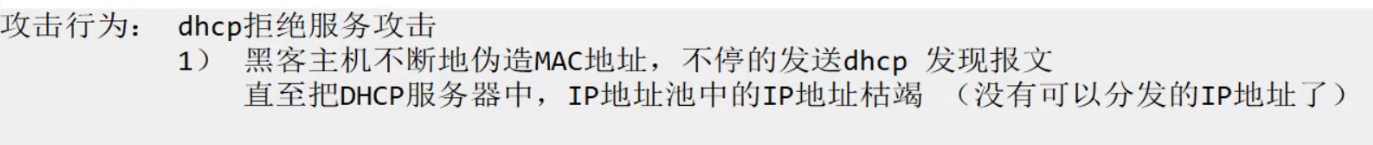

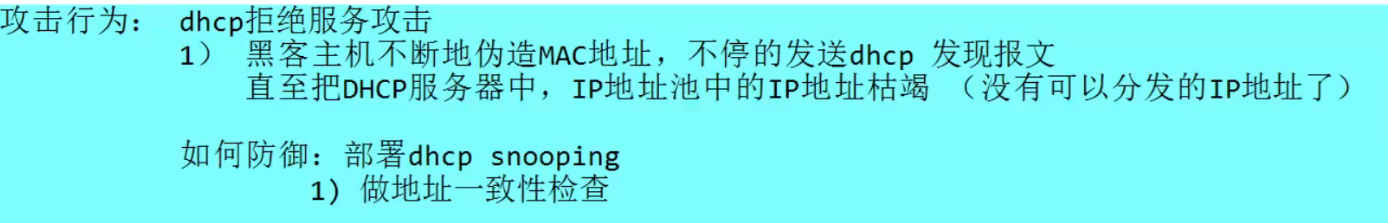

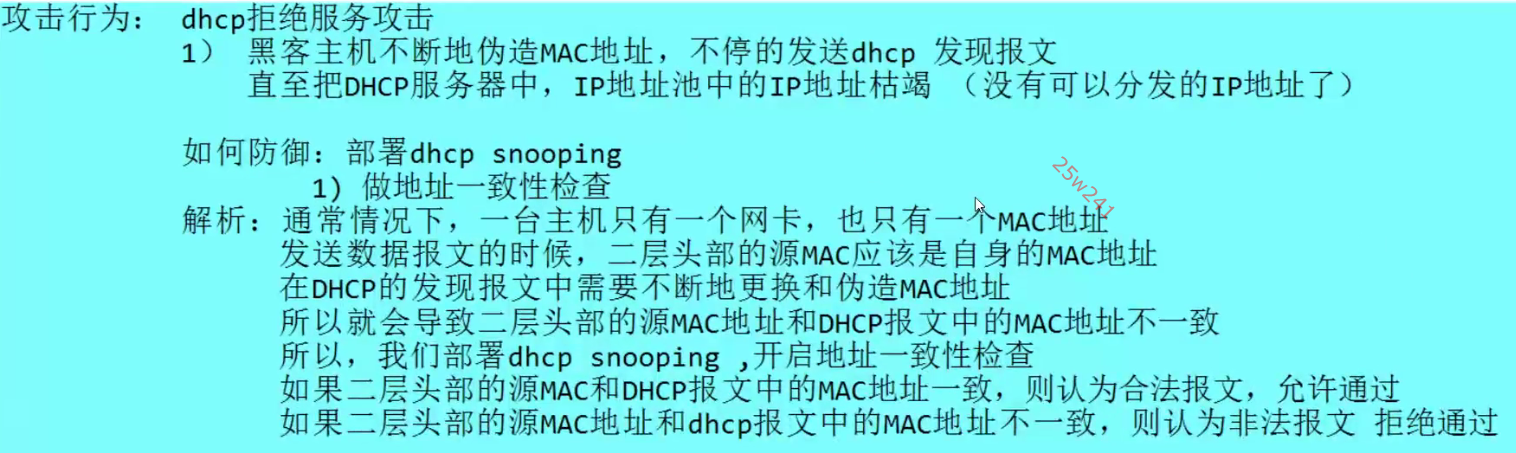

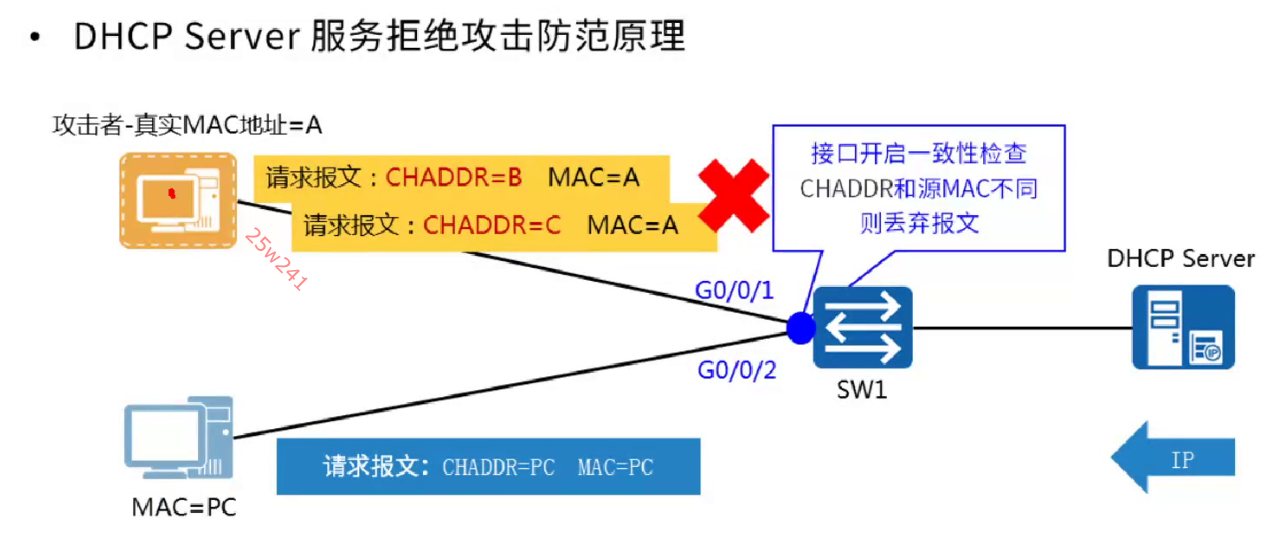

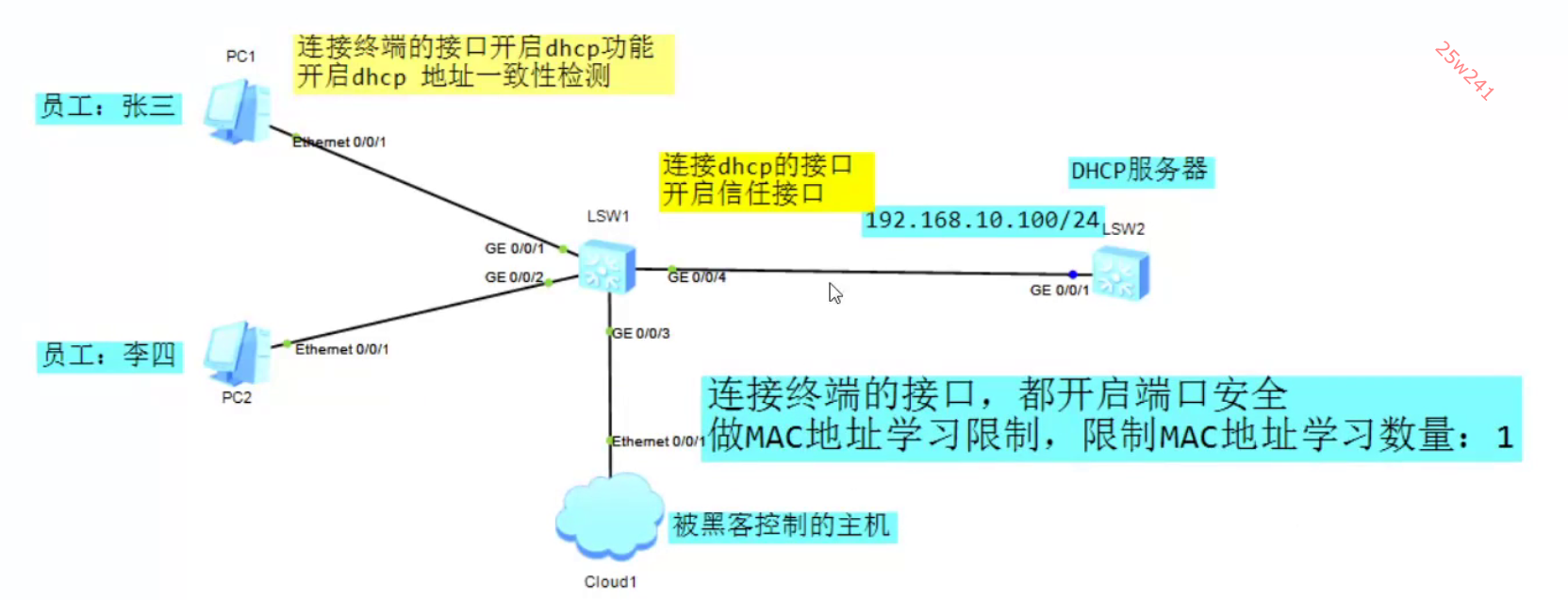

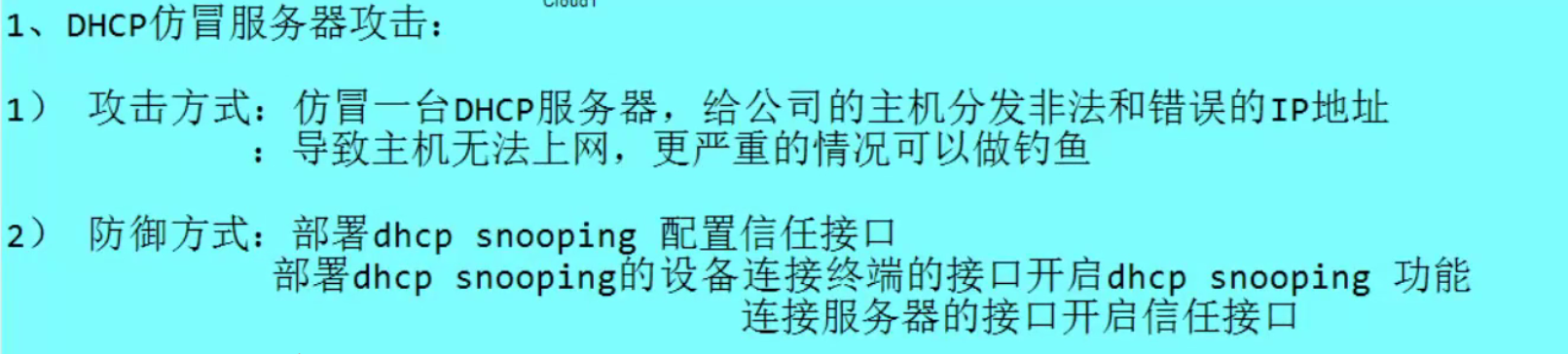

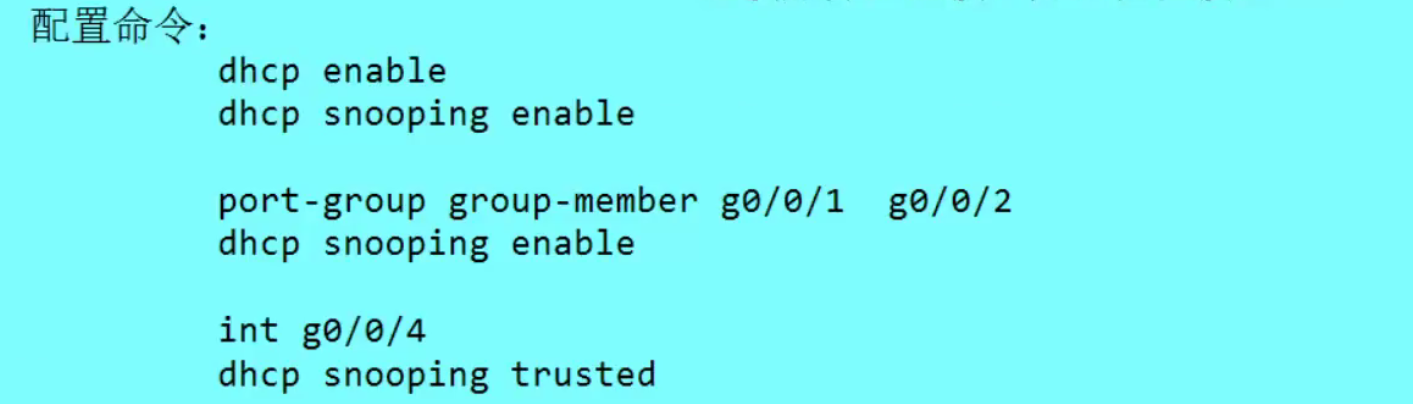

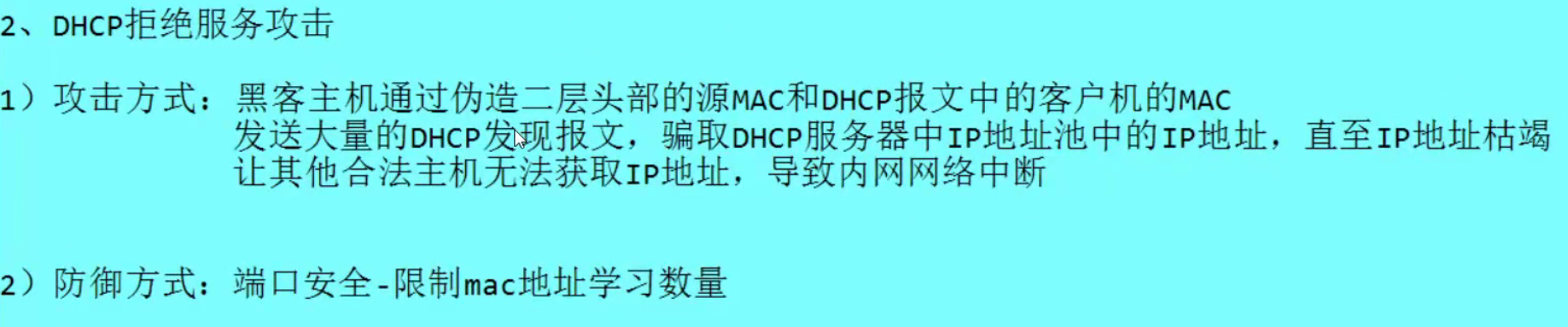

DHCP Server 服务拒绝攻击

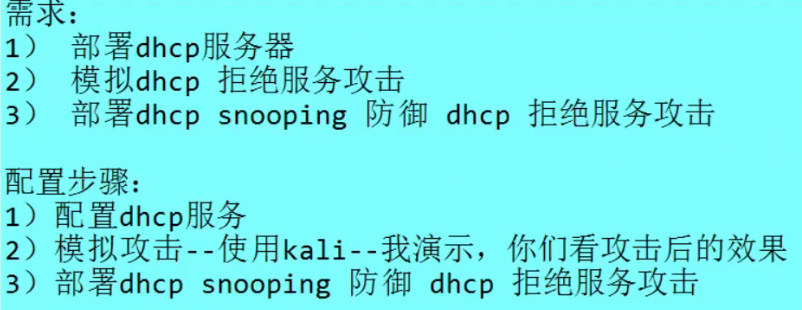

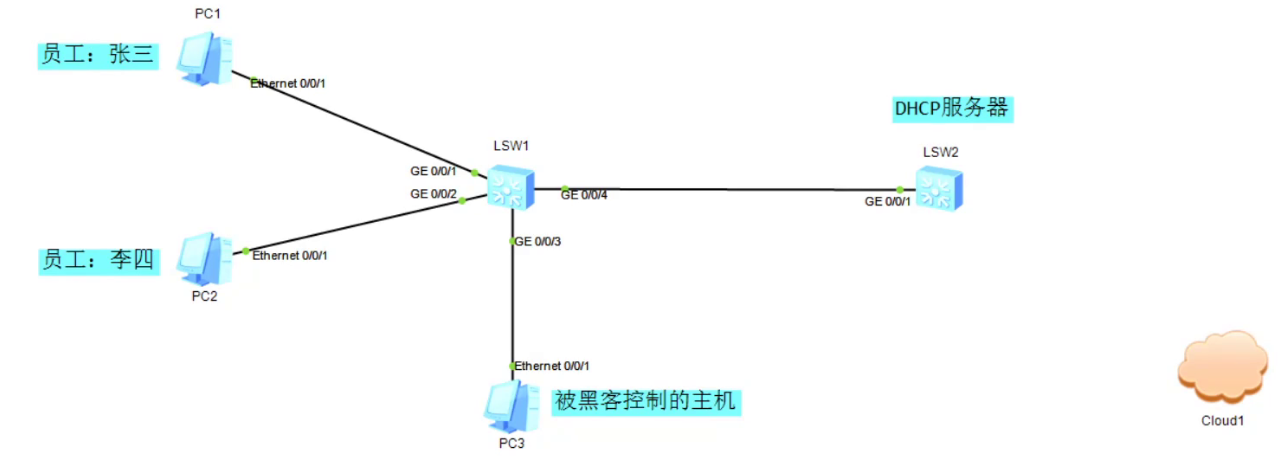

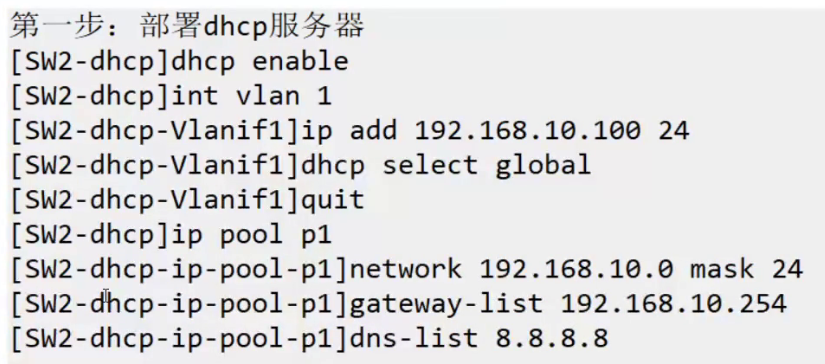

实验

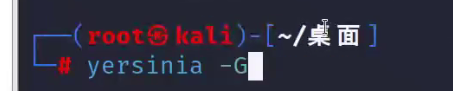

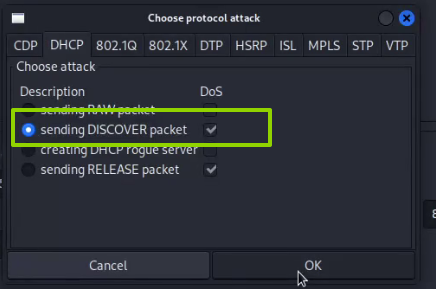

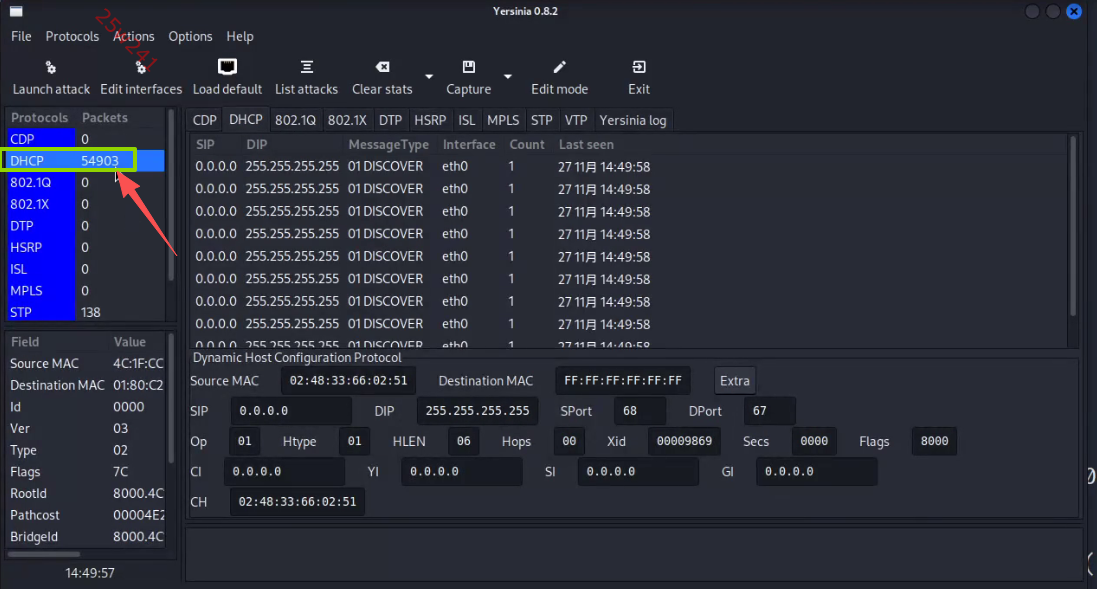

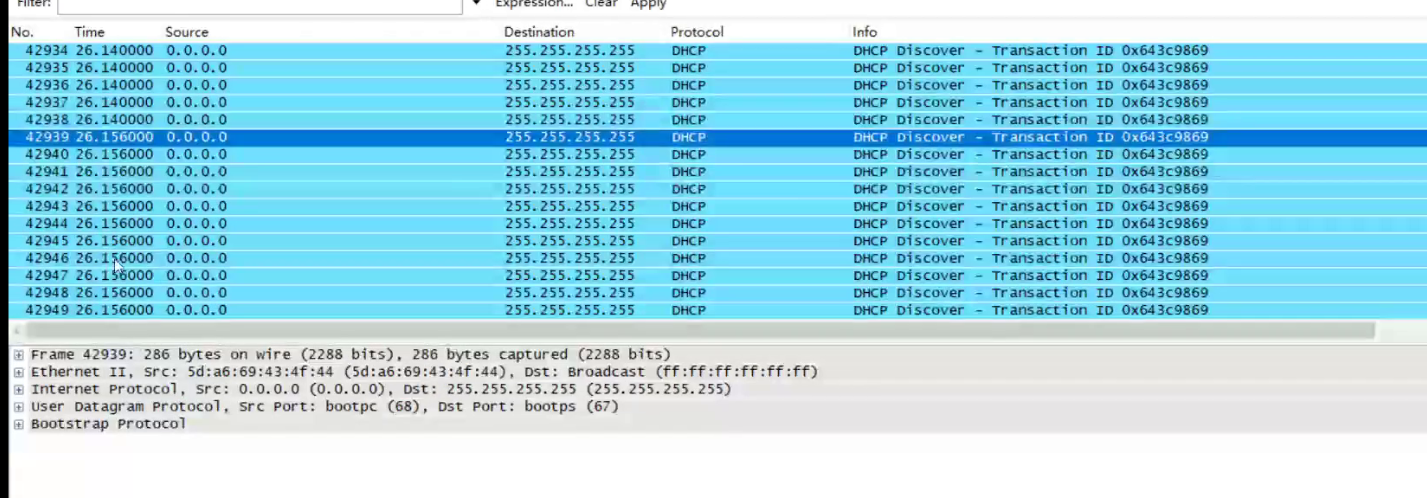

kali上做流量工具的图形化工具

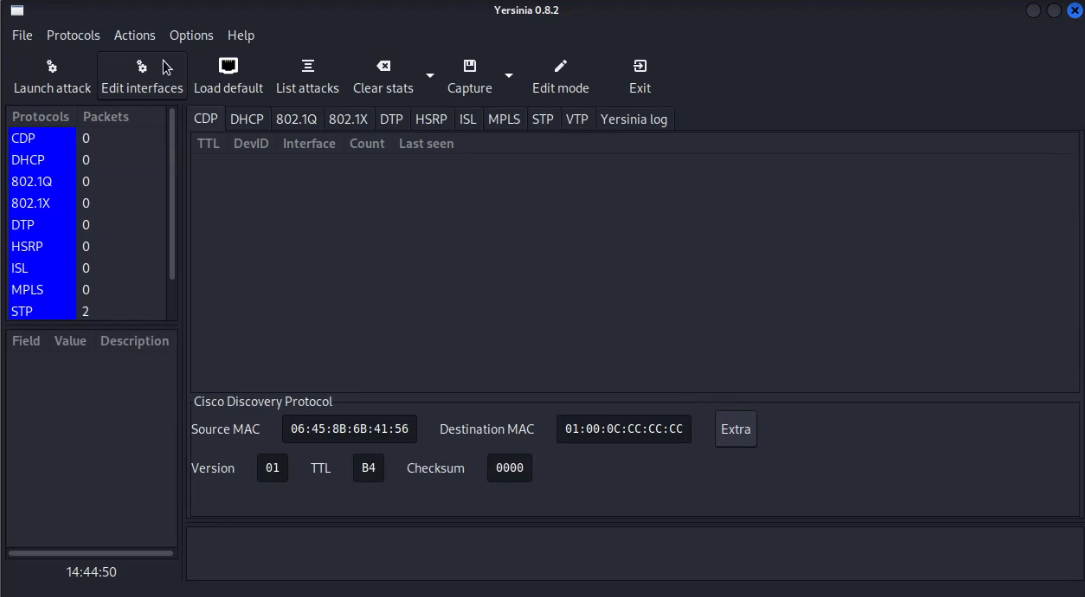

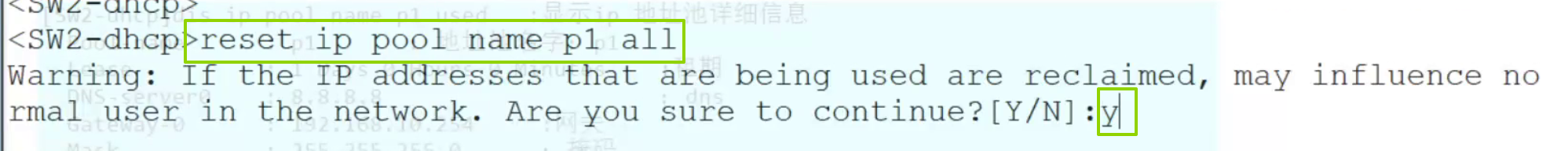

查看地址池

地址池回收

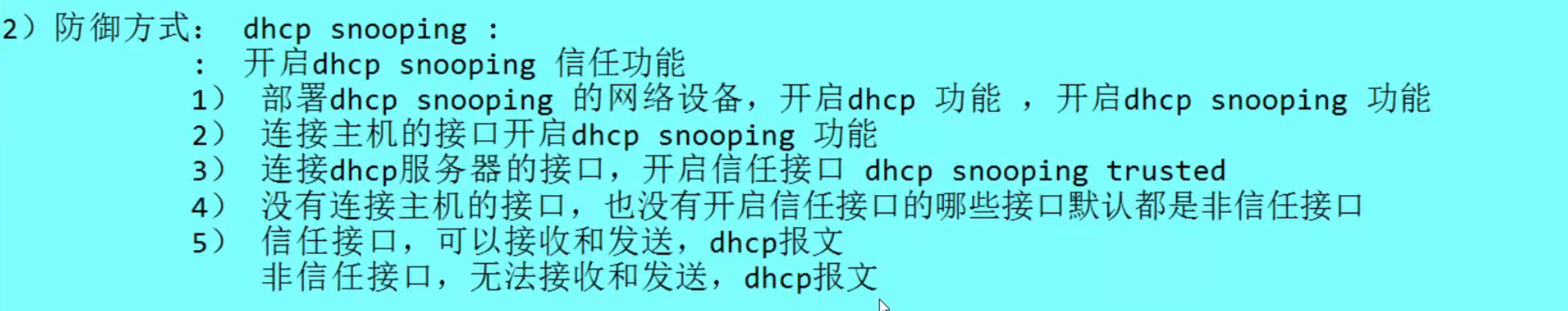

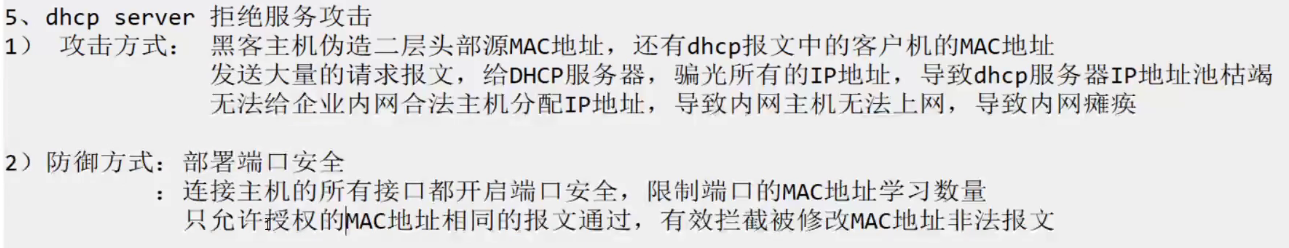

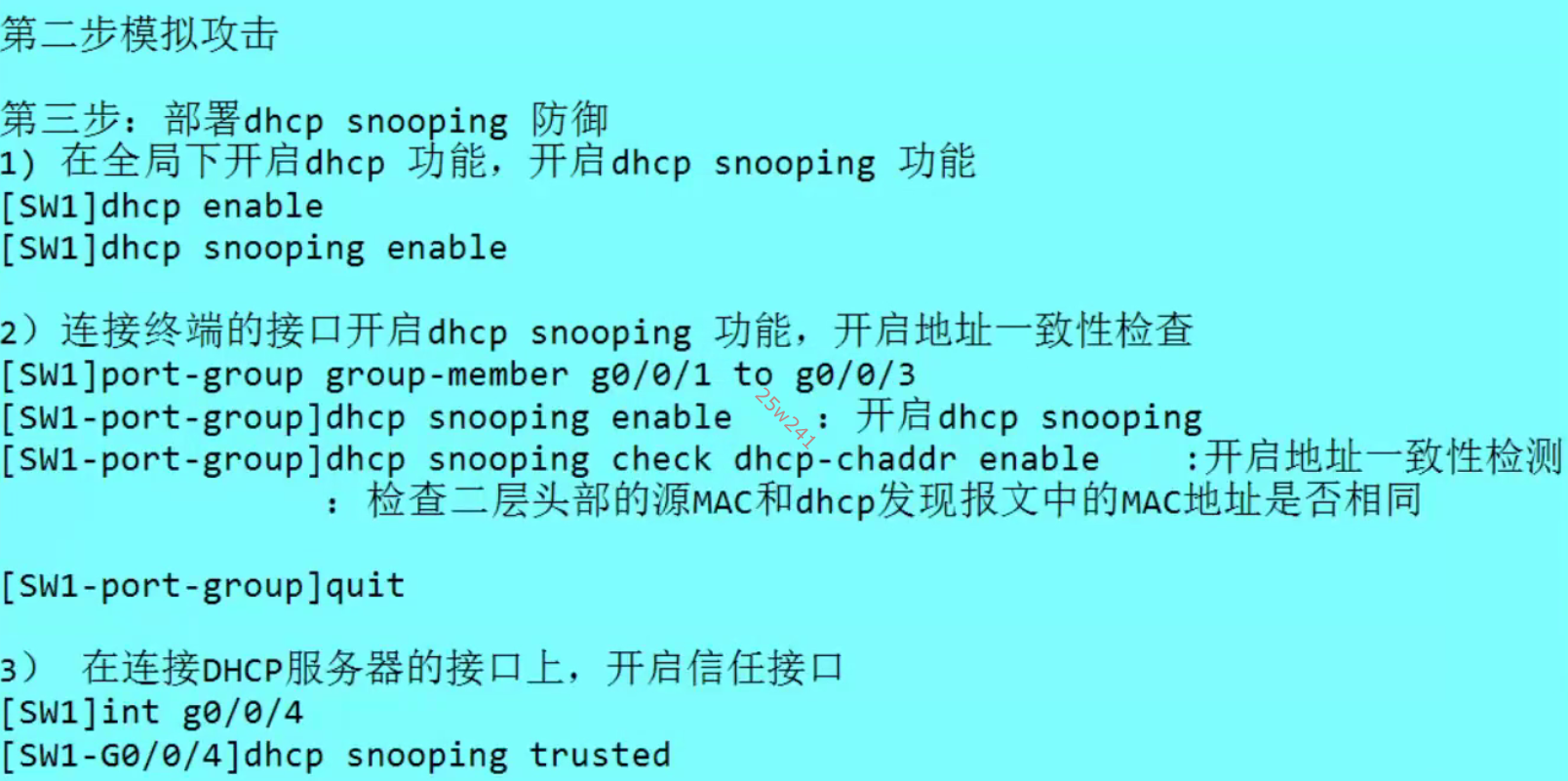

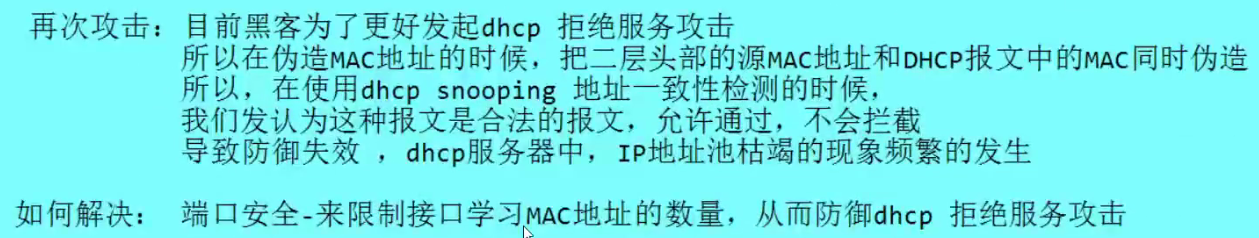

但是现在已经做了防御了,再一次模拟攻击,依然可以攻击成功。

因为这个攻击攻击,两个MAC(二层头部的MAC跟DHCP的MAC)地址是一样的。

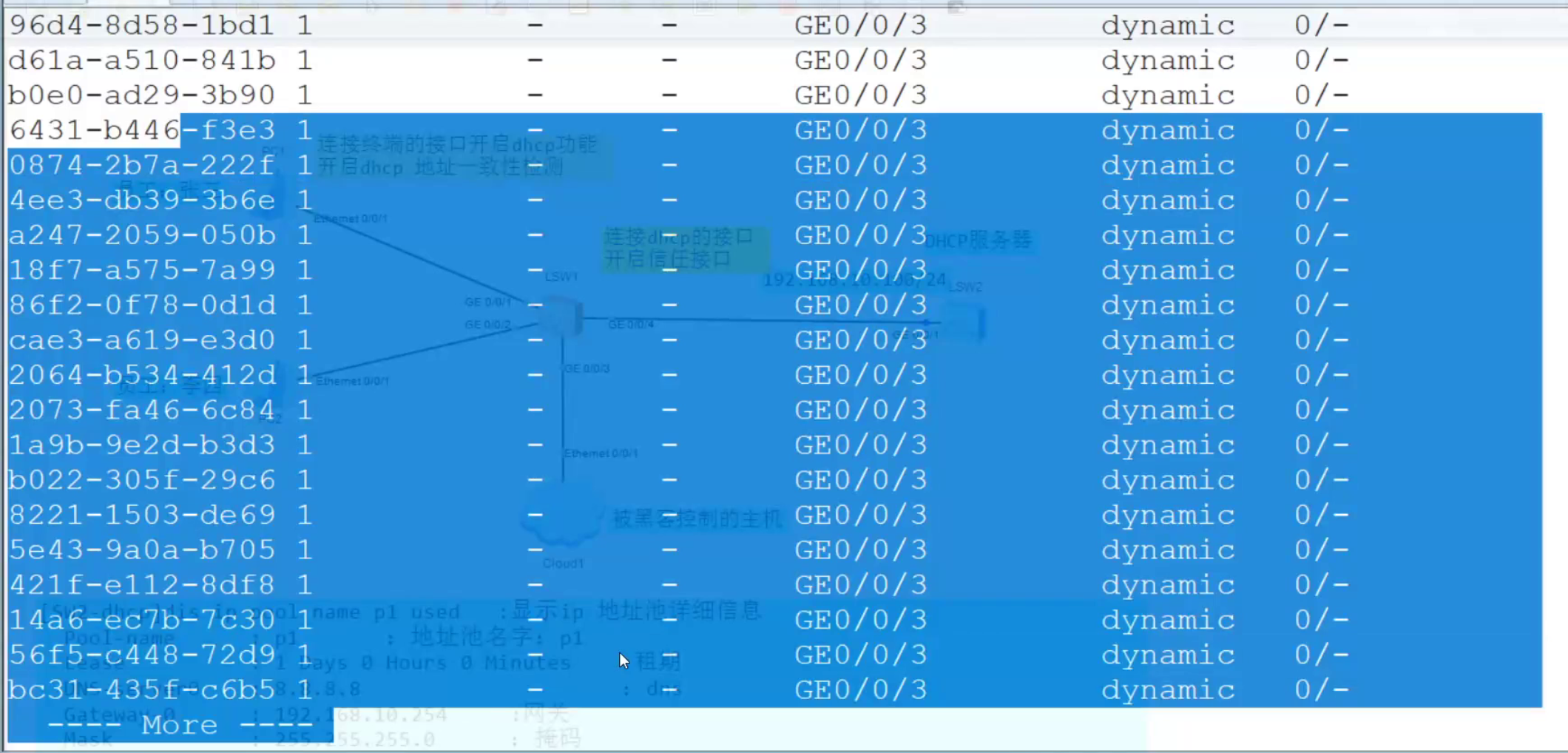

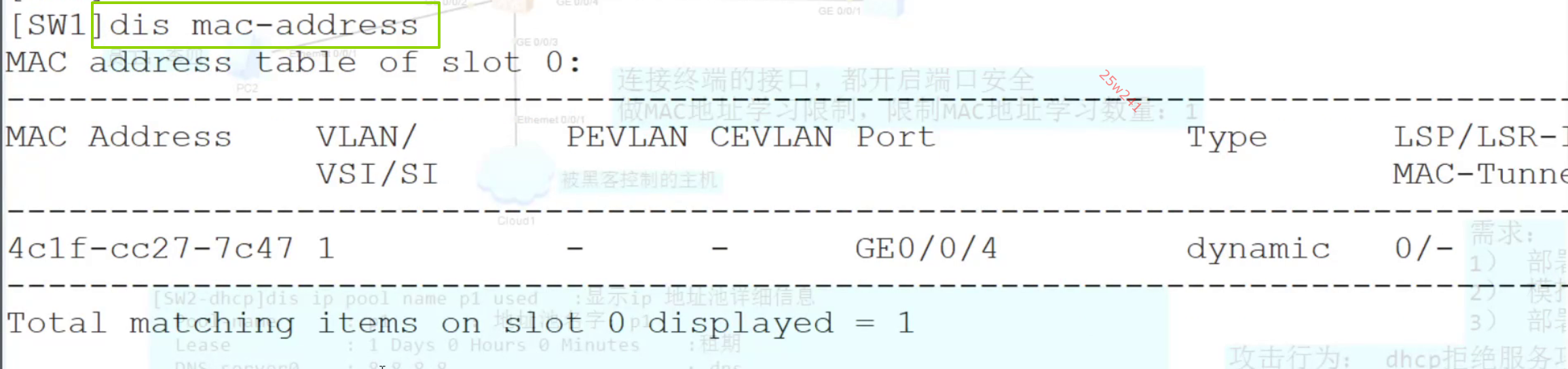

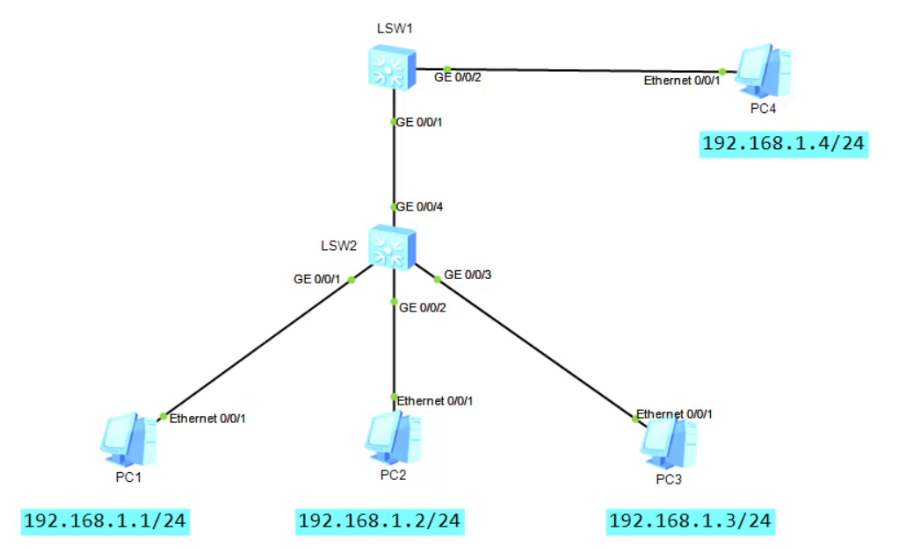

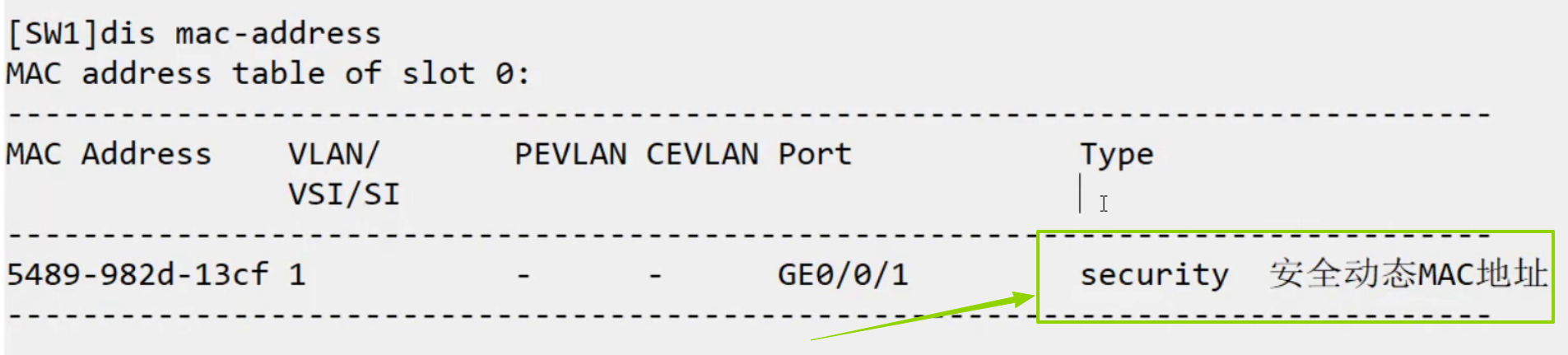

查看动态MAC地址表

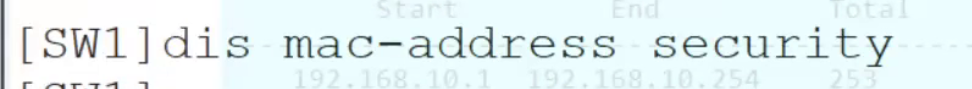

查看安全MAC地址表

总结:

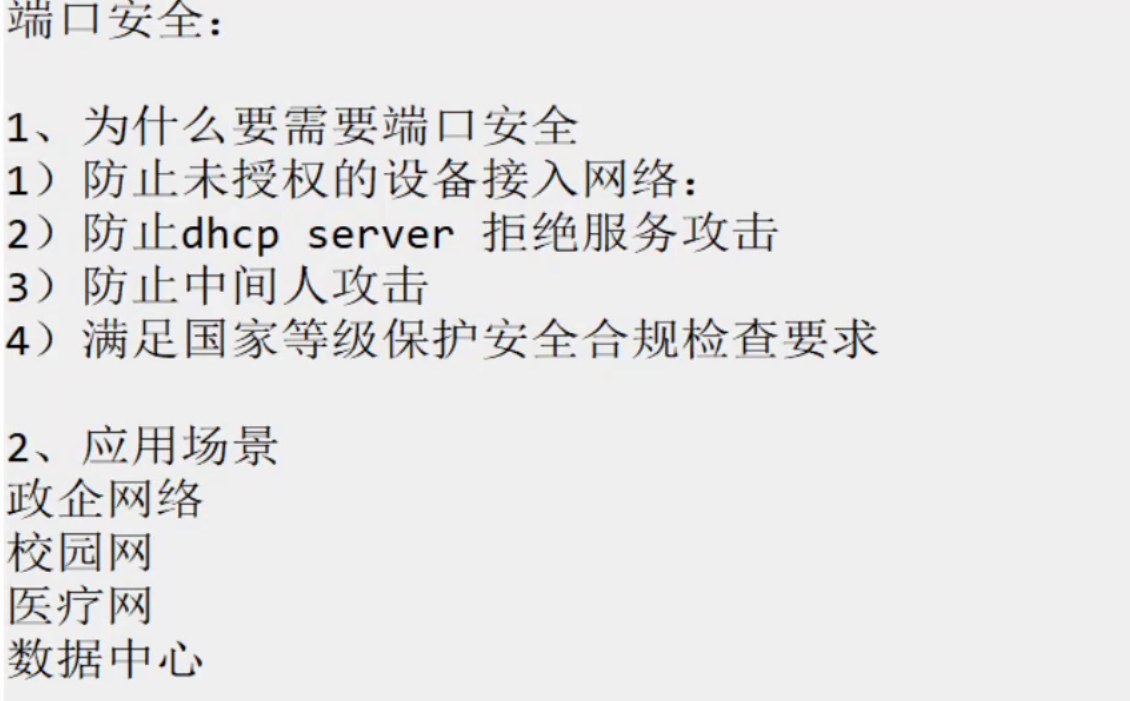

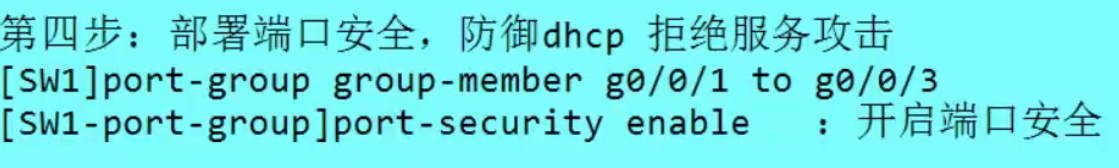

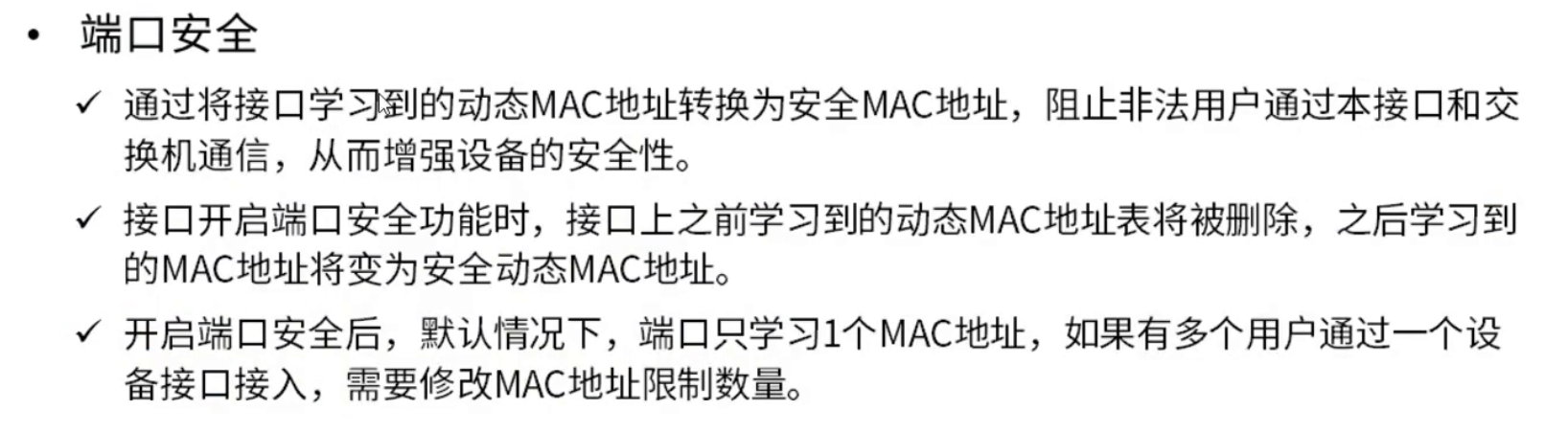

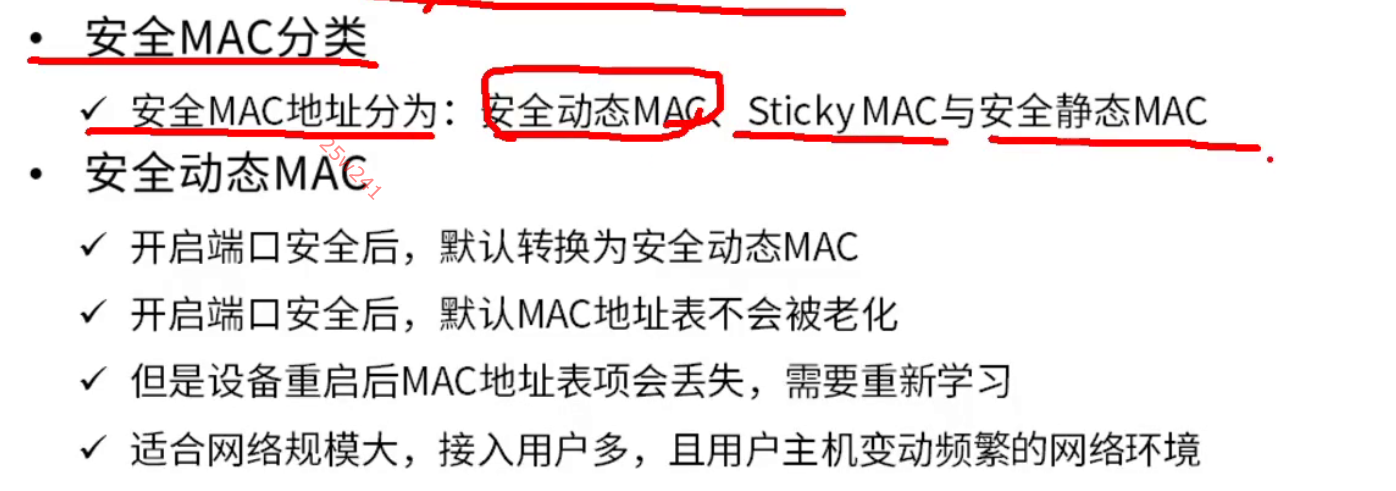

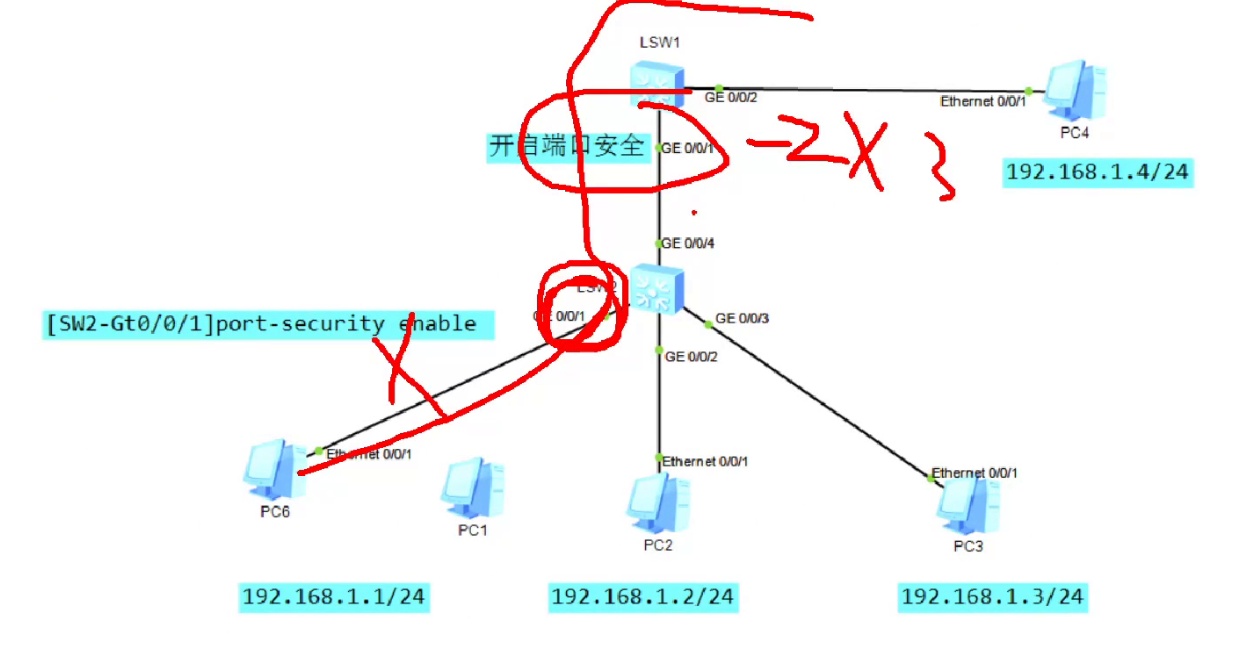

端口安全

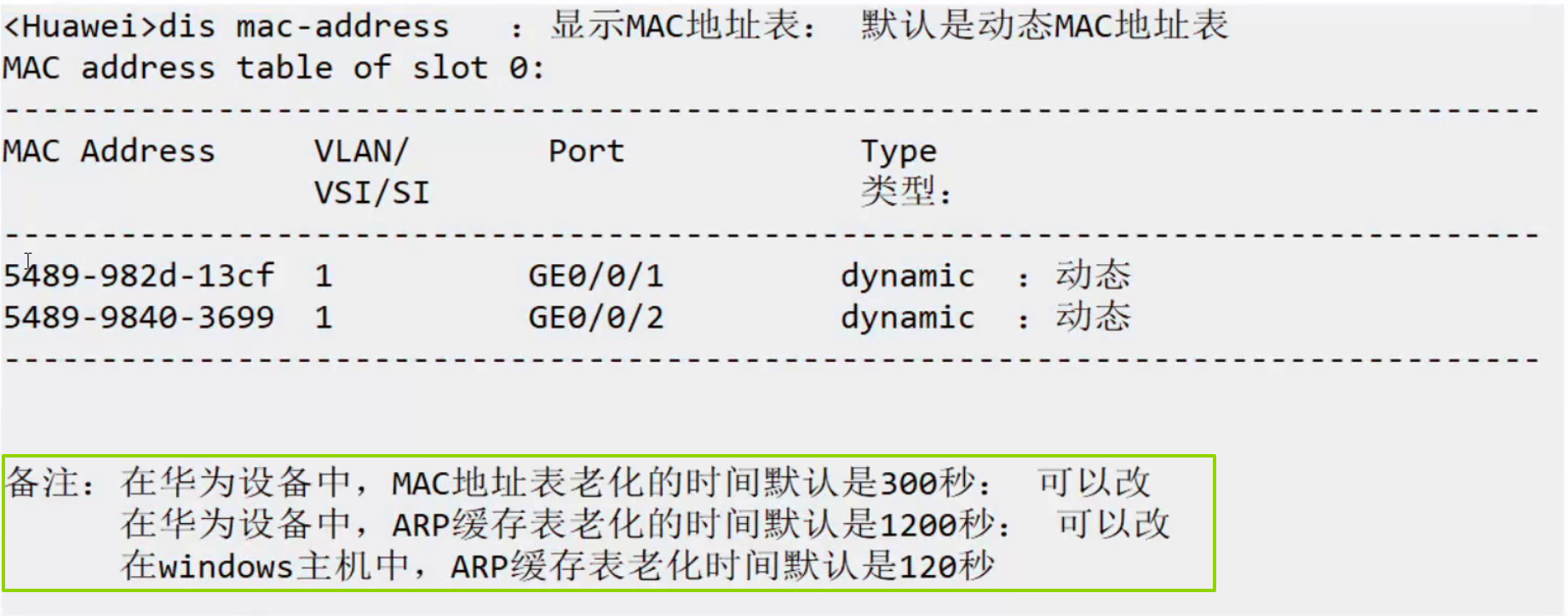

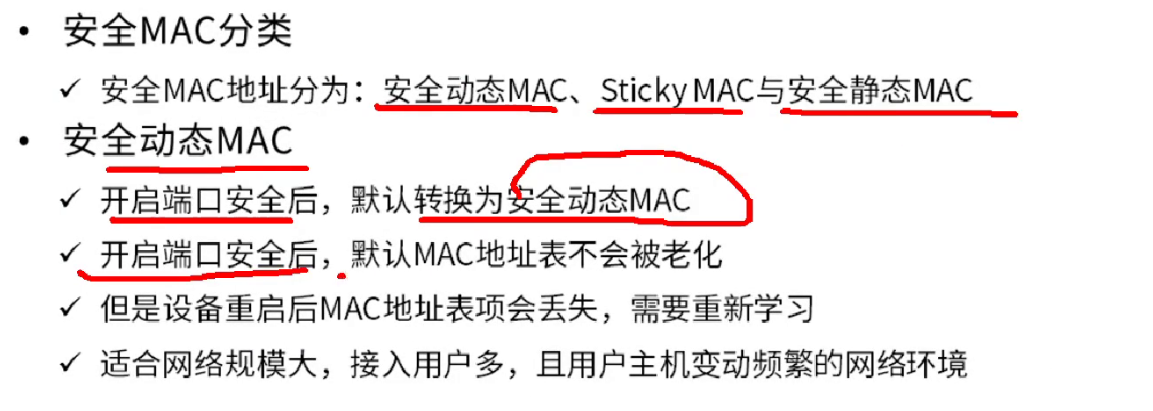

安全MAC分类

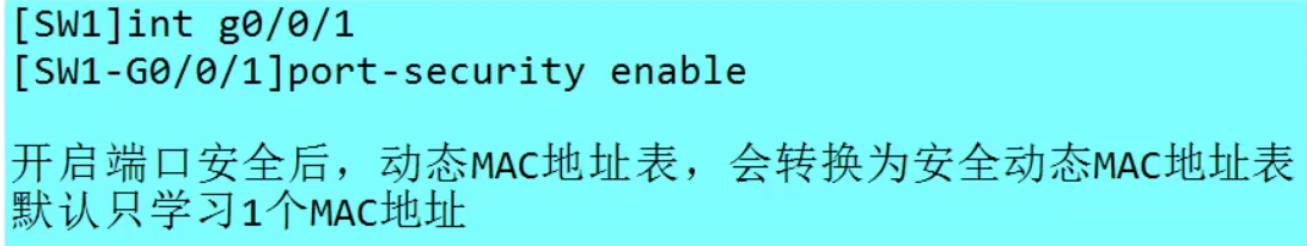

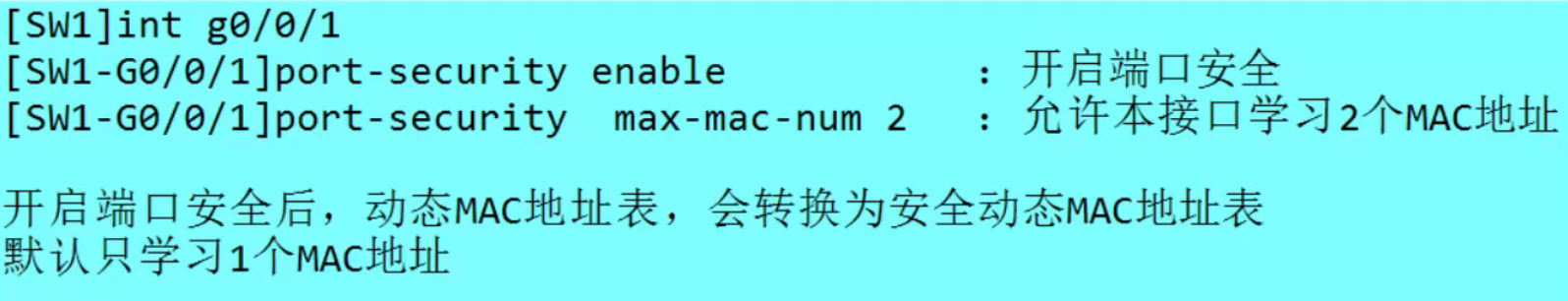

开启端口安全

设置MAC地址学习数量

如果开启了端口安全,但是更换 了主机,那么Ping192.168.1.4是Ping不通的,因为SW1上开启了端口安全,是学不到新的MAC地址的。Ping 192.168.1.2跟192.168.1.3是正常的。

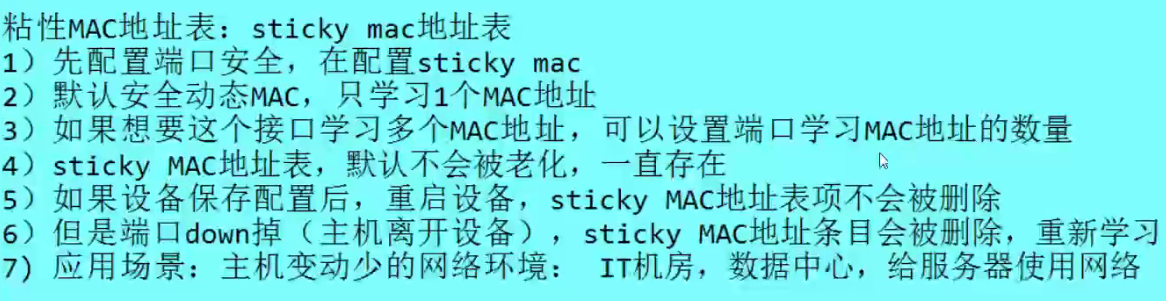

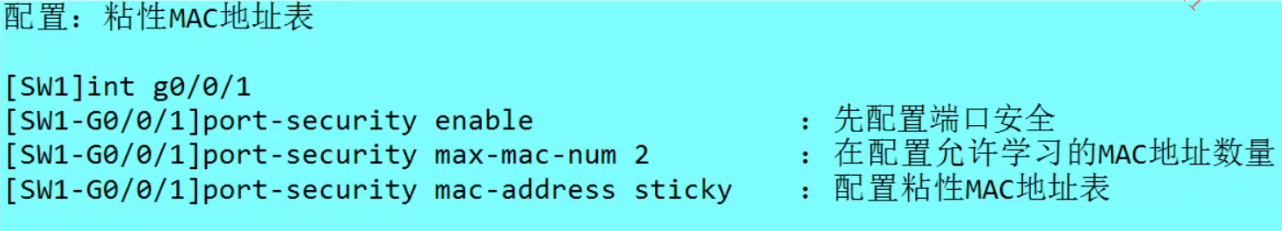

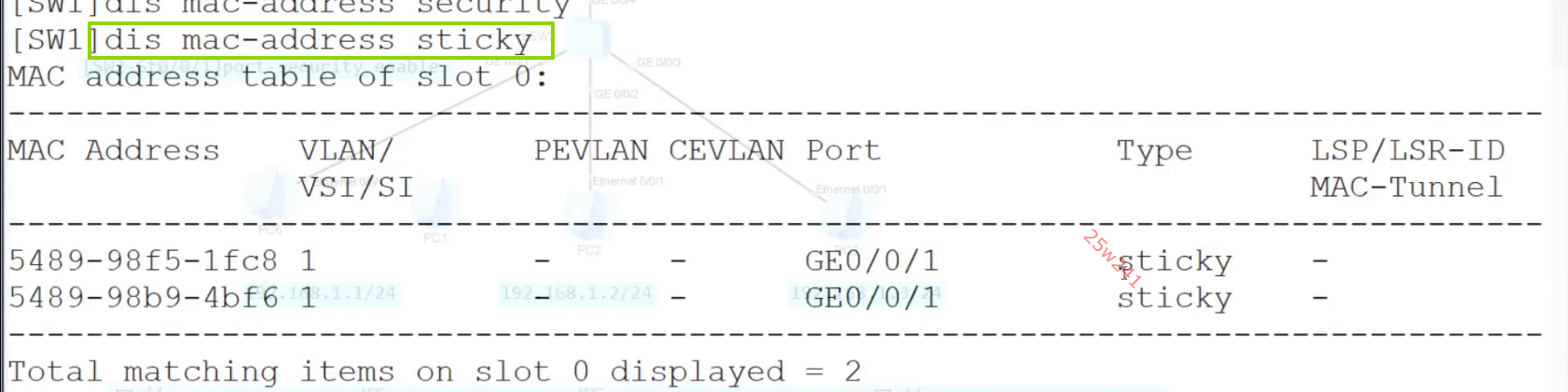

粘性MAC地址表

重启设备,Mac地址不会消失

MAC地址总结

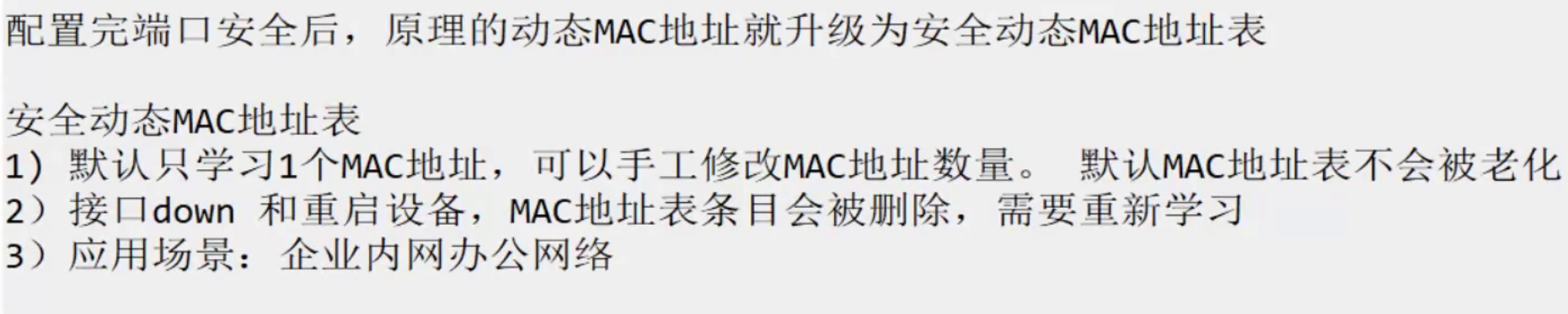

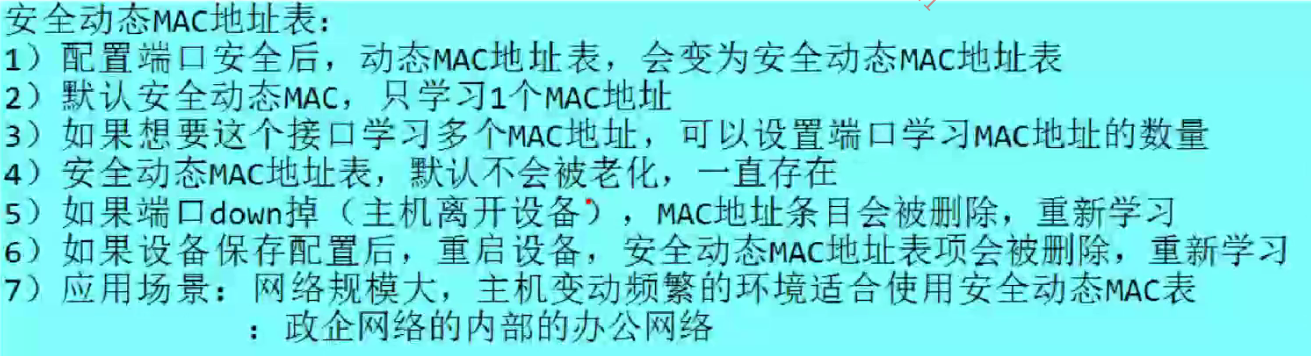

1. 安全动态MAC地址

-

工作原理:端口开启端口安全并设置最大MAC数后,默认或指定为动态学习模式。交换机会像普通动态MAC一样,从该端口接收到的数据帧中学习源MAC,但数量受到限制。

-

关键缺陷 :设备重启或接口复位后,所有学习到的安全动态MAC地址都会丢失。客户端需要重新发送流量,交换机才会重新学习。这会造成短暂的"安全空窗期",并且在重启后,攻击者有可能抢占合法的MAC名额。

-

配置示例:

bash[Huawei] interface GigabitEthernet 0/0/1 [Huawei-GigabitEthernet0/0/1] port-security enable [Huawei-GigabitEthernet0/0/1] port-security max-mac-num 5 # 最多学习5个MAC [Huawei-GigabitEthernet0/0/1] port-security mac-address dynamic # 指定为动态模式(可省略,此为默认)

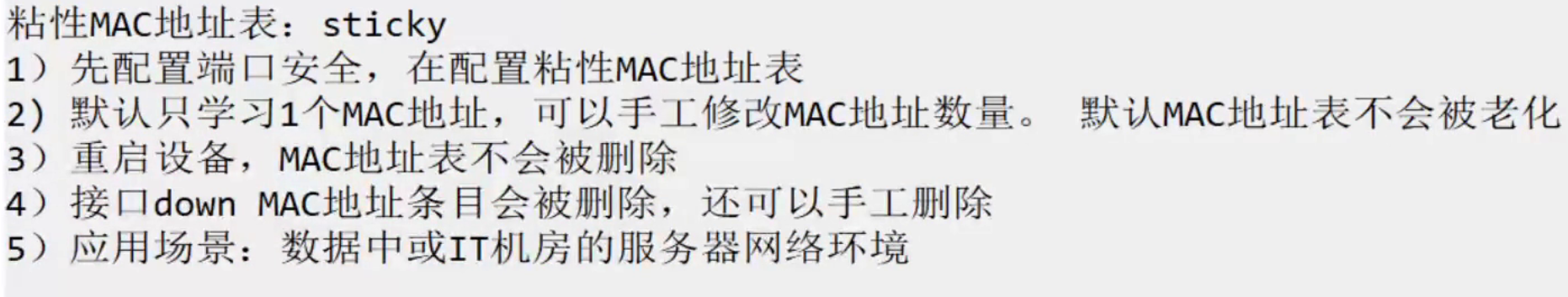

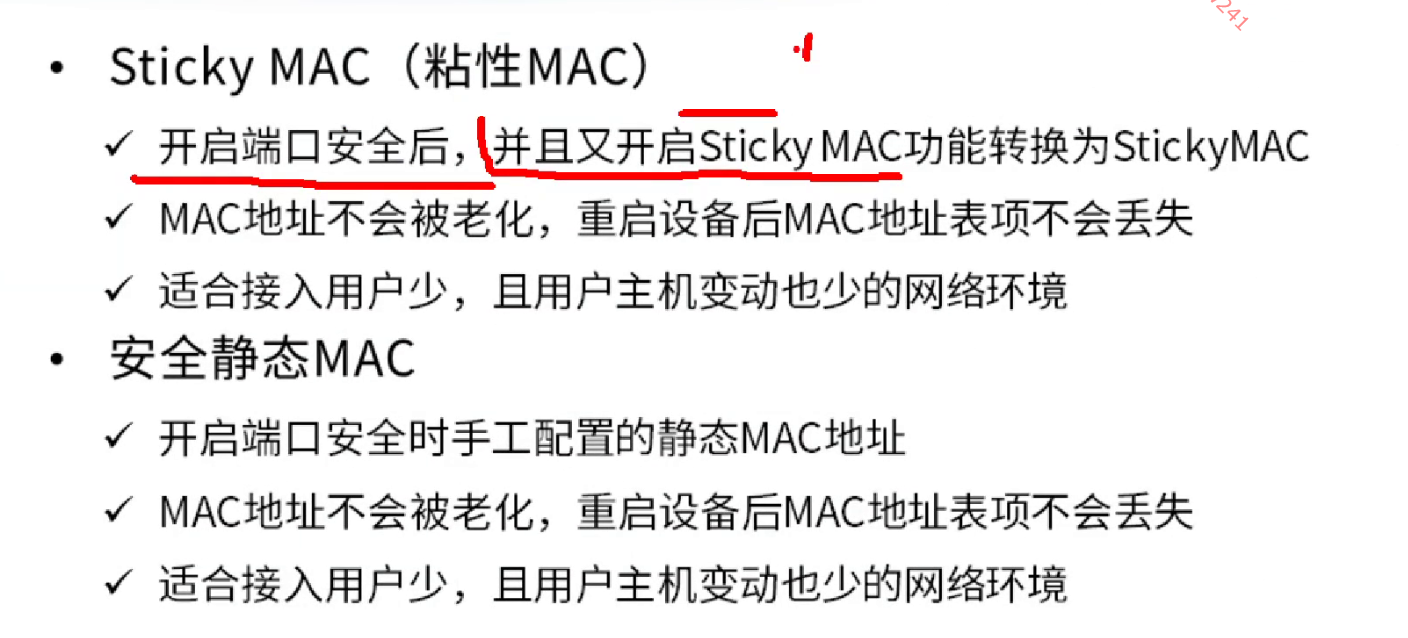

2. 粘性MAC地址

-

工作原理 :这是安全动态MAC的升级版 。它首先像动态MAC一样学习,但一旦学习到,交换机会立即将这条MAC-端口绑定关系,转换成一条静态的MAC地址表项(sticky类型),并且自动将这条绑定命令保存到当前配置文件中。

-

核心优势 :持久化。设备重启后,这些绑定关系因为已经保存为配置,所以会立即生效,无需等待客户端再次通信。安全策略是持久稳固的。

-

配置示例 :

bash[Huawei] interface GigabitEthernet 0/0/1 [Huawei-GigabitEthernet0/0/1] port-security enable [Huawei-GigabitEthernet0/0/1] port-security max-mac-num 1 # 通常工位只允许1个设备 [Huawei-GigabitEthernet0/0/1] port-security mac-address sticky # 启用粘性学习 # 当合法PC(MAC为 0001-0001-0001)第一次通信后,交换机会自动生成并保存如下配置: [Huawei-GigabitEthernet0/0/1] port-security mac-address sticky 0001-0001-0001 vlan 1你可以通过

display current-configuration interface GigabitEthernet 0/0/1看到这行自动生成的命令。

它们的核心联系

-

共同基础 :二者都是端口安全(Port-Security) 功能的具体实现手段,必须先使用

port-security enable开启。 -

共同目标 :防止MAC地址泛洪攻击。攻击者伪造大量源MAC地址,企图填满交换机的MAC地址表,导致合法设备的MAC被挤出,流量被迫泛洪。

-

工作机制相同 :当学习到的MAC数量达到

max-mac-num设定的阈值后,对于新出现的、未绑定的MAC地址,端口的 "违规处理模式" 将决定其行为(protect丢弃报文/restrict丢弃并告警/shutdown关闭端口)。