文章目录

- 一、问题复盘:从一次AccessDenied错误说起

-

- [1. 错误现象](#1. 错误现象)

- [2. 临时解决:测试环境的快速方案](#2. 临时解决:测试环境的快速方案)

- 二、核心前提:生产环境权限配置原则

- 三、三种MinIO文件访问方案深度解析

-

- 方案一:设置Bucket公开读取策略

-

- [1. 核心原理](#1. 核心原理)

- [2. 具体实现步骤](#2. 具体实现步骤)

- [3. 优缺点对比](#3. 优缺点对比)

- [4. 适用场景](#4. 适用场景)

- 方案二:前端通过后端接口下载(后端中转模式)

-

- [1. 核心原理](#1. 核心原理)

- [2. 具体实现步骤(以Java Spring Boot为例)](#2. 具体实现步骤(以Java Spring Boot为例))

- [3. 优缺点对比](#3. 优缺点对比)

- [4. 适用场景](#4. 适用场景)

- [5. 生产优化建议](#5. 生产优化建议)

- [方案三:使用预签名URL(Presigned URL)](#方案三:使用预签名URL(Presigned URL))

-

- [1. 核心原理](#1. 核心原理)

- [2. 具体实现步骤(以Java Spring Boot为例)](#2. 具体实现步骤(以Java Spring Boot为例))

- [3. 优缺点对比](#3. 优缺点对比)

- [4. 适用场景](#4. 适用场景)

- [5. 生产优化建议](#5. 生产优化建议)

- 四、三种方案核心区别总结表

- 五、生产环境选型建议

- 六、总结

在MinIO对象存储的使用过程中,AccessDenied(访问被拒绝)是最常见的错误之一,尤其在测试环境向生产环境迁移时,权限配置的合理性直接决定了系统的安全性与可用性。本文将从一次实际报错出发,拆解错误根源,重点对比三种MinIO文件访问方案的区别,并给出生产环境的落地指南,帮大家避开权限配置的坑。

一、问题复盘:从一次AccessDenied错误说起

1. 错误现象

访问MinIO文件时,返回如下错误信息,确认文件路径正确、MinIO服务正常运行,但始终无法访问:

xml

<Error>

<Code>AccessDenied</Code>

<Message>Access Denied.</Message>

<Key>export/1/20260130/搜索222222222222222222222_0af74cfcbe2765a55f048ec5.xls</Key>

<BucketName>report-gx</BucketName>

<Resource>/report-gx//export/1/20260130/搜索222222222222222222222_0af74cfcbe2765a55f048ec5.xls</Resource>

<RequestId>18905A3B0F1DDDD7</RequestId>

<HostId>6b8c11ebcd64fa8be8c2627e78f0351ad58aa485567a07ade2689073e758942c</HostId>

</Error>2. 临时解决:测试环境的快速方案

排查后发现,核心原因是目标桶(report-buckets)的访问策略(Access Policy)为private(私有),导致即使路径正确,也无法通过匿名访问或权限不足的凭证访问。测试环境中,将桶策略改为public后,文件可正常访问。

但这里存在一个关键问题:测试环境的便捷方案,绝对不能直接照搬至生产环境。公开桶策略会导致敏感数据暴露,而MinIO的Access Key和Secret Key作为核心凭证,也严禁暴露给前端客户端。因此,我们需要梳理生产级的文件访问方案,兼顾安全性与可用性。

二、核心前提:生产环境权限配置原则

在讲解具体方案前,先明确两个不可突破的原则,避免出现安全漏洞:

-

严禁将包含敏感数据的桶设置为全局公开(public),仅非敏感公开资源可考虑精准公开路径;

-

Access Key和Secret Key仅能在后端服务器存储和使用,需加密保存(避免明文配置),绝对不能暴露给前端(浏览器、APP等)。

三、三种MinIO文件访问方案深度解析

针对MinIO文件访问,目前主流有三种方案,分别适用于不同的生产场景,下面从原理、实现、优缺点、适用场景四个维度逐一拆解。

方案一:设置Bucket公开读取策略

1. 核心原理

通过配置MinIO桶的自定义策略,授予所有匿名用户(Principal: "*")对指定桶或路径的读取权限(s3:GetObject),无需Access Key和Secret Key,只要知道文件URL,即可直接访问下载。

注意:不建议给整个桶开公开权限,需精准限定路径,最小化权限范围。

2. 具体实现步骤

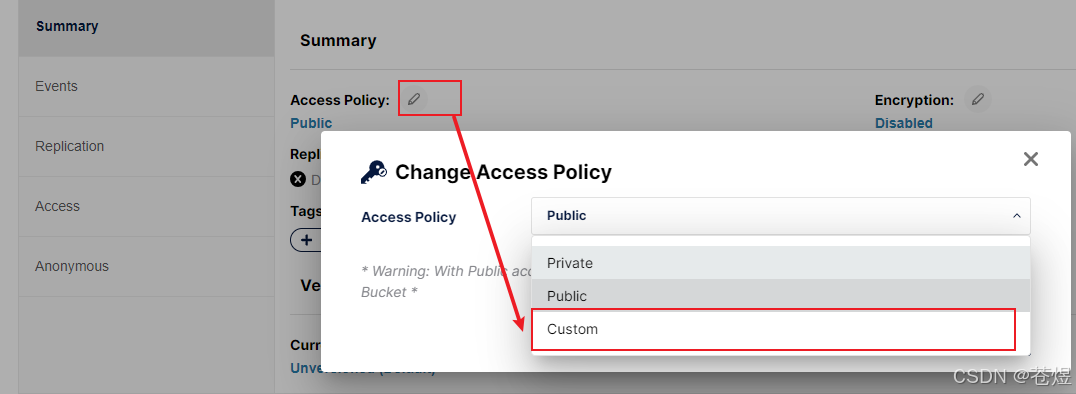

以MinIO Console操作为例(可视化配置,便捷高效):

-

登录MinIO Console(默认地址:http://minio-ip:9001),进入目标桶(如report-buckets);

-

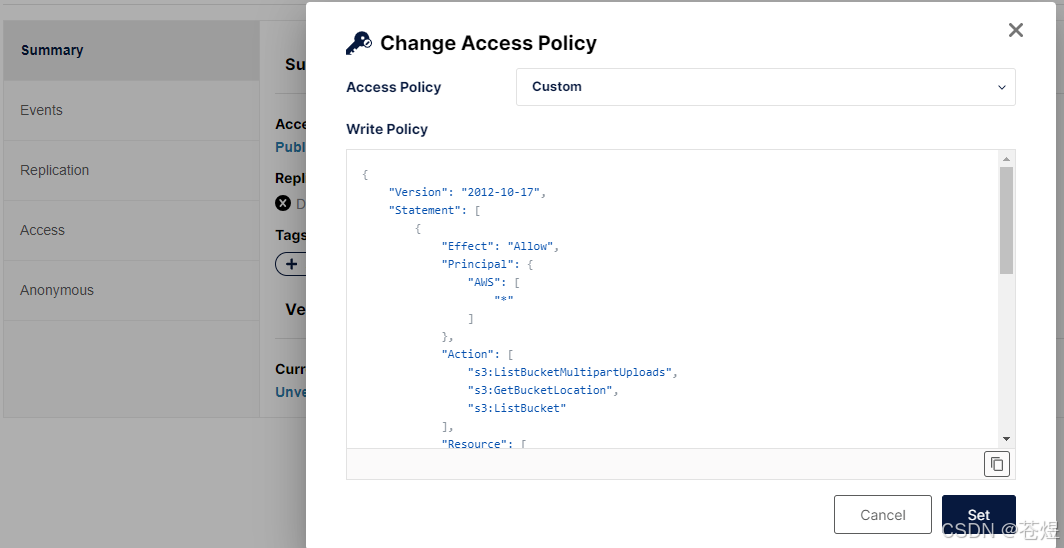

切换至「Permissions」→「Bucket Policy」,选择「Custom Policy」(自定义策略);

-

粘贴如下JSON策略(仅公开export/public目录下的文件,其他目录保持私有),点击保存:

json

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*", // 所有匿名用户

"Action": ["s3:GetObject"], // 仅授权读取文件

"Resource": ["arn:aws:s3:::report-gx/export/public/*"] // 精准限定公开路径

}

]

}- 访问方式:直接通过MinIO对象URL请求,格式为:

http://minio-ip:9000/桶名/文件路径,示例:

http://192.168.1.100:9000/report-buckets/export/public/xxx.xls

3. 优缺点对比

-

优点:配置简单,无需开发额外代码,访问便捷,无后端中转压力;

-

缺点:安全性极低,无身份验证,任何知道URL的人都可访问,易被恶意爬取,无法控制访问权限。

4. 适用场景

仅适用于完全公开的非敏感资源,例如:官网静态图片、公开下载的文档、无需权限控制的公共资源等。敏感数据(如用户报表、业务数据)绝对不能使用该方案。

方案二:前端通过后端接口下载(后端中转模式)

1. 核心原理

这是生产环境最常用、最安全的方案,核心逻辑是「前端不直接与MinIO交互,所有MinIO操作由后端代理完成」:

-

前端发起下载请求到后端接口(携带文件标识,如filePath);

-

后端通过服务器端加密存储的合法Access Key和Secret Key,调用MinIO SDK获取文件流;

-

后端对文件流进行转发(可额外添加权限校验、日志记录),返回给前端,完成下载。

该方案可实现多层权限控制,且MinIO核心凭证全程不暴露。

2. 具体实现步骤(以Java Spring Boot为例)

步骤1:引入MinIO客户端依赖

xml

<!-- pom.xml 依赖 -->

<dependency>

<groupId>io.minio</groupId>

<artifactId>minio</artifactId>

<version>8.5.7</version> <!-- 推荐使用稳定版本 -->

</dependency>步骤2:配置MinIO(加密存储凭证)

生产环境中,Access Key和Secret Key需通过配置中心、环境变量或加密算法存储,避免明文写入配置文件。示例配置(application.yml):

yaml

minio:

endpoint: http://192.168.1.100:9000 # MinIO服务地址

access-key: ${MINIO_ACCESS_KEY:} # 环境变量注入,避免明文

secret-key: ${MINIO_SECRET_KEY:} # 加密存储,可使用AES解密

bucket-name: report-gx # 目标桶名步骤3:编写后端中转下载接口

java

import io.minio.MinioClient;

import io.minio.GetObjectArgs;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.core.io.InputStreamResource;

import org.springframework.http.HttpHeaders;

import org.springframework.http.MediaType;

import org.springframework.http.ResponseEntity;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.RestController;

import javax.annotation.PostConstruct;

import java.io.InputStream;

import java.net.URLEncoder;

@RestController

public class FileDownloadController {

@Value("${minio.endpoint}")

private String endpoint;

@Value("${minio.access-key}")

private String accessKey;

@Value("${minio.secret-key}")

private String secretKey;

@Value("${minio.bucket-name}")

private String bucketName;

private MinioClient minioClient;

// 初始化MinIO客户端(仅创建一次)

@PostConstruct

public void initMinioClient() {

minioClient = MinioClient.builder()

.endpoint(endpoint)

.credentials(accessKey, secretKey)

.build();

}

/**

* 前端下载接口(中转MinIO文件)

* @param filePath MinIO中的文件路径(如export/1/20260130/xxx.xls)

* @return 文件流响应

*/

@GetMapping("/api/download")

public ResponseEntity<InputStreamResource> downloadFile(@RequestParam String filePath) {

try {

// 1. 从MinIO获取文件输入流(后端凭证验证,安全无暴露)

InputStream fileInputStream = minioClient.getObject(

GetObjectArgs.builder()

.bucket(bucketName)

.object(filePath)

.build()

);

// 2. 构造响应头,处理中文文件名编码,避免乱码

HttpHeaders headers = new HttpHeaders();

String fileName = URLEncoder.encode(

filePath.substring(filePath.lastIndexOf("/") + 1),

"UTF-8"

);

headers.add("Content-Disposition", "attachment; filename=\"" + fileName + "\"");

// 3. 转发文件流给前端

return ResponseEntity.ok()

.headers(headers)

.contentType(MediaType.APPLICATION_OCTET_STREAM)

.body(new InputStreamResource(fileInputStream));

} catch (Exception e) {

e.printStackTrace();

throw new RuntimeException("文件下载失败,请联系管理员");

}

}

}步骤4:前端调用接口(以Axios为例)

javascript

// 前端下载逻辑,需指定响应类型为blob(二进制文件流)

axios({

method: 'get',

url: '/api/download',

params: {

filePath: 'export/1/20260130/搜索222222222222222222222_0af74cfcbe2765a55f048ec5.xls'

},

responseType: 'blob'

}).then(res => {

// 构造下载链接,触发浏览器下载

const blob = new Blob([res.data]);

const a = document.createElement('a');

// 解码文件名,避免中文乱码

const fileName = decodeURIComponent(

res.headers['content-disposition'].split('filename=')[1].replace(/"/g, '')

);

a.href = URL.createObjectURL(blob);

a.download = fileName;

a.click();

// 释放URL资源

URL.revokeObjectURL(a.href);

});3. 优缺点对比

-

优点:安全性极高,凭证不暴露;可添加多层权限校验(如用户身份验证、文件权限过滤);可统一记录下载日志;无需处理MinIO跨域问题(前端仅与后端交互)。

-

缺点:后端需额外开发中转接口;大文件下载会占用后端服务器带宽和内存,可能造成性能压力。

4. 适用场景

适用于绝大多数生产场景,尤其是敏感数据、用户专属数据、需要严格权限控制的文件,例如:业务报表、用户上传的个人文件、内部文档等。文件大小适中(如小于1GB)时,性能表现最佳。

5. 生产优化建议

-

凭证加密:使用AES加密Access Key和Secret Key,或通过配置中心(如Nacos、Apollo)动态注入,避免明文存储;

-

大文件处理:采用分片下载、流式传输,或结合断点续传,减少后端内存占用;

-

权限增强:接口添加JWT、OAuth2等身份验证,确保只有合法用户才能发起下载请求。

方案三:使用预签名URL(Presigned URL)

1. 核心原理

这是一种「折中方案」,兼顾安全性与性能,核心逻辑是「后端生成临时授权URL,前端直接访问MinIO」:

-

前端请求后端,获取目标文件的预签名URL(携带文件标识);

-

后端通过合法凭证调用MinIO SDK,生成带有有效期和权限的临时URL(URL中包含身份验证信息);

-

前端拿到预签名URL后,直接向MinIO发起请求,MinIO验证URL有效性(是否过期、权限是否匹配),验证通过则返回文件;

-

URL过期后,需重新请求后端生成新的预签名URL。

该方案无需后端中转文件流,大幅降低后端压力,同时避免凭证暴露。

2. 具体实现步骤(以Java Spring Boot为例)

步骤1:依赖与客户端初始化

同方案二,无需额外配置MinIO客户端和依赖。

步骤2:编写生成预签名URL的接口

java

import io.minio.MinioClient;

import io.minio.GeneratePresignedUrlArgs;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.RestController;

import javax.annotation.PostConstruct;

import java.net.URL;

import java.util.concurrent.TimeUnit;

@RestController

public class PresignedUrlController {

@Value("${minio.endpoint}")

private String endpoint;

@Value("${minio.access-key}")

private String accessKey;

@Value("${minio.secret-key}")

private String secretKey;

@Value("${minio.bucket-name}")

private String bucketName;

private MinioClient minioClient;

@PostConstruct

public void initMinioClient() {

minioClient = MinioClient.builder()

.endpoint(endpoint)

.credentials(accessKey, secretKey)

.build();

}

/**

* 生成预签名URL(用于前端直接下载MinIO文件)

* @param filePath MinIO中的文件路径

* @return 预签名URL(有效期30分钟,可自定义)

*/

@GetMapping("/api/get-presigned-url")

public String getPresignedUrl(@RequestParam String filePath) {

try {

// 生成预签名URL,设置有效期30分钟,仅授权GET请求(下载)

URL presignedUrl = minioClient.getPresignedObjectUrl(

GeneratePresignedUrlArgs.builder()

.bucket(bucketName)

.object(filePath)

.method(io.minio.http.Method.GET)

.expiry(30, TimeUnit.MINUTES) // 有效期可调整,最长7天

.build()

);

return presignedUrl.toString();

} catch (Exception e) {

e.printStackTrace();

throw new RuntimeException("生成预签名URL失败,请联系管理员");

}

}

}步骤3:前端调用逻辑

javascript

// 第一步:获取预签名URL

axios.get('/api/get-presigned-url', {

params: {

filePath: 'export/1/20260130/搜索222222222222222222222_0af74cfcbe2765a55f048ec5.xls'

}

}).then(res => {

const presignedUrl = res.data;

// 第二步:通过预签名URL直接下载

const a = document.createElement('a');

a.href = presignedUrl;

a.download = '报表文件.xls'; // 自定义下载文件名

a.click();

// 处理URL过期:若下载失败,提示用户重新获取

}).catch(err => {

alert('下载链接已过期,请重新尝试');

});步骤4:关键配置------MinIO跨域设置

前端直接访问MinIO,需配置跨域规则,否则会出现跨域报错。操作步骤:

-

登录MinIO Console,进入「Settings」→「CORS」;

-

点击「Add Configuration」,配置跨域规则:

-

Origin:填写前端域名(如http://localhost:8080,生产环境填写真实域名,不推荐填*);

-

Methods:勾选GET(下载需用到);

-

Headers:填写*(允许所有请求头);

-

Expose Headers:填写*(允许所有响应头);

-

Max Age:填写3600(缓存跨域配置1小时);

-

-

保存配置,跨域问题即可解决。

3. 优缺点对比

-

优点:安全性较高(URL有有效期,过期失效;凭证不暴露);无需后端中转,大文件下载不占用后端带宽,性能更优;前端直接与MinIO交互,下载速度更快。

-

缺点:需处理URL过期问题(前端需重新获取);无法统一记录下载日志(前端直接访问MinIO);需配置MinIO跨域,增加少量配置成本。

4. 适用场景

适用于大文件下载(如GB级文件),避免后端中转造成的性能瓶颈;也适用于移动端APP下载文件(减少后端依赖,提升下载速度),例如:视频文件、大型压缩包、备份文件等。

5. 生产优化建议

-

有效期合理设置:根据文件大小和使用场景调整,推荐10-60分钟(太短影响用户体验,太长降低安全性);

-

权限前置校验:后端生成URL前,先校验用户是否有该文件的访问权限,避免生成无效URL;

-

过期处理:前端添加URL过期监听,失败时自动重新请求后端生成新URL,提升用户体验。

四、三种方案核心区别总结表

| 对比维度 | 方案一:Bucket公开读取 | 方案二:后端中转下载 | 方案三:预签名URL |

|---|---|---|---|

| 安全性 | 极低(匿名可访问,无权限控制) | 极高(凭证不暴露,多层校验) | 较高(URL有有效期,凭证不暴露) |

| 实现复杂度 | 最低(仅需配置桶策略) | 中等(后端开发中转接口) | 中等(后端生成URL,配置跨域) |

| 后端压力 | 无(前端直接访问MinIO) | 较大(中转文件流,占用带宽/内存) | 极小(仅生成URL,无文件中转) |

| 权限控制 | 无(公开可访问) | 灵活(可添加多层权限校验) | 有限(仅通过URL有效期控制) |

| 跨域需求 | 需配置MinIO跨域 | 无需(前端仅与后端交互) | 需配置MinIO跨域 |

| 适用场景 | 公开非敏感静态资源 | 敏感数据、需严格权限控制的文件 | 大文件下载、移动端APP |

五、生产环境选型建议

-

优先选择方案二(后端中转下载):兼顾安全性与可扩展性,是最稳妥的生产级方案,适用于绝大多数场景,尤其是敏感数据的访问控制。

-

大文件场景选方案三(预签名URL):避免后端中转造成的性能瓶颈,提升下载速度,同时保证安全性,适合视频、大型压缩包等大文件的下载。

-

方案一(公开读取)谨慎使用:仅用于完全公开的非敏感资源,且必须精准限定路径,绝对不能用于敏感数据,避免数据泄露风险。

六、总结

MinIO的AccessDenied错误,核心多为权限配置问题,测试环境的公开桶策略可快速解决问题,但生产环境需坚守「凭证不暴露、权限最小化」的原则。

三种文件访问方案各有优劣,选型的核心是平衡「安全性」「性能」和「业务需求」:敏感数据优先用后端中转,大文件优先用预签名URL,公开资源谨慎用公开读取。同时,生产环境中需做好凭证加密、权限校验、跨域配置等细节,避免出现安全漏洞,确保文件访问的安全与稳定。