禁止外部设备接入公司内网与 WiFi,核心是多层准入控制 + 网络隔离 + 持续监控,从认证、设备、网络、管理四个维度构建防线,兼顾安全与易用性。

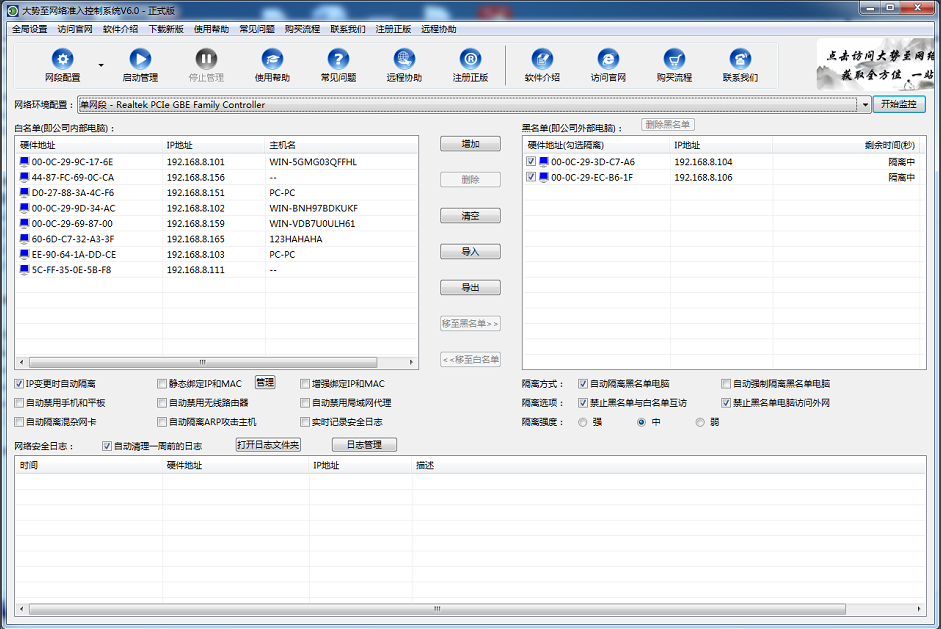

当然,最直接的方法是通过安装网络准入控制系统,如国内使用较为普遍的"大势至网络准入控制系统",在公司管理员电脑安装之后,就可以实时监控接入公司内部网络、连接单位内部wifi的外来电脑、笔记本、平板、手机等,防止网络资源被滥用,同时保护网络安全。如下图所示:

图:大势至网络准入控制系统

一、有线内网:禁止外部电脑接入

1. 强制身份认证(最有效)

- 802.1X 端口认证交换机 / 路由器开启 802.1X,配合 RADIUS 服务器做账号 / 证书认证,未认证设备端口直接阻断,适用于所有办公电脑。

- **NAC(网络准入控制)**先认证、再做终端健康检查(杀毒、补丁、合规),不合规设备自动隔离到修复区,支持有线 / 无线统一管控。

2. 端口与地址管控

- **交换机端口安全(Port Security)**限制单端口仅允许 1--2 个 MAC 地址,超过则端口 shutdown,防止私接交换机 / Hub。

- **MAC+IP 绑定(DHCP Snooping+DAI)**开启 DHCP Snooping,仅信任端口可分配 IP;配合 DAI(动态 ARP 检测),防止 ARP 欺骗与私设静态 IP。

- MAC 白名单(辅助) 仅允许登记设备接入,适合打印机 / IoT 等无认证能力设备;不可单独使用(MAC 易伪造)。

3. 网络隔离与边界防护

- VLAN 分段办公区、服务器区、IoT 区、访客区分开 VLAN,核心区仅开放必要端口,禁止跨 VLAN 默认通信。

- 防火墙 / ACL 策略边界防火墙关闭非必要端口,内网 ACL 限制陌生 IP 访问核心资源。

- 物理隔离核心服务器 / 涉密网段独立物理网络,不与办公网互通。

二、WiFi:防止外来设备连接

1. 强加密 + 企业级认证(必做)

- 加密协议 :用WPA3-Enterprise(优先)或 WPA2-Enterprise,禁用 WPA/WPA2-PSK(共享密码易泄露)。

- 认证方式 :

- 802.1X+RADIUS:员工用域账号 / 证书认证,一人一账号,可审计。

- Portal 认证:访客扫码 / 短信验证,限时 / 限带宽,仅能上网不能访内网。

2. 接入控制与隐藏

- SSID 隔离 设员工 SSID(隐藏) +访客 SSID(公开),员工 SSID 不广播,手动添加连接。

- 禁用弱功能关闭 WPS、QSS、AP 隔离(按需)、DHCP(员工网可静态 IP + 绑定)。

- **无线入侵检测(WIDS/WIPS)**实时监控非法 AP、暴力破解、异常连接,自动告警 / 阻断。

3. 访客网络严格管控

- 访客网仅通互联网,禁止访问内网任何资源。

- 限时(如 8 小时)、限带宽、限连接数,到期自动断开。

- 记录访客手机号 / 时间,可追溯。

三、终端与外设:堵住物理接入

- 终端安全软件管控 USB、蓝牙、红外等外设,禁止未授权设备接入内网电脑,防止数据摆渡。

- 禁用私接路由 / APNAC / 交换机检测私接无线路由,自动阻断端口,防止 "内网变外网"。

- 设备注册制所有接入设备(电脑、手机、打印机)必须 IT 登记,未注册一律拒绝。

四、管理与监控(长效保障)

- 制度规范

- 禁止私接设备、私设 WiFi,违规追责。

- 员工设备必须安装杀毒、补丁、终端代理。

- 持续监控

- 日志审计:记录接入 / 认证 / 异常行为,留存≥6 个月。

- 定期扫描:发现陌生设备、非法 AP、弱密码。

- 应急响应

- 发现非法接入立即断网、溯源、整改。

五、方案选型(按企业规模)

表格

| 规模 | 有线方案 | 无线方案 | 核心工具 |

|---|---|---|---|

| 小型(≤50 人) | MAC 绑定 + 端口安全 | WPA2-Enterprise + 隐藏 SSID | 企业路由器 + 简单 NAC |

| 中型(50--500 人) | 802.1X+NAC+VLAN | WPA3+RADIUS+Portal | 核心交换机 + 专业 NAC |

| 大型 / 高安全 | 零信任(ZTNA)+NAC + 终端检测 | 无线控制器 + WIDS | 准入系统 + EDR + 防火墙 |

六、实施步骤(快速落地)

- 梳理资产:登记所有合法设备 MAC/IP/ 用户。

- 部署认证:有线 802.1X、无线 WPA3-Enterprise。

- 网络分段:VLAN 划分,访客与内网隔离。

- 开启监控:DHCP Snooping、DAI、WIDS。

- 制度落地:培训 + 审计 + 违规处理。