Windows 进程溯源工具 witr:原理、安装与实战

在日常的系统管理与故障排查中,我们经常遇到这样的问题:"这个进程是干什么的?是谁启动它的?为什么它监听在这个端口?" 传统的任务管理器或 netstat 只能提供有限的信息,而要理清进程间的父子关系、服务来源和启动链,往往需要手动追踪多个工具的输出。

witr 正是为解决这一痛点而生的轻量级命令行工具。它的名字源自 "Why Is This Running?" 的缩写,能够通过递归追踪进程的祖先链,快速解释一个进程、端口或文件的来源。本文将基于 witr v0.2.7 版本,详细介绍其功能、安装方法,并通过实际案例演示如何使用它来洞察 Windows 系统中的隐藏关系。

1. witr 是什么?

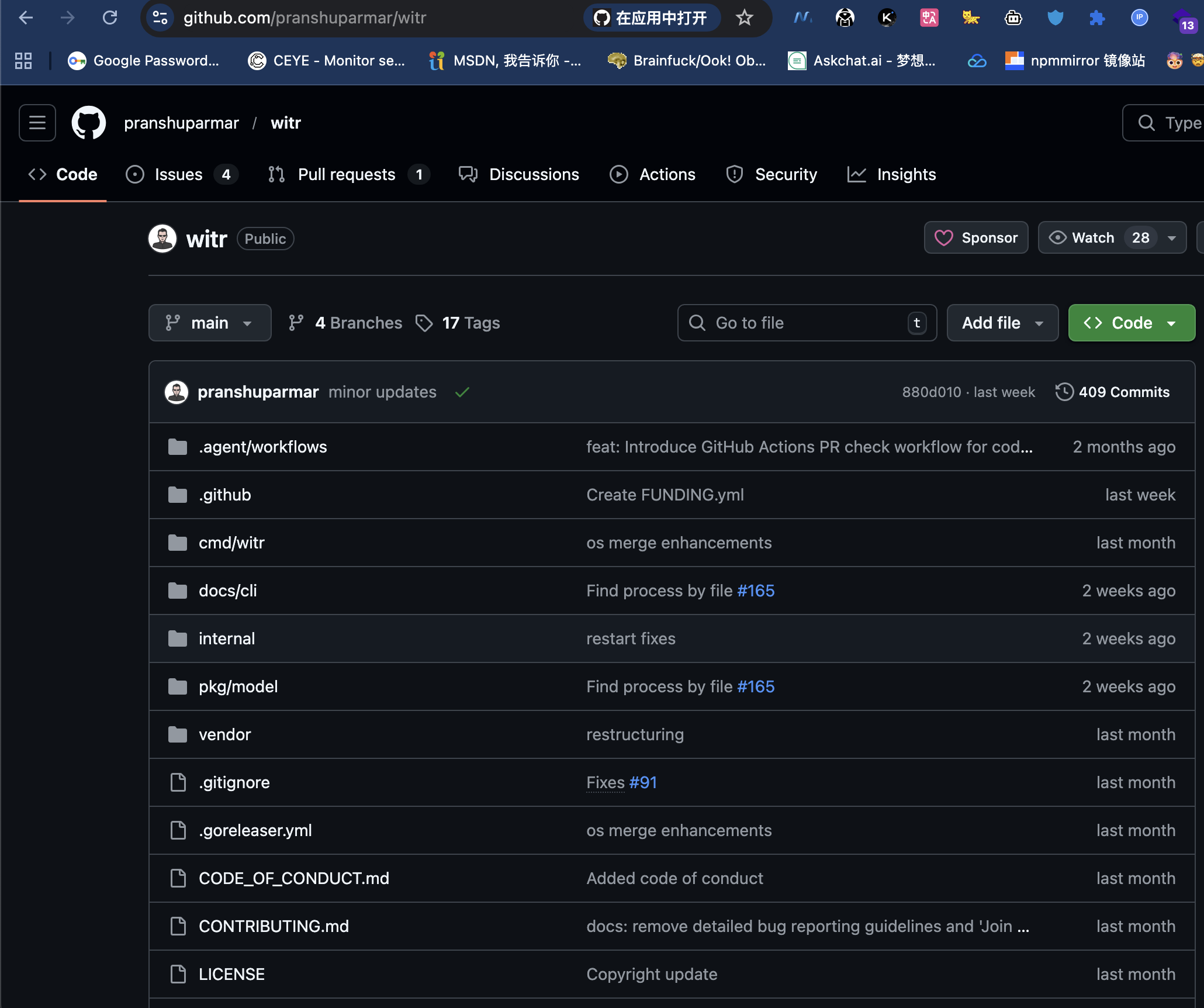

witr 是一个开源的跨平台进程分析工具,由 pranshuparmar 开发,托管在 GitHub 上。它能够:

- 根据进程名称、PID、监听的端口或被占用的文件,定位目标进程。

- 递归追踪进程的父进程链,直到系统初始化进程(如

init、wininit),并以清晰的方式展示启动路径。 - 显示进程的详细信息,包括用户、服务名、启动时间、环境变量、网络监听地址等。

- 标记可疑特征(如进程名称与服务名称不匹配、父进程异常等),帮助安全分析。

- 支持多种输出格式(普通文本、JSON、树形结构),便于集成到脚本或自动化工具中。

witr 的设计哲学是"一条命令,说清来龙去脉",它尤其适用于 Windows 环境下的恶意软件排查、服务调试和系统审计。

2. 核心功能速览

通过 witr -h 可以查看完整的命令行选项:

witr explains why a process or port is running by tracing its ancestry.

Usage:

witr [process name] [flags]

Examples:

witr nginx # 按进程名模糊查找

witr --pid 1234 # 按 PID 查找

witr --port 5432 # 查找监听指定端口的进程

witr --file /var/lib/dpkg/lock # 查找占用文件的进程

witr bun --exact # 精确匹配进程名

witr postgres --tree # 显示完整的进程树

witr docker --warnings # 只显示警告信息

witr node --env # 显示环境变量

witr sshd --short # 单行简洁输出

witr redis --no-color # 禁用颜色

witr chrome --json # JSON 格式输出

witr mysql --verbose # 显示扩展信息(内存、I/O、文件描述符)

witr --port 8080 --env --json # 组合多个标志

Flags:

--env 显示环境变量

-x, --exact 精确匹配进程名(不进行子串模糊搜索)

-f, --file string 根据文件路径查找占用进程

-h, --help 显示帮助

--json 输出 JSON

--no-color 禁用彩色输出

-p, --pid string 根据 PID 查找

-o, --port string 根据端口号查找

-s, --short 只显示祖先链摘要

-t, --tree 以树形显示祖先链

--verbose 显示扩展信息(内存、I/O、文件描述符)

-v, --version 显示版本

--warnings 只显示警告信息从这些选项可以看出,witr 不仅可以查进程,还能通过端口或文件反向定位进程,功能十分全面。

3. 安装 witr

witr 提供预编译的二进制文件,支持 Windows、Linux、macOS 和 FreeBSD 的多种架构(amd64 / arm64)。你可以在 GitHub Releases 页面下载对应平台的版本。

3.1 下载地址

项目发布页:

https://github.com/pranshuparmar/witr/releases/tag/v0.2.7

以 Windows ARM64 为例,下载 witr-windows-arm64.zip,然后解压即可得到 witr.exe。

3.2 验证文件完整性

每个发布包都附带了 SHA256 校验和,建议下载后验证,确保文件未被篡改。例如,对于 witr-windows-arm64.zip,其 SHA256 为:

b6d06ad9fee1dbcfb1b37cbfe5...在 PowerShell 中可以使用以下命令计算哈希值并与官方值比对:

powershell

PS C:\Mac\Home\Downloads\witr-windows-arm64> Get-FileHash ..\witr-windows-arm64.zip -Algorithm SHA256

Algorithm Hash Path

--------- ---- ----

SHA256 B6D06AD9FEE1DBCFB1B37CBFE56F3A5AF999A9039523676CE17826D5EC7BD626 C:\Mac\Home\Downloads\witr-windows-arm64.zip3.3 跨平台使用

witr 是使用 Go 语言编写的单文件二进制,无需安装依赖。下载后可直接在命令行中运行。建议将存放 witr.exe 的目录添加到系统的 PATH 环境变量中,以便全局调用。

4. 实战案例:分析 prl_tools_service.exe

下面我们使用用户提供的实例,一步步解析 witr 的输出信息。在 Windows 命令提示符中执行:

cmd

witr.exe -p 3404假设目标 PID 为 3404,对应的进程是 prl_tools_service.exe。witr 输出如下(为便于阅读,已整理为文本):

Target : prl_tools_service.exe

Process : prl_tools_service.exe (pid 3404)

User : NT AUTHORITY\SYSTEM

Service : Parallels Tools Service

Command : prl_tools_service.exe

Started : 15 days ago (Wed 2026-02-04 21:08:40 +08:00)

Why It Exists :

svchost.exe (pid 984) → DllHost.exe (pid 560) → wininit.exe (pid 668) → services.exe (pid 820) → prl_tools_service.exe (pid 3404)

Source : Parallels Tools Service (windows_service)

Registry Key : HKLM\SYSTEM\CurrentControlSet\Services\Parallels Tools Service

Listening : 127.0.0.1:30631

Warnings :

• Service name and process name do not match4.1 输出信息解读

基础信息

- Target:查询的目标进程名称。

- Process:进程的实际名称和 PID,确认目标无误。

- User :运行该进程的用户,这里是

NT AUTHORITY\SYSTEM,即本地系统账户,具有最高权限。通常系统服务都以该账户运行。 - Service:对应的 Windows 服务显示名,说明该进程是作为服务启动的。

- Command:启动命令行,这里只显示了可执行文件名(完整路径可能因长度被省略)。

- Started:进程启动时间,显示为"15 天前",表明该服务随系统启动且长期运行。

启动链分析 (Why It Exists)

这是 witr 的核心功能------展示进程的父进程链,以箭头表示父子关系:

svchost.exe (pid 984) → DllHost.exe (pid 560) → wininit.exe (pid 668) → services.exe (pid 820) → prl_tools_service.exe (pid 3404)这条链说明了 prl_tools_service.exe 是如何被启动的:

- 最终父进程是

services.exe(服务控制管理器),这是 Windows 中所有服务的共同父进程。 - 但链中出现了

svchost.exe和DllHost.exe,这是因为某些服务通过 COM 方式激活,svchost调用DllHost来承载服务,最终追溯到wininit.exe(Windows 初始化进程)和services.exe。 - 整个链条完整且符合 Windows 服务启动的正常流程,没有异常。

来源与注册表

- Source 指明该进程是一个 Windows 服务,并给出服务的注册表键路径。这可以帮助我们查看服务的详细配置(如启动类型、依赖关系等)。

- 在注册表编辑器中导航到

HKLM\SYSTEM\CurrentControlSet\Services\Parallels Tools Service,可以找到服务对应的可执行文件路径、参数等信息。

网络监听

Listening : 127.0.0.1:30631表示该进程正在监听本地回环地址的 30631 端口。这通常是用于本地进程间通信,不对外暴露,安全风险较低。

警告

- "Service name and process name do not match":服务显示名与进程文件名不一致。这在 Windows 中很常见,因为服务名可以包含空格和描述性词语,而进程文件名通常较短。此处并无安全风险,只是提示二者名称不同。

4.2 该进程是什么?

prl_tools_service.exe 是 Parallels Desktop 虚拟机软件安装在 Windows 客户机中的工具服务(Parallels Tools)。它负责提供虚拟机与宿主机之间的增强功能,如鼠标平滑切换、剪贴板共享、文件拖放、时间同步等。由于 Parallels Tools 通常随系统启动并以 SYSTEM 权限运行,其行为和位置都是正常的。

通过这个案例,我们可以看到 witr 如何快速验证一个进程的合法性,并给出详尽的背景信息。

5. 更多实用场景

除了按 PID 查询,witr 在其他场景下同样高效。

5.1 根据端口查找进程

当你发现某个端口被占用,但不知道是哪个程序时:

cmd

witr --port 30631witr 会找出监听该端口的进程,并显示其详细信息。这在排查 Web 服务器端口冲突或未知服务时非常有用。

5.2 查看进程树

想要更直观地看到进程的整个家族树,可以使用 --tree 参数:

cmd

witr prl_tools_service.exe --tree输出将以树状结构展示父进程及其子进程,方便理解进程的层次关系。

5.3 仅显示警告信息

在安全分析中,我们可能只关心异常特征,比如进程名称与映像路径不匹配、可疑的父进程、暴露的端口等:

cmd

witr --port 4444 --warnings如果发现某个进程监听在非常用端口,且父进程是浏览器或 Office 软件,就需要警惕。

5.4 输出 JSON 供脚本处理

自动化场景下,JSON 格式是最佳选择:

cmd

witr --pid 3404 --json | jq .可以轻松将结果传递给其他工具(如 jq、PowerShell)进行进一步处理。

5.5 显示环境变量

某些恶意软件会通过环境变量传递配置信息,使用 --env 可以查看进程的所有环境变量:

cmd

witr malware.exe --env6. 安全注意事项

- 权限要求:在 Windows 上,某些进程信息(如其他用户的进程、系统进程)可能需要以管理员身份运行 witr 才能访问。建议在需要时右键选择"以管理员身份运行"命令提示符。

- 误报判断:witr 的警告是基于启发式规则,如"服务名与进程名不匹配"这类警告在很多合法软件中也存在,需要结合上下文判断。

- 跨平台限制:虽然 witr 支持 Linux/macOS,但某些 Windows 特有的信息(如服务注册表键)在其他平台上可能无法显示。

7. 总结

witr 是一款简洁而强大的进程溯源工具,它通过追踪进程祖先链,帮助我们快速理解"这个进程为什么在运行"。无论是系统管理员排查服务故障,还是安全分析师调查可疑进程,witr 都能提供清晰、准确的答案。

本文以 v0.2.7 版本为基础,结合真实案例演示了其核心功能。如果你经常与 Windows 进程打交道,不妨将 witr 收入工具箱,它将成为你诊断系统问题的得力助手。

项目地址 :

https://github.com/pranshuparmar/witr

下载地址 :

https://github.com/pranshuparmar/witr/releases

参考资料:

- 官方帮助文档(

witr -h) - GitHub 仓库 README