一、引言

在信息化时代,数据资产已成为企业运营的核心,其安全性直接关系到企业的生存与发展。然而,随着网络技术的飞速发展,数据泄露、黑客攻击等安全威胁日益增多,给企业的数据资产安全带来了严峻挑战。因此,构建多层次、全方位的数据安全防护体系,守护企业核心数据资产安全,已成为当前企业亟待解决的问题。

二、数据资产安全的重要性

数据资产作为企业的重要资源,包含了客户信息、商业机密、技术专利等关键信息。一旦数据泄露或被非法获取,将给企业带来不可估量的损失。首先,客户信息的泄露将导致企业信誉受损,影响客户信任度和忠诚度;其次,商业机密的泄露将使企业失去竞争优势,甚至面临被竞争对手超越的风险;最后,技术专利的泄露将使企业面临知识产权纠纷,增加法律风险。因此,保障数据资产安全,对于企业的长远发展具有重要意义。

三、数据资产安全面临的威胁

****1、外部攻击:****黑客通过恶意软件、钓鱼网站等手段,攻击企业网络,窃取或篡改数据资产。

****2、内部泄露:****企业员工因疏忽、利益诱惑等原因,泄露企业数据资产。

****3、系统漏洞:****企业信息系统存在安全漏洞,被黑客利用进行攻击。

****4、供应链风险:****企业合作伙伴或供应商的数据安全问题,可能波及到企业自身的数据资产安全。

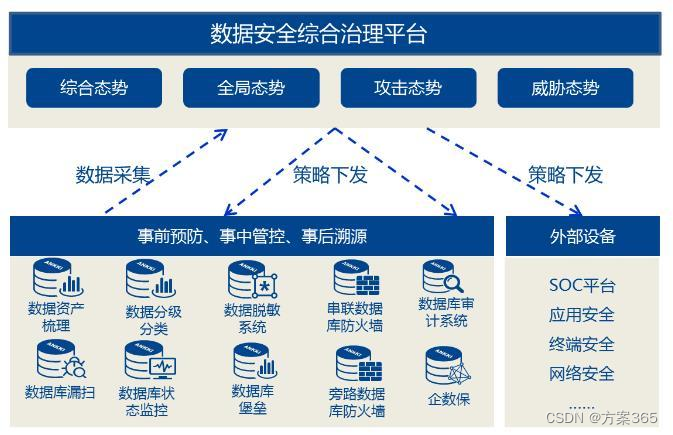

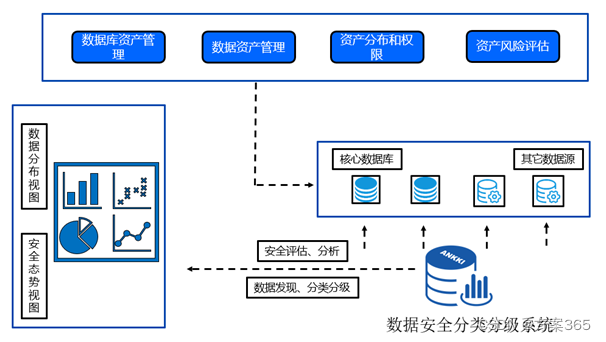

四、构建多层次、全方位的数据安全防护体系

为了应对数据资产安全面临的威胁,企业需要构建多层次、全方位的数据安全防护体系。具体包括以下几个方面:

****1、物理安全:****加强数据中心、服务器等物理设施的安全防护,确保设备不被非法侵入或破坏。

****2、网络安全:****采用防火墙、入侵检测系统等网络安全设备,防止外部攻击;同时,加强网络访问控制,确保只有经过授权的用户才能访问企业网络。

****3、数据加密:****对敏感数据进行加密处理,确保数据在传输和存储过程中的安全性。采用强加密算法和密钥管理机制,确保加密过程的安全可靠。

****4、身份认证与访问控制:****建立完善的身份认证机制,确保只有经过认证的用户才能访问企业数据资产。同时,根据用户角色和权限,设置不同的访问控制策略,防止数据泄露和滥用。

****5、数据备份与恢复:****建立数据备份和恢复机制,确保在数据丢失或损坏时能够迅速恢复。采用分布式存储、容灾备份等技术手段,提高数据备份的可靠性和恢复效率。

****6、安全审计与监控:****通过安全审计和监控工具,实时监控企业数据资产的安全状况。及时发现并处理安全事件,防止安全威胁的扩散。同时,对安全事件进行记录和分析,为企业的安全管理提供有力支持。

****7、员工安全培训:****加强员工的安全意识培训,提高员工对数据资产安全的认识和重视程度。让员工了解数据资产安全的重要性以及自身的安全责任,从而降低内部泄露的风险。

****8、法律合规与风险管理:****遵守相关法律法规和政策要求,确保企业数据资产的安全合规性。同时,建立风险管理机制,对企业的数据资产进行风险评估和监控,及时发现并处理潜在的安全风险。

五、实施建议

为了有效实施多层次、全方位的数据安全防护体系,企业需要采取以下措施:

- 制定完善的数据安全管理制度和规范,明确各级人员的安全职责和权限。

- 加强与供应商和合作伙伴的沟通与合作,共同维护供应链的数据安全。

- 引入专业的安全团队和技术支持,提高企业的数据安全防护能力。

- 定期进行安全演练和评估,检验数据安全防护体系的有效性并及时发现存在的问题。

- 加大对数据安全的投入力度,确保数据安全防护体系的持续运行和更新。

六、结论

数据资产安全是企业信息化建设的重要组成部分,也是企业持续发展的关键因素。构建多层次、全方位的数据安全防护体系,是保障企业核心数据资产安全的有效途径。企业需要从物理安全、网络安全、数据加密、身份认证与访问控制、数据备份与恢复、安全审计与监控、员工安全培训以及法律合规与风险管理等方面入手,全面提升企业的数据安全防护能力。同时,企业还需要加强内部管理、加强合作与沟通以及加大投入力度等措施的实施,确保数据安全防护体系的持续运行和更新。只有这样,企业才能在这场数据资产安全保卫战中取得胜利,守护好自身的核心数据资产安全。