在一家大型金融机构的安全运营中心,安全分析员发现了一条普通的登录失败日志。单独看来,这似乎只是用户输入错误。但几分钟后,系统陆续出现来自不同 IP 的重复登录、权限提升操作和数据库访问请求。

这些零散事件单独看都很正常,但当日志被整合后,一个潜在的攻击链条逐渐显现------黑客正通过暴力破解与权限提升渗透内部系统。

这正是许多企业面临的共同难题:单条日志看似安全,整体分析却揭示隐藏的威胁。 只有依靠日志关联分析,才能从海量日志中发现攻击模式。

一、事件日志相关性:从单点检测到整体防御

传统的日志审计或管理工具更多停留在单点分析层面,而日志关联分析则进一步挖掘日志之间的逻辑关系,揭示看似独立事件背后的攻击模式。

EventLog Analyzer 的"事件相关引擎"便是这种分析的核心。它能够将来自不同设备、系统和应用的事件进行智能关联,通过时间序列、字段匹配与规则识别等手段,发现潜在的攻击行为。例如:

多次登录失败后伴随的成功登录可能意味着暴力破解;

系统配置修改后紧接着的文件删除可能预示数据篡改;

通过这种事件日志相关性分析,安全团队不仅能"看见"日志,更能从中"读懂"威胁。

二、EventLog Analyzer:实时关联分析的核心能力

作为成熟的日志审计与日志管理工具,EventLog Analyzer 的实时事件相关引擎,靠着丰富实用的功能,成为企业安全防护的 "核心帮手",关键能力体现在这几点:

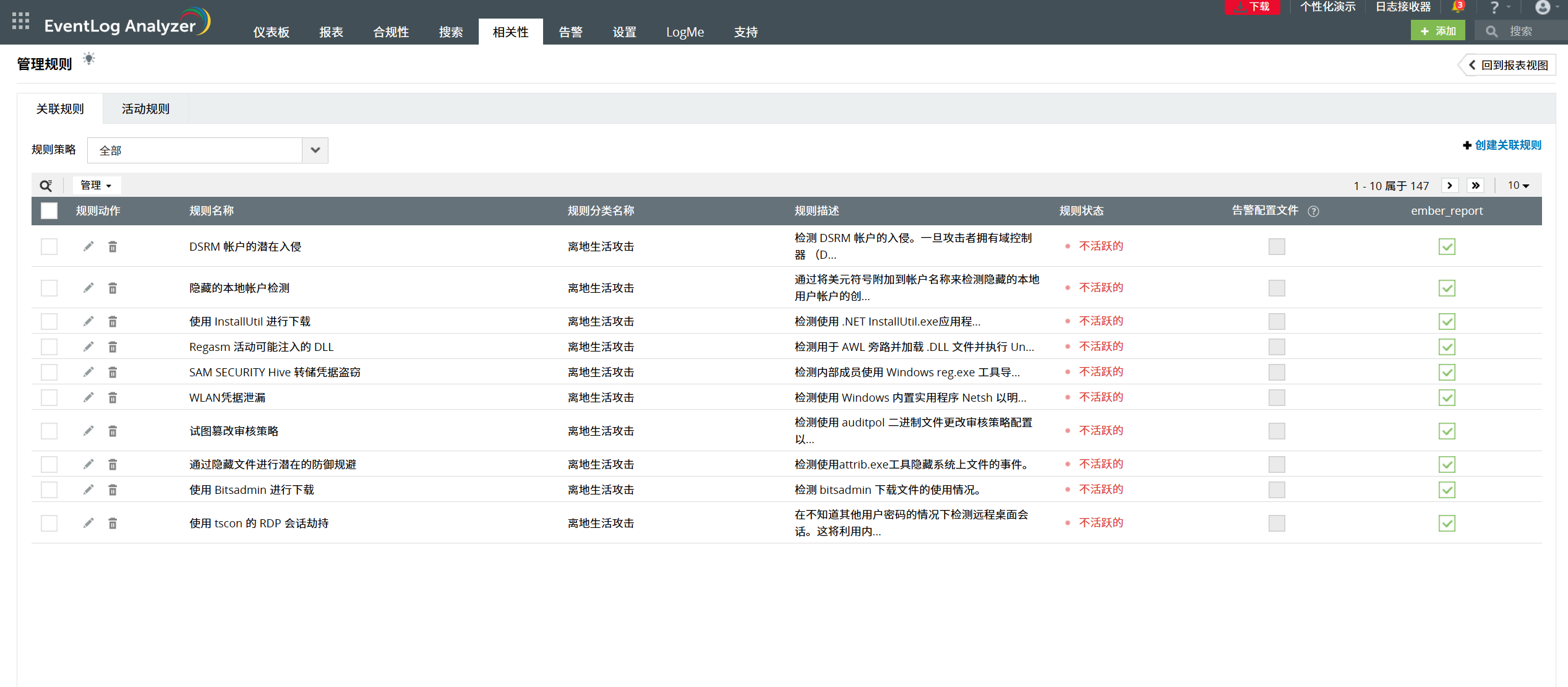

1. 预定义规则:开箱即用,快速防常见攻击

工具内置 30 多个预定义 SIEM 相关规则,覆盖暴力破解、SQL 注入、勒索软件、非法加密采矿等多种攻击类型。不用复杂设置,企业很快就能启用这些规则,实时监测已知威胁,让日志关联分析从部署好就能发挥作用。

示例 1:暴力破解检测规则。当同一 IP 地址在 10 分钟内,对同一账号发起 5 次以上登录失败请求时,预定义规则会自动关联这些分散的 "登录失败" 日志,判定为暴力破解尝试,立即触发告警。运维人员收到通知后,可快速封禁该 IP,阻止黑客进一步攻击。

示例 2:SQL 注入攻击检测规则。规则已预设常见 SQL 注入特征代码,当 Web 服务器日志中出现包含 "UNION SELECT""OR 1=1" 等恶意字符的 URL 请求时,工具会关联该请求的来源 IP、访问时间、目标页面等日志信息,快速识别 SQL 注入攻击,避免数据库被非法访问。

2. 可视化界面:攻击态势一眼看清

概述仪表板会展示每个攻击模式的详细报表,还有全局攻击情况,支持深入分析;时间线视图用图表呈现攻击模式的日志顺序,IT 团队能直观掌握攻击轨迹,轻松找到攻击源头。

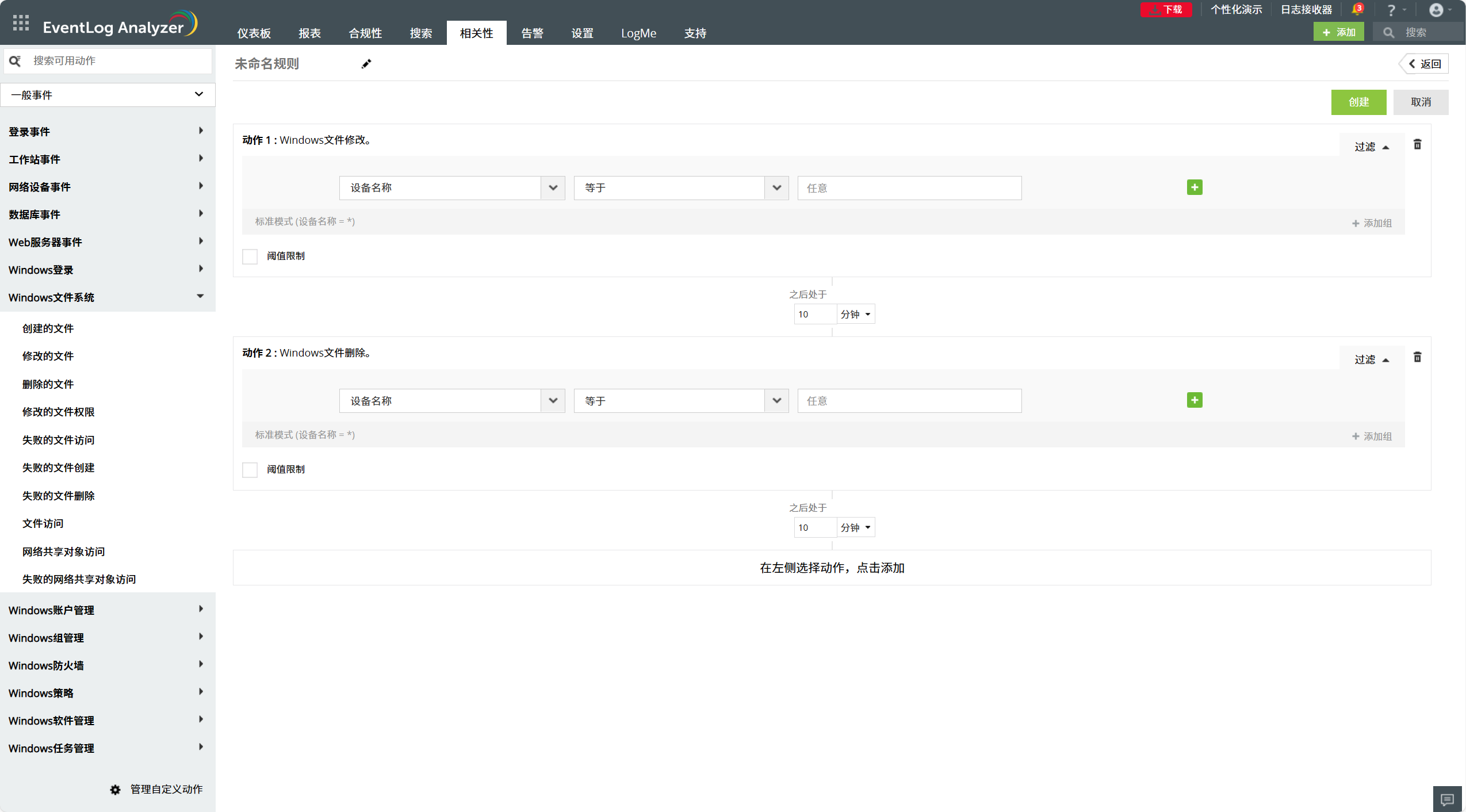

3. 灵活自定义:贴合企业个性化安全需求

借助简单易懂的规则构建器,用户能通过拖放操作,用 100 多个网络事件定义新的攻击模式,还能灵活调整操作顺序;可以设置字段过滤器,指定触发告警的条件,比如事件发生次数、间隔时间,还能给规则加分类和描述;如果规则误报太多,或者没及时识别攻击,随时能编辑优化,让事件日志相关性分析更符合企业实际情况。

4. 全方位告警与管理:风险不遗漏,管理更高效

支持设置电子邮件、短信即时告警,一旦出现攻击模式,第一时间通知相关人员;在单个页面就能完成规则的启用、禁用、删除和通知配置,还能通过列选择器自定义报表显示内容;可以设置计划报表,自动生成并分发,让日志管理与日志审计工作高效落地。

三、事件相关报表:覆盖多场景威胁,精准防护

EventLog Analyzer 的预定义相关报表,针对不同攻击场景精准发力,给企业安全防护添助力:

用户帐户威胁:监测暴力尝试、登录失败等异常,守住账号安全;

Web 服务器威胁:分析恶意 URL 请求、SQL 注入等黑客攻击;

数据库威胁:防范大规模数据删除、未授权备份等数据泄露风险;

勒索软件与文件完整性威胁:检测异常文件修改、权限变更,保护核心数据;

系统与加密货币威胁:识别 Windows/Unix 系统恶意活动,监测 CPU 异常峰值,防范非法加密采矿。

四、总结

随着攻击手法的不断演进,企业的防御重点正从"事后响应"转向"实时检测与预防"。EventLog Analyzer 的实时事件相关引擎正是这种主动防御理念的体现。

通过整合日志管理、日志审计与事件关联分析,企业能够构建统一的安全视图,快速识别潜在威胁,并以数据驱动的方式持续优化防护策略。

在安全运营的世界中,日志不只是记录,更是预警系统的核心语言。借助 EventLog Analyzer,让每一条日志都成为守护企业安全的重要信号