前言

DVWA代表Damn Vulnerable Web Application,是一个用于学习和练习Web应用程序漏洞的开源漏洞应用程序。它被设计成一个易于安装和配置的漏洞应用程序,旨在帮助安全专业人员和爱好者了解和熟悉不同类型的Web应用程序漏洞。

DVWA提供了一系列的漏洞场景和练习环境,用户可以通过攻击这些漏洞场景来学习和实践漏洞利用技术。这些漏洞包括常见的安全问题,如SQL注入、跨站脚本攻击(XSS)、文件包含漏洞等。通过攻击这些漏洞,用户可以了解漏洞的原理、影响和防御方法。

DVWA提供了不同的安全级别,从低到高,以满足不同技能水平的用户需求。用户可以根据自己的能力选择适当的安全级别,并进行相应的练习和挑战。

DVWA还提供了一些额外的功能和工具,如Web代理、密码破解、弱密码检测等,以帮助用户更好地理解和处理漏洞问题。

总之,DVWA是一个用于学习和练习Web应用程序漏洞的开源应用程序。它提供了一系列的漏洞场景和练习环境,帮助安全专业人员和爱好者提高对Web应用程序安全的理解和实践能力。通过使用DVWA,用户可以加深对Web应用程序漏洞的认识,并学习如何有效地保护Web应用程序免受攻击

介绍

文件包含(File Inclusion)攻击是一种通过将文件内容包含到应用程序中执行,从而实现恶意行为的攻击方式。文件包含漏洞常见于动态构建页面或加载配置文件的 Web 应用程序中,如果用户输入未经适当验证就被用来构建文件路径,攻击者可能利用这些漏洞执行任意代码或读取系统上的敏感文件。

文件包含漏洞分为两种主要类型:

- 本地文件包含(Local File Inclusion,LFI):攻击者通过包含服务器上的本地文件,执行或读取文件内容。

- 远程文件包含(Remote File Inclusion,RFI):攻击者通过包含远程服务器上的文件,实现远程代码执行。

一、文件包含的原理

文件包含漏洞通常出现在使用动态输入构建文件路径的情况下。例如,PHP 中的 include 或 require 函数会根据给定的文件路径包含并执行文件。如果文件路径包含用户输入且未进行适当验证,攻击者可以通过构造恶意输入,操控应用程序包含任意文件。

二、防御措施

-

严格输入验证

- 对用户输入进行严格验证和过滤,确保仅允许合法的文件路径。

- 使用白名单机制,确保包含的文件是预定义的合法文件。

-

禁止外部 URL 包含

- 禁用远程文件包含功能,配置

php.ini文件中allow_url_include设置为Off。

- 禁用远程文件包含功能,配置

-

使用安全的文件包含方式

- 使用安全的文件路径和名称,不直接使用用户输入构建文件路径。

- 将包含的文件存储在特定目录中,并限制目录访问权限。

-

错误处理和日志记录

- 实现适当的错误处理和日志记录机制,防止攻击者通过错误信息获取服务器文件结构。

-

最小特权原则

- 限制 Web 服务器用户的权限,确保其只能访问必要的文件和目录。

一、Low

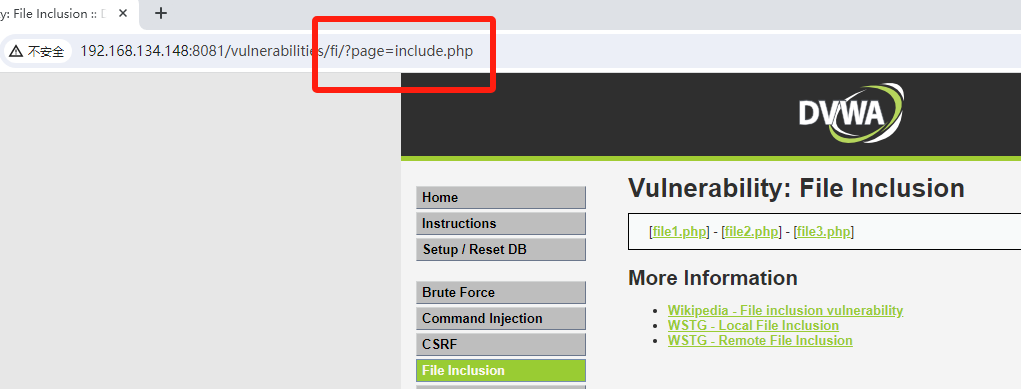

第一关很明显

直接利用漏洞尝试访问其他文件

二、Medium

源码如下

php

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\\" ), "", $file );

?> 采用双写的方式绕过访问文件

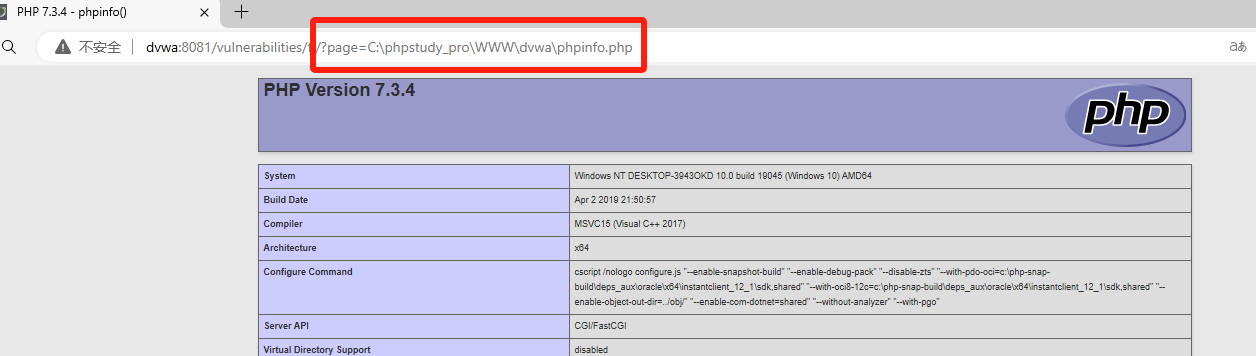

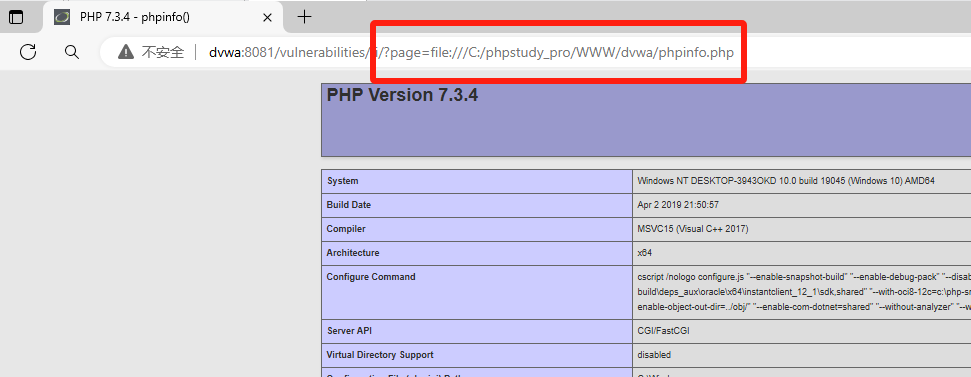

三、High

源码如下

php

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?> fnmatch() 函数根据指定的模式来匹配文件名或字符串

要求 page 参数的开头必须是 file,构造 payload

bash

?page=file:///C:/phpstudy_pro/WWW/dvwa/phpinfo.php

四、结论

文件包含攻击是一种常见且严重的 Web 安全漏洞,攻击者可以利用这些漏洞读取敏感文件或执行任意代码。为了防止文件包含漏洞,开发者应采取多层次的防御措施,包括严格的输入验证、使用白名单机制、禁用远程文件包含、使用安全的文件包含方式、实现错误处理和日志记录以及遵循最小特权原则。通过这些措施,可以有效提升 Web 应用程序的安全性,防止文件包含攻击带来的风险。