目录

- [0x00 介绍](#0x00 介绍)

- [0x01 安装](#0x01 安装)

- [0x02 使用](#0x02 使用)

-

- [1. 设置代理](#1. 设置代理)

- [2. 请求头配置](#2. 请求头配置)

- [3. 编码器](#3. 编码器)

0x00 介绍

蚁剑(AntSword)是一个webshell管理工具。

官方文档:https://www.yuque.com/antswordproject/antsword

0x01 安装

在kali中安装蚁剑,分为两部分,先安装加载器Loader,再加载核心代码。

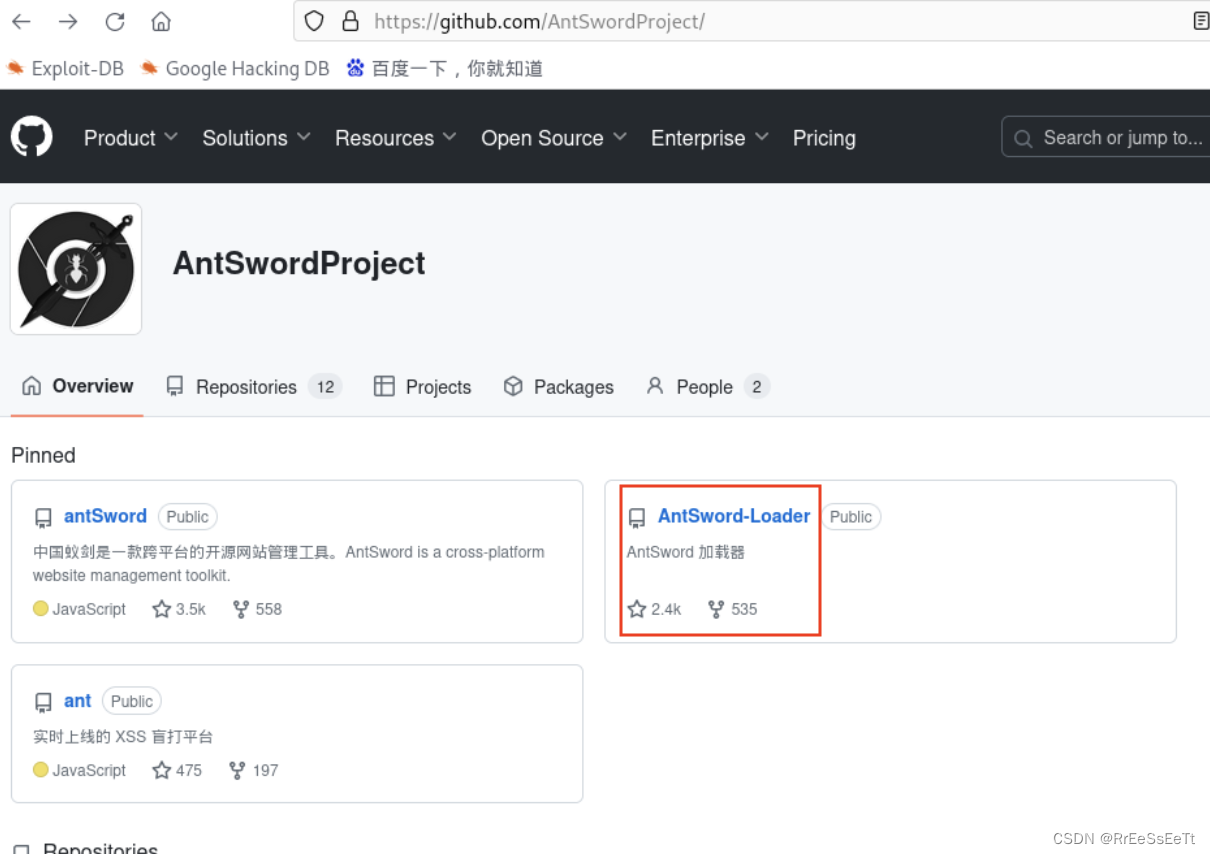

下载链接:https://github.com/AntSwordProject

左边的是源码,下载选择右边的AntSword-Loader加载器。

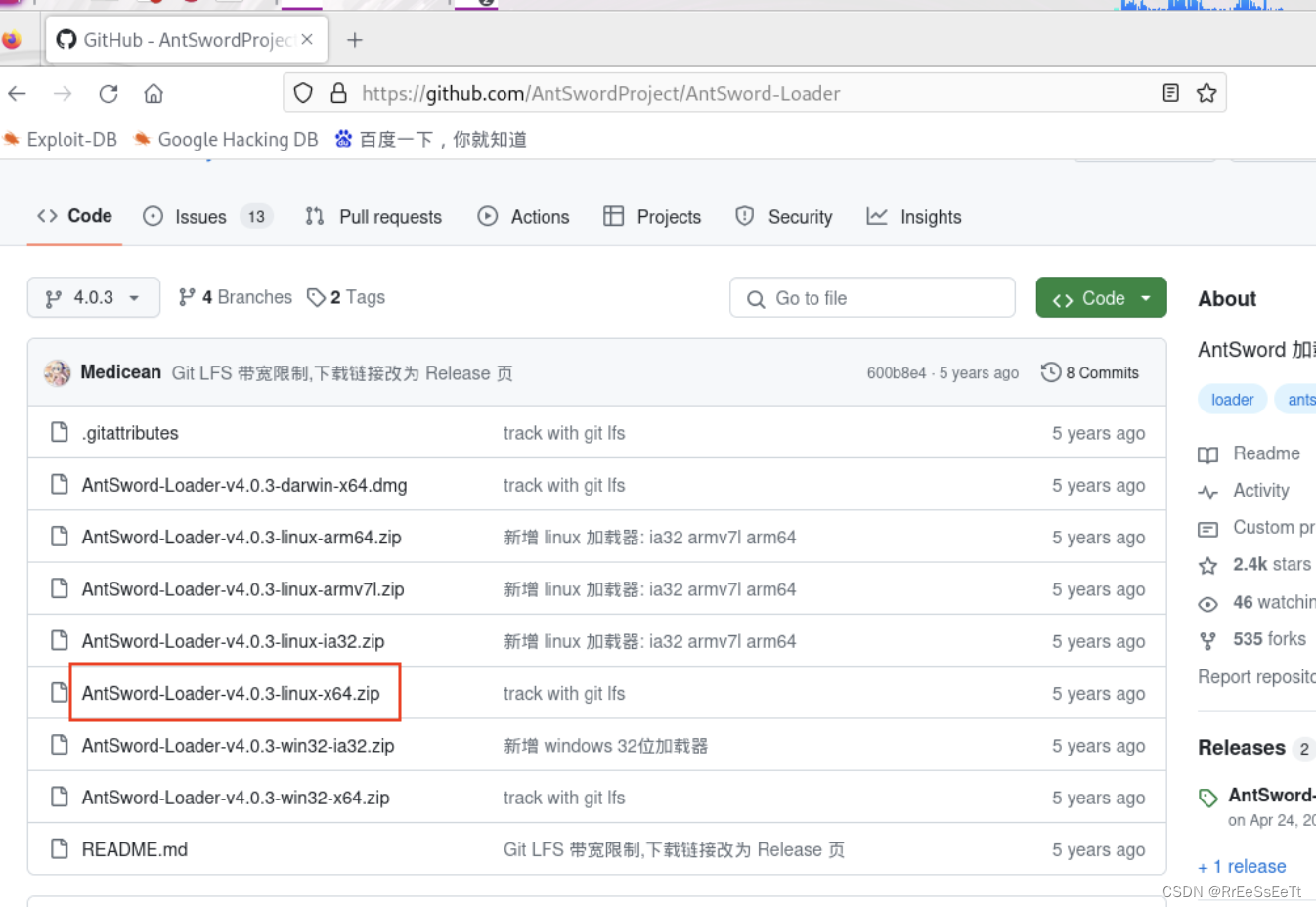

在vm的kali中安装,所以选择Linux_x64版本的。

解压以后我把目录重命名为AntSword-Loader。

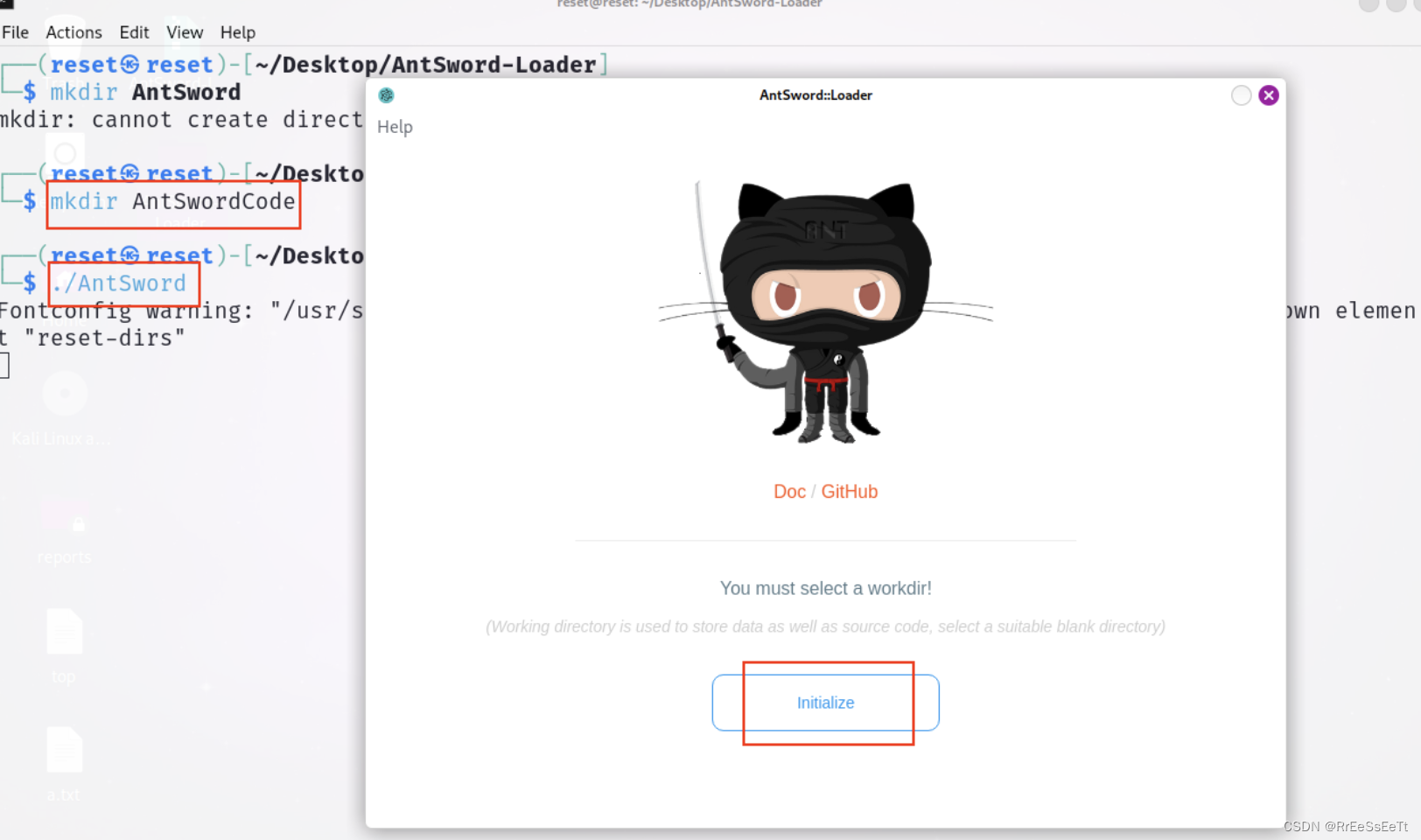

进入AntSword-Loader目录,新建一个目录AntSword用来存放一会要下载的核心代码:mkdir AntSwordCode

加载核心源代码:./AntSword

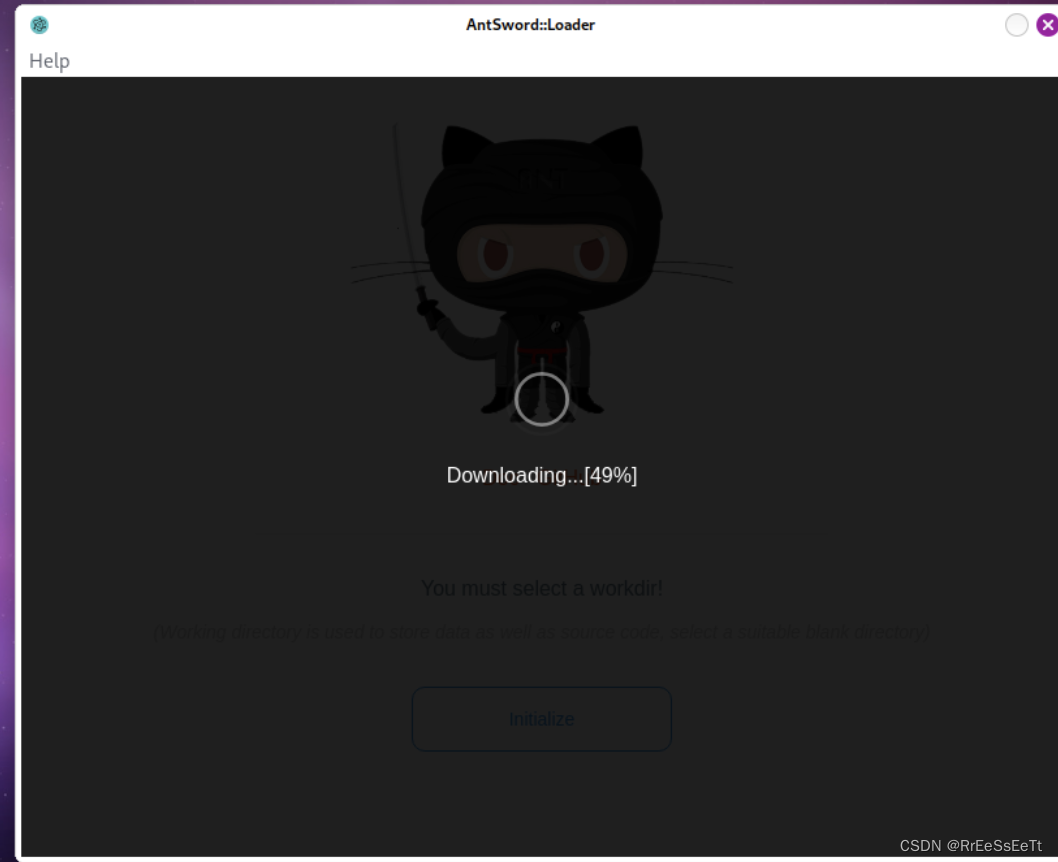

上面的弹窗里点击Initialize,指定刚才创建的存放核心源代码的目录AntSwordCode,等待下载,下载完成会自动退出。

每次启动蚁剑都是在加载器的目录AntSword-Loader中执行 ./AntSword 。

0x02 使用

使用教程在开头贴出来的官方文档里基本都有,有几个技巧单独列一下。

1. 设置代理

设置代理的作用:连接处于内网中的shell,加快连接速度,隐藏自身,与burpsuite配合使用。

日常使用的时候,设置代理最主要的目的就是隐藏自身。

与bp配合使用:在蚁剑中将代理设置成127.0.0.1/8080(和bp一样),就可以用bp抓包看蚁剑的数据包。

2. 请求头配置

蚁剑最明显的流量特征就是User-Agent。所以需要使用定制的User-Agent,这时候就在请求信息配置中修改。修改好后可以用bp抓包看一下是否修改成功。

还可以在请求信息配置中修改cookie等,或者在post数据中添加特定的字段。

3. 编码器

如果不进行编码设置,那我们注入的代码基本就是明文传输。如果目标机器有防火墙之类的设备,就会很难连接上sell。

连接shell时要选好对应的编码器和解码器。