漏洞简介

参考内容:

CVE-2019-12272 OpenWrt图形化管理界面LuCI命令注入分析 | Math & Sec ,HACHp1的个人博客

CVE-2019-12272 OpenWrt图形化管理界面LuCI命令注入分析_openwrt 图形界面-CSDN博客

exploits/CVE-2019-12272 at master · oreosES/exploits · GitHub

OpenWrt LuCI是一款用于OpenWrt(Linux发行版)的图形化配置界面

OpenWrt LuCI 0.10及之前版本中的admin/status/realtime/bandwidth_status和admin/status/realtime/wireless_status端点存在命令注入漏洞。该漏洞源于外部输入数据构造可执行命令过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞执行非法命令。

漏洞原理分析

漏洞环境搭建

本次实验我们采用的openwrt的版本是Chaos Calmer OpenWrt 15.05.1

具体实验环境的下载地址如下:

https://archive.openwrt.org/chaos_calmer/15.05.1/x86/64/openwrt-15.05.1-x86-64-combined-ext4.img.gz

(ps:切记选择镜像的时候 要选择x86下的64的镜像 选择错的话 可能windows下没有办法运行或者vmware启动后会出错 选择一定要严格选择镜像的版本)

我们采用和之前2020-7982漏洞相同的安装和部署方式,详情见CVE-2020-7982 OpenWrt 远程命令执行漏洞学习(完结)_openwrt 漏洞-CSDN博客

我们也将其转换完格式后导入到vmware中,并且也确保其和kali的网络是可以互相ping通相互访问的,后续的攻击操作我们都将在kali机器中进行模拟。

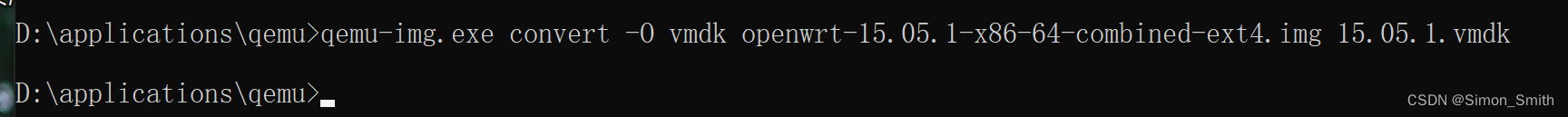

具体的格式转换如下图

qemu-img.exe convert -O vmdk openwrt-15.05.1-x86-64-combined-ext4.img 15.05.1.vmdk转换完毕后,我们尝试导入到vmware中进行安装

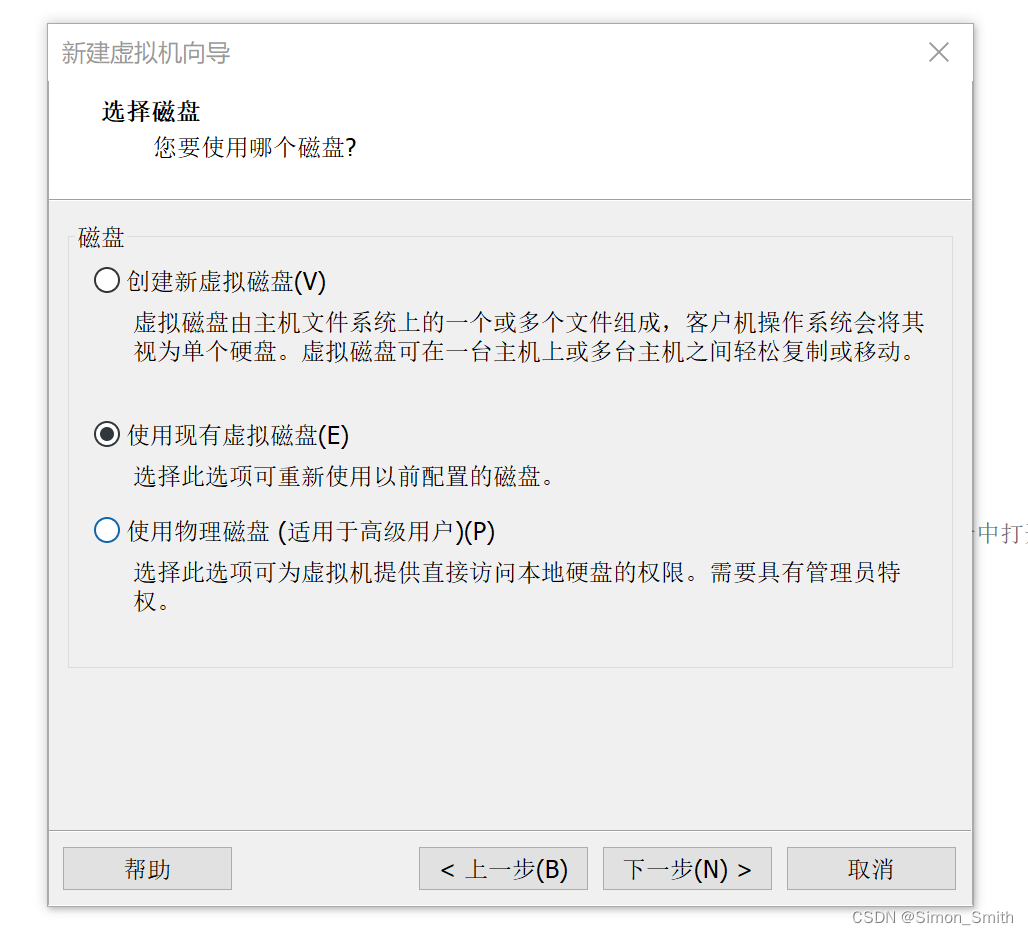

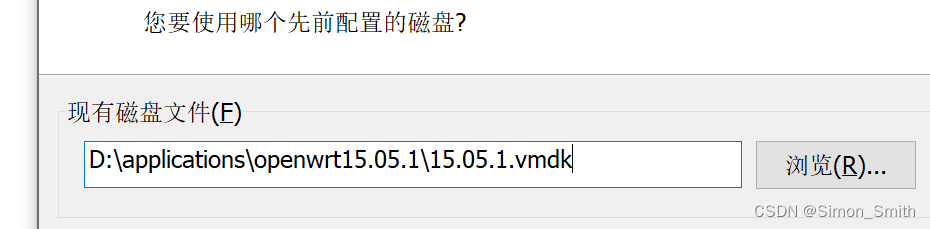

安装时记得选择

指定完我们转换完的磁盘后,就可以成功在vmware中运行