一、实验拓扑图

二、实验要求

1.DMZ区内的服务器,办公区仅能在办公时间内(9:00 - 18:00)可以访问,生产区的设备全天可以访问

2.生产区不允许访问互联网,办公区和游客允许访问互联网

3.办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

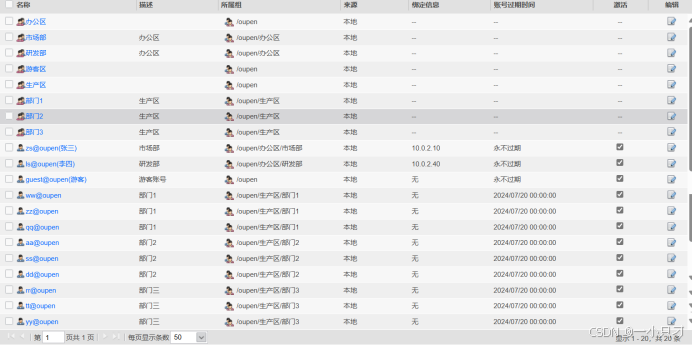

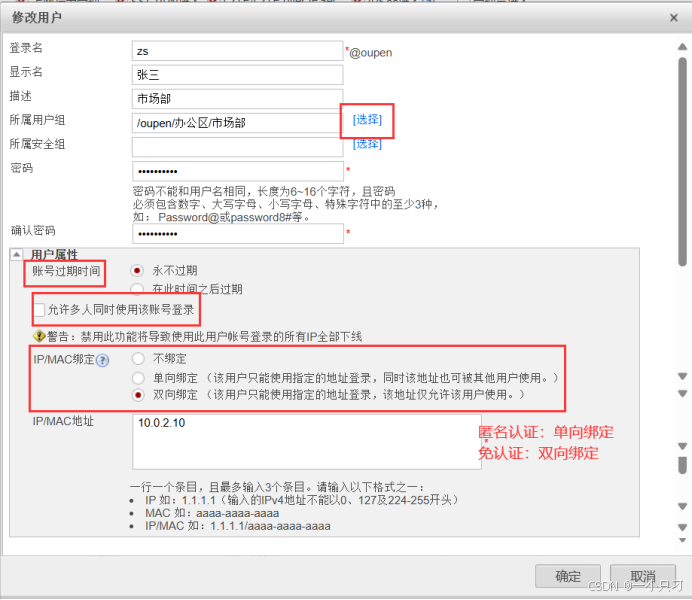

4.办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区使用免认证;

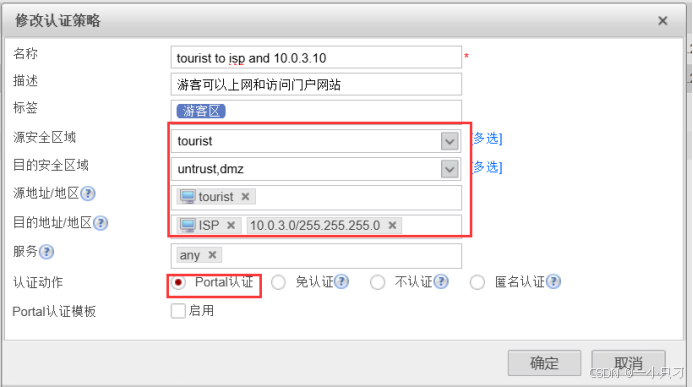

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权限,门户网站地址10.0.3.10;

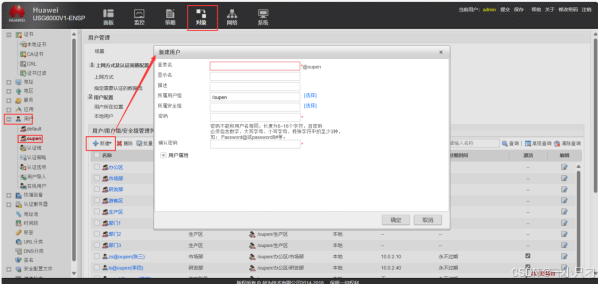

5.生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次登录需要修

改密码,用户过期时间设定为10天,用户不允许多人使用

6.创建一个自定义管理员,要求不能拥有系统管理的功能

三、实验思路

1.配置各pc、server、FW的IP地址,生产区为vlan2,办公区为vlan3,在lsw3添加vlan2和vlan3,将g0/0/2口和g0/0/3口配为access口并分别加入vlan2和vlan3

2.在FW的web上的图形化界面上创建安全区域,为物理口g1/0/1创建两个子接口

3.在FW的web上的图形化界面上创建安全策略、添加用户、用户认证

四、实验配置

1.配置vlan,ip

lsw3\]vlan batch 2 to 3

\[lsw3-GigabitEthernet0/0/2\]port link-type access-----配置为access口

\[lsw3-GigabitEthernet0/0/2\]port default vlan 2----加入vlan 2

\[lsw3-GigabitEthernet0/0/3\]port link-type access-----配置为access口

\[lsw3-GigabitEthernet0/0/3\]port default vlan 3----加入vlan 3

Username:admin-----默认的初始化账号和密码

Password:

\

\[USG6000V1-GigabitEthernet0/0/0\]ip add 192.168.100.1 24 --------默认是有个ip地址的(192.168.0.1/24)可以修改

\[USG6000V1\]int g1/0/2

\[USG6000V1-GigabitEthernet1/0/2\]ip add 12.0.0.1 24

\[USG6000V1-GigabitEthernet1/0/2\]int g1/0/3

\[USG6000V1-GigabitEthernet1/0/3\]ip add 21.0.0.1 24

\[USG6000V1-GigabitEthernet1/0/3\]int g1/0/0

\[USG6000V1-GigabitEthernet1/0/0\]ip add 10.0.3.1 24

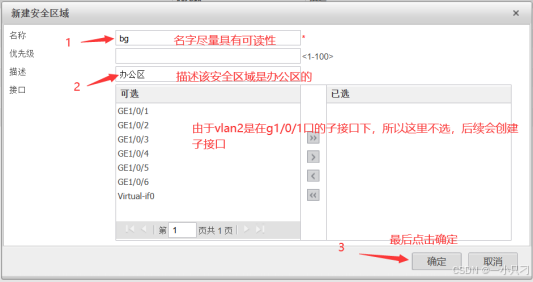

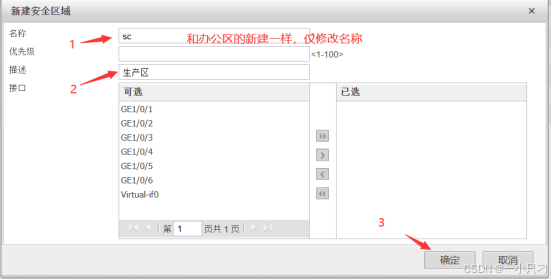

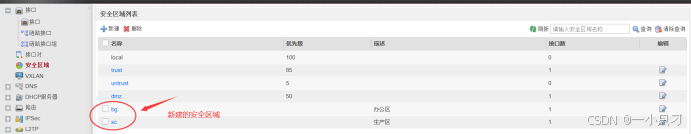

2.在图形化界面中创建安全区域

点击新建之后会出现该界面,创建办公区的安全区域

创建生产区的安全区域

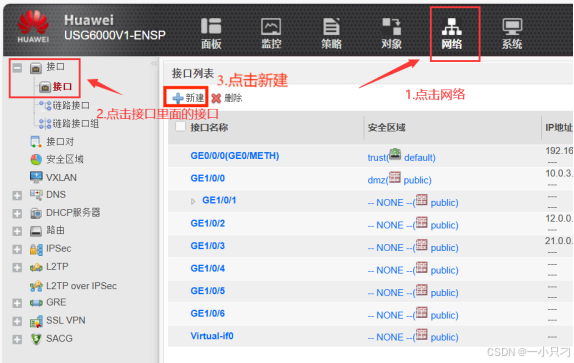

3.在图形化界面为g1/0/1创建子接口

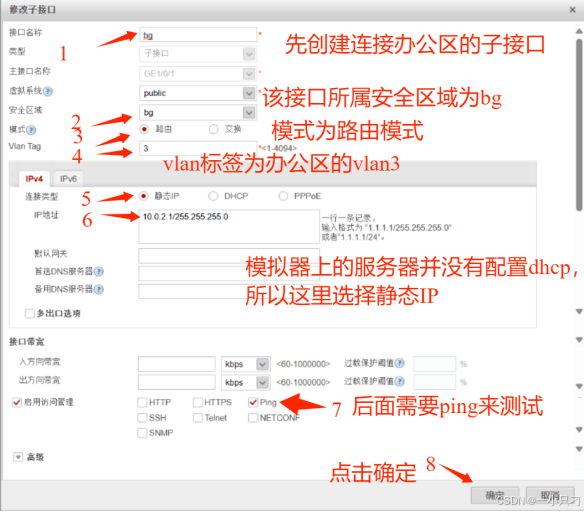

点击新建之后会出现以下界面,创建连接办公区的子接口

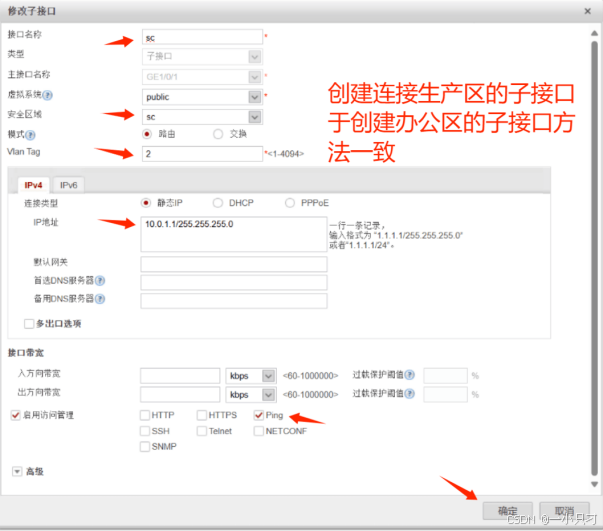

创建连接生产区的子接口

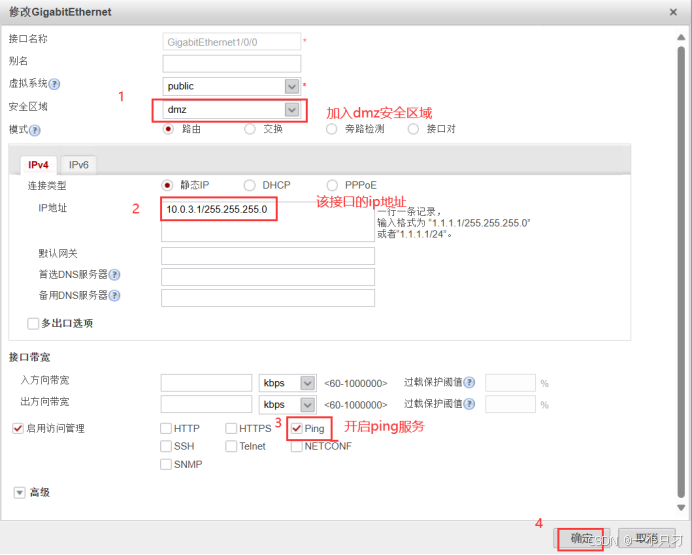

4.将g1/0/0接口加入dmz安全区中

点击之后出现如下界面,将g1/0/0加入安全区域dmz

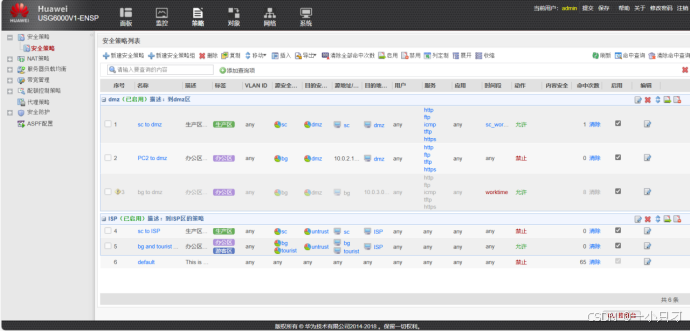

5.新建安全策略

安全策略中有一条默认安全策略(default---禁止所有)

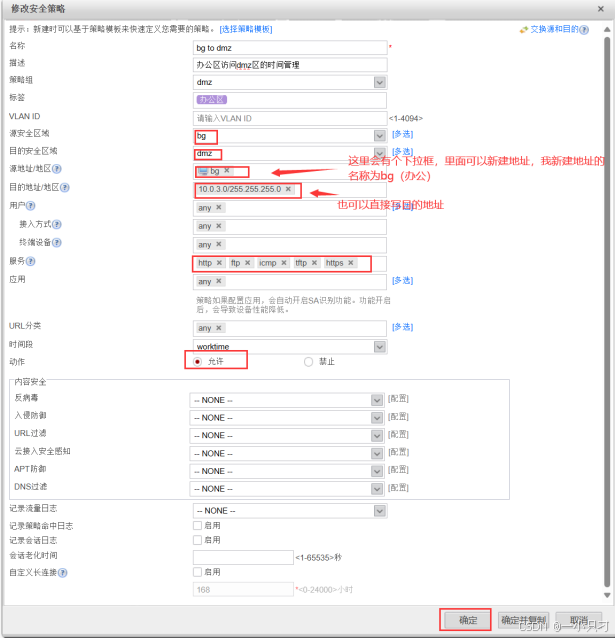

1)点击之后出现以下界面,新建办公区到服务区时间管理的安全策略

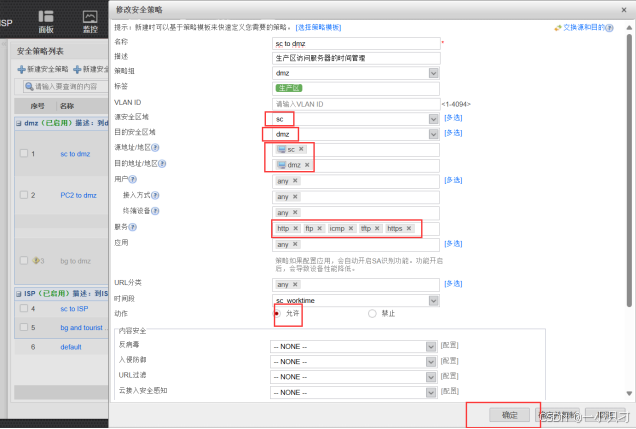

新建生产区访问服务区时间管理的安全策略

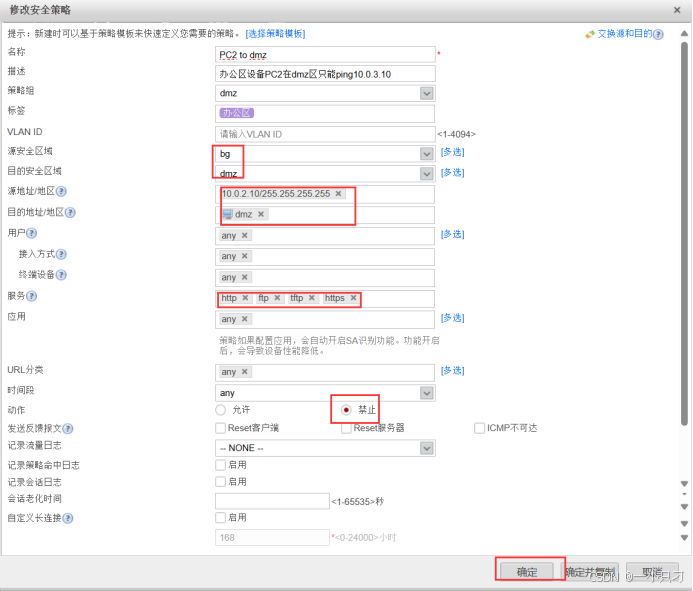

2)新建10.0.2.10不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10的安全策略

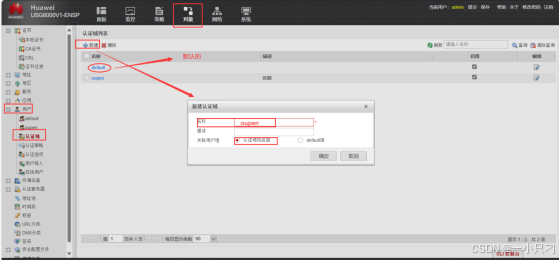

6.新建认证域,并且在此新建用户组(办公区,研发区,游客区);在这三个区下新建用户

1)新建认证域

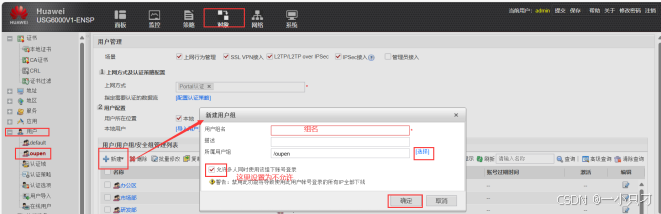

2)新建用户组

3)新建用户

4)认证策略

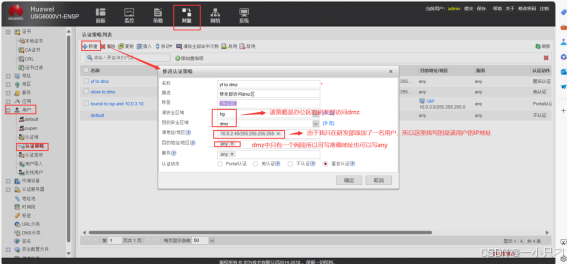

新建研发部访问dmz区的认证策略

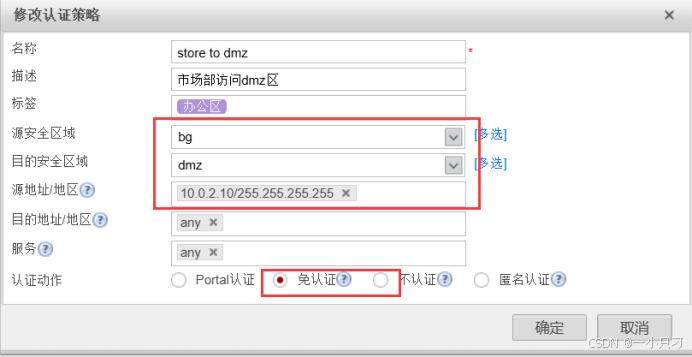

市场部访问dmz区的认证策略

游客访问访问isp和公司门户网

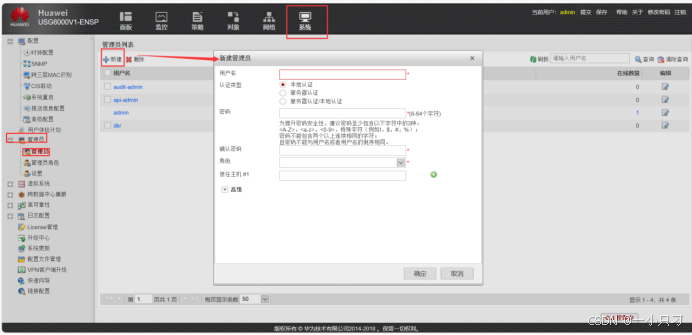

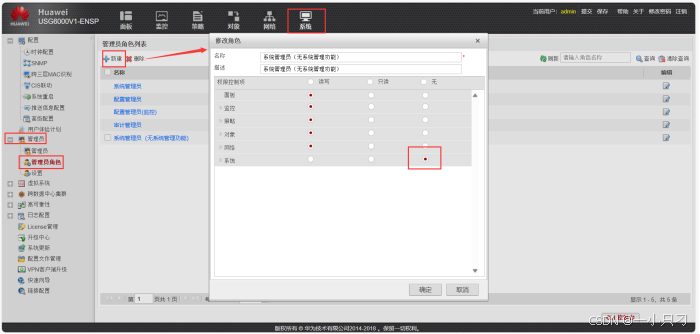

7.创建管理员

1)新建管理员角色(没有系统管理功能的系统管理员)

创建管理员(在角色一栏选刚创建的没有系统管理功能的系统管理员)