漏洞危害:

具有足够资源的中间人攻击者可利用此漏洞,通过"birthday"攻击检测会在固定密码与已知纯文本之间泄露 XOR 的冲突,进而泄露密码文本(例如安全 HTTPS Cookie),并可能导致劫持经认证的会话。

参见《支持SSL 64位块大小的密码套件(SWEET32)-修复方案》

参考资料:https://blog.csdn.net/weixin_46167705/article/details/123374139

https://www.cnblogs.com/amsilence/p/18193476

https://zhiliao.h3c.com/Theme/details/188326

处置如下:

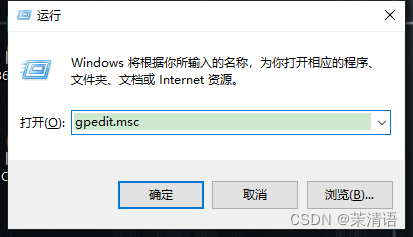

gpedit.msc

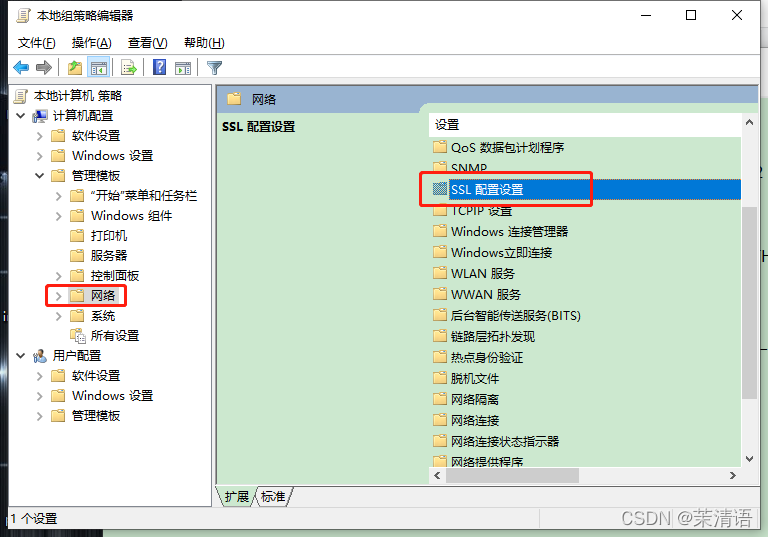

计算机配置->管理模板->网络->SSL配置设置

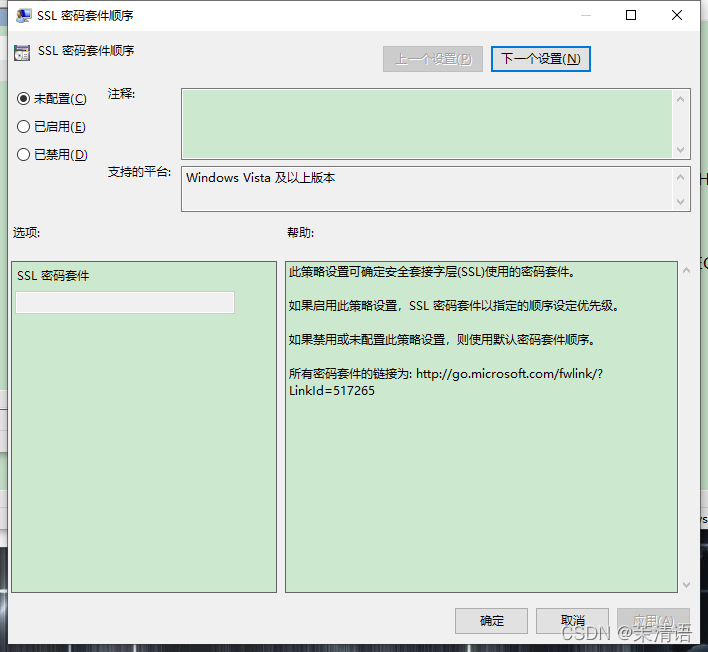

SSL密码套件顺序->右击->编辑

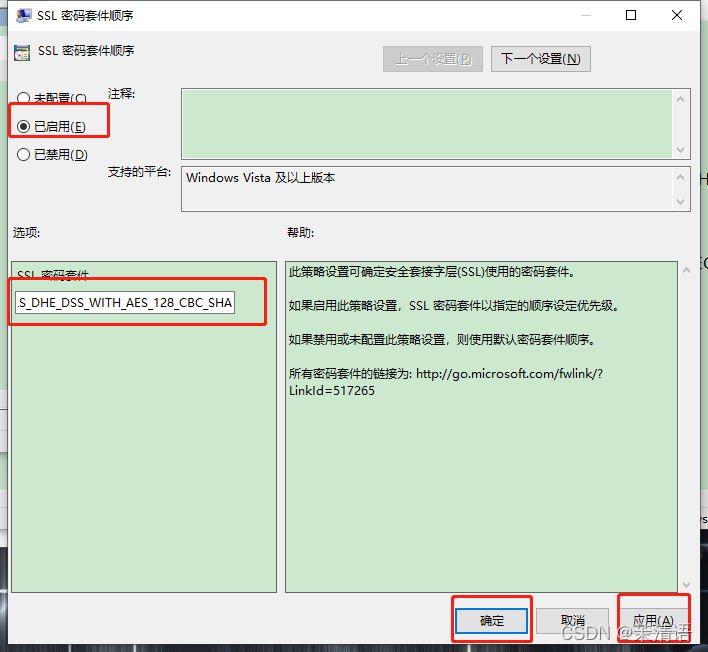

勾选已启用->修改SSL密码套件算法,仅保留TLS 1.2 SHA256 和 SHA384 密码套件、TLS 1.2 ECC GCM 密码套件。

删除旧的,替换新的

old:

TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA,TLS_RSA_WITH_RC4_128_MD5,SSL_CK_RC4_128_WITH_MD5,SSL_CK_DES_192_EDE3_CBC_WITH_MD5,TLS_RSA_WITH_NULL_SHA256,TLS_RSA_WITH_NULL_SHA

new:

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA

应用->确定

重启服务器

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/weixin_46167705/article/details/123374139

SSL 64位块大小密码套件支持( SWEET32 )

解决方法:

使用Windows自带的FIPS代替SSL加密

1)启用FIPS

操作步骤:管理工具->本地安全策略->安全设置->本地策略->安全选项->找到"系统加密:将FIPS兼容算法用于加密、哈希和签名"选项->右键"属性"->在"本地安全设置"下,选择"已启用(E)",点击"应用"、"确定",即可。

2)禁用SSL密码套件

操作步骤:按下' Win + R',进入"运行",键入" gpedit.msc",打开"本地组策略编辑器"->计算机配置->网络->SSL配置设置->在"SSL密码套件顺序"选项上,右键"编辑"->在"SSL密码套件顺序"选在"已禁用(D)" ,点击"应用"、"确定",即可。

3)删除默认CA认证书

操作步骤:按下'Win + R',进入"运行",键入"mmc",打开"管理控制台"->"文件"->"添加/删除管理单元(M)"->在"可用的管理单元"下选择"证书"->单击"添加"->在"证书管理单元"中选择"计算机用户(C)",点击"下一步"->在"选择计算机"中选择"本地计算机(运行此控制台的计算机)(L)",单击"完成"->回到"添加/删除管理单元",单击"确定"->回到"控制台"->"证书(本地计算机)"->"远程桌面"->"证书"->在默认证书上右键"删除"即可。

CVE-2021-42340:Apache Tomcat 9.0.40 < 9.0.54 安全漏洞

Apache Tomcat存在安全漏洞,该漏洞源于网络系统或产品在内存上执行操作时,未正确验证数据边界,导致向关联的其他内存位置 上执行了错误的读写操作。攻击者可利用该漏洞导致缓冲区溢出或堆溢出等。

解决方法升级至Apache Tomcat 9.0.55

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/luminous_you/article/details/121979901