臭名昭著的 Quad7 僵尸网络(也称为 7777 僵尸网络)不断发展其运营,最近的发现表明其目标和攻击方法都发生了重大变化。

根据 Sekoia.io 的最新报告,Quad7 的运营商正在开发新的后门和基础设施,以增强僵尸网络的弹性,同时保持其进行暴力攻击的能力。

这一发展标志着与早期策略的显著转变,早期策略主要关注使用 Socks5 代理的受感染 TP-Link和华硕路由器。

新的*登录变体

自 2023 年 10 月首次发布报告以来,Quad7 经历了稳步转型。

它最初以依赖 TP-Link 路由器而闻名,现在通过使用 TCP 端口 63256 的辅助网络整合了包括华硕路由器在内的一系列设备。

Quad7 的运营最初使用 Socks5 代理来中继针对 Microsoft 365 帐户的攻击,使用受感染的路由器作为密码喷洒攻击的渠道。

然而,最新报告表明,僵尸网络运营商正在多样化他们的方法,使用新的恶意软件和反向 shell 而不是 Socks5 代理。

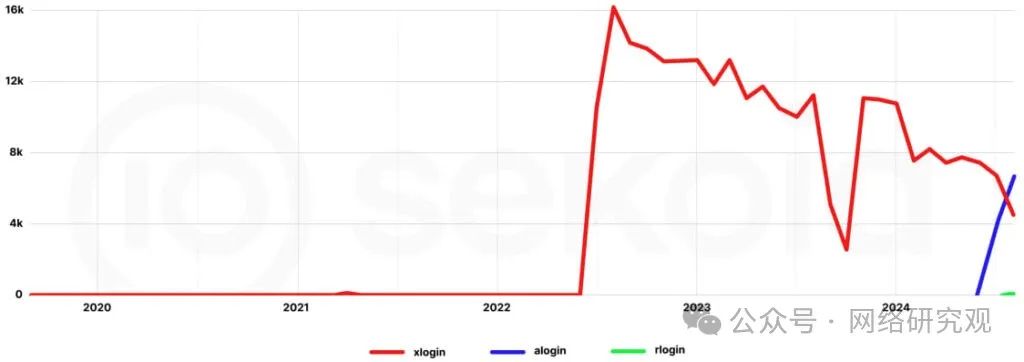

Sekoia.io 的研究团队最近发现了与 Quad7 运营商相关的其他集群,包括 *login 僵尸网络(alogin、xlogin、rlogin 等)等变体。

每个变体针对不同类型的设备:

-

Alogin 僵尸网络:华硕路由器使用 TCP 端口 63256 和 63260 对 VPN、SSH 和 Telnet 等暴露服务进行暴力攻击。

-

Rlogin 僵尸网络:目标是 Ruckus 无线设备,这是一个相对较小的僵尸网络,截至 2024 年 8 月,已有 213 台设备受到攻击。

Quad7 变体

Sekoia的感染计数

这种多样化反映了僵尸网络运营商的适应性以及他们对新攻击媒介的追求。

此外,运营商似乎正在积极测试反向 shell 以供未来部署,可能是为了避免被发现并降低其他威胁行为者劫持其基础设施的可能性。

新的"UPDTAE 后门"和"FsyNet"植入程序

一项重要发现涉及"UPDTAE 后门",这是 Quad7 运营商目前正在测试的一种新型反向 shell 植入程序。

这些托管在临时服务器上的后门设计不佳但效果显著,每 30 秒通过 HTTP 发送一次信标请求。

华硕路由器和 Axentra NAS 设备上均发现了 UPDTAE 植入程序,针对 MIPS 和 ARM 架构有不同的版本。

这些后门允许僵尸网络运营商执行命令并可能更新命令和控制 (C2) URL,从而让他们能够更好地控制受感染的设备。

反向 shell 通信

Sekoia

除了这些植入程序外,Sekoia.io 还发现了一个名为"FsyNet"的更复杂的项目。

FsyNet 使用 KCP 协议,该协议通常用于在不可靠的网络上建立可靠的连接,旨在建立一系列受感染的操作中继盒 (ORB)。

这种方法表明 Quad7 可能正在从 Socks5 代理转向更安全、更不易被发现的通信方法。

更广泛的影响和建议

Quad7 的持续扩张,尤其是其转向华硕和 Ruckus 路由器等设备,对全球互联网服务构成了越来越大的威胁。

华硕是消费和企业路由器市场的领先制造商,为僵尸网络提供了大量可利用的空间。

Quad7 运营商能够入侵这些广泛使用的设备,这表明僵尸网络在避免检测的同时扩大其运营的能力正在不断增强。

僵尸网络的新策略不仅凸显了其适应性,还凸显了其运营商保持低调的意图。

通过放弃开放的 Socks5 代理并尝试反向 shell,Quad7 使网络安全团队更难以通过传统扫描工具跟踪其活动。

FsyNet 的引入可能会通过为僵尸网络管理创建一个加密的、分散的网络,进一步使检测工作复杂化。

鉴于 Quad7 不断发展的特性,网络管理员必须实施严格的防御措施。

这些措施包括:

-

定期更新所有设备的固件,特别是华硕和TP-Link等品牌的路由器。

-

对管理界面使用强大而独特的密码,并禁用未使用的服务。

-

限制对受信任 IP 地址的远程访问或完全禁用远程管理。

-

监控网络活动中的异常行为,特别是 Quad7 常用的端口(例如 7777、63256、63260)。

-

部署先进的检测工具,如 Suricata 和 YARA 规则,以识别 Quad7 的独特签名,包括新的 UPDTAE 后门。