我撰写这篇文章的目的是为了提高特斯拉车主的安全意识,值得注意的是,这并不是特斯拉车辆或其基础设施的漏洞。

在这篇文章中,我将分享我是如何通过OSINT技术入侵特斯拉汽车的,以及我向特斯拉报告后得到的回应,最后我也会解释受影响的特斯拉车主该如何保护自己。

什么是TeslaMate?

TeslaMate 是一个开源的、自托管的特斯拉车辆数据记录工具。它专为那些希望深入了解自己驾驶习惯、充电行为、效率以及其他相关指标的特斯拉车主设计。

以下是 TeslaMate 的一些功能和特点:

•详细的仪表盘:TeslaMate 提供图形化的仪表盘,展示车辆行驶、充电、效率等数据,借助 Grafana 创建可视化和详细的数据展示。

•充电统计:它提供有关充电习惯的详细信息,包括电费、充电效率等。

•行驶跟踪:用户可以获得每次驾驶的详细统计数据,包括行驶路径、效率和其他相关指标。

•地理围栏:允许定义特定区域(例如"家"或"工作"),并基于这些区域提供统计数据。这有助于了解特定区域内的驾驶情况。

•隐私:由于 TeslaMate 是自托管的,所有数据都由用户自己掌握。与一些将数据存储在服务器上的第三方服务不同,使用 TeslaMate 时,用户完全控制自己的数据。

•更新与社区支持:作为开源项目,它拥有一个社区,能够为其开发做出贡献,进而带来频繁的更新、新功能以及社区支持。

•与家庭自动化系统的集成:一些高级用户将 TeslaMate 与他们的家庭自动化系统集成,以根据车辆状态做出智能决策,比如当车辆接近家时调整恒温器。

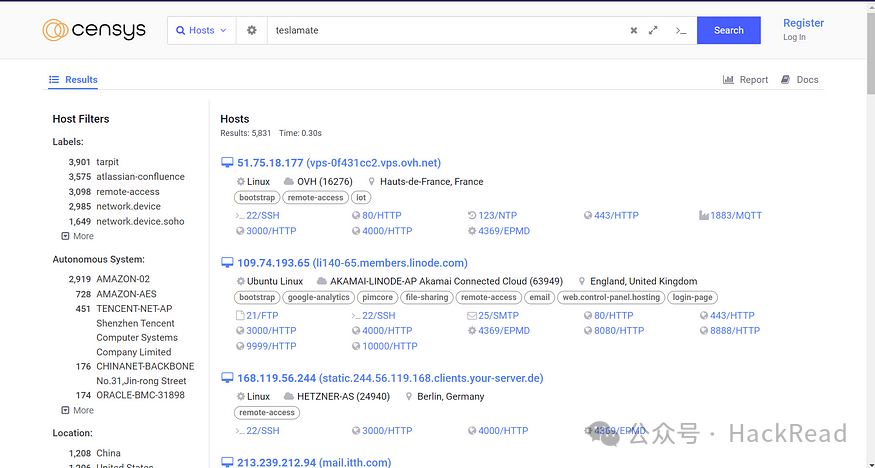

我使用 Censys 搜索 TeslaMate 实例,使用的查询是"teslamate"。我发现大部分实例都通过身份验证进行了保护。

我开始阅读 TeslaMate 的文档,在阅读过程中,我发现 TeslaMate 可以在没有身份验证的情况下安装并与特斯拉汽车集成。

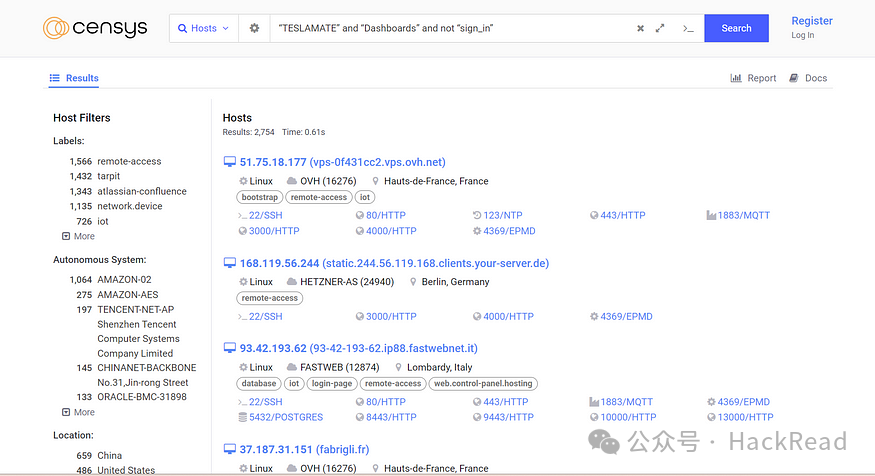

随后,我使用了以下查询来查找所有未启用身份验证的 TeslaMate 仪表盘。

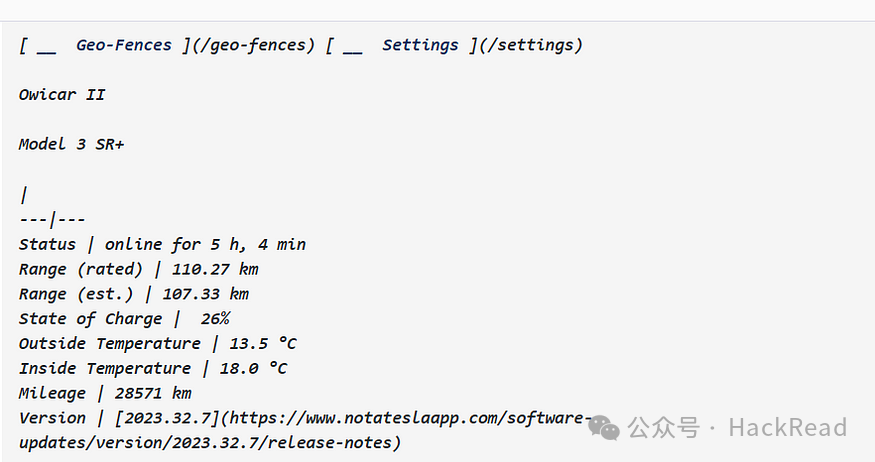

出于好奇,我打开了其中一个搜索结果,发现了以下由 Censys 缓存的响应。(这不是实时数据)这意味着该实例配置不当,并且没有启用身份验证。

我没有打开这个仪表盘,因为即使它被公开暴露,也可能是违法的,或者处于法律的灰色地带。因此,我试图联系所有者以获得许可,但遗憾的是,我未能找到所有者。出于好奇,想知道如果攻击者可以访问这个配置错误的 TeslaMate,他们能做什么,我开始阅读他们的文档和项目的 GitHub 仓库。在没有身份验证的情况下,攻击者可以在配置错误的 TeslaMate 中执行以下操作:

1.跟踪实时位置

2.检查驾驶员是否在车内

3.检查车辆是否上锁

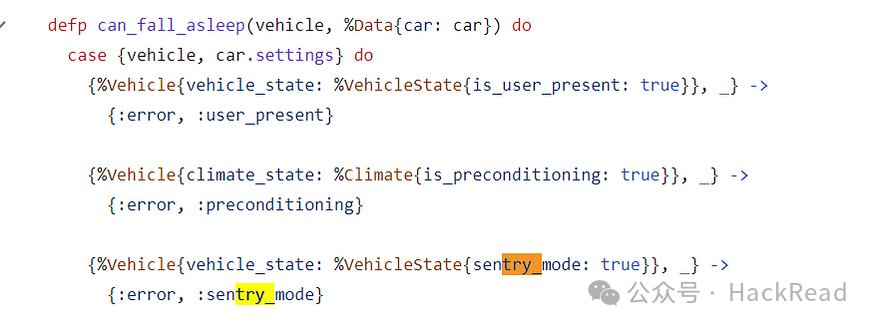

4.使在线的车辆进入睡眠状态

5.检查后备箱是否打开

6.检查车辆是否处于哨兵模式

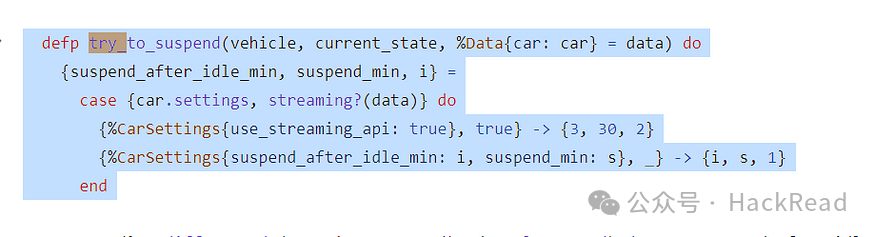

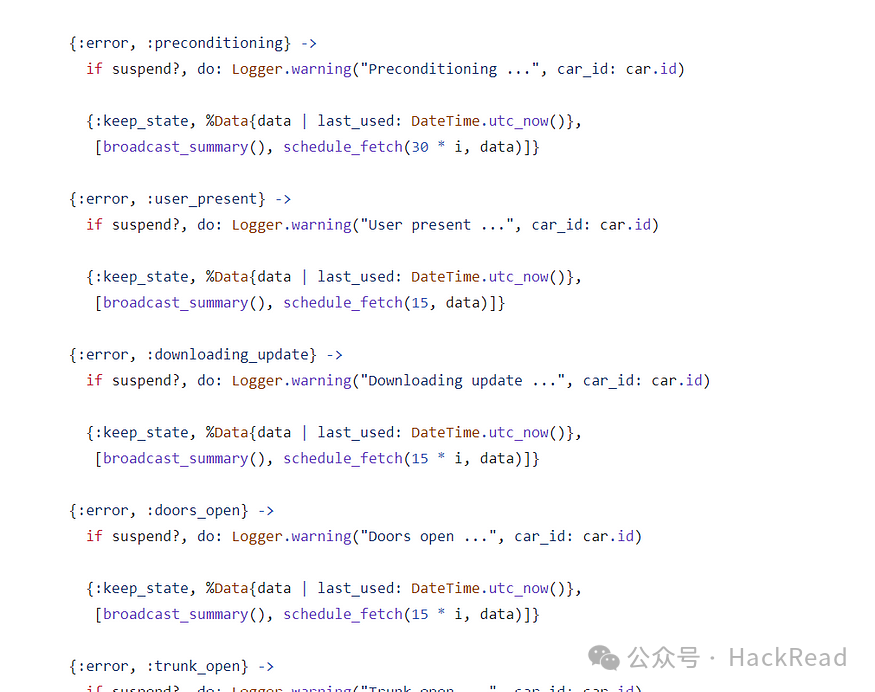

项目 GitHub 仓库的截图

Teslamate 项目仓库的截图

上面的截图显示了攻击者可以在配置错误的 TeslaMate 仪表板中看到的汽车数据。

这些数据如何被攻击者利用,对有配置错误的 TeslaMate 仪表板的车主造成影响?

攻击者可能对连接到配置错误的 TeslaMate 仪表板的 Tesla 车主造成实际伤害。

如何保护有配置错误的 TeslaMate 的车主?

1.通过访问 https://docs.teslamate.org/docs/guides/traefik 启用其 TeslaMate 实例的身份验证。

2.如果您在家庭服务器上运行此实例,则禁用该仪表板运行的特定端口的端口转发,通常是 4000。

3.尝试联系 Shodan 和 Censys 等服务,以删除您实例的相关结果。

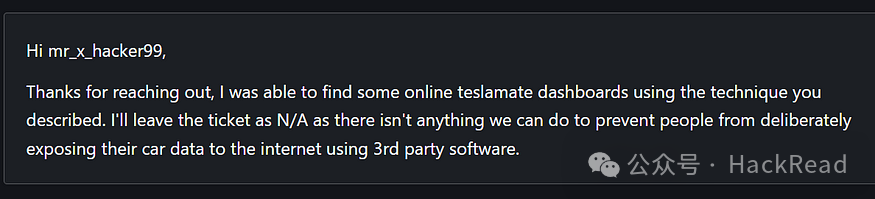

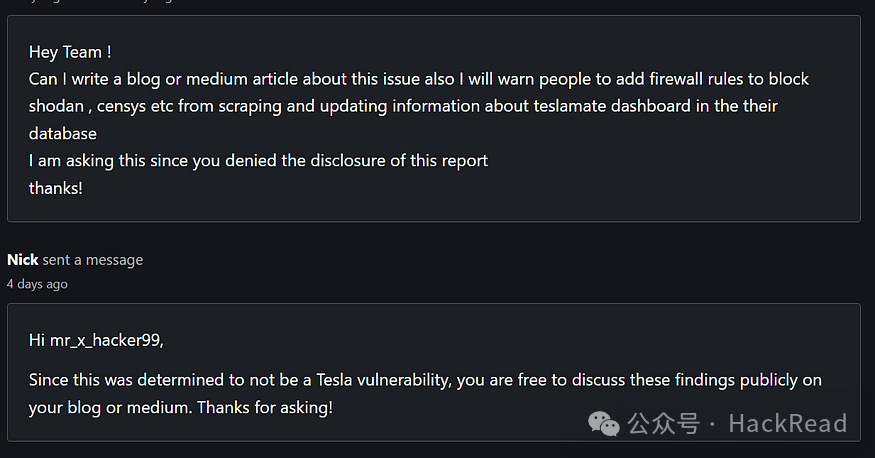

当我向 Tesla 报告此问题并请求他们通过 Bugcrowd 向用户发送推送通知以将其从互联网删除时,Tesla 的回应如下

免费获取网安资料:

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关