dirsearch介绍

dirsearch 是一款开源的、基于Python开发的命令行工具,主要用于对Web服务器进行目录和文件的扫描 ,以发现潜在的安全漏洞。

dirsearch下载地址: https://github.com/maurosoria/dirsearch

运行环境:必须安装python3

为什么要使用dirsearch?

当对目标网站渗透测试时,第一步应该是找到易受攻击网站的隐藏目录 。

这些隐藏的Web目录非常重要,因为它们可以提供一些非常有用的信息,即在面向公众的网站上看不到的潜在攻击媒介。

比较快捷的攻击方法之一就是采用暴力猜解网站目录及结构,其中包括网站中的目录、备份文件、编辑器、后台等敏感目录 ,为此,需须选择一个功能强大的工具。

用python编写的Dirsearch是一个命令行网站目录扫描程序。

dirsearch实战使用

将下载dirsearch解压缩后,进入dirsearch目录打开命令执行窗口。

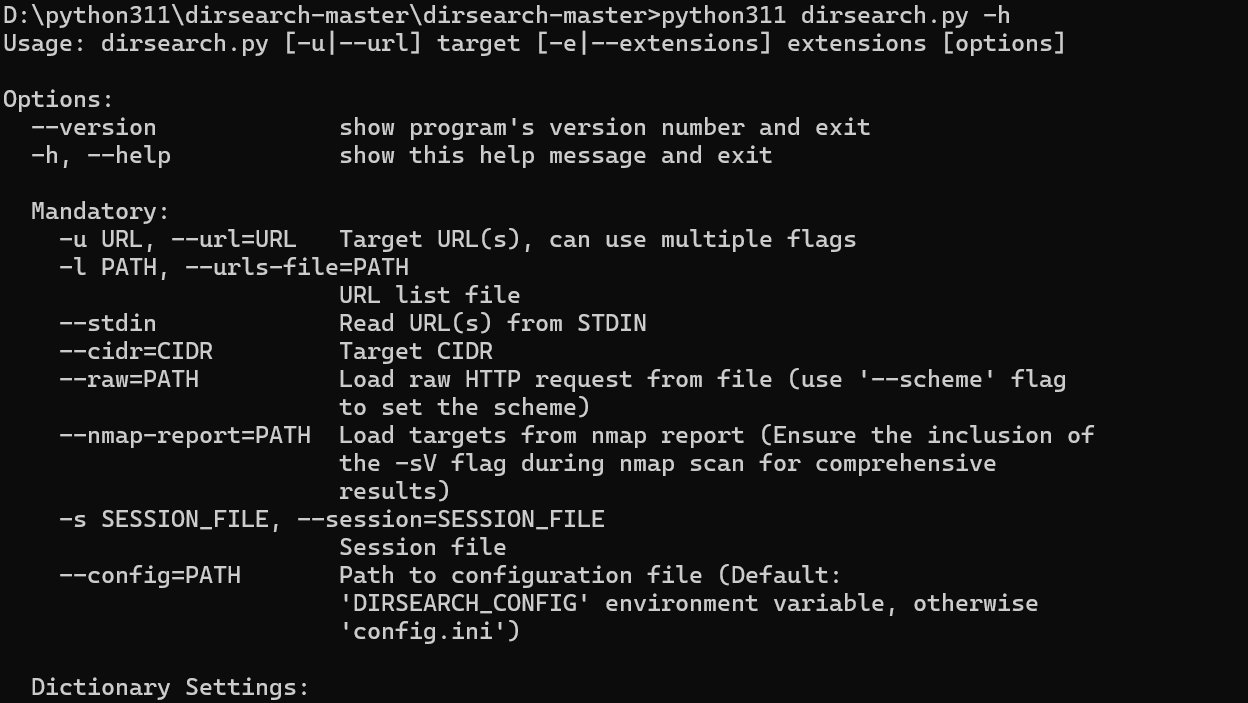

python dirsearch.py -h 查看帮助菜单

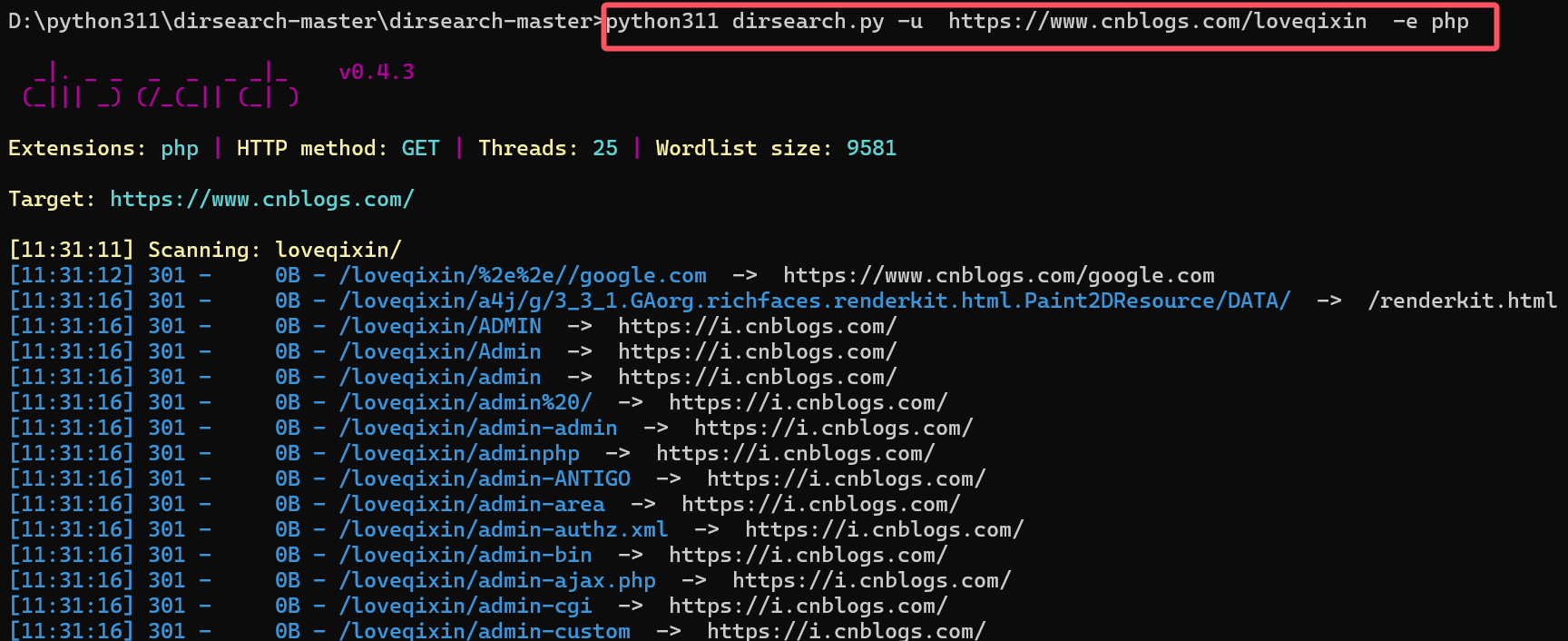

扫描站点 :https://www.cnblogs.com/loveqixin

使用-u 指定需要扫描URL

使用-e 指定需要扫描的文件名 例如:-e php 如果不知道即所有 -e *

python dirsearch.py -u https://www.cnblogs.com/loveqixin -e php

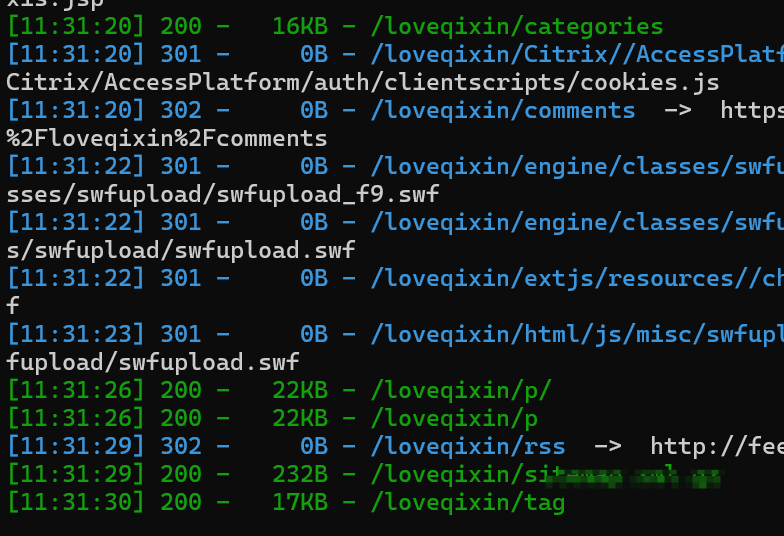

响应状态200->敏感目录

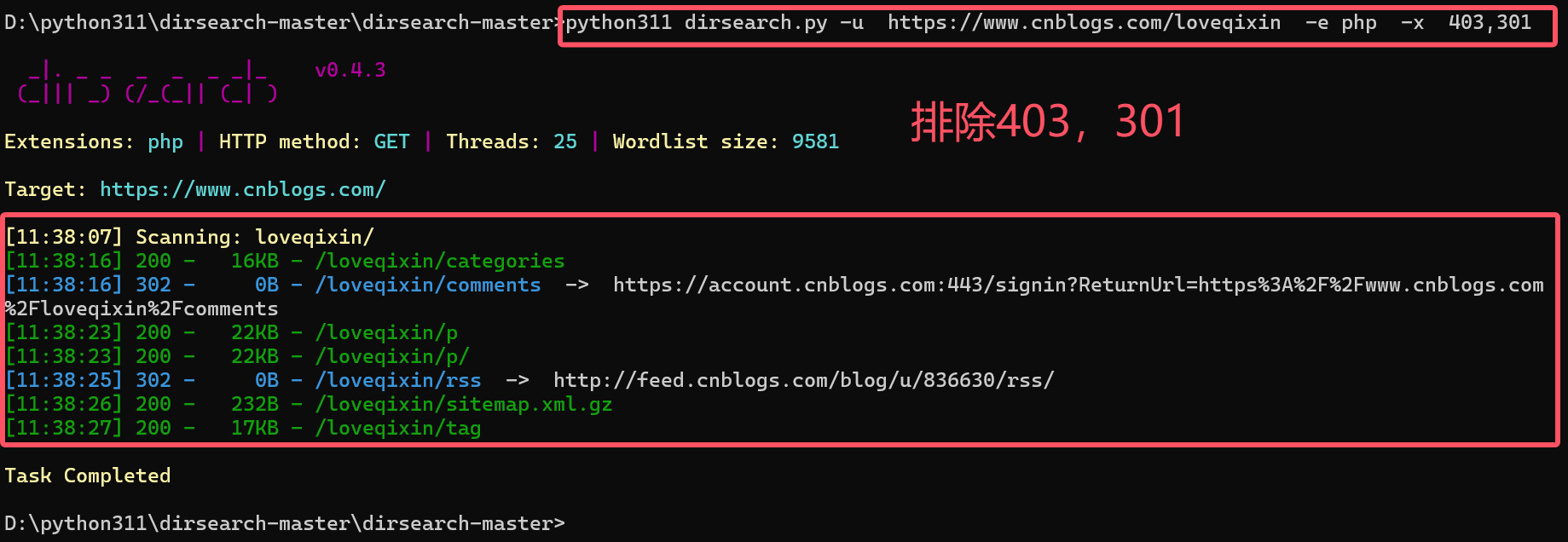

排除不需要的状态码

不需要显示响应状态码为403响应

python dirsearch.py -u https://www.cnblogs.com/loveqixin -e php -x 403

排除多个响应状态码:-x 403,301,302

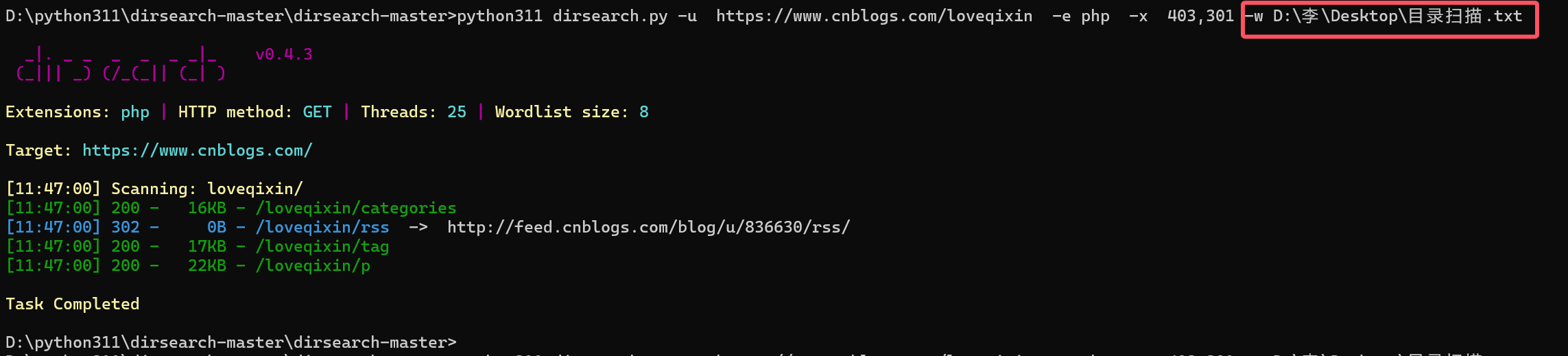

指定自定义的扫描字典文件

-w 指定自定义的字典文件路径

python dirsearch.py -u https://www.cnblogs.com/loveqixin -e php -x 403,301 -w D:\李\Desktop\目录扫描.txt

使用方法总结

//默认方式扫描单个url

python dirsearch.py -u https://target

//排除多个响应状态码

python dirsearch.py -u https://target -x 4xx,3xx

//使用文件拓展名为php和txt以及js的字典扫描目标

python dirsearch.py -e php,txt,js -u https://target

//采用指定路径的wordlist且拓展名为php,txt,js的字典扫描目标url

python dirsearch.py -e php,txt,js -u https://target -w /path/to/wordlist

//采用递归扫描

python dirsearch.py -e php,txt,js -u https://target -r

//采用递归扫描递归层数为三层

python dirsearch.py -e php,txt,js -u https://target -r -R 3

Dirsearch语法介绍

常用命令:

--version 显示dirsearch的版本

-h --help 帮助提示

-u --url 指定网址

-e 指定网站语言

-w 指定字典

-r 递归目录(跑出目录后,继续跑目录下面的目录)

-l --url-list=FILE 目标url文件路径

-i 保留的响应状态码(以逗号分隔,支持指定范围) 如(-i 200,300-399)

-x 排除的响应状态码(以逗号分隔,支持指定范围) 如(-x 301,500-599)