这篇博文来讲讲实操,做几个小实验让我们更加了解

klist.exe ( Kerberos Ticket List) 是一个命令行工具,通常在 Windows 操作系统中使用,用来与 Kerberos 身份验证系统进行交互,显示、清理或管理用户的 Kerberos 票证缓存。Kerberos 是一种计算机网络认证协议,用于验证身份并保护通信安全,广泛应用于各种网络环境,尤其是在 Windows 域中。klist.exe 是一个用于 Kerberos 认证协议的命令行工具,在 Windows 操作系统中提供了一个用于列出和管理 Kerberos 票证(Tickets)的功能。Kerberos 票证是用于用户身份验证的凭证,在 Windows 网络环境中,尤其是 Active Directory(AD)环境下广泛使用。klist.exe 允许管理员查看、删除或刷新与 Kerberos 认证相关的票证。

下面是 klist.exe 在 Windows 中的主要发展时间线:

1. klist.exe 在 Windows 中的作用

klist.exe 用于查看、管理和清除 Kerberos 票证,它可以帮助用户和管理员调试和排查与 Kerberos 认证相关的问题。

klist.exe 的作用

klist.exe 是 Windows 中的一个命令行工具,用于管理和显示 Kerberos 票证。该工具可以让管理员和用户查看当前计算机上存在的 Kerberos 票证,以及它们的状态。通过 klist.exe,用户可以执行以下操作:

- 列出所有 Kerberos 票证: 显示当前计算机上存储的所有 Kerberos 票证。

- 删除特定票证: 删除单个或所有 Kerberos 票证。

- 刷新票证: 使 Kerberos 票证过期,从而强制客户端在下次请求时重新认证。

- 查看票证详细信息: 显示票证的详细信息,例如其有效期、服务名称和其他相关信息。

2.1 klist.exe 的常见功能

1. 列出 Kerberos 票证

-

命令:

klist -

功能: 列出所有当前缓存中的 Kerberos 票证。

-

用途: 可以帮助管理员或用户检查当前凭证缓存的状态,包括 TGT 和服务票证。

C:> klist

Cached Tickets: (3)Valid starting Expires Service principal

04/28/2025 14:30:00 04/29/2025 14:30:00 krbtgt/EXAMPLE.COM@EXAMPLE.COM

04/28/2025 14:30:00 04/29/2025 14:30:00 host/fileserver.example.com@EXAMPLE.COM

2. 删除所有票证

-

命令:

klist purge -

功能: 清除所有 Kerberos 票证,要求用户重新认证。

-

用途: 如果票证缓存出现问题或票证过期,管理员可以使用此命令清除所有票证,强制系统重新进行身份验证。

C:> klist purge

Purging Kerberos tickets...

All tickets purged!

3. 删除特定票证

-

命令:

klist delete <TicketNumber> -

功能: 删除指定的 Kerberos 票证。

-

用途: 用户或管理员可以删除特定的票证,而不必清除所有票证。删除票证通常用于解决特定服务的身份验证问题。

C:> klist delete 1

Ticket 1 deleted.

4. 查看并刷新 TGT

-

命令:

klist tgt -

功能: 显示当前缓存中的 TGT 票证。

-

用途: 如果 TGT 已过期或需要更新,管理员可以通过此命令查看并进一步进行处理。

C:> klist tgt

Cached Tickets: (1)Valid starting Expires Service principal

04/28/2025 14:30:00 04/29/2025 14:30:00 krbtgt/EXAMPLE.COM@EXAMPLE.COM

5. 刷新 Kerberos 票证

-

命令:

klist renew -

功能: 刷新 Kerberos 票证,通常用于延长 TGT 的有效期。

-

用途: 如果 TGT 即将过期,管理员可以通过此命令续期票证,避免需要重新进行认证。

C:> klist renew

Renewing ticket...

Ticket renewed successfully.

klist.exe 是与 Kerberos 认证相关的一个命令行工具,它能帮助用户和管理员查看、清理和管理 Kerberos 票证。它通常用于解决身份验证问题、手动清除过期票证或查看票证缓存状态,适用于域环境中的身份验证管理。

klist.exe ( Kerberos Ticket List)是一个用于显示、管理和删除 Kerberos 票证的命令行工具,通常用于在 Windows 操作系统中查看和操作 Kerberos 身份验证票证。

klist.exe ( Kerberos Ticket List) 是一个命令行工具,通常在 Windows 操作系统中使用,用来与 Kerberos 身份验证系统进行交互,显示、清理或管理用户的 Kerberos 票证缓存。Kerberos 是一种计算机网络认证协议,用于验证身份并保护通信安全,广泛应用于各种网络环境,尤其是在 Windows 域中。

功能概述

klist.exe 可以执行以下操作:

- 显示票证信息:列出当前用户或计算机的 Kerberos 票证,显示关于票证的有效期、客户端、目标服务器等信息。

- 清理票证缓存:清除或刷新本地缓存中的 Kerberos 票证。这通常用于用户的身份验证信息过期或需要强制刷新时。

- 查看 TGT(Ticket Granting Ticket) :TGT 是一个特殊的票证,允许客户端请求其他服务的票证。

klist.exe可以显示当前用户的 TGT。 - 管理 Kerberos 会话:显示当前活动的 Kerberos 会话信息,适用于与多服务或多个主机进行身份验证的场景。

- 调试和诊断:支持调试和诊断 Kerberos 认证过程,特别是在云服务或复杂认证架构下。

常见命令和用法

klist:显示所有票证信息。klist tgt:查看当前的 TGT。klist purge:清除所有 Kerberos 票证,强制重新验证。klist tickets:列出用户当前持有的所有 Kerberos 票证。klist get <SPN>:获取指定服务主体名称(SPN)关联的票证。

为什么需要 klist.exe

在一个有多个身份验证要求的网络环境中,Kerberos 提供了一种可靠和安全的方式来管理用户身份。然而,有时 Kerberos 票证可能会发生故障、过期或需要手动刷新,klist.exe 提供了一个强有力的工具来:

- 排查认证问题 :如果 Kerberos 认证失败,可以用

klist检查和诊断票证是否过期、是否丢失等。 - 手动清理和刷新票证:用户可以在需要时手动清除和更新票证缓存,避免身份验证问题。

- 提高管理效率 :对于系统管理员,

klist.exe是一种高效的工具来管理和维护 Kerberos 认证系统。

klist.exe 是与 Kerberos 认证相关的一个命令行工具,它能帮助用户和管理员查看、清理和管理 Kerberos 票证。它通常用于解决身份验证问题、手动清除过期票证或查看票证缓存状态,适用于域环境中的身份验证管理。

klist.exe 功能分类的表格:

| 功能 | 描述 | 示例命令 |

|---|---|---|

| 显示票证信息 | 列出当前用户的 Kerberos 票证,包括票证的有效期、客户端、目标服务器等信息。 | klist |

| 查看 TGT (Ticket Granting Ticket) | 查看当前的票证授予票证(TGT),这是一个特殊的票证,用于请求其他服务的票证。 | klist tgt |

| 列出所有票证 | 列出当前用户持有的所有 Kerberos 票证,包括服务票证、TGT 等。 | klist tickets |

| 清除票证缓存 | 清除本地缓存中的所有 Kerberos 票证。通常用于强制刷新身份验证信息或解决票证相关问题。 | klist purge |

| 获取特定服务票证 | 获取指定服务主体名称(SPN)关联的 Kerberos 票证,用于检查某个服务的认证状态。 | klist get <SPN> |

| 显示 Kerberos 会话信息 | 显示当前的 Kerberos 会话信息,提供有关认证过程的详细数据。 | klist -li 0x3e7 |

| 诊断票证问题 | 调试和诊断 Kerberos 认证过程中的问题,查看具体的错误信息。 | klist -debug |

| 显示缓存路径 | 显示当前 Kerberos 票证缓存文件的位置。 | klist -c |

这个表格概述了 klist.exe 命令行工具的常见功能及其用途。通过这些功能,管理员或用户可以有效地管理 Kerberos 票证,排查认证问题,或者强制刷新身份验证信息。

klist.exe 功能分类的表格:

| 功能 | 描述 | 示例命令 |

|---|---|---|

| 显示票证信息 | 列出当前用户的 Kerberos 票证,包括票证的有效期、客户端、目标服务器等信息。 | klist |

| 查看 TGT (Ticket Granting Ticket) | 查看当前的票证授予票证(TGT),这是一个特殊的票证,用于请求其他服务的票证。 | klist tgt |

| 列出所有票证 | 列出当前用户持有的所有 Kerberos 票证,包括服务票证、TGT 等。 | klist tickets |

| 清除票证缓存 | 清除本地缓存中的所有 Kerberos 票证。通常用于强制刷新身份验证信息或解决票证相关问题。 | klist purge |

| 获取特定服务票证 | 获取指定服务主体名称(SPN)关联的 Kerberos 票证,用于检查某个服务的认证状态。 | klist get <SPN> |

| 显示 Kerberos 会话信息 | 显示当前的 Kerberos 会话信息,提供有关认证过程的详细数据。 | klist -li 0x3e7 |

| 诊断票证问题 | 调试和诊断 Kerberos 认证过程中的问题,查看具体的错误信息。 | klist -debug |

| 显示缓存路径 | 显示当前 Kerberos 票证缓存文件的位置。 | klist -c |

这个表格概述了 klist.exe 命令行工具的常见功能及其用途。通过这些功能,管理员或用户可以有效地管理 Kerberos 票证,排查认证问题,或者强制刷新身份验证信息。

klist.exe 命令分类表格,增加了每个命令的详细说明和示例:

| 命令 | 功能说明 | 附加参数 | 示例 |

|---|---|---|---|

| 票证管理 | |||

tickets |

显示当前用户的票证列表。用于列出用户当前持有的所有Kerberos票证。 | -lh <LogonId.HighPart>, -li <LogonId.LowPart> |

klist tickets |

tgt |

显示当前用户的TGT(Ticket Granting Ticket)。 | -lh <LogonId.HighPart>, -li <LogonId.LowPart> |

klist tgt |

purge |

清除当前用户的票证缓存。删除本地存储的所有Kerberos票证。 | -lh <LogonId.HighPart>, -li <LogonId.LowPart> |

klist purge |

| 会话管理 | |||

sessions |

显示当前用户的会话信息。列出用户与其他服务的所有会话。 | -lh <LogonId.HighPart>, -li <LogonId.LowPart> |

klist sessions |

| KCD 缓存管理 | |||

kcd_cache |

显示或清除Kerberos客户端代理(KCD)缓存。用于查询或清除KCD缓存的内容。 | -lh <LogonId.HighPart>, -li <LogonId.LowPart> |

klist kcd_cache |

| SPN 票证获取 | |||

get <SPN> |

获取指定服务主体名称(SPN)的票证缓存。此命令用于查看与特定服务相关联的票证。 | -lh <LogonId.HighPart>, -li <LogonId.LowPart>, -kdcoptions <options>, -cacheoptions <options> |

klist get HTTP/server.example.com |

| 域控制器绑定管理 | |||

add_bind <DOMAIN> <DC> |

添加域和域控制器绑定。此命令将指定的域与域控制器进行绑定,通常用于Kerberos认证。 | 无 | klist add_bind example.com dc1.example.com |

query_bind |

查询当前域和域控制器的绑定状态。用于查看域与域控制器绑定的当前状态。 | 无 | klist query_bind |

purge_bind |

清除当前的域和域控制器绑定。用于解除域与域控制器之间的绑定。 | 无 | klist purge_bind |

| 调试功能 | |||

cloud_debug |

启用或禁用云服务调试模式。此命令用于调试与云相关的Kerberos服务。 | 无 | klist cloud_debug |

示例详细说明:

-

klist tickets

功能 :列出当前用户持有的Kerberos票证。

示例:klist tickets输出:会显示所有活动的票证,如TGT等。

-

klist tgt

功能 :列出当前用户的TGT(Ticket Granting Ticket)。

示例:klist tgt输出:显示当前用户的TGT票证详情。

-

klist get HTTP/server.example.com

功能 :获取与HTTP/server.example.com相关的票证。

示例:klist get HTTP/server.example.com输出:列出与该服务主体名称(SPN)相关联的票证。

-

klist add_bind example.com dc1.example.com

功能 :将example.com域与dc1.example.com域控制器绑定。

示例:klist add_bind example.com dc1.example.com输出:确认域和域控制器绑定已完成。

这样通过命令和示例的分类,可以更加清晰地理解 klist.exe 的使用方式和每个命令的应用场景。

klist.exe 是一个与 Kerberos 认证协议紧密集成的工具,底层原理涉及 Kerberos 客户端的票证管理。它通过操作系统的 Kerberos API 与票证授予服务器和认证服务器交互,管理并显示 Kerberos 票证的缓存信息。通过该工具,用户和管理员可以查询、清理和刷新 Kerberos 票证,诊断和解决身份验证问题。

那就接着聊 CIS。

本文将对 CIS 做一些信息梳理,希望能和大家一起建立初步了解。本文将分为三个部分:

1、组织介绍

2、代表成果

3、内容索引(本文不涉及,下篇设计)

CIS

Part1. 组织介绍

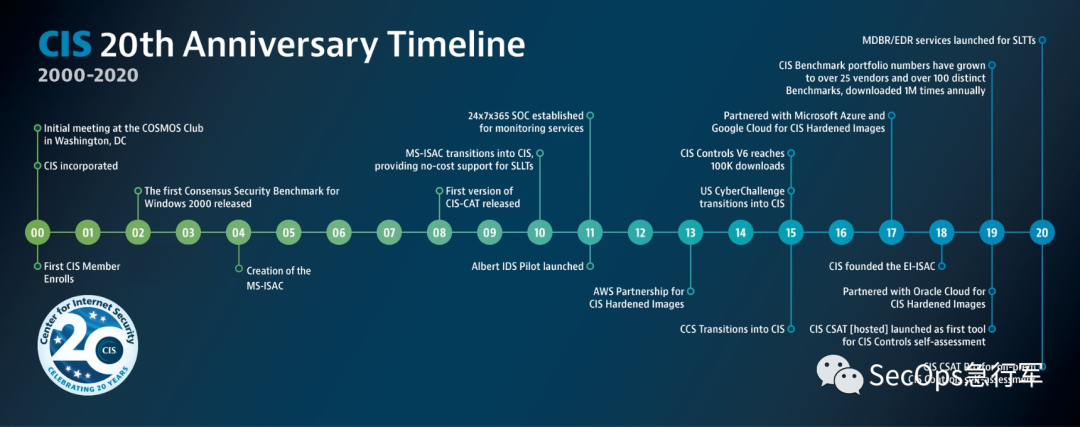

CIS 是 Center for Internet Security 的英文首字母缩写,国内译做"互联网安全中心"。CIS 成立于2000年,是一个社区驱动的、非营利性组织[1]。截至目前,共有250+员工,分布在全美19个州。

CIS 最出名的就是 CIS controlsR(CIS控制项)和 CIS BenchmarksTM(CIS 基准),这两个项目是全球公认的针对IT系统和数据安全的最佳实践。为了保持这些 项目 内容的实时更新,CIS 通过社群组织了一大群专家在做持续维护,同时,还提供了相应的产品 和服务。此外,针对云环境,CIS 推出了 CIS Hardened Images® (加固镜像)。

关于R和TM的含义、区别 。

>用圆圈R,是"注册商标"的标记,意思是该商标已在国家商标局进行注册申请并已经商标局审查通过,成为注册商标。圆圈里的R是英文register注册的开头字母。

>用TM则是商标符号的意思,即标注TM的文字、图形或符号是商标,但不一定已经注册(未经注册的不受法律保护)。TM是英文trademark的缩写。

此外,CIS 还负责了两个政府性质项目

-

MS-ISAC®(Multi-State Information Sharing and Analysis Center® ):美国多州信息共享和分析中心,为各级政府提供网络威胁预防,保护,响应和恢复。

-

EI-ISAC®(Elections Infrastructure Information Sharing and Analysis Center®):选举基础设施信息共享和分析中心,为美国选举办公室提供网络安全支持。

另外,从该组织的人事架构、董事会信息来看,也完全是公司性质:

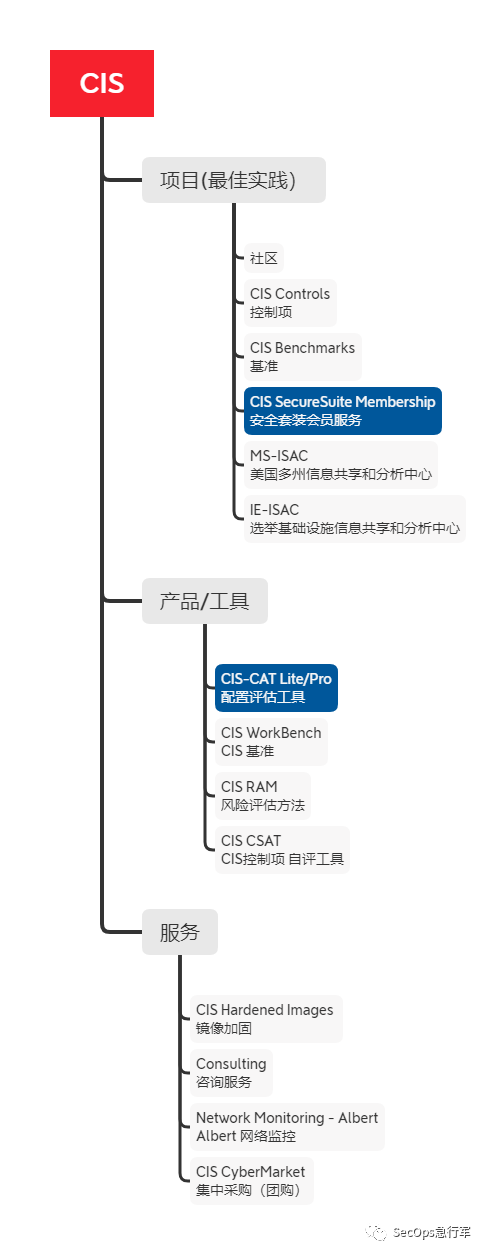

CIS 的职能更聚焦于,从官网的介绍,以及栏目菜单可以梳理出其主要内容就是三大块:

1、项目

-

CIS 控制项

-

CIS 基准

-

MS-ISAC/IE-ISAC:前面已经讲过了,主要是为美国各级政府服务,和咱们关系不大,不做展开。

-

CIS 安全套装:主要是会员服务,将控制项和基准进行工具化落地,帮助企业做合规工作。会员可以使用 CIS-CAT Pro版本,可以获取CIS各种文件格式版本(免费的只有pdf版本,会员可以获取xlsx、xml等格式),可以拿到一些基线脚本,以及获得技术支持。

2、产品

-

CIS-CAT :配置评估工具,全称是 CIS-Configuration Assessment Tool 。分为精简版、专业版。详见Part2。

-

CIS WorkBench:Benchmark 的工作台,在这里可以下载到所有的 Benchmarks。详见Part2。

-

CIS RAM:一套风险评估方法,全称是 Risk Assessment Method。详见Part2。

-

CIS CSAT:针对 CIS 控制项的自查工具,全称是 Controls Self-Assessment Tool 。详见Part2。

3、服务

-

CIS Hardened Images ,云上镜像加固。AWS,Microsoft, Google和Oracle都已加入。

-

Consulting,咨询服务。

-

Network Monitoring - Albert。Albert 网络监控服务,基于网络流量打造的IDS产品,数据汇总到 SOC中心,通过7*24小时监控,来为接入用户提供预警分析服务。看了下规模,从2011年成立至今,服务器规模750台,感觉发展情况一般。

-

CIS CyberMarket,集中采购(团购)。通过集采降低采购成本,这种职责在国内一般由行业主管部门,或者中央采购来承担。

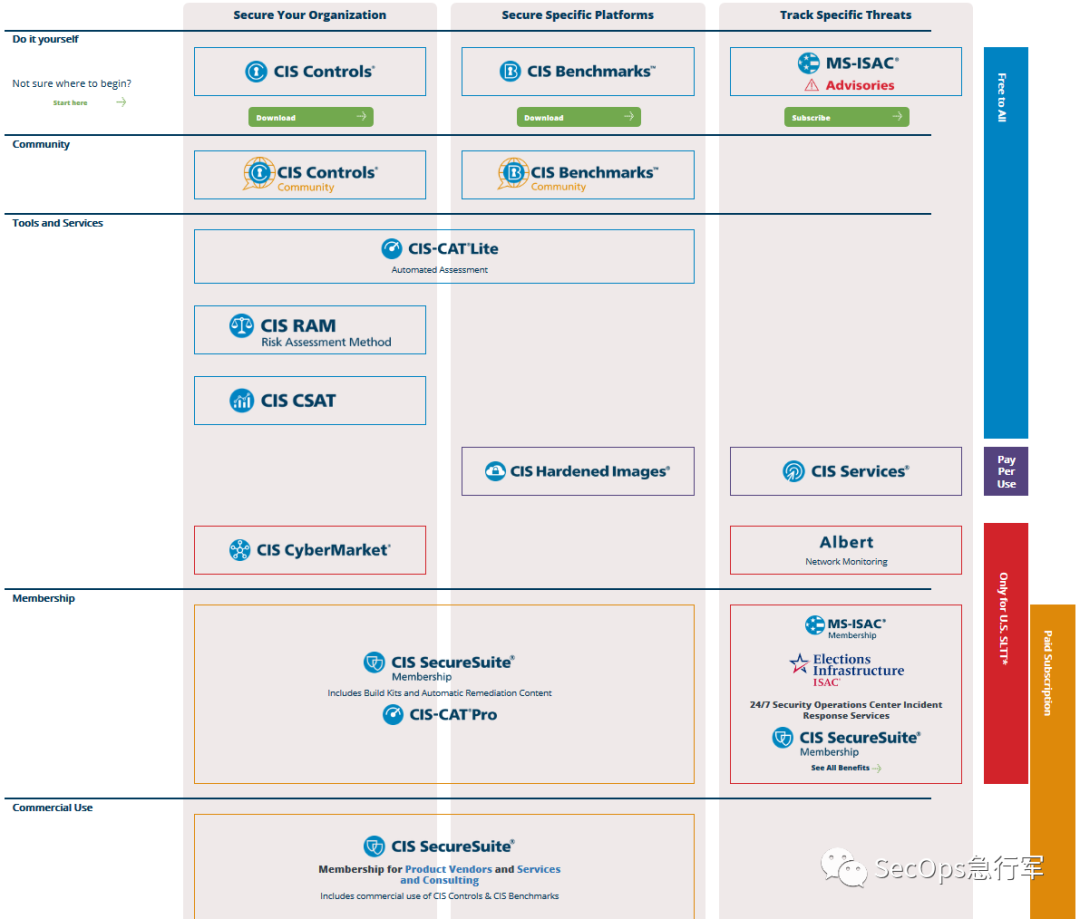

注意看右边的色块,蓝色的区域为免费提供,其他区域只对会员,或者政府组织提供。

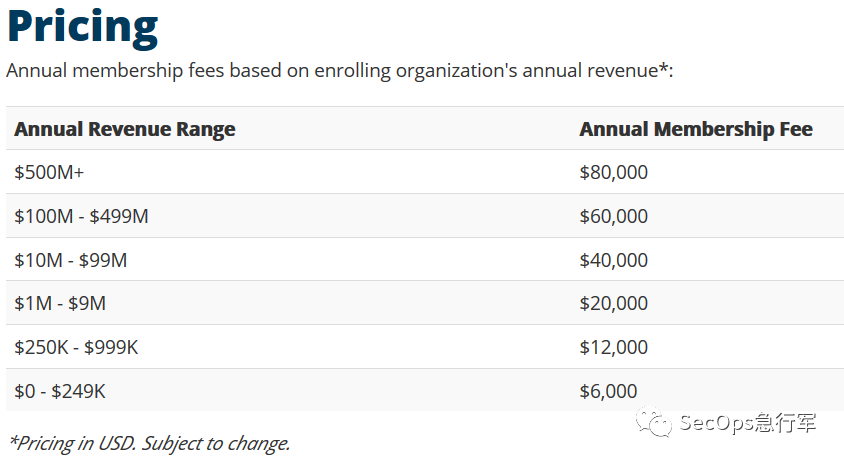

针对 Membership 收费(目前已有2000+会员,但政府部门、学术机构等免费[2]),收费标准如下图,会根据会员的年营收而变化。

所以,服务这一块全是付费和政府专用,就不做进一步介绍了。本文接下来的内容将聚焦在蓝色部分。

对CIS项目、产品、服务发展历程有兴趣的读者,可以继续阅读 CIS 官方博客的 20周年庆 文章。

Part2. 代表成果

CIS Controls 和 Benchmarks 是 CIS 成名的基础,所以代表成果首先是:

1、CIS Controls 控制项

2、CIS Benchmarks 基准

针对 控制项,CIS 提供了两个工具:

3、 CIS-CAT

4、CIS-CSAT

针对 基准, CIS 也提供了工具:

5、 CIS WorkBench

此外,还有一套风险评估方法论:

6、 CIS RAM

接下来逐个进行介绍。

1、CIS Controls 控制项

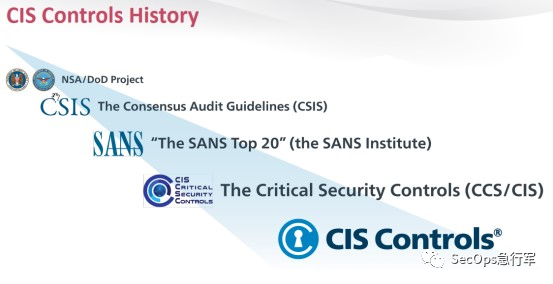

CIS 控制项的历史可以追溯到2008年,最初是NSA(美国国家安全局)为了帮助美国国防部(DoD)确定其网络安全支出的优先级,拟定了一系列的安全控制项。这本来是一个保密的军方项目,但是NSA和CIS、SANS等社会组织有一系列长期合作,且NSA认为国家安全不能仅仅依靠军方,关键信息基础设施,例如通讯、电力、金融,也需要了解这些信息,才能从整体保护国家安全,于是开始有更多的团体参与到该项目中。2008年秋天,CSIS(美国战略与国际研究中心)成立了国家网络安全委员会,对相关控制项进行了审议,树立了其权威地位。

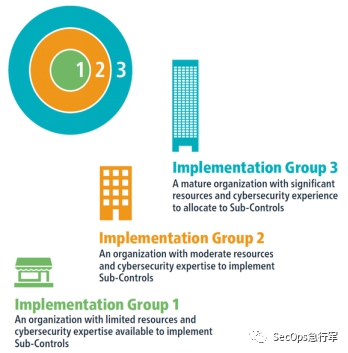

考虑到不同组织的网络安全成熟度不一样,为了获得投入和产出的平衡,不同的组织可可以根据实际情况选择一部分控制项进行实施。为此,CIS控制项将实施组织(Implementation Group,简称IG)分成了三级,如图所示,各个组织可以评估自身情况,对应到IG1、IG2或IG3,数字越大,需要实现的控制项越多。

-

IG1:中小型组织,IT和网络安全能力有限。此类组织的首要任务是保障业务的可用性,避免业务发生中断。该组织的数据敏感度很低,主要是内部员工和财务信息。当然,有些组织虽然人少,但是维护的数据敏感度很高,则应该提升级别。

-

IG2:中型组织,此类组织有专职的IT基础设施管理人员,存储和处理敏感的客户或公司信息,可以承受短暂的业务中断,更担心违规行为对其公信力造成的负面影响。

-

IG3:大型组织,有专职的网络安全专家(例如风险管理、渗透测试、应用程序安全)。存储了受法律和合规性监管的敏感信息。此类组织必须保证业务的可用性,以及敏感数据的机密性、完整性。一旦遭受攻击,将对公众安全造成严重影响。

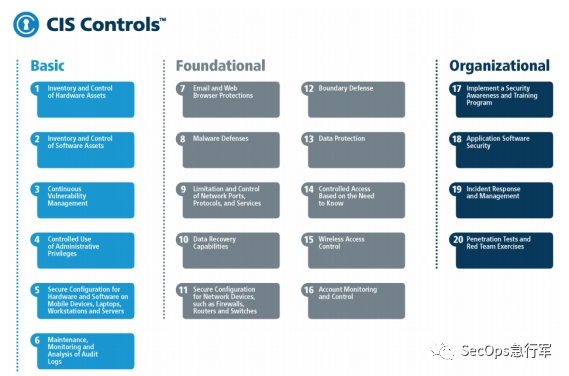

目前 CIS 控制项的最新版是v7.1,于2019年4月发布。CIS控制项一共有20项,控制子项171个,分为基本管控、基础性管控和组织级管控三大类,如下图所示。

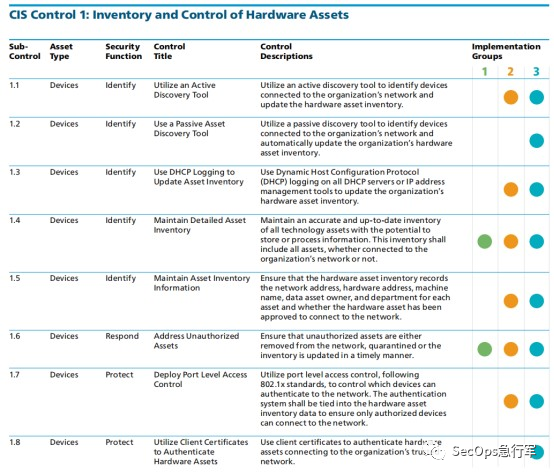

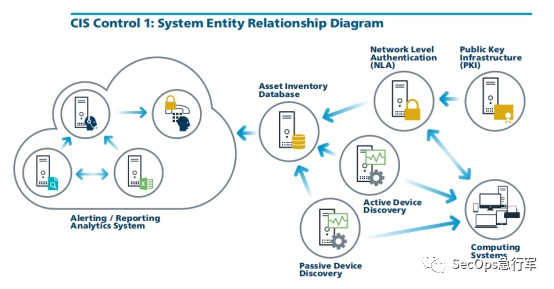

以CIS Control 1资产管理为例 :

对硬件资产管理给出了8个子控制项:

-

具有主动发现工具:能识别接入到组织网络中的硬件资产,并更新资产库。

-

具有被动资产发现工具:能识别接入到组织网络中的硬件资产,并自动更新资产库。

-

利用DHCP日志来更新资产库:通过DHCP服务器或者IP地址管理工具的日志来更新组织的硬件资产库。

-

维护详细的资产库:对但凡有可能存储或处理信息的技术资产,维护一份准确的、实时的资产库。库里面要包含所有的资产,无论其是否接入到组织网络之中。

-

维护资产库信息:确保硬件资产库记录了网络地址、硬件地址、机器名、数据属主、部门信息,以及资产是否已连接企业网络。

-

定位未授权资产:确保所有未授权的资产要么从从网络中移除、隔离,要么及时将该资产更新到资产库中。

-

实施端口级的访问控制:利用 802.1x 标准实现端口级访问控制,从而对设备准入进行授权。认证系统应该从硬件资产库中读取数据,确保只有授权的设备可以准入。

-

对硬件资产进行证书认证:使用客户端证书来对接入组织的硬件资产认证。

对应的,给出了硬件资产管理框架:

企业可以根据这些控制项制定自己的内部安全规范。

2、CIS Benchmarks 基准

CIS 基准是安全配置系统的配置基线和最佳实践。每则指导建议都参考了一个或多个 CIS 控制措施,可帮助组织改进其网络防御能力。CIS 控制措施与许多已建立的标准和规章框架对应,包括 NIST 网络安全框架 (CSF) 和 NIST SP 800-53、ISO 27000 系列标准、PCI DSS、HIPAA 等等。[3]

国内更习惯于叫做安全基线,针对网络、系统、应用等等,在上线前,进行配置修改,实现基础的安全加固。

感觉这块并没有太多可以介绍的内容,都是实操,"干"就对了。

这里以《CIS_Apache_Tomcat_9_Benchmark_v1.1》为例进行介绍,Tomcat9 基线一共分为10章:

1、删除不必要的资源:例如说明文档、禁掉不用的Connector。

2、防止信息泄露:如禁用HTTP 头的 X-Powered-By 字段,关闭对TRACE的响应。

3、保护shutdown端口:防止未授权用户发送shutdown命令,导致服务关闭。

4、保护Tomcat 配置文件:如禁止访问 $CATALINA_HOME/BASE/日志 等目录、以及server.xml/tomcat-users.xml 等文件。

5、配置告警:如设置安全告警,用户锁定告警。

6、Connector 安全:如必须启用SSL才能使用敏感的Connector。

7、设置日志功能:如在logging.properties文件中设置文件句柄,确认context.xml中的className有正确设置。

8、配置Catalina 策略:限制对敏感包的运行时访问。

9、应用部署:如禁用应用自动部署功能、启用安全管理功能。

10、其他:如禁止访问管理页面、对manager应用重命名、配置maxHttpHeadSize、禁止符号链接、启用内存泄漏监听器等等。

每一章都会有大量详细的配置项,具体到操作命令该如何执行,例如针对shutdown端口的保护,可以先在server.xml搜索 SHUTDOWN 关键字:

$ cd $CATALINA_HOME/conf

$ grep 'shutdown[[:space:]]*=[[:space:]]*"SHUTDOWN"' server.xml然后将该字符串改为不常用字符串:

<Server port="8005" shutdown="NONDETERMINISTICVALUE">针对每一条配置项,都给出了适用的组织级别、配置项说明、验证方法、修复步骤、参考文章,以及对应的 CIS 控制项和子项。

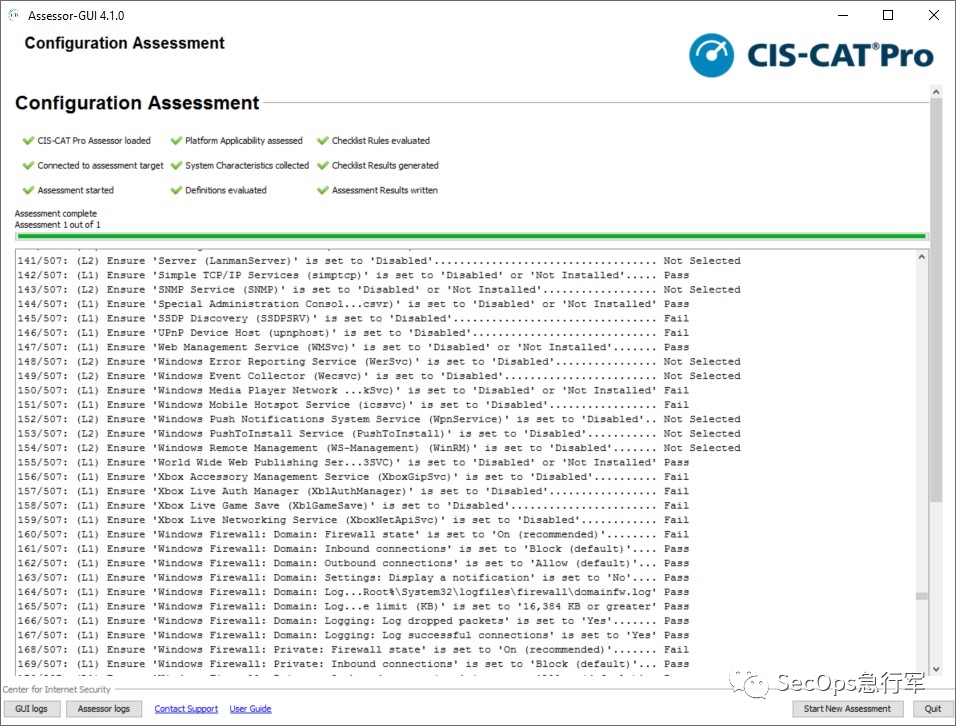

3、CIS-CAT 工具

对服务器按照合规要求进行自动化检测,生成检测报告,并给出修复建议。如下图所示,工具安装完成后,可以点击"start assessment",系统自动开始进行基线检测。

目前国内很多主机安全产品(青藤、安全狗、G01、深信服EDR等)都具备类似功能,只是检测对象是等级保护的测评项,而非CIS基线。

主机类的检测手段在覆盖范围上存在其局限性,无法解决网络、哑终端等设备的基线。因此,要想提高基线检测的自动化水平,需要进行多平台整合。例如Tenable(Nessus的商业公司),可以综合多种方式进行基线检测:

1、利用登录式扫描或者agent,实现主机基线检测。

2、利用 nessus 主动扫描,以及 PVS 流量分析,实现网络设备基线检测。

总的来说,配置自动检测并不是什么新鲜事儿。在2C领域,十几年前3Q大战时的各种电脑管家类产品,早已能对用户的注册表、补丁、启动项等等进行安全评估,并给出PC安全状态总体评分,同时还提供一键修复功能,形成管理闭环,体验非常好。

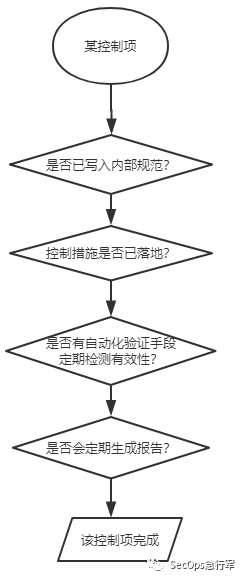

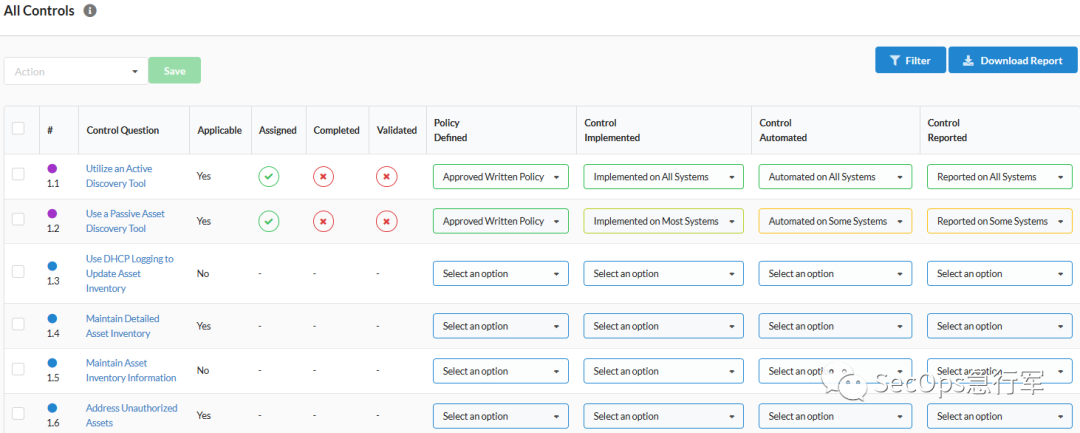

4、 CIS CSAT 工具

如果用户想根据 CIS控制项 进行自我评估,对照官方的PDF来做显然比较麻烦。那是否有系统能做到:

1、根据组织级别(IG1-3)自动生成 CIS控制项。

2、可以对各个控制项填写当前状态。一共有四种:

3、根据填写的数据给出评估分值,告知当前水平在行业所处的位置。

没错,这就是 CIS-CSAT 需要做的事情。

先根据用户的组织等级,生成CIS控制项列表,再让用户根据是否具有内部规范、控制项是否实现、是否完成自动化、是否生成报告来进行人工勾选。

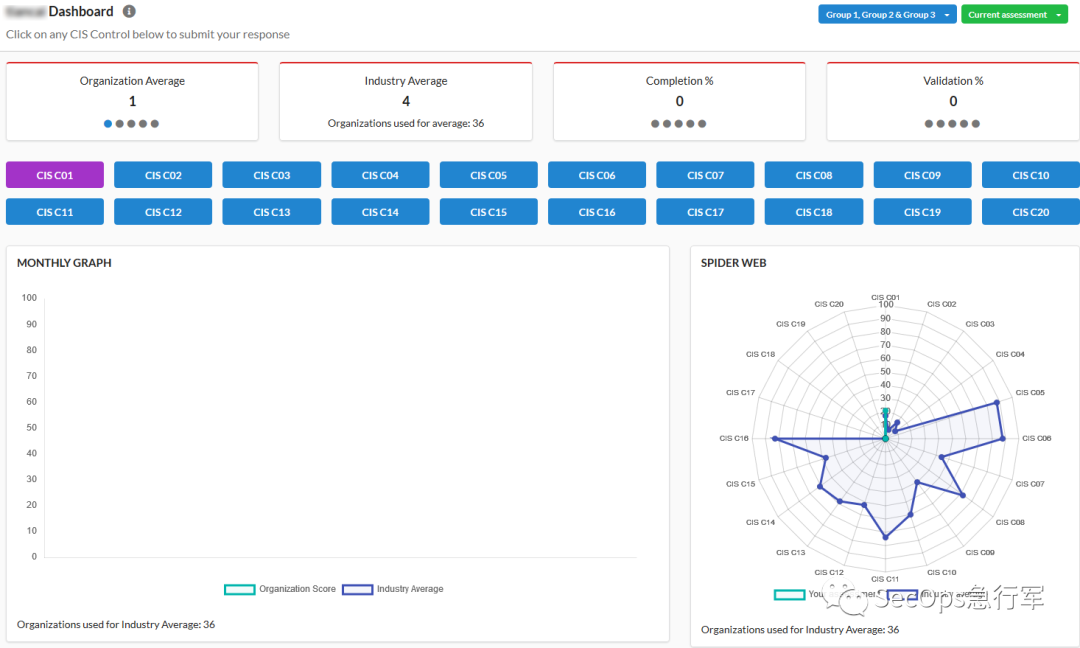

当用户填写完以上内容之后,给出评分,并与业界平均水平进行对比:

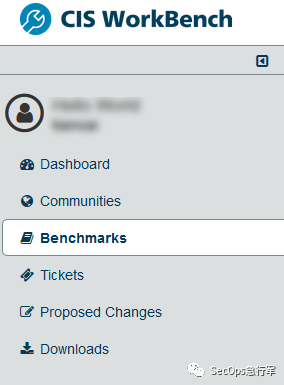

5、 CIS WorkBench 工具

本质上就是使用基线的工作台。

先注册个账号登录:

可以查看社区在进行的工作,以及各个基线所处的状态(一共四种:草案、接收、发布、拒绝)。

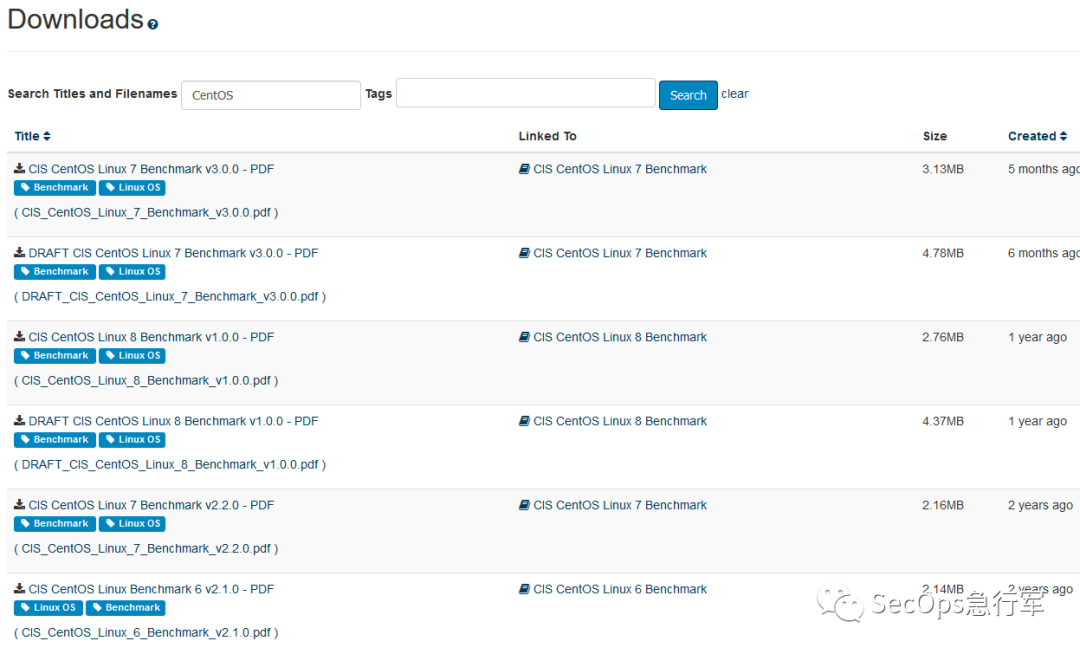

所有的基线都可以从这里下载。

今天的文章就到此结束了,接下来介绍几个网站:

备考区 | Microsoft Learn![]() https://learn.microsoft.com/zh-cn/shows/exam-readiness-zone/

https://learn.microsoft.com/zh-cn/shows/exam-readiness-zone/

CIS Cisco IOS 12 L2 v4.0.0 | Tenable®![]() https://www.tenable.com/audits/CIS_Cisco_IOS_12_v4.0.0_Level_2

https://www.tenable.com/audits/CIS_Cisco_IOS_12_v4.0.0_Level_2

NTLM Explained: Definition, Protocols & More | CrowdStrike![]() https://www.crowdstrike.com/en-us/cybersecurity-101/identity-protection/windows-ntlm/(5 封私信 / 6 条消息) 10大信息安全认证,该考哪个? - 知乎

https://www.crowdstrike.com/en-us/cybersecurity-101/identity-protection/windows-ntlm/(5 封私信 / 6 条消息) 10大信息安全认证,该考哪个? - 知乎![]() https://zhuanlan.zhihu.com/p/1916845813939832247

https://zhuanlan.zhihu.com/p/1916845813939832247