本周发布的综合威胁报告显示,自2024年以来,一场名为"电力寄生虫"(Power Parasites)的复杂网络钓鱼活动持续针对全球能源巨头和知名品牌展开攻击。

该攻击活动主要通过精心设计的投资骗局和虚假招聘信息,冒用西门子能源(Siemens Energy)、施耐德电气(Schneider Electric)、法国电力集团(EDF Energy)、雷普索尔(Repsol S.A.)和森科尔能源(Suncor Energy)等知名能源企业的名称和品牌标识。

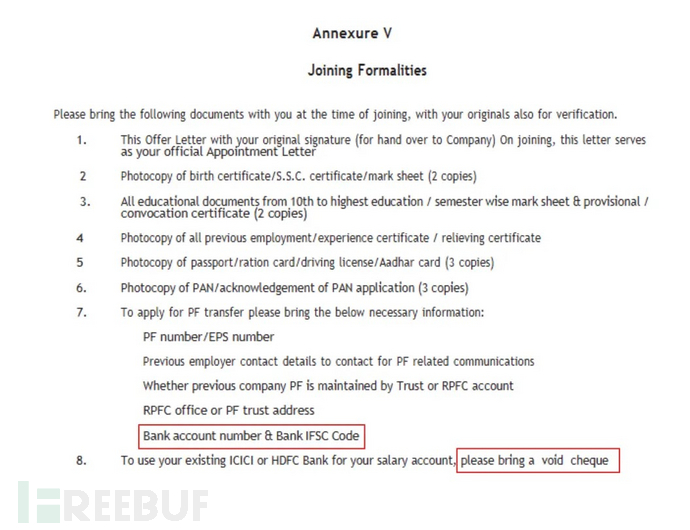

招聘骗局活动中使用的文档片段(来源:Silent Push)

攻击者已建立超过150个活跃域名的庞大网络用于冒充合法企业,主要针对孟加拉国、尼泊尔和印度等亚洲国家的个人用户。

攻击者通过欺诈网站、社交媒体群组和Telegram频道等多渠道接触受害者,内容本地化为英语、葡萄牙语、西班牙语、印尼语、阿拉伯语和孟加拉语以提高欺骗效果。

Silent Push研究人员发现,威胁行为者采用"广撒网"(spray and pray)策略,同时滥用多个品牌名称并部署大量网站以扩大受害者接触面。

攻击基础设施分析

基础设施分析显示,攻击者使用包含"SE"(代表西门子能源)和"AMD"(代表超威半导体)等关键词的域名,结合多种域名后缀创建如"sehub.top"和"amd-biz.mom"等特定模式。

主要感染途径通过两种社会工程手段实现:在投资骗局变体中,受害者被诱骗至声称由知名能源公司支持的虚假投资平台,承诺高额回报;而在招聘骗局变体中,攻击者以知名企业虚假职位为诱饵,在"入职"流程中要求求职者提供银行账户信息、身份证明文件和空白支票等敏感财务数据。

感染机制与技术架构

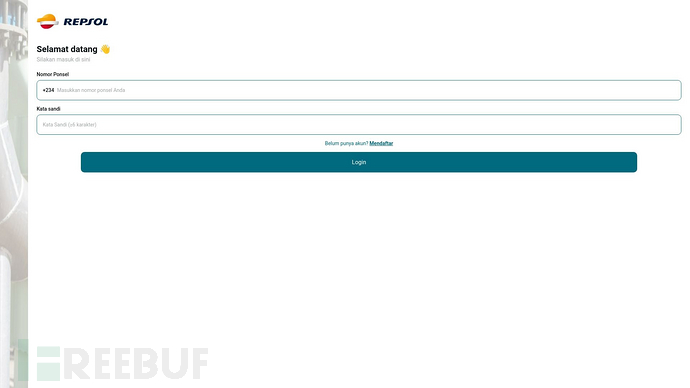

"电力寄生虫"活动采用精心设计的技术架构以实现最大传播范围和最低检测率。对欺诈网站的分析显示,各域名采用统一模板模式,登录页面设有"邀请码"字段------这是投资骗局中制造虚假专属感的典型手法。

攻击活动已蔓延至YouTube平台,发布多语言诱人标题的视频将潜在受害者导向"se-renewables.info"等恶意域名。其中一个从孟加拉语翻译的视频向观众承诺"从新网站赚取免费资金",展示了攻击者的多语言定向策略。

安全研究人员的技术指纹识别发现,这些钓鱼网站采用共享基础设施特征,可在部分域名被查封时快速部署新域名。攻击活动还利用名称包含"siemensenergy"的Telegram频道分发恶意链接(尽管多数已被封禁)。

西门子能源已发布关于欺诈活动的警告,明确声明其"不运营任何投资平台"且"不会在应聘流程的任何阶段收取费用"。

雷普索尔钓鱼网站(来源:Silent Push)

同样,雷普索尔能源已建立欺诈警报页面,警告关于使用人工智能冒充其高管团队的骗局。