一、SSL 证书核心概念:OV 与 DV 的本质区别

1. 证书类型全景图

在 HTTPS 加密体系中,SSL/TLS 证书主要分为三大类:

- DV 证书(Domain Validation):域名验证型证书,仅验证域名所有权

- OV 证书(Organization Validation):组织验证型证书,验证域名 + 企业资质

- EV 证书(Extended Validation):扩展验证型证书,最高等级验证(显示绿色地址栏)

本文重点讨论的 Let's Encrypt 证书属于DV 证书,但通过自动化流程实现了高效的证书申请体验。

2. DV 与 OV 核心差异对比

|--------------|------------------------|-----------------------|

| 维度 | DV 证书 | OV 证书 |

| 验证深度 | 仅验证域名控制权(DNS/HTTP 验证) | 验证企业资质(营业执照 / 联系方式) |

| 审核流程 | 全自动机器验证(分钟级完成) | 人工审核 + 机器验证(1-3 个工作日) |

| 信任等级 | 浏览器仅显示锁形图标 | 显示企业名称 + 锁形图标 |

| 适用场景 | 个人博客 / 小型网站 / 测试环境 | 企业官网 / 电商平台 / 金融机构 |

| 价格体系 | 免费(如 Let's Encrypt)或低价 | 年费制(数百到数千元不等) |

3. Let's Encrypt 的独特价值

作为全球最大的免费 DV 证书发行机构,Let's Encrypt 由 ISRG(互联网安全研究组)运营,具备以下优势:

- 完全免费:无需支付任何证书费用

- 自动化申请:通过 ACME 协议实现 API 级交互

- 全球信任:主流浏览器内置根证书

- 强制续期:90 天有效期强制更新(保障安全性)

二、Let's Encrypt 证书申请全流程解析(以 Apache 服务器为例)

1. 环境准备阶段

(1)服务器配置要求

- 操作系统:支持主流 Linux 发行版(CentOS/Ubuntu/Debian 等)

- 必备组件:

|---------------------------------------------------------------------------------------------------------|

| # Ubuntu/Debian系统 sudo apt update && sudo apt install apache2 -y # CentOS系统 sudo yum install httpd -y |

- 域名准备:确保域名已完成实名认证(国内服务器必备),且 DNS 解析管理权可操作

(2)安装 Certbot 工具

|----------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| # Ubuntu/Debian专用命令 sudo apt install certbot python3-certbot-apache -y # 通用安装方式(适用于其他系统) sudo snap install --classic certbot sudo ln -s /snap/bin/certbot /usr/bin/certbot |

2. 域名解析关键配置

(1)A 记录配置要点

- 解析类型:A 记录(IPv4 地址解析)

- 主机记录 :@(根域名)和www(子域名)

- 记录值:服务器公网 IP 地址(如阿里云 ECS 实例 IP)

- TTL 设置:建议设置 300 秒(5 分钟)以加快解析生效速度

(2)DNS 解析验证工具

- 在线检测:DNS Checker 输入域名查询 A 记录

- 命令行检测:

|-----------------------------------------------------------------------------------|

| # 检测A记录 dig jjkmcloud.com A +short # 检测MX记录(非必需但建议检查) dig jjkmcloud.com MX +short |

3. 证书申请核心步骤

(1)交互式申请流程(推荐新手使用)

|-----------------------|

| sudo certbot --apache |

- 输入邮箱:用于紧急通知和证书续期(支持 QQ / 网易等邮箱)

- 同意条款 :输入Y接受 Let's Encrypt 服务条款

- 选择功能:建议同时勾选 HTTP 自动跳转 HTTPS(增强安全性)

- 填写域名 :支持多个域名逗号分隔(如jjkmcloud.com,www.jjkmcloud.com)

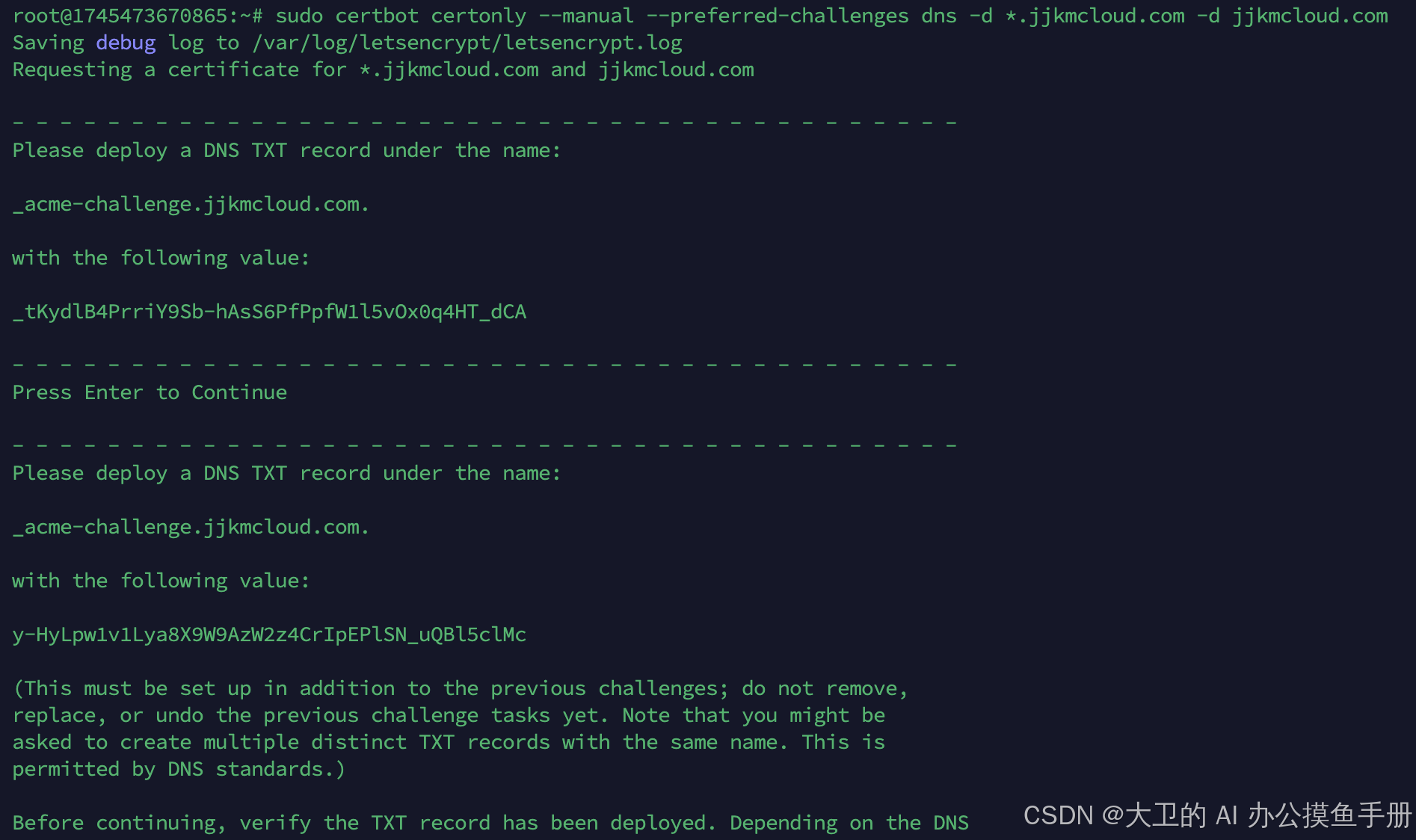

(2)手动 DNS 验证模式(适用于复杂场景)

当服务器 80 端口被占用时,可采用 DNS 验证:

|-------------------------------------------------------------------------------------------------|

| sudo certbot certonly --manual --preferred-challenges dns -d jjkmcloud.com -d www.jjkmcloud.com |

- 生成验证记录:

|-----------------------------------------------------------------------------------------------------------------------------------------------------|

| Please deploy a DNS TXT record under the name: _acme-challenge.jjkmcloud.com. with the following value: _tKydlB4PrriY9Sb-hAsS6PfPpfW1l5vOx0q4HT_dCA |

- 添加 TXT 记录:在域名解析后台添加同名 TXT 记录,值为上述字符串

- 等待生效 :通过dig _acme-challenge.jjkmcloud.com TXT确认记录存在

4. 服务器证书配置

(1)自动配置(Certbot 推荐方式)

Certbot 会自动修改 Apache 配置文件,主要修改内容如下:

|----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| <VirtualHost *:443> ServerName jjkmcloud.com ServerAlias www.jjkmcloud.com SSLEngine on SSLCertificateFile /etc/letsencrypt/live/jjkmcloud.com/fullchain.pem SSLCertificateKeyFile /etc/letsencrypt/live/jjkmcloud.com/privkey.pem # 推荐添加的安全增强配置 SSLProtocol all -SSLv2 -SSLv3 SSLCipherSuite ECDHE+AESGCM:ECDHE+CHACHA20:DHE+AESGCM:DHE+CHACHA20 SSLHonorCipherOrder on Header set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" </VirtualHost> |

(2)手动配置步骤(适用于自定义场景)

- 定位证书文件:

- 证书文件:/etc/letsencrypt/live/你的域名/fullchain.pem

- 私钥文件:/etc/letsencrypt/live/你的域名/privkey.pem

- 修改配置文件:

|---------------------------------------------------------|

| sudo nano /etc/apache2/sites-available/000-default.conf |

- 重启服务生效:

|--------------------------------|

| sudo systemctl restart apache2 |

5. 自动续期保障机制

|-------------------------------------------------------------------------------------------|

| # 编辑定时任务 sudo crontab -e # 添加以下内容(每天凌晨2点自动续期) 0 2 * * * /usr/bin/certbot renew --quiet |

三、实战避坑指南:从域名解析到验证失败全解析

1. 典型错误场景分析(附解决方案)

(1)"no valid A records found" 错误

错误原因 :域名未配置 A 记录或解析未生效解决步骤:

- 登录域名解析后台(如阿里云万网 / 腾讯云 DNS)

- 添加根域名 A 记录:主机记录@,记录值服务器公网 IP

- 添加 www 子域名 A 记录:主机记录www,记录值相同 IP

- 等待解析生效(建议 30 分钟后用dig命令检测)

(2)"Incorrect TXT record found" 错误

错误原因 :手动 DNS 验证时 TXT 记录值错误解决要点:

- 严格复制 Certbot 生成的验证字符串(区分大小写和特殊字符)

- 确保在正确的域名下添加记录(如_acme-challenge.jjkmcloud.com而非裸域名)

- 支持添加多条同名 TXT 记录(DNS 标准允许重复记录)

(3)"Challenge failed for domain" 错误

排查流程:

- 检查服务器防火墙:确保 80 和 443 端口开放(阿里云需在安全组放行)

- 验证 Web 服务运行:访问http://你的域名确认 Apache 正常响应

- 查看验证文件存在:HTTP 验证时检查.well-known/acme-challenge/目录

2. 深度优化技巧

(1)通配符证书申请(高级需求)

|-------------------------------------------------------------------------------------------------------------------------|

| # 申请包含所有子域名的证书(需DNS验证) sudo certbot certonly --manual --preferred-challenges dns -d "*.jjkmcloud.com" -d jjkmcloud.com |

(2)多域名证书配置

|--------------------------------------------------------------------------------------------------|

| # 在证书申请时添加多个域名 sudo certbot --apache -d jjkmcloud.com -d www.jjkmcloud.com -d blog.jjkmcloud.com |

(3)证书状态监控

|-----------------------------------------------------------------------------------------------------------------------------------------|

| # 查看证书有效期 sudo certbot certificates # 输出示例: # Certificate Name: jjkmcloud.com # Expiry Date: 2025-07-31 08:43:00+00:00 (VALID: 89 days) |

四、生产环境最佳实践

1. 安全增强配置

(1)HSTS 策略部署

|--------------------------------------------------------------------------------------------|

| Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" |

- max-age:指定浏览器缓存 HSTS 策略的时间(单位:秒)

- includeSubDomains:将策略应用于所有子域名

- preload:加入浏览器 HSTS 预加载列表(需提交到官方数据库)

(2)OCSP Stapling 配置

|------------------------------------------------------------------------------------------------------------------------------|

| SSLUseStapling on SSLStaplingCache "shmcb:logs/ocsp_cache(128000)" SSLStaplingResponder "http://ocsp.int-x3.letsencrypt.org" |

作用:减少客户端验证证书时的网络延迟

2. 高可用架构建议

(1)负载均衡场景

- 证书统一存储:通过 NFS 共享证书目录

- 健康检查配置:增加 HTTPS 端口健康检查

- 会话保持:建议关闭 SSL 会话保持(提高性能)

(2)容器化部署方案

|--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| # Dockerfile示例 FROM httpd:2.4 COPY ./fullchain.pem /etc/letsencrypt/live/jjkmcloud.com/ COPY ./privkey.pem /etc/letsencrypt/live/jjkmcloud.com/ RUN a2enmod ssl && \ echo "SSLCertificateFile /etc/letsencrypt/live/jjkmcloud.com/fullchain.pem" >> /etc/apache2/apache2.conf && \ echo "SSLCertificateKeyFile /etc/letsencrypt/live/jjkmcloud.com/privkey.pem" >> /etc/apache2/apache2.conf |

3. 故障恢复预案

(1)证书过期应急处理

- 手动强制续期:sudo certbot renew --force-renewal

- 临时关闭 HTTPS:修改 Apache 配置先恢复 HTTP 访问

- 检查定时任务:确保crontab服务正常运行(sudo systemctl status cron)

(2)解析故障处理流程

- 切换备用 DNS 服务器:如阿里云 DNS(223.5.5.5)或腾讯云 DNS(119.29.29.29)

- 清除本地 DNS 缓存:参考前文各系统清除命令

- 联系域名注册商:确认是否存在解析封禁(如未实名认证)

五、经验总结:从失败到成功的关键转折点

初期尝试手动 DNS 验证时遇到以下问题:

- 未正确理解 TXT 记录的生效机制

- 忽略 DNS 解析的 TTL 延迟(记录添加后立即验证导致失败)

最终通过以下步骤解决:

-

改用默认的 HTTP 验证模式(避免复杂的 DNS 配置)

-

确保域名 A 记录正确指向服务器 IP(通过dig命令确认解析结果)

-

开放服务器 80 端口(在阿里云安全组中添加 80 端口入方向规则)

-

实际操作页面:

-

-

-