1. 介绍

内核调试技术,尤其是崩溃分析,对于维护和故障排除操作系统至关重要。本文探讨了内核调试机制的实现,重点介绍了崩溃分析、堆栈跟踪检查和内存转储调查。内核崩溃可能由多种原因引起,如硬件故障、软件错误或无效的内存访问。调试这些崩溃需要深入了解内核的内部状态,并具备捕获和分析关键信息的能力。

本文讨论的实现重点在于构建一个强大的内核调试系统,能够捕获崩溃转储、分析堆栈跟踪和检查内存区域。在本指南结束时,您将全面了解如何设计和实现适用于诊断和解决复杂系统问题的内核调试工具。

2. 内核调试架构

内核调试系统的架构围绕几个核心组件构建。首先是崩溃转储收集,这涉及在崩溃时捕获系统状态。这包括保存内存内容、CPU寄存器和堆栈跟踪。系统必须能够冻结系统状态,以确保捕获的信息准确且一致。

另一个关键组件是调试信息管理。这包括处理调试符号和堆栈回溯信息,这些信息对于解释捕获的数据至关重要。该系统支持内置和可加载模块的调试,允许开发人员调试内核模块以及核心内核。

后,该系统包括实时分析工具,允许开发人员检查运行中的内核状态。这些工具提供了设置断点、观察点和实时检查系统状态的机制。

3. 内核调试器的实现

实现从定义kernel_debugger结构开始,该结构管理调试系统。该结构包括一个堆栈跟踪缓冲区、一个崩溃转储缓冲区和一个用于同步的自旋锁。

c

#include <linux/module.h>

#include <linux/kernel.h>

#include <linux/kprobes.h>

#include <linux/kallsyms.h>

#include <linux/slab.h>

#include <linux/stacktrace.h>

#include <linux/kdebug.h>

#include <linux/mm.h>

#define MAX_STACK_TRACE_DEPTH 64

#define MAX_CRASH_DUMP_SIZE (1UL << 20) // 1MB

struct kernel_debugger {

struct kprobe *probes;

unsigned long *stack_trace;

unsigned int trace_size;

spinlock_t debug_lock;

atomic_t active_traces;

void *crash_buffer;

size_t crash_size;

};

struct debug_context {

unsigned long registers[32];

struct pt_regs *regs;

unsigned long ip;

unsigned long sp;

int cpu;

pid_t pid;

char comm[TASK_COMM_LEN];

};

static struct kernel_debugger debugger;init_kernel_debugger 函数初始化内核调试器。它为堆栈跟踪缓冲区和崩溃转储缓冲区分配内存,初始化自旋锁,并设置活动跟踪计数器。

c

static int init_kernel_debugger(void)

{

debugger.stack_trace = kmalloc_array(MAX_STACK_TRACE_DEPTH,

sizeof(unsigned long),

GFP_KERNEL);

if (!debugger.stack_trace)

return -ENOMEM;

debugger.crash_buffer = vmalloc(MAX_CRASH_DUMP_SIZE);

if (!debugger.crash_buffer) {

kfree(debugger.stack_trace);

return -ENOMEM;

}

spin_lock_init(&debugger.debug_lock);

atomic_set(&debugger.active_traces, 0);

return 0;

}capture_debug_info 函数捕获系统的当前状态,包括 CPU 寄存器、指令指针、堆栈指针和任务信息。

c

static void capture_debug_info(struct debug_context *ctx)

{

struct task_struct *task = current;

memcpy(ctx->registers, task_pt_regs(task), sizeof(ctx->registers));

ctx->regs = task_pt_regs(task);

ctx->ip = instruction_pointer(ctx->regs);

ctx->sp = kernel_stack_pointer(ctx->regs);

ctx->cpu = smp_processor_id();

ctx->pid = task->pid;

memcpy(ctx->comm, task->comm, TASK_COMM_LEN);

}4. 堆栈跟踪分析实现

stack_frame 结构表示堆栈跟踪中的一个帧。analyze_stack_trace 函数遍历堆栈并捕获每个帧的返回地址。

c

struct stack_frame {

struct stack_frame *next_frame;

unsigned long return_address;

};

static void analyze_stack_trace(struct debug_context *ctx)

{

struct stack_frame *frame = (struct stack_frame *)ctx->sp;

unsigned int depth = 0;

unsigned long flags;

spin_lock_irqsave(&debugger.debug_lock, flags);

while (!kstack_end(frame) && depth < MAX_STACK_TRACE_DEPTH) {

if (!validate_stack_ptr(frame)) {

break;

}

debugger.stack_trace[depth++] = frame->return_address;

frame = frame->next_frame;

}

debugger.trace_size = depth;

spin_unlock_irqrestore(&debugger.debug_lock, flags);

}print_stack_trace 函数将捕获的堆栈跟踪打印到内核日志。

c

static void print_stack_trace(void)

{

char symbol[KSYM_SYMBOL_LEN];

unsigned int i;

for (i = 0; i < debugger.trace_size; i++) {

sprint_symbol(symbol, debugger.stack_trace[i]);

printk(KERN_INFO "[<%pK>] %s\n",

(void *)debugger.stack_trace[i],

symbol);

}

}5. 崩溃转储收集

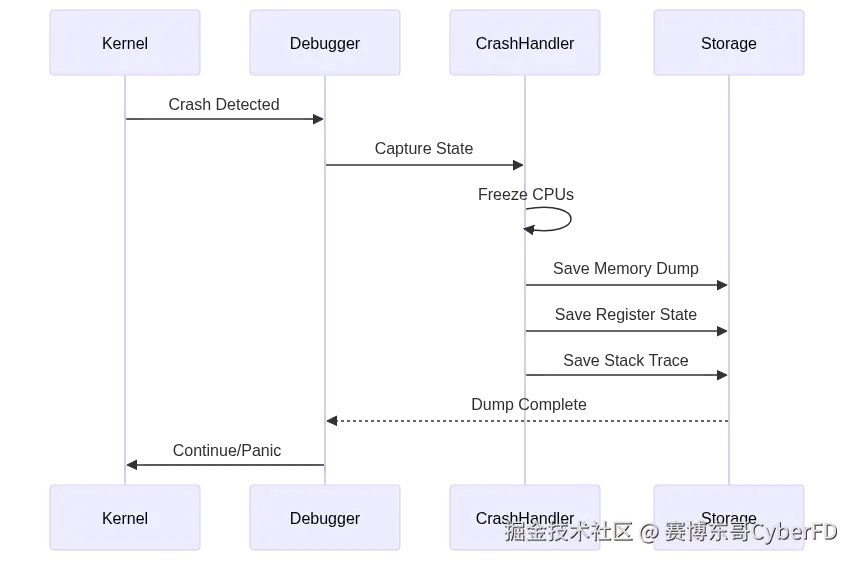

使用序列图说明了崩溃转储收集过程。该图显示了内核、调试器、崩溃处理程序和存储之间的交互。

6. 内存分析实现

memory_region 结构表示内存区域。analyze_memory_region 函数捕获内存区域的内容并将其存储在崩溃转储缓冲区中。

c

struct memory_region {

unsigned long start;

unsigned long end;

unsigned int flags;

char description[64];

};

static int analyze_memory_region(struct memory_region *region,

void *buffer,

size_t size)

{

struct page *page;

void *vaddr;

int ret = 0;

if (!pfn_valid(__pa(region->start) >> PAGE_SHIFT))

return -EINVAL;

page = virt_to_page(region->start);

vaddr = page_address(page);

if (vaddr && size <= PAGE_SIZE) {

memcpy(buffer, vaddr, size);

ret = size;

}

return ret;

}dump_memory_info 函数遍历当前进程的内存区域,并捕获其内容。

c

static void dump_memory_info(struct debug_context *ctx)

{

struct mm_struct *mm = current->mm;

struct vm_area_struct *vma;

unsigned long flags;

if (!mm)

return;

down_read(&mm->mmap_sem);

for (vma = mm->mmap; vma; vma = vma->vm_next) {

struct memory_region region = {

.start = vma->vm_start,

.end = vma->vm_end,

.flags = vma->vm_flags,

};

snprintf(region.description, sizeof(region.description),

"VMA %lx-%lx %c%c%c",

region.start, region.end,

(region.flags & VM_READ) ? 'r' : '-',

(region.flags & VM_WRITE) ? 'w' : '-',

(region.flags & VM_EXEC) ? 'x' : '-');

analyze_memory_region(®ion, debugger.crash_buffer,

MIN(region.end - region.start,

MAX_CRASH_DUMP_SIZE));

}

up_read(&mm->mmap_sem);

}7. 调试流程

下图显示了碰撞检测、状态捕获和分析的步骤。

8. 实时调试功能

breakpoint 结构表示一个断点。set_breakpoint 函数在指定地址设置一个断点并安装一个处理程序。

c

struct breakpoint {

unsigned long address;

unsigned long original_instruction;

bool enabled;

void (*handler)(struct pt_regs *);

};

static int set_breakpoint(struct breakpoint *bp,

unsigned long addr,

void (*handler)(struct pt_regs *))

{

unsigned long flags;

if (!kernel_text_address(addr))

return -EINVAL;

bp->address = addr;

bp->handler = handler;

local_irq_save(flags);

probe_kernel_read(&bp->original_instruction,

(void *)addr,

BREAK_INSTR_SIZE);

probe_kernel_write((void *)addr,

BREAK_INSTR,

BREAK_INSTR_SIZE);

local_irq_restore(flags);

bp->enabled = true;

return 0;

}9. 性能监控

debug_metrics 结构跟踪性能指标,例如断点命中次数、捕获的堆栈跟踪和收集的内存转储。

c

struct debug_metrics {

atomic64_t breakpoint_hits;

atomic64_t stack_traces_captured;

atomic64_t memory_dumps_collected;

atomic64_t total_debug_time_ns;

struct {

atomic_t count;

atomic64_t total_size;

} crash_dumps;

};

static struct debug_metrics metrics;

static void update_debug_metrics(unsigned long start_time)

{

unsigned long end_time = ktime_get_ns();

atomic64_add(end_time - start_time, &metrics.total_debug_time_ns);

}10. 结论

内核调试技术需要复杂的实现来有效地分析和诊断系统问题。提供的实现展示了构建健壮的内核开发和维护调试工具的实际方法。通过遵循本指南中讨论的原则和技术,您可以设计和实现满足现代操作系统需求的内核调试工具。