LOW

在dvwa里建一个testd 2.php文件,写入一句话木马,密码password

2.php文件,写入一句话木马,密码password

antsword连接

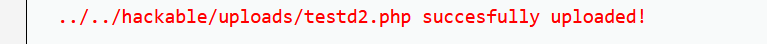

直接上传testd2.php文件,上传成功

MEDIUM

查看源码,发现这一关只能提交jpg和png格式的文件

把testd2.php的后缀改成jpg,上传时用bp抓包 ,抓到这些

把21行的jpg改成hph,放包,上传成功

HIGH

先看源码:

注意两个比较重要的函数

1.strrpos

$uploaded_ext = substr($uploaded_name, strrpos($uploaded_name, '.') + 1);这段作用是:找到文件名中最后一个.的位置,然后从.后一位开始截取,得到文件扩展名

2.strtolower

if((strtolower($uploaded_ext) == "jpg" || strtolower($uploaded_ext) == "jpeg" || ...)这段作用是:将文件扩展名转换为小写,然后与小写的允许扩展名比较

所以优化点就是high只允许.jpg,.jpeg,.png扩展名,用strtolower防止大小写绕过,用strrpos获取最后一个'.'的位置来定位扩展名

还用这个函数检验了是否上传的是图像

所以我们接下来的目的是把刚才的一句话直接嵌入图片中上传 !!

copy合并(二进制拼接)

我们准备随意一张图片和一句话木马文档(damn.jpg和我们上文提到的testd2.php)

winr打开中端,进入这两个文件所在位置,输入如下代码

copy damn.jpg/b +testd2.php mm.jpg 我们获得一张包含木马的图片

我们获得一张包含木马的图片

正常上传即可

IMPOSSIBLE

分析源码

imagecreatefromjpeg函数会重新生成图片,去除所有的非图像数据,我们隐藏在图片里的恶意代码就会被清除

这里还会随机生成文件名,我们无法猜测上传后的文件路径

这里还会随机生成文件名,我们无法猜测上传后的文件路径