1. 墨者学院:SQL过滤字符后手工绕过漏洞测试(万能口令)🚀

2. 漏洞背景分析🔍

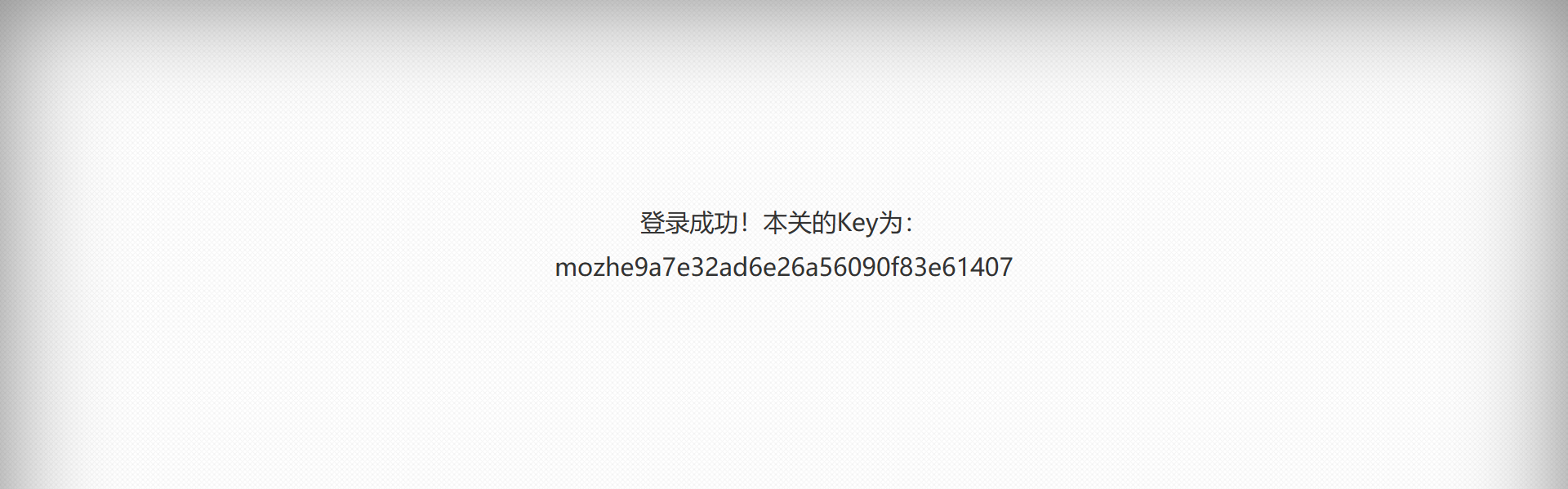

近期发现某登录系统存在SQL注入漏洞,攻击者可通过构造特殊用户名admin','a','a')#绕过身份验证。本文将深入解析其工作原理,并演示完整渗透测试流程。

3. 漏洞原理深度剖析🎯

3.1. 原始SQL语句推测⚡

系统登录逻辑可能采用如下SQL查询:

sql

SELECT * FROM users WHERE username='[输入1]' AND password='[输入2]'3.2. 注入变形过程⚡

当输入以下特殊字符时:

- 用户名:

admin','a','a')# - 密码:任意值(如123)

SQL语句被构造为:

sql

SELECT * FROM users WHERE username='admin','a','a')#' AND password='123'3.3. 关键绕过机制⚡

| 注入组件 | 作用解析 |

|---|---|

admin' |

闭合原始用户名引号 |

,'a','a' |

伪造额外查询字段 |

) |

提前闭合WHERE子句 |

# |

注释掉后续密码验证 |

3.4. 实际执行语句⚡

由于#在MySQL中表示注释,最终执行:

sql

SELECT * FROM users WHERE username='admin','a','a')4. 漏洞技术细节解析⭐

原始SQL语句结构被注入后发生了本质变化:

sql

-- 原始合法语句

SELECT * FROM users WHERE username='admin' AND password='123'

-- 注入后语句(语法错误但被利用)

SELECT * FROM users WHERE username='admin','a','a')这种变形之所以有效,是因为:

- 字段数量不匹配:查询语句预期返回固定字段数,但注入后强制返回三个值(admin, a, a)

- 语法错误被忽略:部分PHP框架会忽略这类语法错误,仍返回首个匹配记录

- 查询短路效应:WHERE条件被提前终止,导致密码验证失效

声明:本文仅用于安全学习,严禁非法测试! ❗❗❗