详细、系统地介绍一下 Linux CVE,包括它的定义、来源、结构、处理流程以及和 Linux 安全生态的关系。

1. 什么是 CVE

CVE (Common Vulnerabilities and Exposures ,通用漏洞与披露)

是一个全球通用的漏洞编号和信息披露体系,由 MITRE Corporation 维护,旨在为已公开的安全漏洞分配唯一的标识符。

它的作用是:

- 给每个安全漏洞一个唯一 ID,方便跨厂商、跨平台交流。

- 为安全公告、补丁、漏洞数据库提供统一参考。

- 避免重复命名或信息混乱。

2. Linux CVE 的含义

当某个漏洞影响 Linux 内核或相关用户空间组件 (glibc、systemd、util-linux 等)时,就会在 CVE 系统中登记,称为 "Linux CVE"。

这些漏洞可能涉及:

- 内核驱动(比如文件系统、网络、USB、GPU 驱动)

- 核心子系统(进程调度、内存管理、syscall 实现)

- 用户空间核心工具(bash、coreutils、openssl)

- 发行版自带的安全关键包(sudo、ssh、systemd)

3. CVE 编号结构

格式:

CVE-年份-序列号示例:

- CVE-2024-1086:2024 年发现并登记的第 1086 个漏洞

- CVE-2016-5195(Dirty COW):著名的 Linux 内核写时复制漏洞

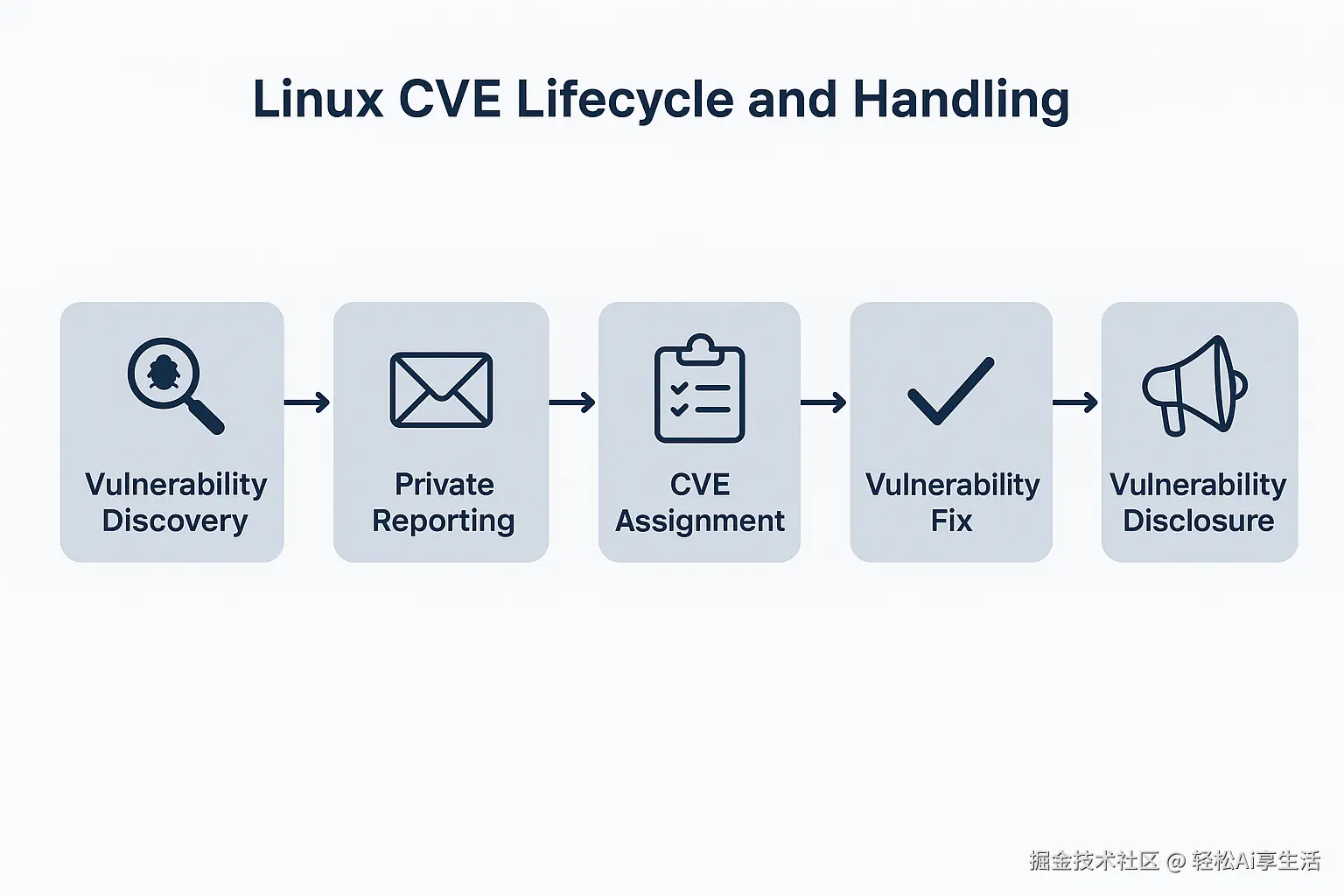

4. Linux CVE 的生命周期

(1)漏洞发现

来源:

- 安全研究员(白帽黑客)

- 安全公司

- 开发者自测

- 内部安全审计

- 自动化模糊测试(fuzzing)

(2)私下报告(Coordinated Disclosure)

- 报告给 Linux kernel security team (security@kernel.org)

- 或者先向发行版安全团队(Red Hat、Ubuntu Security、SUSE)报告

- 在补丁准备好前不会公开细节

(3)CVE 分配

- 由 MITRE 或 CNA(CVE Numbering Authority)分配

- Linux 内核 CNA 是 Linux Foundation / Kernel.org

- 发行版也可能有自己的 CNA(如 Red Hat CNA)

(4)漏洞修复

- 开发补丁

- 内核邮件列表(LKML)提交

- 代码合入主线(mainline)和 LTS 分支

(5)漏洞公开

- CVE 网站更新

- 安全公告(Security Advisory)

- 补丁发布到 kernel.org、各发行版安全更新渠道

5. CVE 信息结构

在 CVE 官方数据库和 NVD(National Vulnerability Database)中,Linux CVE 通常包含:

- CVE ID

- 漏洞描述(受影响模块、触发条件、影响范围)

- 受影响版本

- 安全风险等级(CVSS 分数)

- 修复方案(补丁、升级建议)

- 参考链接(补丁邮件、发行版公告、PoC)

6. CVSS 评分体系(漏洞严重度)

CVSS(Common Vulnerability Scoring System)通常用于给 CVE 打分(0-10 分):

- 低危(0.1-3.9) :影响小,利用难度高

- 中危(4.0-6.9) :需要一定条件利用

- 高危(7.0-8.9) :容易被利用,影响显著

- 严重(9.0-10.0) :可远程利用、提权或完全接管系统

7. Linux CVE 典型案例

CVE-2016-5195(Dirty COW)

- 描述:Linux 内核写时复制机制漏洞

- 影响:本地用户可提权为 root

- 评分:高危(CVSS 7.8)

- 修复:内存管理子系统补丁,修正写时复制条件竞争

CVE-2024-1086

- 描述 :

netfilter子系统的 UAF(Use-After-Free)漏洞 - 影响:可被利用执行任意代码

- 评分:严重(CVSS 9.8)

- 修复:引用计数修正、内存释放顺序调整

8. Linux 发行版与 CVE

各大 Linux 发行版都有自己的安全公告与 CVE 跟踪系统:

- Red Hat Security Data API(同步 CVE 和修复状态)

- Ubuntu USN(Ubuntu Security Notices)

- SUSE Security Announcements

- Debian Security Tracker

它们会:

- 跟踪上游 CVE

- 确定是否受影响

- 回移(backport)修复补丁到自己的内核和包

9. 如何跟踪和管理 Linux CVE

- CVE 官方网站

cve.org/ - NVD(美国国家漏洞数据库)

nvd.nist.gov/ - Linux Kernel CVE Tracker

cve.kernel.org/ - 发行版安全页面(Red Hat、Ubuntu、Debian、SUSE)

10. 安全运维建议

- 定期更新内核和系统包

- 关注发行版安全公告

- 自动化漏洞扫描(OpenVAS、Nessus、Trivy)

- 针对高危 CVE 做优先升级

- 关键系统可考虑内核 Live Patch(Ksplice、kpatch、kgraft)