- 实验目的:

1.理解常见病毒的感染方式

2.理解常见病毒的工作原理

3.掌握常见病毒的杀毒方法

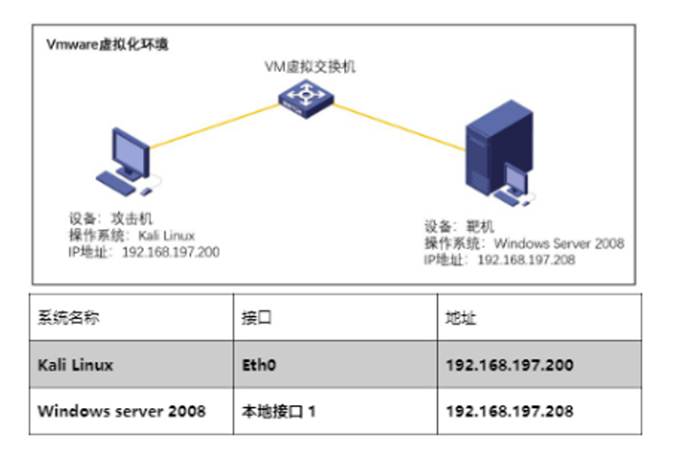

二、实验环境:

Windows10操作系统及相应软件

三、实验原理(或要求):

实验需求:

正确的使用msfconsole 运行Metasploit,及使用使用auxiliary/scanner/smb/smb_ms17_010模块来扫描网络中哪些主机存在永恒之蓝漏洞,使用exploit/windows/smb/ms17_010_eternalBlue。

开始对靶机进行渗透。找到载荷windows/x64/meterpreter/bind_tcp,在靶机上执行勒索病毒,并测试结果。

四、实验步骤:

"永恒之蓝"实验思路梳理:

第一步:在 Kali Linux 中使用 msfconsole 运行 Metasploit

第二步:搜索MS17-010攻击模块第三步:重是级扫描设置扫描网段。

第三步:首先使用auxiliary/scanner/smb/smb_ms17_010模块来扫描网络中哪些主机存在永

恒之蓝漏洞。

第四步:设置扫描目标为192.168.197.0/24网段,设置扫描线程为100,并运行。

第五步:发现扫描结果中出现了靶机的IP,说明靶机存在永恒之蓝漏洞。

第六步:更换攻击模块为之前搜索结果中的exploit/windows/smb/ms17_010_eternalblue。

开始对靶机进行渗透。

第七步:挫索可用攻击载荷。

第八步: 找到载荷windows/x64/meterpreter/bind_tcp。并调用。

第九步:设置攻击源为本机IP,攻击目的为靶机IP,开始攻击。

第十步:进入靶机系统后,上传本地的勒索病毒Wcry.exe至靶机磁盘。

第十一步:在靶机上执行勒索病毒,并测试结果,发现所有文件已经被加密勒索。

"永恒之黑"实验思路梳理:

实验思路梳理:

第一步:安装攻击环境。

第二步:对目标主机进行"蓝屏攻击"。

第三步:开始POC提权,启动MSF 生成反向连接木马。

第四步:将 shell.txt 中 buf 修改为 USER _PAYLOAD。

第五步:启动 MSF,设置 payload。

第六步:启动exploit.py并指定目标主机,随后启动MSF攻击,即可获取到对方Shell。

实验注意事项:

此实验需要注意的是,使用前必须确定Kali Linux地址,并且要测试其的可用性。同时确认python3的环境是否安装成功,确认windows的系统版本多少。

五、实验记录或结果

"永恒之蓝"实验:

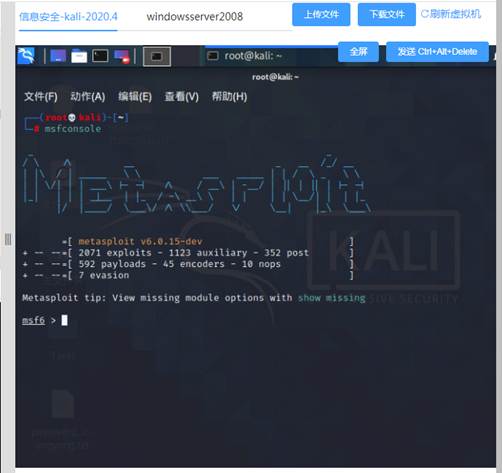

第一步:在 Kali Linux 中使用 msfconsole 运行 Metasploit

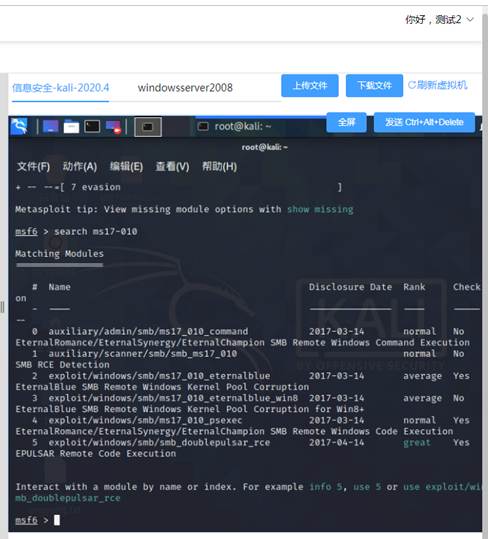

第二步:搜索 MS17-010攻击模块。

第三步:首先使用auxiliary/scanner/smb/smb_ms17_010模块来扫描网络中哪些主机存在永

恒之蓝漏洞。

成果文件提取链接:

链接: https://pan.baidu.com/s/1DL7Z1urkh42DFfTtDL7ISQ?pwd=wca2 提取码: wca2