导语

本文旨在系统梳理前端"限制调试"的各类手段,评估其可靠度与成本,并总结常见绕过思路,供合规测试与防护研究使用。内容整合了学术研究、业界实践与实战案例,仅面向安全研究、反滥用与版权保护等正当工程场景。请勿将本文涉及的技术用于未授权的入侵、盗版或损害他人权益的行为。前端防调试只能抬高逆向成本,无法提供绝对安全;敏感业务、密钥与核心算法不应依赖客户端存放。

1. 威胁模型与防护目标

- 目标:延迟逆向、降低滥用、减少脚本注入与代码篡改,保证业务策略(收费逻辑、反自动化规则、反外挂)不被轻易洞察或移除。

- 非目标 :无法阻止用户查看页面

DOM、网络请求、静态资源;无法阻止专业人员长期分析(包括CDP/远程调试、补丁与自动化逆向)。

2. 常见防调试手段

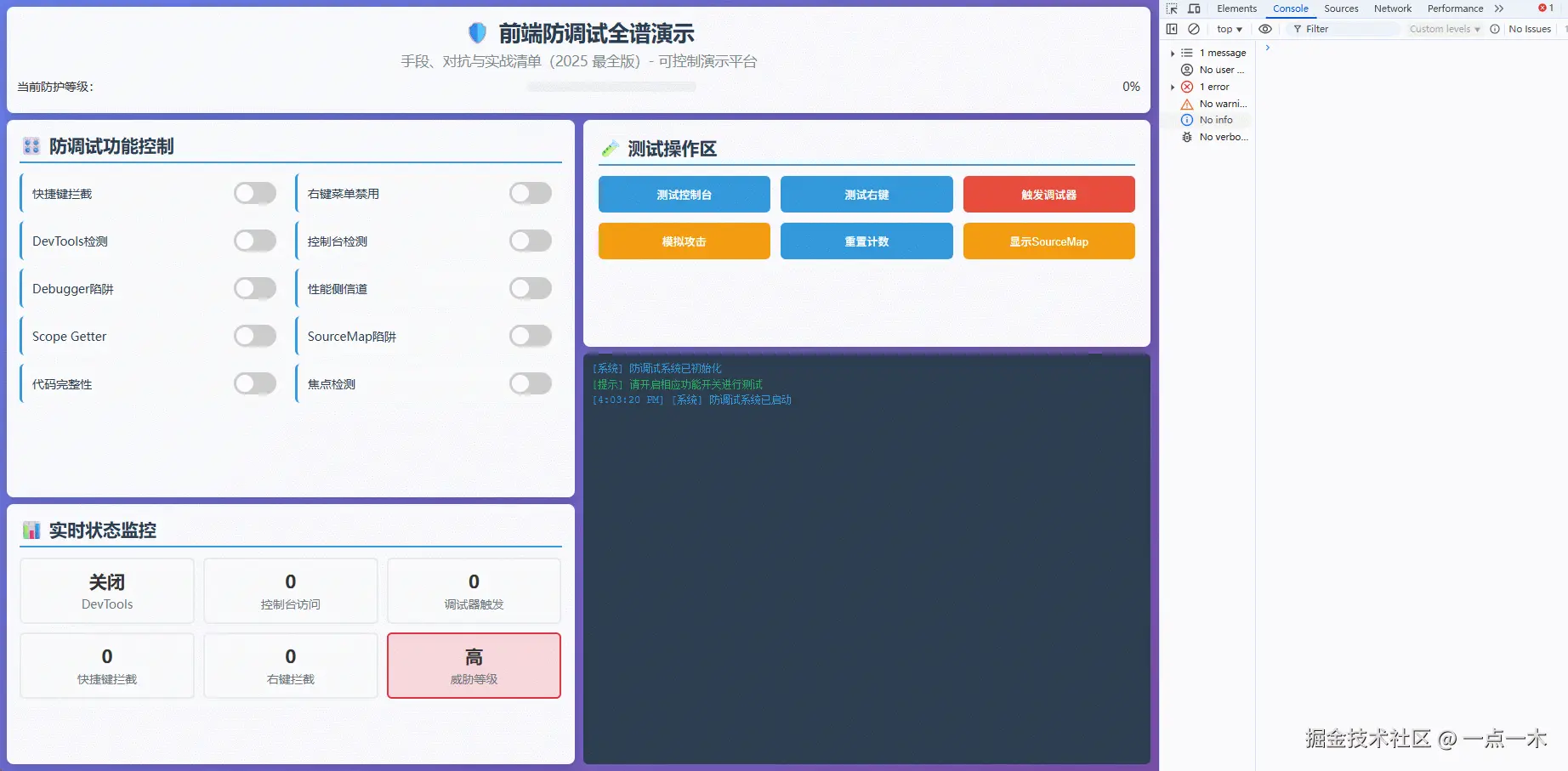

2.1 快捷键与右键拦截

-

拦截快捷键 :监听

keydown阻止F12、Ctrl/⌘+Shift+I、Ctrl/⌘+Shift+C、Shift+F10等组合键。javascriptfunction blockDevKeys(e){ const c=e.ctrlKey||e.metaKey, s=e.shiftKey, k=e.code; if (k==='F12' || (c&&s&&(k==='KeyI'||k==='KeyC')) || (s&&k==='F10')) e.preventDefault(); } export function enableKeyBlock(){ addEventListener('keydown', blockDevKeys, {capture:true}); } export function disableKeyBlock(){ removeEventListener('keydown', blockDevKeys, {capture:true}); }

-

禁用右键菜单 :拦截

contextmenu事件屏蔽右键菜单。javascriptconst blockContext = e => e.preventDefault(); export const enableContextBlock = ()=> addEventListener('contextmenu', blockContext); export const disableContextBlock = ()=> removeEventListener('contextmenu', blockContext);

优缺点:

- ✅ 实现简单、快速集成、对普通用户有一定威慑作用。

- ❌ 极易绕过,影响可用性和无障碍功能,对熟练用户无效。

2.2 DevTools 启发式检测

浏览器没有 公开稳定的"

DevTools是否打开"的API,常见方法皆为启发式,存在误报/漏报。

常见策略(可组合):

- 窗口尺寸差 :比较

window.outerWidth/outerHeight与innerWidth/innerHeight差值;在DevTools停靠时差值增大。易受缩放、全屏、Undock影响。 - 性能侧信道 :在

console.log(obj)时,控制台会对对象做格式化/序列化;或测量console.time/performance.now()的异常延迟;还可利用Function.prototype.toString、Date/RegExp等在控制台渲染的副作用。 - 焦点可见性事件 :

visibilitychange、focus/blur伴随DevTools显隐的行为特征(不稳定)。 debugger触发 :在定时器或requestAnimationFrame循环中放置debugger,当DevTools打开时触发暂停。

优缺点:

- ✅ 成本低,可作为辅助检测信号。

- ❌ 误报/漏报频繁,可靠性差,不可作为核心判断。

建议 :如需启发式检测,请合并多信号 、设置宽容阈值、并将结果视为概率而非真值(只触发非破坏性反制,如速率限制、隐藏调试提示等)。

2.3 阻断式陷阱

-

debugger循环 :在定时器/RAF中反复调用debugger, 使调试变得困难。javascriptclass DebugTrap{ private on=false; private t:any; start(interval=250){ if(this.on) return; this.on=true; const loop=()=>{ if(!this.on) return; debugger; this.t=setTimeout(loop, interval); }; loop(); } stop(){ this.on=false; clearTimeout(this.t); } } export const trap = new DebugTrap();

- 异常/中断注入 :在关键路径抛异常、改写控制流,配合

try/catch混淆实际逻辑(慎用,易误伤正常用户)。 - 运行时自校验 :定期校验关键函数的

toString()长度/哈希、只读冻结、Proxy监控访问等;发现被改写则降级或跳转。

优缺点:

优缺点:

- ✅ 显著增加单步调试难度。

- ❌ 可通过禁用断点或禁用

JS绕过;高频触发会影响性能与用户体验。

2.4 代码混淆与自卫

- 混淆:标识符重命名、控制流扁平化、字符串加密、死代码注入等。

- 自卫:代码检测被调试/被篡改时自我还原或反制(例如关键路径散布校验点)。

优缺点:

- ✅ 提高静态/动态逆向难度,对批量脚本抓取有效。

- ❌ 增加构建体积与性能开销;不可逆性有限,需要持续更新。

2.5 浏览器安全基线

CSP(Content-Security-Policy) :限定脚本来源与执行方式(script-src 'self' 'nonce-...'、禁用eval等),减少注入与篡改面;配合report-uri/report-to进行告警与取证。SRI(Subresource Integrity) :对第三方脚本/样式添加integrity哈希,防被掉包。Source Map管理 :生产环境不要暴露映射或对外源不可达;私有上传到错误监控服务;避免在构建产物中残留//# sourceMappingURL=。- 域绑定与动态加载:敏感模块按需加载+签名校验+环境白名单。

- 把秘密移到服务器:令牌签名、服务端判定、策略下发是根本手段。

优缺点:

- ✅ 降低篡改与注入风险,是基础安全基线。

- ❌ 配置复杂,对第三方脚本和遗留代码兼容性差。

2.6 开源库与方案

disable-devtool:一站式阻断常见打开方式与检测信号;易被内容拦截/禁用JS绕过。devtools-detect/devtools-detector/jdetects等:启发式检测DevTools打开与朝向;作者也提示存在较多误报。- 商业方案(如代码完整性/反篡改/反调试产品):提供运行时保护与报表,但仍需与

CSP、后端策略联动。

优缺点:

- ✅ 开箱即用,覆盖常见场景,适合实验或观测。

- ❌ 容易绕过、维护不稳定,不适合作长期依赖。

任何库都无法替代威胁建模 与后端化 。建议将它们作为告警与观测组件,而非"护城墙"。

3. 高阶与最新手段

3.1 SourceMappingURL 通信

- 滥用

//# sourceMappingURL=触发静默网络请求,甚至绕过CSP并携带Cookie。 - 可用作"暗报"机制,检测

DevTools打开时回传事件。

3.2 Scope Pane Getter 检测

- 在对象

getter中加入副作用(如id属性),DevTools打印时自动触发。 - 精准检测调试行为,比尺寸/延迟检测更隐蔽。

3.3 GPU 自愈式防调试

- 学术研究提出在

GPU执行关键逻辑,利用GPU不易被调试的特性进行保护。 - 对

WebGL/WebGPU场景具参考价值。

4. 绕过调试视角(合规自测)

仅用于自测与合规渗透。下面为概念级方法,避免"脚本化教程"。

- 禁用

JavaScript(临时) :在DevTools的命令面板执行"Disable JavaScript",刷新后大多数前端防调试逻辑失效;网络/静态资源仍可观测。再次启用即可恢复。 - 忽略断点/

debugger:使用"Never pause here/Disable breakpoints/Force script execution"等,让debugger与其它断点不再生效。 - 改变

DevTools停靠方式 :将DevTools Undock到独立窗口,弱化基于窗口尺寸差的检测;或调整缩放/窗口布局以跨过阈值。 - 提高代码可读性 :

Pretty Print、Ignore List/Blackbox第三方库,减少被"自卫"代码干扰;在源码映射可用的情况下调试原文件(生产应避免暴露)。 - 重编译浏览器 :修改

Firefox/Chromium源码绕过debugger。 - 内容拦截器:屏蔽或替换防调试脚本。

- 拦截/移除防调试脚本 :通过内容拦截器/企业代理在本地阻断指定脚本加载(对站点端的应对是

CSP+SRI)。 CDP/自动化采集:使用浏览器调试协议在受控环境中抓取网络与执行期状态(站点端通过风控与服务端校验应对)。

如果你的方案能在禁用

JS、忽略断点 、Undock、去混淆/Pretty、阻断某脚本的条件下仍能保持核心策略不泄露/不被轻易重放,说明防护更接近"稳健"。

5. 对抗矩阵

| 手段 | 可绕过性 | 性能/复杂度 | UX 影响 |

适用建议 |

|---|---|---|---|---|

| 快捷键/右键拦截 | 高 | 低 | 中-高(误伤) | 仅作软提示,不要阻断核心路径 |

| 尺寸差/性能侧信道检测 | 高(Undock/缩放) |

低-中 | 低 | 仅用于告警/埋点,不做强反制 |

debugger 循环/异常陷阱 |

中(禁 JS/忽略断点) |

低 | 中-高 | 慎用;仅短时触发或灰度 |

| 混淆/自卫 | 中 | 中-高 | 低-中 | 保护关键逻辑,持续评估回归与兼容 |

CSP/SRI/Source Map 管理 |

低(正确配置) | 中 | 低 | 强烈推荐,基础安全基线 |

SourceMappingURL 通信 |

中 | 低 | 低 | 高级监控 |

Scope Pane Getter |

中 | 低 | 低 | 精准检测 |

GPU 自愈防调试 |

低 | 高 | 低 | 高价值场景 |

| 服务器化策略/签名 | 低 | 中-高 | 低 | 根本手段:把秘密放服务器 |

注:高/中/低为相对等级,实际效果需结合场景评估。

6. 工程化最佳实践(建议清单)

- 永不在前端存放密钥(改为短时令牌 + 服务端校验)。

- 生产禁用

Source Map暴露(内部上报用上传方式)。 - 部署严格 CSP :

default-src 'self'; script-src 'self' 'nonce-...' https:; object-src 'none'; base-uri 'self'; - 第三方脚本一律

SRI+ 固定版本。 - 关键逻辑混淆与功能拆分:非关键代码不混淆,保证稳定性。

- 运行时完整性检测:关键模块做轻量校验/心跳,异常仅降级不惊扰用户。

- 灰度与开关:所有防调试策略都要可动态关闭/调整阈值。

- 性能预算:防调试循环不超过 1--2 次/秒;避免长期阻塞主线程。

- 审计与监控 :

CSP违规上报、可疑事件埋点、错误监控(如Sentry)。 - 法律与合规:提示与隐私条款中说明必要的反滥用策略与数据使用目的。

建议:这些清单应视为安全基线,而非绝对防护。

7. 示例:可插拔防调试模块(合并多信号、只告警)

javascript

// dev-protect.ts(只做观测与提示,不做硬阻断)

type Listener = (e: {level:'info'|'warn'|'error', code:string, detail?:any})=>void;

export class DevProtect{

private listeners = new Set<Listener>();

private timers:number[]=[];

private options = { sizeThreshold:160, pollMs:1000 };

on(l:Listener){ this.listeners.add(l); return ()=>this.listeners.delete(l); }

private emit(v:Parameters<Listener>[0]){ this.listeners.forEach(fn=>fn(v)); }

start(){

// 1) 尺寸差启发式

const sizeCheck = ()=>{

const dw=Math.abs(outerWidth-innerWidth), dh=Math.abs(outerHeight-innerHeight);

if(dw>this.options.sizeThreshold || dh>this.options.sizeThreshold){

this.emit({level:'info', code:'devtools-size', detail:{dw,dh}});

}

};

this.timers.push(setInterval(sizeCheck, this.options.pollMs) as unknown as number);

// 2) 控制台副作用(轻量)

const probe={ toString:()=>{ this.emit({level:'warn', code:'devtools-tostring'}); return '•'; } };

console.log(probe);

// 3) 低频 debugger 探针(避免卡顿)

const dbg=()=>{ try{ debugger; }catch{} };

this.timers.push(setInterval(dbg, 5000) as unknown as number);

// 4) 可见性/焦点

const vis=()=>{ if(document.visibilityState==='hidden') return; this.emit({level:'info', code:'focus-change'}); };

addEventListener('visibilitychange', vis, {passive:true});

}

stop(){ this.timers.forEach(t=>clearInterval(t)); this.timers=[]; }

}

// 使用

const guard=new DevProtect();

const off=guard.on(e=>{ /* 上报或提示 */ });

guard.start();以上仅埋点观测,不建议做强阻断。实际工程应通过远程配置调整阈值与策略。

8. 常见误区

- 把前端当"保险箱":错误。任何能在浏览器运行的代码,理论上都能被观察与还原。

- 过度依赖启发式检测:用户缩放/多屏/无障碍工具会导致误报。

- 粘贴式加入"神奇库"而不做评估:需持续回归测试与性能评估。

- 用防调试作为"授权/付费"的核心:应由服务器判定并签名。

结语

前端防调试只能"抬高成本",无法提供绝对安全。最佳方案是:

- 把秘密放在服务器端;

- 以

CSP/SRI/最小暴露面为安全基线; - 配合混淆、自校验、启发式检测提升逆向门槛;

- 对高价值目标,可探索

GPU/WASM等高阶防护。