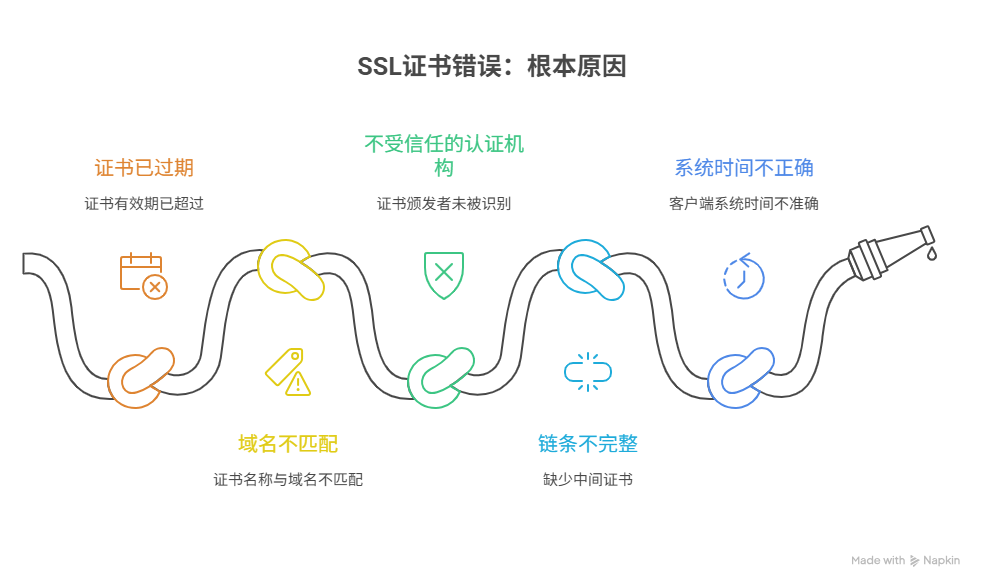

当用户访问一个HTTPS站点时,之所以会遇到各种SSL证书错误(例如,浏览器提示"您的连接不是私密连接"),其根本原因在于浏览器,在试图,与该网站服务器,建立一条"受信任"的、加密的通信链路时,其内置的、一系列严格的"安全检查"中,有至少一个环节,未能通过 。这套检查机制,如同一次严谨的"数字身份"验证过程。导致验证失败的五大核心"元凶"涵盖:证书已"过期"、证书的"颁发对象"与网站域名"不匹配"、颁发证书的"认证机构"不被浏览器"信任"、浏览器的"中间证书链"不完整、以及客户端系统"时间"不准确。

其中,证书的"颁-发对象"与网站域名"不匹配",是一种极其常见的配置错误。这意味着服务器向浏览器,出示了一份"数字身份证"(即SSL证书),但这份"身份证"上所登记的"姓名"(例如,www.a.com),与浏览器当前,实际正在访问的网站"地址"(例如,www.b.com),完全不符。浏览器,作为一个尽职的"安全卫士",在发现这种"证址不符"的情况时,会立即判定,这可能是一次"身份冒用"或"网络钓鱼"的企图,并立即中断连接向用户发出最高级别的安全警告。

一、问题的"本质"、信任的"数字化"传递

在深入探讨具体的错误原因之前,我们必须首先从一个更宏观的视角,去理解"HTTPS"和"SSL证书",其存在的、最根本的"价值"是什么。

1. HTTP的"裸奔"时代与三大风险

在我们日常访问的、以http://开头的传统网站中,我们的浏览器与服务器之间的所有通信,都是以"明文 "方式,在网络上传输的。这就如同在邮局寄送一张"明信片 "。任何在中间环节能够接触到这张"明信片"的人(例如,网络运营商、黑客),都可以毫无障碍地:

窃听:阅读你发送的所有内容,包括用户名、密码、银行卡号等。

篡改:在内容送达之前,修改其中的信息。

冒充:伪造一个假的服务器,来冒充你真正想要访问的网站。

2. HTTPS的"三层铠甲"

HTTPS (超文本传输安全协议),正是为了解决上述三大风险,而诞生的"安全升级版 "。它通过SSL/TLS (安全套接层/传输层安全)协议,为我们的网络通信,穿上了一套"三层铠 ઉ甲":

加密 :确保了即便数据包被黑客截获,他们看到的也只是一堆无法被破译的"乱码"。

完整性 :确保了数据在传输过程中未被任何中间人,进行过"篡改"。

认证 :这是理解证书错误的关键所在 。它通过SSL证书 来向我们无可辩驳地证明:"你当前,正在与之通信的这个服务器,确实是那个它所声称的、真实的、合法的服务器,而非一个伪装的'钓鱼'网站。"

3. 数字证书的"身份证"作用

一个由权威机构颁发的SSL证书 ,就如同服务器在网络世界中的"数字身份证 "。它包含了两个核心信息:"我是谁? "(即网站的域名),以及"谁能为我的身份作证? "(即颁发该证书的、权威的"认证机构 ")。 因此,当浏览器,提示"SSL证书错误"时,它实际上是在用一种技术性的语言,向我们发出警告:"这个网站,向我出示的'身份证',存在严重问题!它可能是'过期的'、'名字对不上的'、或者是,由一个我根本不认识的、'山寨'的机构所颁发的。请不要信任它!"

二、元凶一、时间的"失效" - 证书过期

这是所有证书错误中,最常见、也最容易理解的一种。

证书的"有效期" :任何一份SSL证书在被签发时都会被设定一个明确的"有效期 "(通常,包含"生效日期"和"失效日期")。为了提升整体的安全性(例如,迫使网站运营者,定期地,更新其加密算法和密钥),现代浏览器和行业规范,正在不断地缩短证书的最长有效期。目前主流的证书其有效期通常为一年。

为何会忘记续期? :证书的"续期 ",并非一个自动的过程,它需要网站的管理员,在证书到期前,主动地,向认证机构重新申请和部署。纯粹的、人为的"疏忽"和"遗忘",是导致证书过期的最主要原因。

客户端时间不准 :这是一个相对罕见,但确实存在的原因。如果用户自己电脑的系统时间被错误地设置为了一个遥远的"未来 "(例如,2030年),那么即便是面对一个在2025年才会到期的、完全有效的证书,用户的浏览器,也会"错误地 "认为它已经"过期"了。

三、元凶二、身份的"错配" - 名称不匹配

这是另一类极其常见的、源于"配置错误 "的证书问题。其本质,是证书所保护的"域名 ",与用户实际访问的"域名",不完全匹配。

1. "通用名称"与"备用名称"

一份证书在其内部,会明确地记录下它是为哪个或哪些"域名 "提供身份认证的。这些信息通常记录在证书的"主题 "字段中的"通用名称 "和"主题备用名称"区域。

2. 常见的错配场景

www子域名 与 根域名 :一个最经典的错误是网站管理员,只为 example.com 这个"根域名 ",申请了证书。但是用户在访问时,惯性地,输入了 www.example.com 这个"子域名"。此时,浏览器会发现,证书上的"名字",与地址栏中的"地址"不匹配,从而报告错误。

不同的子域名 :同理,一个只为www.example.com颁发的证书,如果被错误地部署在了shop.example.com或blog.example.com这些其他子域名的服务器上,也会导致名称不匹配的错误。

通配符证书的限制 :为了方便,管理员可能会申请一张"通配符证书 ",例如 *.example.com。这张证书可以,同时地,保护www.example.com, shop.example.com, blog.example.com等所有"一级 "子域名。但是,它通常无法 保护"根域名 "example.com本身,也无法 保护像user.shop.example.com这样的"二级"或更深层级的子域名。

四、元凶三、信任链的"断裂"

这类错误,更为"隐蔽 "和"技术性 ",它源于浏览器,在验证证书"真实性 "的过程中,其"信任的链条 ",发生了"断裂"。

1. "根证书"与"信任根"

我们的浏览器和操作系统是如何在不联网查询的情况下,就知道哪些证书的"颁发机构",是"可信"的呢? 答案是,在我们的操作系统和浏览器,被安装时其内部就已经预先内置 了一份"受信任的根证书颁发机构 "的列表。这份列表就如同一个"白名单 ",是整个网络信任体系的"信任之根"。

2. "自签名"证书

一个"自签名 "证书,是指一份不是由 任何一个在浏览器"白名单"中的权威机构所颁发,而是由服务器的管理员自己 ,"自说自话 "地为自己颁发的"身份证"。

应用场景 :这在"内部开发 "和"测试"环境中,非常常见,因为它无需成本,且易于生成。

后果 :当浏览器遇到这样一份"自签名"的证书时,它会发现,其"颁发者 ",根本就不在自己所信任的"白名单"之中。因此它会拒绝信任这份证书,并向用户,发出严重的安全警告。

3. "中间证书"的缺失:最隐蔽的"配置杀手"

这是在服务器配置环节,最常见、也最难被初级运维人员所发现的错误。

信任的"链条" :在现实世界中,为了安全,最高级的"根证书颁发机构 ",通常并不直接 为最终的网站颁发证书。它会先授权给一些"中间证书颁aturation机构 ",由这些"中间机构",再来为网站颁发证书。这就形成了一条"根证书 -> 中间证书 -> 网站证书 "的、完整的"信任链"。

服务器的"举证"责任 :当浏览器连接到服务器时,服务器为了证明自己的清白,不仅 要向浏览器出示它自己的那份"网站证书 ",还必须 同时出示那份能够证明"我是由一个合法的中间机构所签发的 "的"中间证书"。

问题的根源 :许多经验不足的管理员,在配置服务器时,只配置 了"网站证书",而遗漏 了那份同样重要的"中间证书链"文件。

后果 :浏览器在收到了那份"孤零零"的网站证书后,它无法将其与自己所信任的任何一个"根证书",建立起有效的"连接"。信任链,在此断裂了 。因此,浏览器会判定该证书"来源不明,不可信任"。

五、如何系统性地"诊断"与"预防"

1. 诊断工具

浏览器内置工具 :这是最直接、最便捷的诊断工具 。当遇到证书错误时,不要只是简单地关掉那个警告页面。应点击"高级 "或"详细信息 "等链接。浏览器会为你提供一个非常详尽的"证书查看器 "。在这里,你可以清晰地看到证书的有效期、颁发对象、颁发机构、以及完整的"证书路径"(即信任链)。绝大多数的"过期"和"名称不匹配"问题都可以在这里,被一眼看穿。

在线检测工具 :对于更复杂的、如"中间证书缺失"这类服务器配置问题,可以使用一些专业的、免费的"在线SSL检测"网站。你只需输入你的域名,这些工具就会从一个中立的、外部的视角,对你的服务器的SSL/TLS配置,进行一次全面的、深度"体检",并生成一份极其详尽的、指出了所有问题的"体检报告"。

2. 预防策略

自动化证书管理 :对于"证书过期"这个最低级但最常见的错误最佳的解决方案,是采用像Let's Encrypt这样的免费证书 ,并配合其自动化的续期脚本。这能够一劳永逸地将"证书续期"从一个需要被"人工记忆"的任务变为一个"自动化的、无需干预"的流程。

使用"主题备用名称" :在申请或购买证书时,务必 使用"主题备用名称 "字段将所有需要被该证书所保护的域名和子域名 ,都完整地罗列进去。

正确的服务器配置 :在配置服务器时,务必确认你所引用的,是包含了"完整证书链"的那个文件,而非只包含单一服务器证书的文件。

建立监控与告警 :将"证书有效期 ",作为一个关键的、业务级的监控项 ,纳入到你的监控和告警系统中。并设置,在证书"过期前30天、前7天、前1天 ",都向相关的运维和管理人员,发送升级的告警通知。

常见问答 (FAQ)

Q1: 浏览器提示"您的连接不是私密连接",就是证书错误吗?

A1: 绝大多数情况下,是的 。这个警告,是浏览器,在发现SSL/TLS证书,存在任何一种"验证失败 "(如过期、名称不匹配、不可信等)的情况时,向用户,发出的、一个统一的、最高级别的"安全警告"。

Q2: 什么是"自签名证书"?为什么浏览器不信任它?

A2: "自签名证书",是指一份,由服务器的管理员,自己为自己 "签发"的证书,而非由一个公开的、受浏览器信任的"权威认证机构 "所签发的。因为,它的"签发者 "和"使用者 ",是同一个人,缺乏了中立的、第三方的"信任背书",所以,浏览器,默认,不会信任它。

Q3: "SSL证书"和"TLS证书"是同一个东西吗?

A3: 在日常语境中,它们,基本,可以被视为同一个东西 。从技术上讲,TLS(传输层安全),是SSL(安全套接层)的、一个更新的、更安全的"继任者" 。我们今天,实际在使用的,几乎都是TLS协议。但因为SSL这个名字,诞生得更早、流传得更广,所以,在习惯上,大家,依然,常常将用于HTTPS的数字证书,称为"SSL证书"。

Q4: 免费的证书和付费的证书,在"安全性"上有什么区别?

A4: 在核心的"加密强度 "和"安全性 "上,由像Let's Encrypt这样的权威机构,所颁发的"免费证书",与那些昂贵的"商业证书",没有本质区别 。其主要的差异,在于"验证的严格程度 "(例如,付费的扩展验证证书,会进行更严格的企业身份验证)、"保险额度 "、"客户服务 "、以及对"通配符 "或"多域名"等高级功能的支持上。