一直以来,微软Active Directory(AD)作为企业身份管理和访问控制的核心组件,承担着用户认证、权限分配、资源目录管理等基础职能。

然而,随着政策、合规与网络安全压力不断加剧,AD面临着前所未有的挑战:

政策驱动加速替代: 国家大力推进"信创"工程,提出"2+8+N"行业替代路径,党政机关、金融、电信、电力等关键领域必须在2027年前完成核心系统国产化替代。

合规压力持续增强: 《国资委第79号文》等政策明确要求全面替换微软AD系统,确保关键基础设施的可控可管可替代。

**安全风险频发:**AD的核心地位使其天然成为攻击焦点。研究显示,过去一到两年内,高达50%的组织遭遇了针对AD的直接攻击。

长期以来,AD都面临基于密码的暴力攻击、Kerberos滥用、复制机制攻击(DCSync、DCShadow)、黄金票据等严重漏洞,成为黑客横向移动和权限控制的重灾区。

AD的替代,早已不再是"是否替换"的技术选择,而是"何时替换"的战略决策!

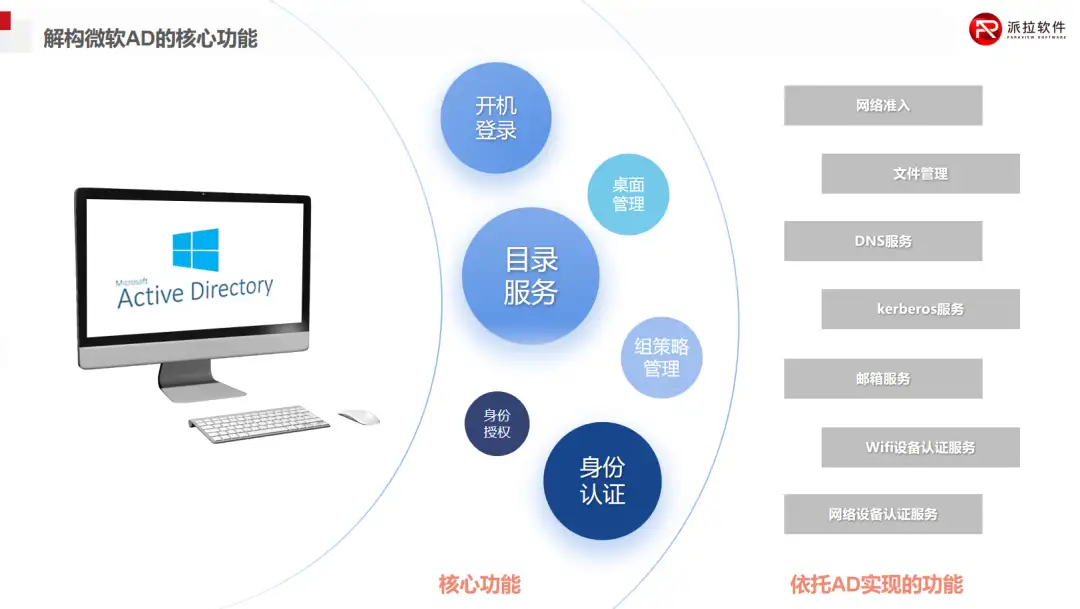

一、不止是登录工具,AD控制着整个IT神经系统

众所周知,微软AD在企业组织应用中,不仅仅是一个"用户登录系统",而是嵌入企业各层级IT管理体系的"身份中枢"。

其核心能力是通过目录结构(Directory)来统一管理网络中的用户身份、访问权限、设备资源及安全策略,具体包括:

身份认证与授权: 支持Kerberos/NTLM协议、SSO等机制,影响所有用户登录与访问控制流程。

目录服务与组织架构管理: 构建完整的组织层级,分发账号和权限。

**组策略与桌面管理:**集中配置安全策略、软件分发、系统更新等终端控制。

此外,在上述核心功能基础上,企业网络准入、邮箱、文件共享等系统功能实现均依托AD构建,依赖性强。

正因微软AD深度绑定着各业务系统,其替换的挑战也就并非只是功能等价,更在于体系化迁移和安全可控替代。

二、从替代到超越,ParaAD构建下一代身份基础设施

为解决AD深度替换问题,派拉软件推出了ParaAD国产化身份管理解决方案,以IAM为核心底座,全面覆盖AD原有职能并在以下方面实现超越:

多协议支持: LDAP、Radius、SAML 2.0、OIDC、CAS等,兼容AD认证方式,支持异构系统对接。

信创生态适配: 支持统信UOS、中标麒麟、银河麒麟等操作系统,兼容国产数据库与中间件等。

功能全面覆盖: 身份认证、目录服务、权限控制、多因素认证、合规审计等模块一应俱全。

**支持业务系统无缝接入:**如OA、ERP、VPN、WiFi、邮箱、IM等。

从核心功能场景对比来看,ParaAD还很好的解决了传统AD存在的不足,具体如下:

1、加强安全性

微软AD往往大量使用非加密通道;密码策略单一,大量存在简单密码和重复密码;特权账号密码无强认证,管理员需要登录域控本机操作;不支持国密算法(密码存储、数据通道)等。

ParaAD国产化替换解决方案依托IAM,可以有效快速解决上述问题,还可以在替换过程中为企业身份账号、密码等进行统一清洗与梳理,形成统一标准化管理制度,为后续扩展与管理提供基础。

2、摆脱平台局限

微软AD受限于Windows平台,与微软系应用服务绑死,无法兼容Mac系统、国产化系统,商业化、自开发应用对接困难,往往被互联网应用抛弃。

而ParaAD国产化替换解决方案可以很好的兼容各种系统,并已完成全体系国产化软硬件、系统等的兼容认证。

3、简化复杂管理

微软AD管理平台繁琐,无法支持Web化管理;备份恢复操作困难,批量操作缺乏,运维人员工作量大;与IIS、ADFS等联合配置也非常复杂繁琐。

这些ParaAD都可以很好的解决,通过提供统一、操作简便的管理平台,有效简化管理员工作。

4、多因素认证

微软AD只能支持简单的用户名密码登录,无法进行多因素认证,无法支持认证协议并进行单点登录。而这些功能在ParaAD国产化替换解决方案中已经是基础核心功能。

平台满足多种认证方式,如生物识别、基于智能手机的无密码身份认证、钉钉微信扫码等,甚至基于用户实体行为分析(UEBA)能力,结合AI大模型与大数据、算法算力等技术,以用户实体行为为依据进行智能强安全认证。

5、突破网络架构限制

微软AD一般只能部署在企业内网,外部用户必须拨入VPN后才能使用;离线情况基本不可控,跨组织无法互信、同步。

而ParaAD国产化替换解决方案可以结合最新的零信任架构理念,构建用户可信、设备可信、流量可信、应用可信的端到端可信链。

通过IAM、SDP、API、风险识别与管理等核心技术产品,为企业应用带来以身份为核心、业务安全访问、持续信任评估、动态访问控制等核心能力。

......

三、五步走实施策略,构建安全平稳替换路径

实际落地执行过程中,ParaAD提供了标准化、模块化的"AD替代五步走",支持按需部署、渐进式替换:

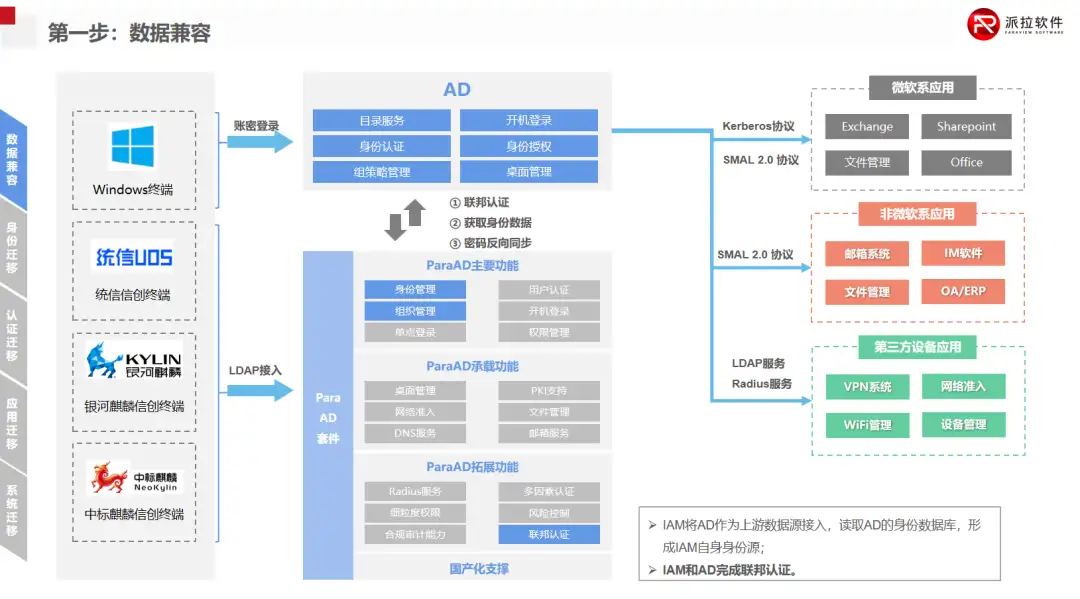

1、数据兼容(1个月)

IAM将AD作为上游数据源接入,建立ParaAD与AD之间的镜像同步关系。通过构建联邦认证架构,读取AD账号、组织、密码数据等,形成IAM自身身份源。

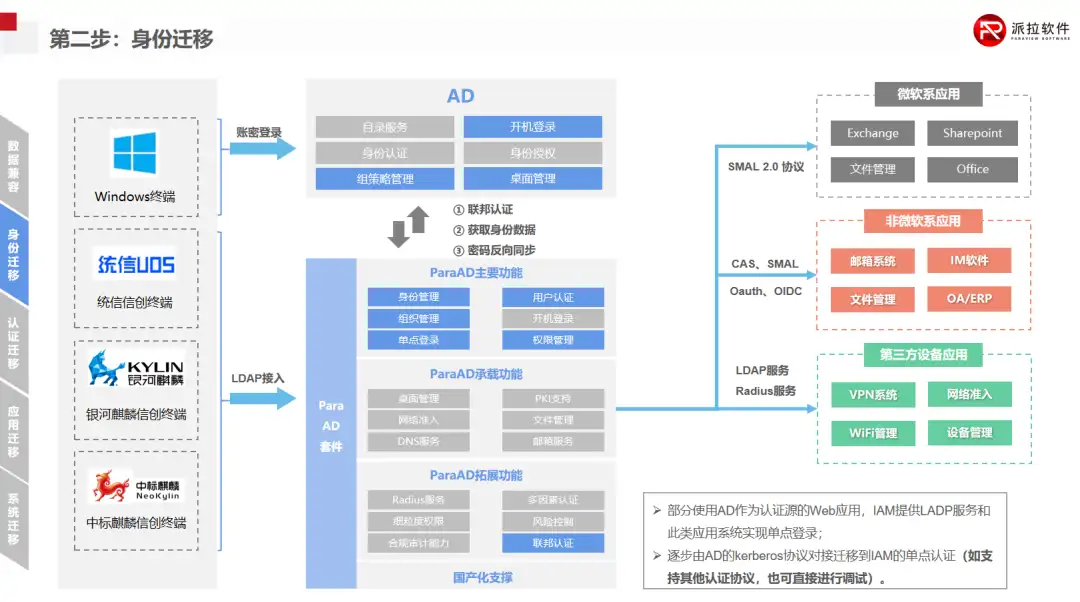

2、身份迁移(3个月)

部分使用AD作为认证源的Web应用,IAM提供LADP服务和此类应用系统实现单点登录。

随后,逐步由AD的kerberos协议对接迁移到IAM的单点认证(如支持其他认证协议,也可直接进行调试)。

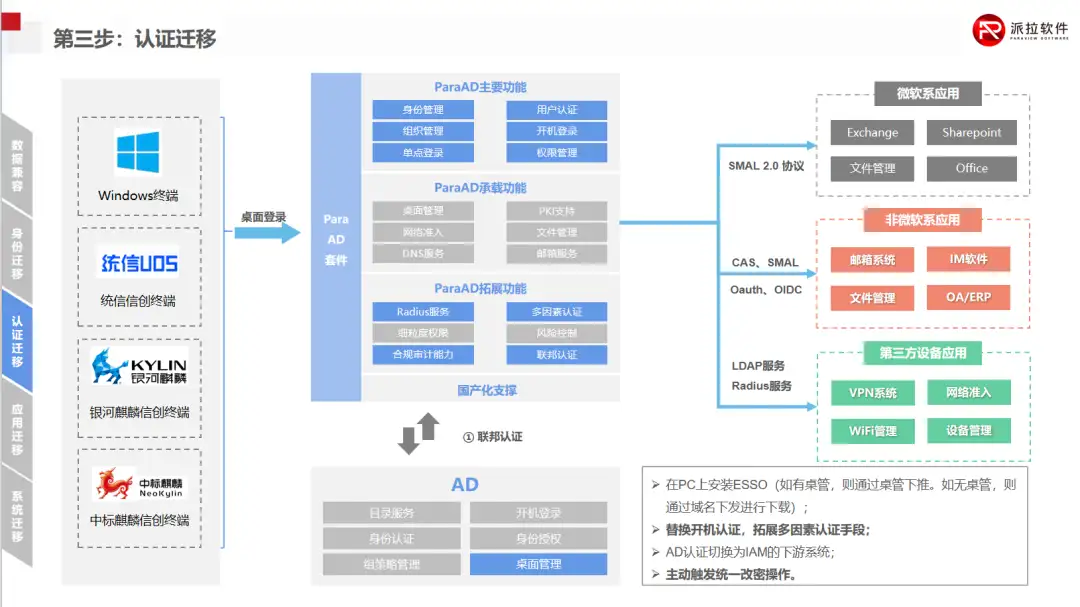

3、认证迁移(2个月)

在PC上安装ESSO------如有桌管,则通过桌管下推。如无桌管,则通过域名下发进行下载;

替换开机认证,拓展多因素认证手段,启用OTP/扫码/设备绑定等多因子认证;AD认证切换为IAM的下游系统,主动触发统一改密操作。

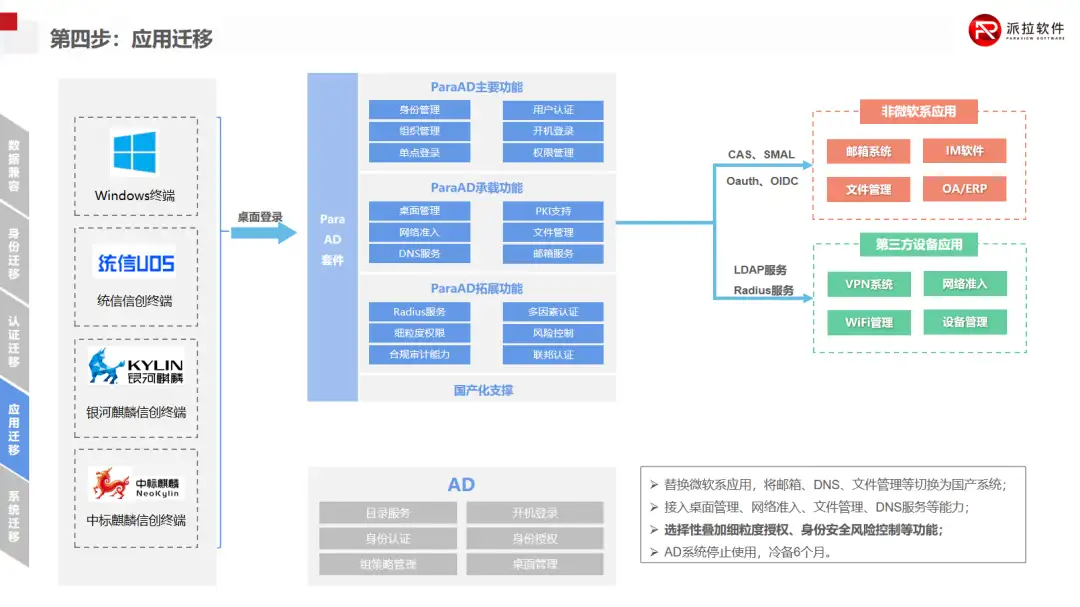

4、应用迁移(3个月)

邮箱、DNS、文件管理、网络准入等业务模块迁移至国产替代系统;接入桌面管理、网络准入、文件管理、DNS服务等能力;

选择性叠加细粒度授权、身份安全风险控制等功能;随后,AD系统停止使用,冷备6个月。

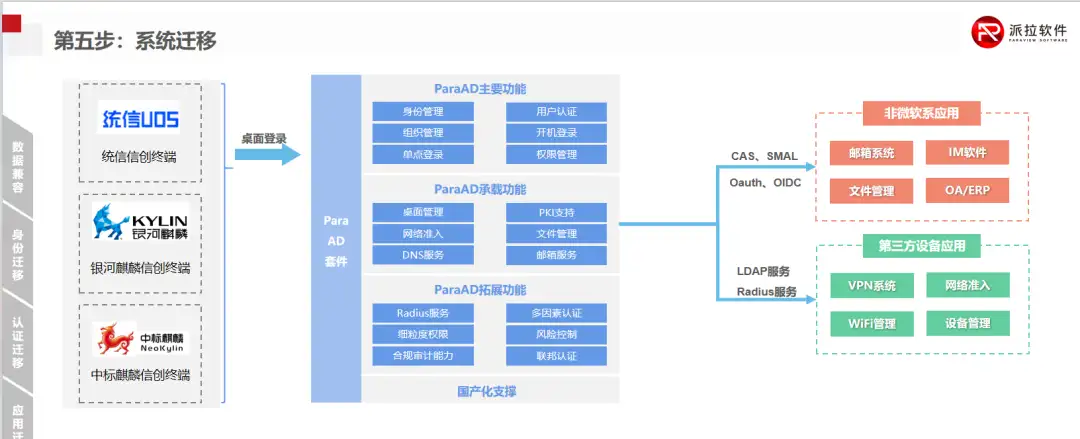

5、系统迁移(1个月)

切换主操作系统为国产终端,完成AD彻底下线,ParaAD成为主身份源。

四、不仅是替代,更是一场体系升级

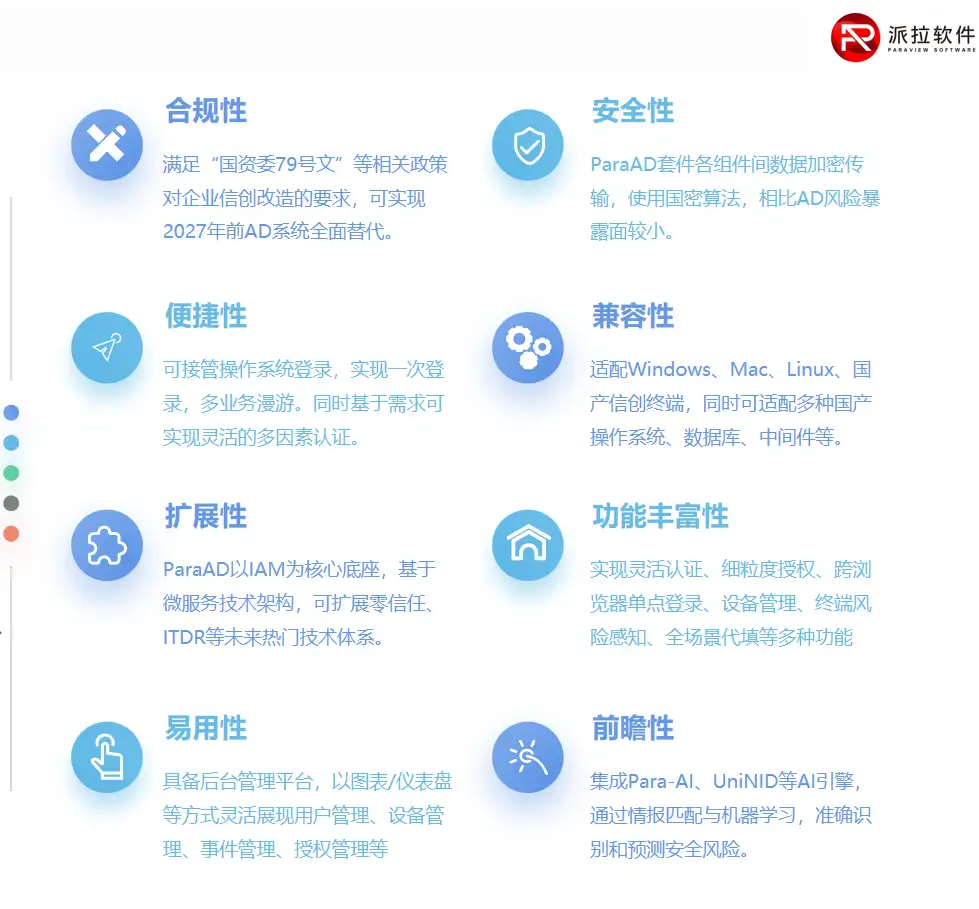

ParaAD不只是解决AD替代问题,更是从根本上为组织构建可持续演进的身份治理能力:

在安全威胁持续加剧、国产化推进提速的背景下,替换AD,不再是选择题,而是生存题。企业身份系统必须加速重构。

ParaAD,不只是一个替代AD的工具,更是一整套面向未来的身份安全基础设施,帮助越来越多企业组织实现身份基础建设的战略升级。