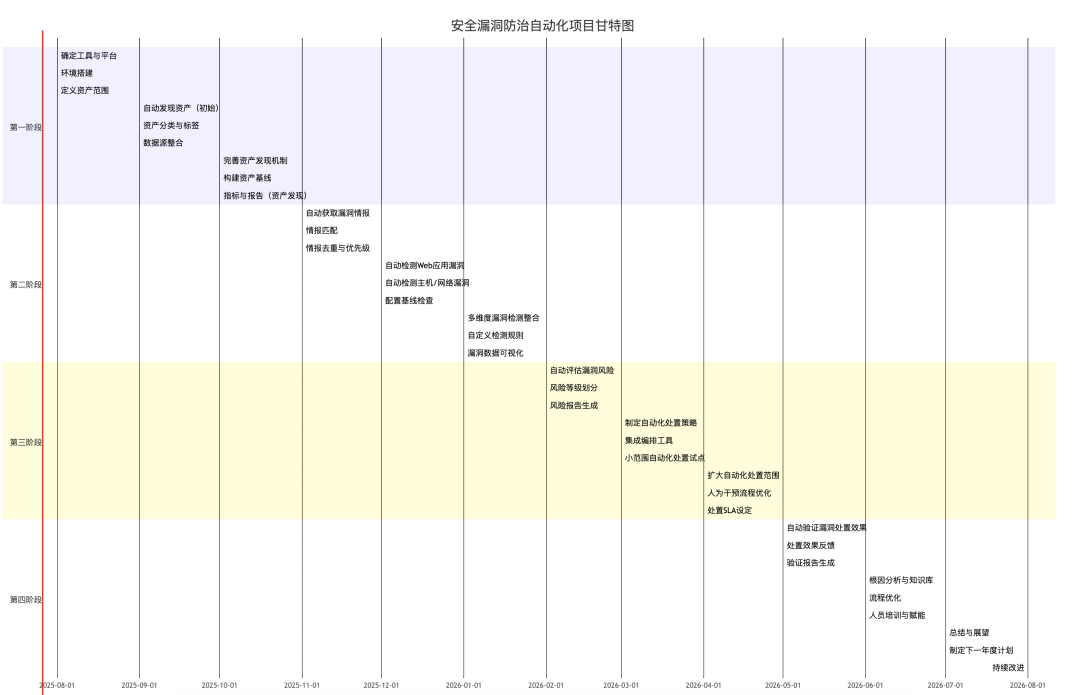

以下是以1年为周期的安全漏洞防治自动化工作规划。

第一阶段:基础建设与资产发现 (第1-3个月)

**目标:**建立安全漏洞防治自动化的基础设施,并实现资产的全面自动发现。

第1个月

-

**确定工具与平台:**评估并选择适合的漏洞管理平台、资产发现工具(如网络扫描器、云资产管理工具)和情报订阅源。

-

**环境搭建:**部署选定的平台和工具,进行必要的网络配置和权限设置。

-

**定义资产范围:**明确需要纳入自动化管理的资产类型(服务器、网络设备、应用系统、云资源等)。

第2个月

-

**自动发现资产(初始):**配置资产发现工具,定期对网络、云环境进行扫描,自动识别和录入现有资产。

-

**资产分类与标签:**根据业务重要性、所属部门等维度对发现的资产进行初步分类和打标签,为后续风险评估提供依据。

-

**数据源整合:**将资产发现结果与CMDB(配置管理数据库)或其他现有资产管理系统进行整合,确保数据一致性。

第3个月

-

**完善资产发现机制:**优化扫描策略,确保覆盖所有资产,并支持新增资产的自动发现。

-

**构建资产基线:**建立资产的"健康"基线,用于后续识别异常变化。

-

**指标与报告:**制定资产发现覆盖率、准确率等指标,并定期生成报告。

第二阶段:漏洞情报与检测 (第4-6个月)

**目标:**实现漏洞情报的自动获取,并对发现的资产进行自动化漏洞检测。

第4个月

-

**自动获取漏洞情报:**配置漏洞管理平台,对接CVE数据库、安全厂商漏洞库、威胁情报平台等,实现漏洞情报的自动订阅和更新。

-

**情报匹配:**基于已发现的资产信息,自动匹配相关漏洞情报,识别潜在的受影响资产。

-

**情报去重与优先级:**对获取的漏洞情报进行去重,并根据CVSS评分、利用难度等初步确定优先级。

第5个月

-

**自动检测发现漏洞(Web应用):**部署Web应用漏洞扫描器(DAST/SAST),对核心Web应用进行自动化漏洞检测。

-

**自动检测发现漏洞(主机/网络):**配置网络漏洞扫描器,对服务器、网络设备等进行周期性漏洞扫描。

-

**配置基线检查:**结合CIS基线或其他安全配置标准,自动检查资产配置是否存在安全漏洞。

第6个月

-

**多维度漏洞检测整合:**整合不同扫描工具的检测结果,消除误报,提高准确性。

-

**自定义检测规则:**根据业务特性和历史漏洞经验,配置自定义检测规则,发现特定漏洞。

-

**漏洞数据可视化:**建立漏洞仪表盘,实时展示漏洞数量、类型、趋势等关键指标。

第三阶段:风险评估与处置 (第7-9个月)

**目标:**实现漏洞风险的自动化评估,并尽可能自动化处置已知漏洞。

第7个月

-

**自动评估漏洞风险:**结合漏洞的CVSS评分、资产重要性、业务影响、威胁情报(是否存在在野利用)等因素,构建自动化风险评估模型。

-

**风险等级划分:**根据评估结果,自动为漏洞划分高、中、低等风险等级,并确定修复优先级。

-

**风险报告生成:**定期生成漏洞风险评估报告,为决策提供依据。

第8个月

-

**制定自动化处置策略:**对于低风险、重复性高的漏洞,尝试制定自动化处置脚本或流程(如补丁自动安装、配置自动修复)。

-

**集成编排工具:**将漏洞管理平台与ITSM系统(如Jira、ServiceNow)或自动化运维平台(如Ansible、Puppet)集成,实现工单的自动创建和分发。

-

**小范围自动化处置试点:**选择非核心业务系统或测试环境,小范围试点自动化处置流程,收集反馈。

第9个月

-

**扩大自动化处置范围:**总结试点经验,优化自动化处置策略,逐步扩大自动化处置的适用范围。

-

**人为干预流程优化:**对于无法自动处置的漏洞,优化人工处置流程,明确责任人和处置时限。

-

处置 SLA **设定:**针对不同风险等级的漏洞,设定明确的处置服务级别协议(SLA)。

第四阶段:效果验证与持续优化 (第10-12个月)

**目标:**自动验证漏洞处置效果,并持续优化整个漏洞管理流程。

第10个月

-

**自动验证漏洞处置效果(再扫描):**在漏洞处置完成后,自动触发再扫描,验证漏洞是否已修复。

-

**处置效果反馈:**将验证结果自动反馈给漏洞管理平台,更新漏洞状态。

-

**验证报告生成:**自动生成漏洞处置效果验证报告,评估修复效率和质量。

第11个月

-

**根因分析与知识库:**对重复出现的漏洞或处置失败的案例进行根因分析,并建立漏洞知识库,积累经验。

-

**流程优化:**根据运营数据和反馈,持续优化资产发现、漏洞检测、风险评估和处置流程,提高自动化程度和效率。

-

**人员培训与赋能:**对安全团队和IT运维人员进行培训,提升安全漏洞防治自动化的能力。

第12个月

-

**总结与展望:**对一年来的安全漏洞防治自动化工作进行全面总结,评估达成目标情况。

-

**制定下一年度计划:**根据总结结果,制定下一年度的安全漏洞防治自动化提升计划,引入新技术、新策略。

-

**持续改进:**安全漏洞防治自动化是一个持续改进的过程,通过定期审计、演练,不断提升安全防御能力。

路线图关键考量:

-

**增量实施:**建议采用循序渐进的方式,逐步实现自动化,避免一次性投入过大。

-

**工具选择:**根据企业规模、预算和现有IT环境选择合适的自动化工具和平台。

-

**团队协作:**安全漏洞防治自动化需要安全团队、开发团队和运维团队的紧密协作。

-

**数据驱动:**收集和分析各项指标数据,作为优化和改进的依据。

-

**合规性:**确保安全漏洞防治自动化流程符合相关法规和行业标准要求。

附件下载:甘特图mermaid-2025726.zip (含高清图和mermaid源代码)

- End -